As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Corrija automaticamente instâncias e clusters de banco de dados Amazon RDS não criptografados

Ajay Rawat e Josh Joy, da Amazon Web Services

Resumo

Esse padrão descreve como corrigir automaticamente instâncias de banco de dados e clusters não criptografados do Amazon Relational Database Service (Amazon RDS) no Amazon Web Services (AWS) usando AWS Config, AWS Systems Manager runbooks e chaves (). AWS Key Management Service AWS KMS

As instâncias criptografadas do RDS DB fornecem uma camada adicional de proteção de dados, protegendo seus dados contra o acesso não autorizado ao armazenamento subjacente. Você pode usar a criptografia do Amazon RDS para aumentar a proteção dos dados de seus aplicativos implantados no e cumprir os Nuvem AWS requisitos de conformidade para criptografia em repouso. Você só pode habilitar a criptografia para uma instância do banco de dados do RDS ao criá-la, não depois de ela ter sido criada. No entanto, você pode adicionar criptografia a uma instância do banco de dados do RDS não criptografada criando um snapshot da sua instância de banco de dados e depois criando uma cópia criptografada desse snapshot. Em seguida, você pode restaurar uma instância de banco de dados a partir do snapshot criptografado, você terá uma cópia criptografada da sua instância de banco de dados original.

Esse padrão é usado Regras do AWS Config para avaliar instâncias e clusters de banco de dados do RDS. Ele aplica a remediação usando AWS Systems Manager runbooks, que definem as ações a serem executadas em recursos incompatíveis do Amazon RDS, AWS KMS e chaves para criptografar os DB snapshots. Em seguida, ele aplica políticas de controle de serviço (SCPs) para impedir a criação de novas instâncias de banco de dados e clusters sem criptografia.

O código desse padrão é fornecido em GitHub

Pré-requisitos e limitações

Pré-requisitos

Um ativo Conta da AWS

Arquivos do repositório de GitHub código-fonte

desse padrão baixados para o seu computador Uma instância de banco de dados do RDS ou outro cluster

Uma AWS KMS chave existente para criptografar instâncias e clusters de banco de dados do RDS

Acesso para atualizar a política de recursos principais do KMS

AWS Config habilitado em seu Conta da AWS (consulte Introdução AWS Config na AWS documentação)

Limitações

Você só pode habilitar a criptografia para uma instância de banco de dados do RDS ao criá-la, não depois de ela ter sido criada.

Não é possível ter uma réplica de leitura criptografada de uma instância de banco de dados não criptografada nem uma réplica de leitura não criptografada de uma instância de banco de dados criptografada.

Não é possível restaurar um backup ou um snapshot não criptografado em uma instância de banco de dados criptografada.

A criptografia do Amazon RDS está disponível para a maioria das classes de instância de banco de dados. Para obter uma lista de exceções, consulte Criptografar recursos do Amazon RDS na documentação do Amazon RDS.

Para copiar um instantâneo criptografado de um Região da AWS para outro, você deve especificar a chave KMS no destino. Região da AWS Isso ocorre porque as chaves KMS são específicas do local em Região da AWS que foram criadas.

O snapshot de origem permanece criptografado ao longo do processo de cópia. O Amazon RDS usa criptografia envelopada para proteger os dados durante o processo de cópia. Para obter mais informações, consulte Criptografia de envelope na AWS KMS documentação.

Não é possível descriptografar uma instância de banco de dados criptografada. No entanto, é possível exportar dados de uma instância de banco de dados criptografada e importar os dados para uma instância de banco de dados não criptografado.

Só exclua uma chave do KMS quando você tiver certeza de que não vai mais precisar dela. Caso não tenha certeza, desabilite a chave do KMS em vez de excluí-la. Você poderá reabilitar a chave do KMS desabilitada se precisar usá-la mais tarde, mas não poderá recuperar aquela que foi excluída.

Se você optar por não reter backups automatizados, seus backups automatizados que estão na Região da AWS mesma instância de banco de dados serão excluídos. Eles não podem ser recuperados depois de excluir a instância de banco de dados.

Os backups automatizados são retidos pelo período de retenção definido na instância de banco de dados no momento em que você a exclui. Esse período de retenção definido ocorre independentemente de você optar ou não por criar um snapshot de banco de dados final.

Se a correção automática estiver ativada, essa solução criptografará todos os bancos de dados que tenham a mesma chave KMS.

Arquitetura

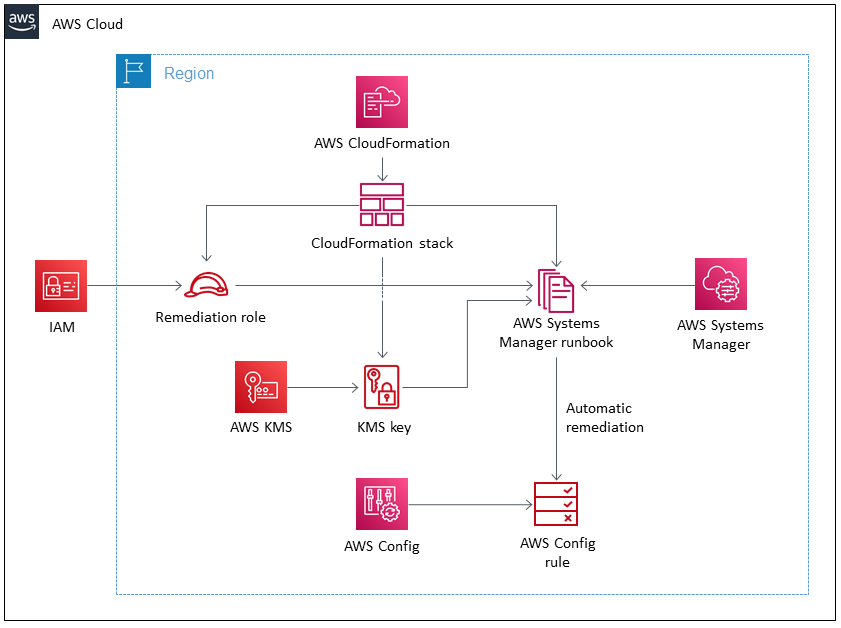

O diagrama a seguir ilustra a arquitetura da AWS CloudFormation implementação. Observe que você também pode implementar esse padrão usando AWS Cloud Development Kit (AWS CDK) o.

Ferramentas

Ferramentas

AWS CloudFormation

ajuda você a configurar automaticamente seus AWS recursos. Ele permite que você use um arquivo de modelo para criar e configurar um conjunto de recursos da como uma unidade única (uma pilha). AWS Cloud Development Kit (AWS CDK)

é uma estrutura de desenvolvimento de software para definir sua infraestrutura de nuvem em código e provisioná-la usando linguagens de programação conhecidas.

Serviços e atributos da AWS

AWS Config

acompanha a configuração de seus AWS recursos e suas relações com seus outros recursos. Ele também pode avaliar esses AWS recursos para fins de conformidade. Esse serviço usa regras que podem ser configuradas para avaliar AWS os recursos em relação às configurações desejadas. Você pode usar um conjunto de regras AWS Config gerenciadas para cenários comuns de conformidade ou criar suas próprias regras para cenários personalizados. Quando um AWS recurso não está em conformidade, você pode especificar uma ação de remediação por meio de um AWS Systems Manager runbook e, opcionalmente, enviar um alerta por meio de um tópico do Amazon Simple Notification Service (Amazon SNS). Em outras palavras, você pode associar ações de remediação Regras do AWS Config e optar por executá-las automaticamente para lidar com recursos não compatíveis sem intervenção manual. Se um recurso ainda não for compatível após a correção automática de não conformidade, você poderá definir a regra para tentar fazer a correção automática novamente. Com o Amazon Relational Database Service (Amazon RDS)

, é mais fácil configurar, operar e escalar um banco de dados relacional na nuvem. O componente básico do Amazon RDS é a instância de banco de dados, que é um ambiente de banco de dados isolado no Nuvem AWS. O Amazon RDS fornece uma seleção de tipos de instância otimizadas para se adequarem a diferentes casos de uso de banco de dados relacional. Os tipos de instância incluem várias combinações de capacidade de CPU, memória, armazenamento e redes e oferecem a flexibilidade de escolher a combinação de recursos adequada para seu banco de dados. Cada tipo de instância inclui vários tamanhos de instância, permitindo que você escale seus bancos de dado de acordo com os requisitos de sua workload de destino. AWS Key Management Service (AWS KMS)

é um serviço gerenciado que facilita a criação e o controle AWS KMS keys, que criptografa seus dados. Uma chave do KMS é uma representação lógica de uma chave raiz. A chave do KMS inclui metadados, como o ID da chave, a data de criação, a descrição e o estado da chave. AWS Identity and Access Management (IAM)

ajuda você a gerenciar com segurança o acesso aos seus AWS recursos controlando quem está autenticado e autorizado a usá-los. As políticas de controle de serviço (SCPs) oferecem controle central sobre o máximo de permissões disponíveis para todas as contas em sua organização. SCPs ajudam você a garantir que suas contas permaneçam dentro das diretrizes de controle de acesso da sua organização. SCPs não afetam usuários ou funções na conta de gerenciamento. Elas afetam apenas as contas-membro de sua organização. É altamente recomendável que você não se vincule SCPs à raiz da sua organização sem testar minuciosamente o impacto que a política tem nas contas. Em vez disso, crie uma unidade organizacional (UO) para a qual você possa mover suas contas, uma por vez, ou pelo menos em pequenas quantidades, para garantir que não seja possível bloquear acidentalmente usuários nos serviços principais.

Código

O código-fonte e os modelos desse padrão estão disponíveis em um GitHub repositório.

A seção Epics fornece step-by-step instruções para implantar o CloudFormation modelo. Se você quiser usar o AWS CDK, siga as instruções no README.md arquivo no GitHub repositório.

Práticas recomendadas

Ative a criptografia de dados em repouso e em trânsito.

Ativar AWS Config em todas as contas Regiões da AWS e.

Registre as alterações de configuração em todos os tipos de recursos.

Mude suas credenciais do IAM regularmente.

Aproveite a marcação para AWS Config, que facilita o gerenciamento, a pesquisa e a filtragem de recursos.

Épicos

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Faça o download do CloudFormation modelo. | Baixe o | DevOps engenheiro |

Crie a CloudFormation pilha. |

Para obter mais informações sobre a implantação de modelos, consulte a AWS CloudFormation documentação. | DevOps engenheiro |

Revise CloudFormation os parâmetros e valores. |

| DevOps engenheiro |

Analise os recursos. | O status mudará para CREATE_COMPLETE depois que a pilha tiver sido criada. Analise os recursos criados (função do IAM, runbook do Systems Manager) no CloudFormation console. | DevOps engenheiro |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Atualize sua política de chaves do KMS. |

| DevOps engenheiro |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Visualize recursos não compatíveis. |

Os recursos não compatíveis listados no AWS Config console serão instâncias, não clusters. A automação de correção criptografa instâncias e clusters e cria uma instância recém-criptografada ou um cluster recém-criado. No entanto, certifique-se de não corrigir simultaneamente várias instâncias que pertencem ao mesmo cluster. Antes de corrigir quaisquer instâncias ou volumes de banco de dados do RDS, certifique-se de que a instância de banco de dados do RDS não esteja em uso. Confirme se não há operações de gravação ocorrendo enquanto o snapshot está sendo criado, para garantir que o snapshot contenha os dados originais. Considere aplicar uma janela de manutenção durante a qual a correção será executada. | DevOps engenheiro |

Corrija recursos que não estejam em conformidade. |

| DevOps engenheiro |

Verifique se a instância de banco de dados do RDS está disponível. | Depois que a automação for concluída, a instância de banco de dados do RDS recém-criptografada ficará disponível. A instância de banco de dados do RDS criptografada terá o prefixo | DevOps engenheiro |

Encerre a instância não criptografada. | Depois que a correção for concluída e o recurso recém-criptografado tiver sido validado, você poderá encerrar a instância não criptografada. Certifique-se de confirmar se o recurso recém-criptografado corresponde ao recurso não criptografado antes de encerrar qualquer recurso. | DevOps engenheiro |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Aplicar SCPs. | Aplique SCPs para evitar que instâncias e clusters de banco de dados sejam criados sem criptografia no futuro. Use o | Engenheiro de segurança |

Recursos relacionados

Referências

Ferramentas

Guias e padrões

Mais informações

Como AWS Config funciona?

Quando você usa AWS Config, ele primeiro descobre os AWS recursos compatíveis que existem na sua conta e gera um item de configuração para cada recurso. AWS Config também gera itens de configuração quando a configuração de um recurso é alterada e mantém registros históricos dos itens de configuração de seus recursos a partir do momento em que você inicia o gravador de configuração. Por padrão, AWS Config cria itens de configuração para cada recurso suportado no Região da AWS. Se você não quiser AWS Config criar itens de configuração para todos os recursos compatíveis, você pode especificar os tipos de recursos que você deseja monitorar.

Como estão AWS Config e Regras do AWS Config com os quais se relacionam AWS Security Hub?

AWS Security Hub é um serviço de segurança e conformidade que fornece gerenciamento da postura de segurança e conformidade como um serviço. Ele usa AWS Config e Regras do AWS Config como mecanismo primário para avaliar a configuração dos AWS recursos. Regras do AWS Config também pode ser usado para avaliar diretamente a configuração do recurso. Outros Serviços da AWS, tais AWS Control Tower e AWS Firewall Manager, também usam Regras do AWS Config.