As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Remova EC2 as entradas da Amazon na mesma forma Conta da AWSAWS Managed Microsoft AD usando a AWS Lambda automação

Criado pelo Dr. Rahul Sharad Gaikwad (AWS) e Tamilselvan P (AWS)

Resumo

O Active Directory (AD) é uma ferramenta de script da Microsoft que gerencia as informações do domínio e as interações do usuário com os serviços de rede. É amplamente usado entre provedores de serviços gerenciados (MSPs) para gerenciar credenciais de funcionários e permissões de acesso. Como os atacantes do AD podem usar contas inativas para tentar invadir uma organização, é importante encontrar contas inativas e desativá-las em um cronograma de manutenção de rotina. Com AWS Directory Service for Microsoft Active Directory, você pode executar o Microsoft Active Directory como um serviço gerenciado.

Esse padrão pode ajudar você a configurar a AWS Lambda automação para encontrar e remover rapidamente contas inativas. Ao usar esse padrão, você pode obter os seguintes benefícios:

Melhore o desempenho do banco de dados e do servidor e corrija vulnerabilidades em sua segurança a partir de contas inativas.

Se o seu servidor AD estiver hospedado na nuvem, a remoção de contas inativas também pode reduzir os custos de armazenamento e melhorar o desempenho. Suas contas mensais podem diminuir porque as tarifas de largura de banda e os recursos de computação podem diminuir.

Mantenha possíveis invasores afastados com um Active Directory limpo.

Pré-requisitos e limitações

Pré-requisitos

Um ativo Conta da AWS.

Git instalado

e configurado em uma estação de trabalho local. Terraform instalado

e configurado em uma estação de trabalho local. Computador Windows com módulos do Active Directory (

ActiveDirectory).Um diretório AWS Managed Microsoft AD e credenciais armazenadas em um AWS Systems Manager parâmetro no Parameter Store.

AWS Identity and Access Management Função (IAM) com permissões para a Serviços da AWS listada em Ferramentas. Para obter mais informações sobre o IAM, consulte Recursos relacionados.

Limitações

Esse padrão não é compatível com a configuração de várias contas.

Alguns Serviços da AWS não estão disponíveis em todos Regiões da AWS. Para ver a disponibilidade da região, consulte Serviços da AWS por região

. Para endpoints específicos, consulte Endpoints e cotas de serviço e escolha o link para o serviço.

Versões do produto

Arquitetura

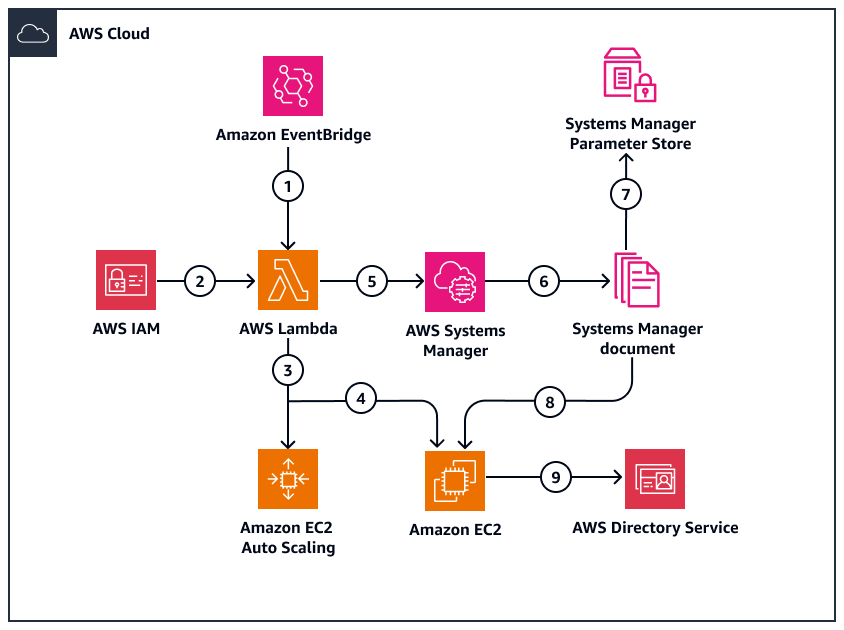

O diagrama a seguir mostra o fluxo de trabalho e os componentes da arquitetura desse padrão.

O diagrama mostra o seguinte fluxo de trabalho:

A Amazon EventBridge aciona a AWS Lambda função com base em uma expressão cron. (Para esse padrão, a programação da expressão cron é uma vez por dia.)

A função e a política necessárias do IAM são criadas e anexadas AWS Lambda por meio do Terraform.

A AWS Lambda função é executada e chama os grupos do Amazon Elastic Compute Cloud (Amazon EC2) Auto Scaling Groups usando o módulo de inicialização do Python. A função Lambda obtém o ID da instância aleatória. O ID da instância é usado para executar AWS Systems Manager comandos.

AWS Lambda faz outra chamada para a Amazon EC2 usando o módulo boto e obtém os endereços IP privados dos servidores Windows em execução e armazena os endereços em uma variável temporária.

AWS Lambda faz outra chamada para o Systems Manager para obter as informações do computador ao qual está conectado AWS Directory Service.

Um AWS Systems Manager documento ajuda a executar o PowerShell script nos servidores Amazon EC2 Windows para obter os endereços IP privados dos computadores conectados ao AD.

O nome de usuário e as senhas do domínio AD são armazenados no AWS Systems Manager Parameter Store. AWS Lambda e o Systems Manager fazem uma chamada para o Parameter Store e obtêm os valores de nome de usuário e senha a serem usados para conectar o AD.

Usando o documento Systems Manager, o PowerShell script é executado no servidor Amazon EC2 Windows usando o ID da instância obtido anteriormente na etapa 3.

A Amazon EC2 se conecta AWS Directory Service usando PowerShell comandos e remove os computadores que não estão em uso ou inativos.

Ferramentas

Serviços da AWS

AWS Directory Servicefornece várias maneiras de usar o Microsoft Active Directory (AD) com outros Serviços da AWS , como Amazon Elastic Compute Cloud (Amazon EC2), Amazon Relational Database Service (Amazon RDS) para SQL Server e FSx Amazon para Windows File Server.

AWS Directory Service for Microsoft Active Directorypermite que suas cargas de trabalho e AWS recursos com reconhecimento de diretório usem o Microsoft Active Directory no. Nuvem AWS

O Amazon Elastic Compute Cloud (Amazon EC2) fornece capacidade de computação escalável no. Nuvem AWS Você poderá iniciar quantos servidores virtuais precisar e escalá-los na vertical rapidamente.

EventBridgeA Amazon é um serviço de ônibus de eventos sem servidor que ajuda você a conectar seus aplicativos com dados em tempo real de várias fontes. Por exemplo, AWS Lambda funções, endpoints de invocação HTTP usando destinos de API ou barramentos de eventos em outros. Contas da AWS

AWS Identity and Access Management (IAM) ajuda você a gerenciar com segurança o acesso aos seus AWS recursos controlando quem está autenticado e autorizado a usá-los. Com o IAM, você pode especificar em quem ou o que pode acessar serviços e recursos AWS, gerenciar centralmente permissões refinadas e analisar o acesso para refinar as permissões. AWS

O AWS Lambda é um serviço de computação que ajuda a executar código sem exigir provisionamento ou gerenciamento de servidores. Ele executa o código somente quando necessário e dimensiona automaticamente, assim, você paga apenas pelo tempo de computação usado.

O AWS Systems Manager ajuda você a gerenciar suas aplicações e infraestrutura em execução na Nuvem AWS. Ele simplifica o gerenciamento de aplicativos e recursos, reduz o tempo para detectar e resolver problemas operacionais e ajuda você a gerenciar seus AWS recursos com segurança em grande escala.

AWS Systems Manager os documentos definem as ações que o Systems Manager executa em suas instâncias gerenciadas. O Systems Manager inclui mais de 100 documentos pré-configurados, que você pode usar especificando parâmetros no runtime.

AWS Systems Manager O Parameter Store é um recurso AWS Systems Manager e fornece armazenamento seguro e hierárquico para gerenciamento de dados de configuração e gerenciamento de segredos.

Outras ferramentas

HashiCorp O Terraform

é uma ferramenta de infraestrutura de código aberto como código (IaC) que ajuda você a usar o código para provisionar e gerenciar a infraestrutura e os recursos da nuvem. PowerShell

é um programa de gerenciamento de automação e configuração da Microsoft executado em Windows, Linux e macOS. Python

é uma linguagem de programação de computador de uso geral.

Repositório de código C

O código desse padrão está disponível no repositório da solução GitHub Custom AD Cleanup Automation

Práticas recomendadas

Ingresse automaticamente em domínios.Ao iniciar uma instância do Windows que fará parte de um AWS Directory Service domínio, entre no domínio durante o processo de criação da instância, em vez de adicioná-la manualmente posteriormente. Para ingressar automaticamente em um domínio, selecione o diretório correto na lista suspensa Diretório de ingresso no domínio ao iniciar uma nova instância. Para obter mais detalhes, consulte Unir perfeitamente uma instância EC2 do Amazon Windows ao seu AWS Managed Microsoft AD Active Directory no Guia de AWS Directory Service Administração.

Exclua contas não utilizadas.É comum encontrar contas no AD que nunca foram usadas. Assim como contas desativadas ou inativas que permanecem no sistema, contas não utilizadas negligenciadas podem desacelerar seu sistema AD ou tornar sua organização vulnerável a violações de dados.

Automatize as limpezas do Active Directory.Para ajudar a mitigar os riscos de segurança e evitar que contas obsoletas afetem o desempenho do AD, é necessário realizar limpezas do AD em intervalos regulares. Você pode realizar a maioria das tarefas de gerenciamento e limpeza do AD escrevendo scripts. Exemplos de tarefas incluem remover contas desativadas e inativas, excluir grupos vazios e inativos e localizar contas de usuário e senhas expiradas.

Épicos

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Crie uma pasta de projeto e adicione os arquivos. | Para clonar o repositório e criar uma pasta de projeto, faça o seguinte:

| DevOps engenheiro |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Inicialize a configuração do Terraform. | Para inicializar seu diretório de trabalho que contém os arquivos do Terraform, execute o comando a seguir.

| DevOps engenheiro |

Pré-visualize as alterações. | Você pode visualizar as alterações que o Terraform fará na infraestrutura antes que sua infraestrutura seja implantada. Para validar se o Terraform fará as alterações conforme necessário, execute o comando a seguir.

| DevOps engenheiro |

Execute as ações propostas. | Para verificar se os resultados do

| DevOps engenheiro |

Limpe a infraestrutura. | Para limpar a infraestrutura que você criou, use o comando a seguir.

Para confirmar o comando destroy, digite | DevOps engenheiro |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Execute e teste a função Lambda. | Para verificar se a implantação ocorreu com êxito, faça o seguinte:

Os resultados da execução mostram a saída da função. | DevOps engenheiro |

Veja os resultados da função Lambda. | Nesse padrão, uma EventBridge regra executa a função Lambda uma vez por dia. Para visualizar os resultados da função Lambda, faça o seguinte:

No CloudWatch console, a página de grupos de registros mostra os resultados da função Lambda. | DevOps engenheiro |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Limpe a infraestrutura. | Para limpar a infraestrutura que você criou, use o comando a seguir.

Para confirmar o comando destroy, digite | DevOps engenheiro |

Verifique após a limpeza. | Verifique se os recursos foram removidos com sucesso. | DevOps engenheiro |

Solução de problemas

| Problema | Solução |

|---|---|

Se você tentar remover o computador do AD, receberá uma mensagem “Acesso negado”. O computador do AD não pode ser removido porque, por padrão, a ação tenta remover dois endereços IP privados que estão conectados como parte dos serviços do AD. | Para evitar esse erro, use a operação Python a seguir para ignorar os dois primeiros computadores ao listar as diferenças entre a saída de um computador AD e a saída da sua máquina executando o Windows.

|

Quando o Lambda executa um PowerShell script em um servidor Windows, ele espera que os módulos do Active Directory estejam disponíveis por padrão. Se os módulos não estiverem disponíveis, uma função Lambda cria um erro que indica “Get- não AdComputer está instalado na instância”. | Para evitar esse erro, instale os módulos necessários usando os dados do usuário das EC2 instâncias. Use o EC2WindowsUserdata |

Recursos relacionados

AWS documentação

Outros recursos

AWS Provedor

(documentação do Terraform) Configuração de back-end (documentação do

Terraform) Instale o Terraform

(documentação do Terraform) Módulo de inicialização do Python (repositório

Python Package Index) Download do binário do Terraform

(documentação do Terraform)