Sub-redes para sua VPC

Uma sub-rede consiste em um intervalo de endereços IP na VPC. É possível criar recursos da AWS, como instâncias do EC2, em sub-redes específicas.

Conteúdo

Conceitos básicos sobre sub-redes

Cada sub-rede deve residir inteiramente dentro de uma zona de disponibilidade e não pode abranger zonas. Ao iniciar recursos da AWS em zonas de disponibilidade separadas, é possível proteger suas aplicações contra a falha de uma única zona de disponibilidade.

Conteúdo

Intervalo de endereços IP da sub-rede

Ao criar uma sub-rede, especifique seus endereços IP, dependendo da configuração da VPC:

-

Somente IPv4: a sub-rede tem um bloco CIDR IPv4, mas não um bloco CIDR IPv6. Os recursos de uma sub-rede apenas IPv4 devem se comunicar via IPv4.

-

Pilha dupla: a sub-rede tem um bloco CIDR IPv4 e um bloco CIDR IPv6. É necessário que a VPC tenha um bloco CIDR IPv4 e um bloco CIDR IPv6. Os recursos de uma sub-rede de dupla pilha conseguem se comunicar via IPv4 e IPv6.

-

Somente IPv6: a sub-rede tem um bloco CIDR IPv6, mas não um bloco CIDR IPv4. A VPC deve ter um bloco CIDR IPv6. Os recursos de uma sub-rede apenas IPv6 devem se comunicar via IPv6.

nota

Os recursos em sub-redes que operam exclusivamente com a versão IPv6 são atribuídos a endereços IPv4 locais de link do bloco CIDR 169.254.0.0/16. Esses endereços são usados para a comunicação com os serviços que estão disponíveis somente na VPC. Para obter exemplos, consulte a seção Endereços locais de link no Guia do usuário do Amazon EC2.

Para obter mais informações, consulte Endereçamento IP para suas VPCs e sub-redes.

Tipos de sub-redes

O tipo de sub-rede é determinado pela forma como você configura o roteamento para suas sub-redes. Por exemplo:

-

Sub-rede pública: a sub-rede tem uma rota direta para um gateway da Internet. Os recursos em uma sub-rede pública podem acessar a Internet pública.

-

Sub-rede privada: a sub-rede não tem uma rota direta para um gateway da Internet. Os recursos em uma sub-rede privada exigem um dispositivo NAT para acessar a Internet pública.

-

Sub-rede somente VPN: o tráfego da sub-rede é roteado para uma conexão do Site-to-Site VPN através de um gateway virtual privado. A sub-rede deve ter uma rota para um gateway da Internet.

-

Sub-rede isolada: a sub-rede não tem rotas para destinos fora de sua VPC. Os recursos em uma sub-rede isolada só podem acessar ou ser acessados por outros recursos na mesma VPC.

-

Sub-rede EVS: esse tipo de sub-rede é criado usando o Amazon EVS. Para obter mais informações, consulte Sub-rede de VLAN no Guia do usuário do Amazon EVS.

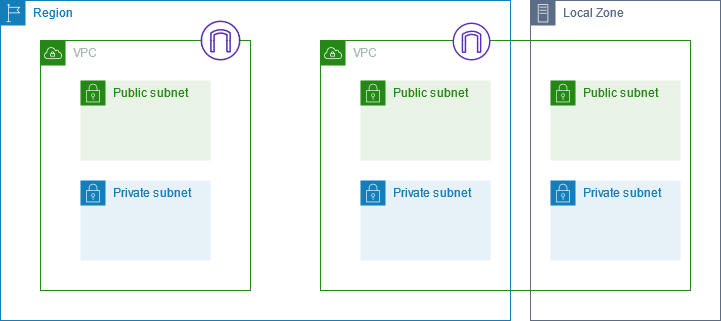

Diagrama de sub-rede

O diagrama apresentado a seguir mostra uma VPC com sub-redes distribuídas em duas zonas de disponibilidade e um gateway da Internet. Em cada zona de disponibilidade, há uma sub-rede pública e uma sub-rede privada.

Para obter diagramas que mostram sub-redes em zonas locais e em zonas de comprimento de onda, consulte How AWS Local Zones work e How AWS Wavelength works.

Roteamento de sub-rede

Cada sub-rede deve estar associada a uma tabela de rotas, que especifica as rotas permitidas para o tráfego de saída deixando a sub-rede. Cada sub-rede que você cria é automaticamente associada à tabela de rotas principal da VPC. Você pode alterar a associação e o conteúdo da tabela de rotas principal. Para obter mais informações, consulte Configurar tabelas de rotas.

Configurações de sub-redes

Todas as sub-redes têm um atributo modificável que determina se uma interface de rede criada nesta sub-rede recebe um endereço IPv4 público e, se aplicável, um endereço IPv6. Isso inclui a interface de rede primária (por exemplo, eth0), que é criada para uma instância quando você a inicia nessa sub-rede. Independentemente do atributo da sub-rede, você ainda pode substituir esta configuração para uma instância específica durante a inicialização.

Após criar uma sub-rede, é possível modificar as seguintes configurações de sub-rede:

Auto-assign IP settings (Atribuir configurações de IP automaticamente): esta opção permite que você defina a atribuição automática das configurações de IP para solicitar automaticamente um endereço IPv4 ou IPv6 público para uma nova interface de rede nesta sub-rede.

Configurações de nomes baseados em recursos (RBN): permitem que você especifique o tipo de nome do host para as instâncias do EC2 nesta sub-rede e configure como as consultas de registros DNS A e AAAA são geridas. Para obter mais informações, consulte Tipos de nomes do host de instâncias do Amazon EC2 no Guia do usuário do Amazon EC2.

Segurança de sub-rede

Para proteger seus recursos da AWS, recomendamos o uso de sub-redes privadas. Use um bastion host ou dispositivo NAT para acesso à Internet em recursos, como instâncias do EC2, em uma sub-rede privada.

A AWS fornece recursos que você pode usar para aumentar a segurança dos recursos da VPC. Os grupos de segurança permitem o tráfego de recursos associados, como instâncias do EC2. ACLs de rede permitem ou recusam o tráfego de entrada e saída em nível de sub-rede. Na maioria dos casos, os grupos de segurança podem atender às suas necessidades. No entanto, você poderá usar as ACLs de rede se desejar uma camada adicional de segurança para a VPC. Para obter mais informações, consulte Comparar grupos de segurança e ACLs de rede.

Por design, cada sub-rede deve estar associada a uma ACL de rede. Toda sub-rede que você cria é automaticamente associada à ACL padrão de rede para a VPC. A ACL de rede padrão permite todo o tráfego de entrada e saída. Você pode atualizar a ACL de rede padrão ou criar ACL de rede personalizadas e associá-las às suas sub-redes. Para obter mais informações, consulte Controlar o tráfego da sub-rede com listas de controle de acesso à rede.

Você pode criar um log de fluxo em sua VPC ou sub-rede para capturar o tráfego que entra e sai das interfaces de rede em sua VPC ou sub-rede. Você também pode criar um log de fluxo em uma interface de rede individual. Para obter mais informações, consulte Como registrar tráfego IP em log com logs de fluxo da VPC.