As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Segurança de rede centralizada para tráfego de VPC para VPC e local para VPC

Pode haver cenários em que um cliente queira implementar um firewall/IPS/IDs de camada 3 a 7 em seu ambiente de várias contas para inspecionar os fluxos de tráfego entre VPCs (tráfego leste-oeste) ou entre um data center local e uma VPC (tráfego norte-sul). Isso pode ser feito de maneiras diferentes, dependendo do caso de uso e dos requisitos. Por exemplo, você pode incorporar o Gateway Load Balancer, o Network Firewall, o Transit VPC ou usar arquiteturas centralizadas com Transit Gateways. Esses cenários são discutidos na seção a seguir.

Considerações sobre o uso de um modelo centralizado de inspeção de segurança de rede

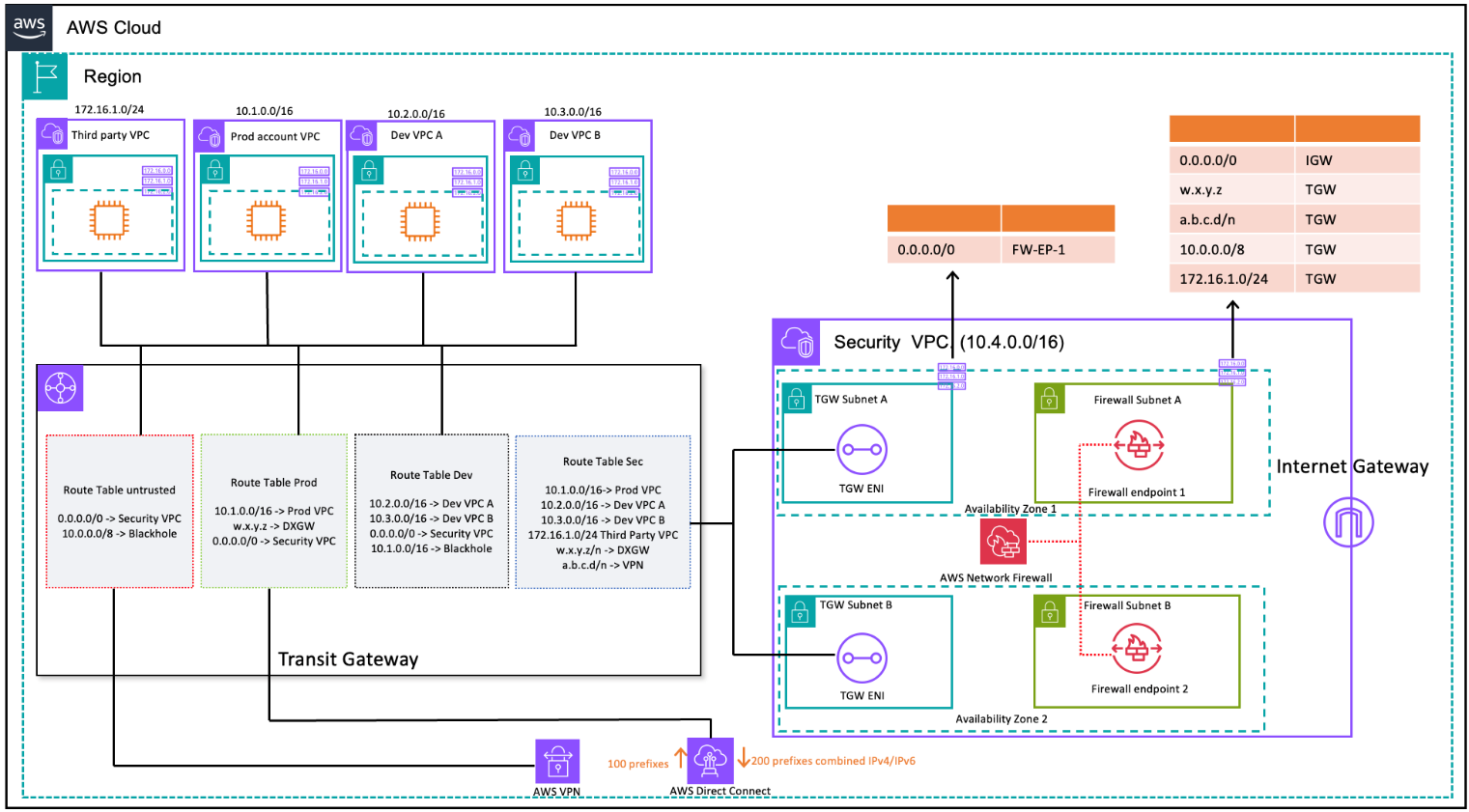

Para reduzir custos, você deve ser seletivo quanto ao tráfego que passa pelo seu Load Balancer AWS Network Firewall ou pelo Gateway Load Balancer. Uma forma de proceder é definir zonas de segurança e inspecionar o tráfego entre zonas não confiáveis. Uma zona não confiável pode ser um site remoto gerenciado por terceiros, uma VPC de fornecedor que você não controla/confia ou uma VPC de sandbox/desenvolvimento, que tem regras de segurança mais flexíveis em comparação com o resto do seu ambiente. Há quatro zonas neste exemplo:

-

Zona não confiável — Isso é para qualquer tráfego proveniente da “VPN para um site remoto não confiável” ou do fornecedor terceirizado VPC.

-

Zona de produção (produção) — contém tráfego da VPC de produção e do DC do cliente local.

-

Zona de desenvolvimento (Dev) — contém o tráfego das duas VPCs de desenvolvimento.

-

Zona de Segurança (Sec) — Contém nossos componentes de firewall Network Firewall ou Gateway Load Balancer.

Essa configuração tem quatro zonas de segurança, mas você pode ter mais. Você pode usar várias tabelas de rotas e rotas de buraco negro para obter isolamento de segurança e fluxo de tráfego ideal. A escolha do conjunto certo de zonas depende da sua estratégia geral de design da Zona de Aterrissagem (estrutura da conta, design de VPC). Você pode ter zonas para permitir o isolamento entre unidades de negócios (BUs), aplicativos, ambientes e assim por diante.

Se você quiser inspecionar e filtrar seu tráfego de VPC para VPC, tráfego entre zonas e tráfego de VPC no local, você pode incorporar o Transit Gateway em sua arquitetura centralizada. AWS Network Firewall Ao ter o hub-and-spoke modelo do AWS Transit Gateway, um modelo de implantação centralizado pode ser alcançado. O AWS Network Firewall é implantado em uma VPC de segurança separada. Uma VPC de segurança separada fornece uma abordagem simplificada e central para gerenciar a inspeção. Essa arquitetura VPC oferece visibilidade do IP AWS Network Firewall de origem e destino. Os IPs de origem e destino são preservados. Essa VPC de segurança consiste em duas sub-redes em cada zona de disponibilidade; em que uma sub-rede é dedicada à AWS Transit Gateway conexão e a outra é dedicada ao endpoint do firewall. As sub-redes nessa VPC devem conter apenas endpoints AWS Network Firewall porque o Network Firewall não pode inspecionar o tráfego nas mesmas sub-redes dos endpoints. Quando você usa o Network Firewall para inspecionar centralmente o tráfego, ele pode realizar uma inspeção profunda de pacotes (DPI) no tráfego de entrada. O padrão de DPI é expandido na seção Inspeção de entrada centralizada deste paper.

Inspeção de tráfego de VPC para VPC e local para VPC usando Transit Gateway e (design de tabela de rotas) AWS Network Firewall

Na arquitetura centralizada com inspeção, as sub-redes do Transit Gateway exigem uma tabela de rotas de VPC separada para garantir que o tráfego seja encaminhado para o endpoint do firewall dentro da mesma zona de disponibilidade. Para o tráfego de retorno, uma única tabela de rotas de VPC contendo uma rota padrão para o Transit Gateway é configurada. O tráfego é retornado para AWS Transit Gateway a mesma zona de disponibilidade depois de ser inspecionado pelo AWS Network Firewall. Isso é possível devido ao recurso de modo de equipamento do Transit Gateway. O recurso de modo de dispositivo do Transit Gateway também ajuda a AWS Network Firewall ter uma capacidade de inspeção de tráfego monitorada dentro da VPC de segurança.

Com o modo de dispositivo ativado em um gateway de trânsito, ele seleciona uma única interface de rede usando o algoritmo de hash de fluxo durante toda a vida útil da conexão. O gateway de trânsito usa a mesma interface de rede para o tráfego de retorno. Isso garante que o tráfego bidirecional seja roteado simetricamente. Ele é roteado pela mesma zona de disponibilidade no anexo da VPC durante a vida útil do fluxo. Para obter mais informações sobre o modo de dispositivo, consulte Dispositivos com estado e modo de dispositivo na documentação da Amazon VPC.

Para diferentes opções de implantação de segurança VPC com AWS Network Firewall e Transit Gateway, consulte a postagem no blog Modelos de implantação para o AWS Network Firewall