本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

步骤 1:为 AWS 托管 Microsoft AD Active Directory 设置 AWS 环境

在 AWS 测试实验室中创建 AWS 托管 Microsoft AD 之前,您首先需要设置您的 Amazon EC2 密钥对,以便对所有登录数据进行加密。

创建密钥对

如果您已有已密钥对,可跳过本步骤。有关 Amazon EC2 密钥对的更多信息,请参阅创建密钥对。

创建密钥对

登录 AWS Management Console 并打开 Amazon EC2 控制台,网址为https://console.aws.amazon.com/ec2/

。 -

在导航窗格中的 Network & Security 下,选择 Key Pairs,然后选择 Create Key Pair。

-

对于 Key pair name (密钥对名称),键入

AWS-DS-KP。对于 Key pair file format (密钥对文件格式),选择 pem,然后选择 Create (创建)。 -

您的浏览器会自动下载私有密钥文件。该文件名是您在创建密钥对时指定的名称,扩展名为

.pem。将私有密钥文件保存在安全位置。重要

这是您保存私有密钥文件的唯一机会。当您启动实例时,需要提供密钥对的名称;当您解密实例密码时,需要提供相应的私有密钥。

创建、配置和对等两个 Amazon VPCs

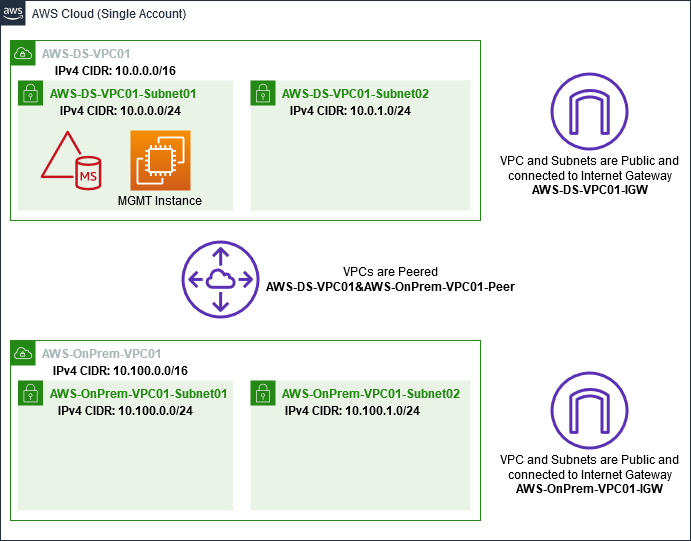

如下图所示,当你完成这个多步骤的过程时,你已经创建并配置了两个公有子网,每个 VPC 两个公有子网 VPCs,每个 VPC 一个 Internet Gateway,以及两者之间的一个 VPC 对等连接。 VPCs出于简单性和成本考 VPCs 虑,我们选择使用公网和子网。对于生产工作负载,我们建议您使用私有模式 VPCs。有关提高 VPC 安全性的更多信息,请参阅 Amazon Virtual Private Cloud 中的安全性。

所有 AWS CLI 和 PowerShell 示例都使用下面的 VPC 信息,并且是在 us-west-2 中内置的。您可以选择任何受支持的区域来构建环境。有关一般信息,请参阅 Amazon VPC 是什么?。

步骤 1:创建两个 VPCs

在此步骤中,您需要使用下表 VPCs 中的指定参数在同一个账户中创建两个。 AWS 托管 Microsoft AD 支持使用具有该分享你的 Microsoft AWS 托管广告功能的单独帐户。第一个 VPC 将用于 AWS 托管 Microsoft AD。第二个 VPC 将用于以后可能在 教程:创建从 AWS 托管 Microsoft AD 到亚马逊上自行管理的 Active Directory 安装的信任 EC2中使用的资源。

|

Managed Active Directory VPC 信息 |

本地 VPC 信息 |

|---|---|

|

姓名标签: AWS-DS-VPC01 IPv4 CIDR 区块:10.0.0.0/16 IPv6 CIDR 块:没有 IPv6 CIDR 块 租赁:默认 |

姓名标签: AWS-OnPrem-VPC01 IPv4 CIDR 区块:10.100.0.0/16 IPv6 CIDR 块:没有 IPv6 CIDR 块 租赁:默认 |

有关详细说明,请参阅创建 VPC。

步骤 2:每个 VPC 创建两个子网

创建完成后, VPCs 您需要使用下表中的指定参数为每个 VPC 创建两个子网。对于本测试实验室,每个子网将是 /24。这将允许每个子网最多发出 256 个地址。每个子网必须位于单独的可用区中。将每个子网单独放在可用区中是 创建 AWS Managed Microsoft AD 的先决条件之一。

|

AWS-DS-VPC01 子网信息: |

AWS-OnPrem-VPC01 子网信息 |

|---|---|

|

姓名标签: AWS-ds-vpc01-subnet01 VPC:vpc-xxxxxxxxxxxxxxxxxxxxxxx-ds-VPC01 AWS 可用区:us-west-2a IPv4 CIDR 区块:10.0.0.0/24 |

姓名标签: AWS OnPrem-vpc01-subnet01 VPC:vpc-xxxxxxxxxxxxxxxxxxxxxx--VPC01 AWS OnPrem 可用区:us-west-2a IPv4 CIDR 区块:10.100.0.0/24 |

|

姓名标签: AWS-ds-vpc01-subnet02 VPC:vpc-xxxxxxxxxxxxxxxxxxxxxxx-ds-VPC01 AWS 可用区:us-west-2b IPv4 CIDR 区块:10.0.1.0/24 |

姓名标签: AWS OnPrem-vpc01-subnet02 VPC:vpc-xxxxxxxxxxxxxxxxxxxxxx--VPC01 AWS OnPrem 可用区:us-west-2b IPv4 CIDR 区块:10.100.1.0/24 |

有关详细说明,请参阅在 VPC 中创建子网。

第 3 步:创建一个 Internet Gateway 并将其连接到你的 VPCs

由于我们使用的是公共网关,因此 VPCs 您需要 VPCs 使用下表中的指定参数创建互联网网关并将其连接到您的网关。这将使您能够连接和管理您的 EC2 实例。

|

AWS-DS-VPC01 互联网网关信息 |

AWS-OnPrem-VPC01 Internet Gateway 信息 |

|---|---|

|

姓名标签: AWS-DS-VPC01-IGW VPC:vpc-xxxxxxxxxxxxxxxxxxxxxxx-ds-VPC01 AWS |

姓名标签:OnPrem- AWS-VPC01-IGW VPC:vpc-xxxxxxxxxxxxxxxxxxxxxx--VPC01 AWS OnPrem |

有关详细说明,请参阅 Internet 网关。

步骤 4:在 AWS-DS-VPC01 和-VPC01 之间配置 VPC 对等连接 AWS OnPrem

由于您 VPCs 之前已经创建了两个,因此您需要使用下表中的指定参数使用 VPC 对等互连将它们联网在一起。虽然您可以通过多种方式进行连接 VPCs,但本教程将使用 VPC 对等连接。 AWS 托管 Microsoft AD 支持多种解决方案来连接你 VPCs,其中一些包括 VPC 对等互连、T ransit Gateway 和 VPN。

|

对等连接名称标签: AWS-ds-VPC01&-AWS vpc01-Peer OnPrem VPC(请求者):vpc-xxxxxxxxxxxxxxxxxxxxx-ds-V AWS PC01 账户:我的账户 区域:此区域 VPC(接受者):vpc-xxxxxxxxxxxxxxxxxxxx--VPC01 AWS OnPrem |

有关如何在您账户中的两个 VPC 之间创建 VPC 对等连接的说明,请参阅在您账户中的两个 VPC 之间创建 VPC 对等连接。

步骤 5:向每个 VPC 的主路由表添加两条路由

为了使在前面步骤中创建的 Internet Gateways 和 VPC 对等连接正常运行,您需要 VPCs 使用下表中的指定参数更新两者的主路由表。您将添加两条路由:0.0.0.0/0(它将路由到路由表未明确知道的所有目的地)和 10.0.0.0/16 或 10.100.0.0/16(它将通过上面建立的 VPC 对等连接路由到每个 VPC)。

通过筛选 VPC 名称标签(AWS-DS-VPC01 或-VPC01),您可以轻松找到每个 VPC 的正确路由表。 AWS OnPrem

|

AWS-DS-VPC01 路由 1 信息 |

AWS-DS-VPC01 路由 2 信息 |

AWS-OnPrem-VPC01 路线 1 信息 |

AWS-OnPrem-VPC01 路线 2 信息 |

|---|---|---|---|

|

目的地:0.0.0.0/0 目标:igw-xxxxxxxxxxxxxxxxxxxxxxxx-ds-vpc01-IGW AWS |

目的地:10.100.0.0/16 目标:pcx-xxxxxxxxxxxxxxxxxxxxxxx-ds-vpc AWS 01&-vpc01-Peer AWS OnPrem |

目的地:0.0.0.0/0 目标:igw-xxxxxxxxxxxxxxxxxxxxxxx-onPrem-vpc01 AWS |

目的地:10.0.0.0/16 目标:pcx-xxxxxxxxxxxxxxxxxxxxxxx-ds-vpc AWS 01&-vpc01-Peer AWS OnPrem |

有关如何向 VPC 路由表添加路由的说明,请参阅从路由表添加和删除路由。

为 Amazon EC2 实例创建安全组

默认情况下, AWS 托管 Microsoft AD 会创建一个安全组来管理其域控制器之间的流量。在本节中,您需要创建 2 个安全组(每个 VPC 一个),用于使用下表中的指定参数管理您的 EC2 实例在 VPC 内的流量。您还需要添加规则,允许从任意位置的 RDP (3389) 入站,以及来自本地 VPC 的所有流量类型入站。有关更多信息,请参阅适用于 Windows 实例的亚马逊 EC2安全组。

|

AWS-DS-VPC01 安全组信息: |

|---|

|

安全组名称: AWS DS 测试实验室安全组 描述: AWS DS 测试实验室安全组 VPC:vpc-xxxxxxxxxxxxxxxxxxxxxxx-ds-VPC01 AWS |

-DS AWS-VPC01 的安全组入站规则

| 类型 | 协议 | 端口范围 | 来源 | 流量的类型 |

|---|---|---|---|---|

| 自定义 TCP 规则 | TCP | 3389 | 我的 IP | 远程桌面 |

| 所有流量 | All | 全部 | 10.0.0.0/16 | 所有本地 VPC 流量 |

-DS AWS-VPC01 的安全组出站规则

| 类型 | 协议 | 端口范围 | 目标 | 流量的类型 |

|---|---|---|---|---|

| 所有流量 | All | 全部 | 0.0.0.0/0 | 所有流量 |

| AWS-OnPrem-VPC01 安全组信息: |

|---|

|

安全组名称: AWS OnPrem 测试实验室安全组。 描述: AWS OnPrem 测试实验室安全组。 VPC:vpc-xxxxxxxxxxxxxxxxxxxxxx--VPC01 AWS OnPrem |

AWS-OnPrem-VPC01 的安全组入站规则

| 类型 | 协议 | 端口范围 | 来源 | 流量的类型 |

|---|---|---|---|---|

| 自定义 TCP 规则 | TCP | 3389 | 我的 IP | 远程桌面 |

| 自定义 TCP 规则 | TCP | 53 | 10.0.0.0/16 | DNS |

| 自定义 TCP 规则 | TCP | 88 | 10.0.0.0/16 | Kerberos |

| 自定义 TCP 规则 | TCP | 389 | 10.0.0.0/16 | LDAP |

| 自定义 TCP 规则 | TCP | 464 | 10.0.0.0/16 | Kerberos 更改/设置密码 |

| 自定义 TCP 规则 | TCP | 445 | 10.0.0.0/16 | SMB / CIFS |

| 自定义 TCP 规则 | TCP | 135 | 10.0.0.0/16 | 复制 |

| 自定义 TCP 规则 | TCP | 636 | 10.0.0.0/16 | LDAP SSL |

| 自定义 TCP 规则 | TCP | 49152 - 65535 | 10.0.0.0/16 | RPC |

| 自定义 TCP 规则 | TCP | 3268 - 3269 | 10.0.0.0/16 | LDAP GC 和 LDAP GC SSL |

| 自定义 UDP 规则 | UDP | 53 | 10.0.0.0/16 | DNS |

| 自定义 UDP 规则 | UDP | 88 | 10.0.0.0/16 | Kerberos |

| 自定义 UDP 规则 | UDP | 123 | 10.0.0.0/16 | Windows 时间 |

| 自定义 UDP 规则 | UDP | 389 | 10.0.0.0/16 | LDAP |

| 自定义 UDP 规则 | UDP | 464 | 10.0.0.0/16 | Kerberos 更改/设置密码 |

| 所有流量 | All | 全部 | 10.100.0.0/16 | 所有本地 VPC 流量 |

AWS-OnPrem-VPC01 的安全组出站规则

| 类型 | 协议 | 端口范围 | 目标 | 流量的类型 |

|---|---|---|---|---|

| 所有流量 | All | 全部 | 0.0.0.0/0 | 所有流量 |

有关如何创建规则并将规则添加到安全组的详细说明,请参阅使用安全组。