本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

为 SageMaker 笔记本实例提供对另一个 AWS 账户中 CodeCommit 存储库的临时访问权限

Helge Aufderheide,亚马逊 Web Services

摘要

注意: AWS CodeCommit 不再向新客户开放。的现有客户 AWS CodeCommit 可以继续照常使用该服务。了解更多

此模式演示如何授予 Amazon SageMaker 笔记本实例和用户临时访问其他 AWS 账户中的 AWS CodeCommit 存储库的权限。此模式还显示了如何为每个实体可以在每个存储库上执行的特定操作授予精细权限。

组织通常将存储 CodeCommit 库存储在与托管其开发环境的账户不同的 AWS 账户中。这种多账户设置有助于控制对存储库的访问权限并降低意外删除存储库的风险。要授予这些跨账户权限,最好做法是使用 AWS Identity and Acccess Management (IAM) 角色。然后,每个 Amazon Web Services account 中预定义的 IAM 身份可以临时代入这些角色,从而在各账户之间创建受控的信任链。

注意

您可以应用类似的程序向其他 IAM 身份授予对 CodeCommit 存储库的跨账户访问权限。有关更多信息,请参阅 AWS CodeCommit 用户指南中的使用角色配置对 AWS CodeCommit 存储库的跨账户访问权限。

先决条件和限制

先决条件

具有 CodeCommit 存储库的活跃 AWS 账户(账户 A)

带有 SageMaker 笔记本实例的第二个活跃 AWS 账户(账户 B)

一个具有在账户 A 中创建和修改 IAM 角色的足够权限的 AWS 用户

第二个具有在账户 B 中创建和修改 IAM 角色的足够权限的 AWS 用户

架构

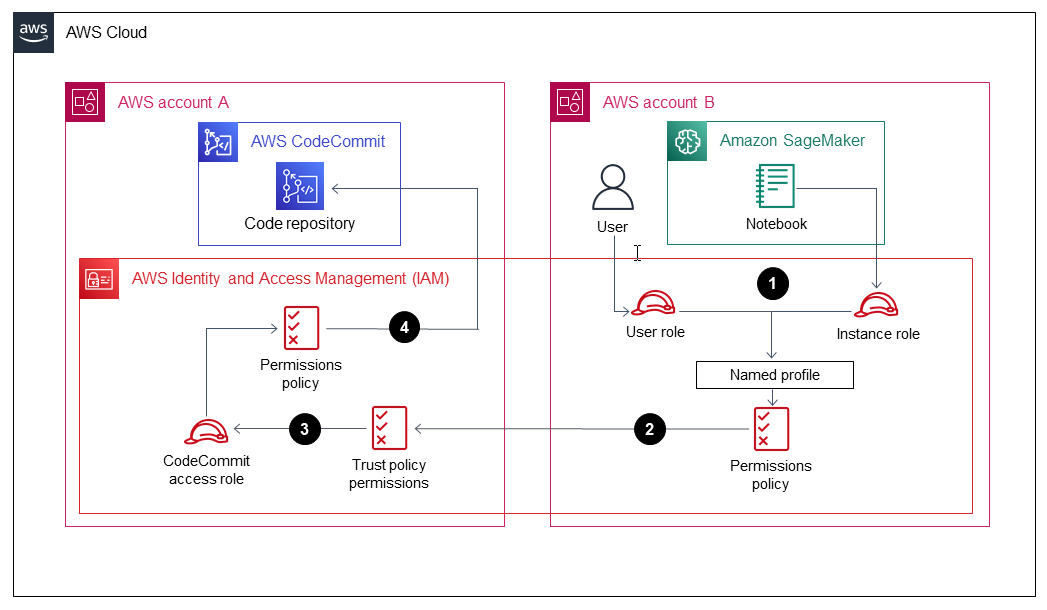

下图显示了向 SageMaker 笔记本实例和一个 AWS 账户中的用户授予跨账户访问 CodeCommit 存储库权限的示例工作流程:

图表显示了以下工作流:

账户 B 中的 AWS 用户角色和 SageMaker 笔记本实例角色采用已命名的个人资料。

指定配置文件的权限策略在账户 A 中指定 CodeCommit 访问角色,然后该配置文件将担任该角色。

账户 A 中的 CodeCommit 访问角色的信任策略允许账户 B 中的指定配置文件担任 CodeCommit 访问角色。

账户 A 中 CodeCommit 存储库的 IAM 权限策略允许 CodeCommit 访问角色访问 CodeCommit 存储库。

技术堆栈

CodeCommit

Git

IAM

pip

SageMaker

工具

AWS CodeCommit 是一项版本控制服务,可帮助您私下存储和管理 Git 存储库,而无需管理自己的源代码控制系统。

AWS Identity and Access Management (AWS IAM) 通过控制验证和授权使用您 AWS 资源的用户,帮助您安全地管理对您 AWS 资源的访问。

Git

是分布式版本控制系统,用于追踪软件开发期间源代码的更改。 git-remote-codecommit是一个通过扩展 Git 来帮助您从 CodeCommit 存储库中推送和提取代码的实用工具。

pip

是 Python 的软件包安装程序。您可以使用 pip 来安装来自 Python 软件包索引和其他索引中的软件包。

最佳实践

在使用 IAM policy设置权限时,请仅授予执行任务所需许可。有关更多信息,请参阅 IAM 文档中的应用最低权限许可。

在实施此模式时,请务必执行以下操作:

确认 IAM 原则仅具有在每个存储库中执行特定必要操作所需权限。例如,建议允许经批准的 IAM 原则将更改推送和合并到特定的存储库分支,但只能请求合并到受保护的分支。

确认根据每个项目各自的角色和职责,为 IAM 角色分配不同的 IAM 原则。例如,开发人员将拥有与发布管理员或 AWS 管理员不同的访问权限。

操作说明

| Task | 描述 | 所需技能 |

|---|---|---|

配置 CodeCommit 访问角色和权限策略。 | 注意要自动执行本长篇故事中记录的手动设置过程,您可以使用 A WS CloudFormation 模板。 在包含 CodeCommit 存储库的账户(账户 A)中,执行以下操作:

重要在将此设置移至生产环境之前,最佳做法是自己编写应用最低权限的 IAM 策略。有关更多信息,请参阅此模式的其他信息部分。 | 常规 AWS、AWS DevOps |

向账户 B 中的 SageMaker 笔记本实例角色授予在账户 A 中担任 CodeCommit 访问角色的权限。 | 在包含 SageMaker 笔记本实例的 IAM 角色的账户(账户 B)中,执行以下操作:

注意要查看存储库的 Amazon 资源名称 (ARN),请参阅 AW S CodeCommit 用户指南中的查看 CodeCommit 存储库详情。 | 常规 AWS、AWS DevOps |

| Task | 描述 | 所需技能 |

|---|---|---|

在 AWS SageMaker 笔记本实例上设置用户配置文件以代入账户 A 中的角色。 | 在包含 SageMaker 笔记本实例的账户(账户 B)中,执行以下操作:

| 常规 AWS、AWS DevOps |

安装该 git-remote-codecommit实用程序。 | 按照 AWS CodeCommit 用户指南中的步骤 2:安装 git-remote-codecommit中的说明进行操作。 | 数据科学家 |

| Task | 描述 | 所需技能 |

|---|---|---|

使用 Git 命令访问 CodeCommit 存储库或 SageMaker。 | 要使用 Git,请执行以下操作 在账户 B 中扮演 SageMaker 笔记本实例角色的 IAM 委托人现在可以运行 Git 命令来访问账户 A 中的 CodeCommit 存储库。例如,用户可以运行 有关说明,请参阅 AWS CodeCommit 用户指南中的 Connect 到 AWS CodeCommit 存储库。 有关如何使用 Git 的信息 CodeCommit,请参阅 AWS CodeCommit 用户指南 CodeCommit中的 AWS 入门。 要使用 SageMaker 要从 SageMaker 控制台使用 Git,必须允许 Git 从 CodeCommit 仓库中检索证书。有关说明,请参阅 SageMaker 文档中的将不同 AWS 账户中的 CodeCommit 存储库与笔记本实例关联。 | Git,bash 控制台 |

相关资源

使用角色配置对 AWS CodeCommit 存储库的跨账户访问权限(AWS CodeCommit 文档)

IAM 教程:使用 IAM 角色在 AWS 账户之间委派访问权限(IAM 文档)

其他信息

将 CodeCommit 权限限制为特定操作

要限制 IAM 委托人可以在 CodeCommit 存储库中执行的操作,请修改 CodeCommit 访问策略中允许的操作。

有关 CodeCommit API 操作的更多信息,请参阅 AWS CodeCommit 用户指南中的CodeCommit 权限参考。

注意

您还可以编辑 AWSCodeCommitPowerUserAWS 托管策略以适应您的使用案例。

限制对特定仓库的 CodeCommit 权限

要创建只有特定用户才能访问多个代码存储库的多租户环境,请执行以下操作:

在账户 A 中创建多个 CodeCommit 访问角色。然后,将每个访问角色的信任策略配置为允许账户 B 中的特定用户代入该角色。

通过在每个 CodeCommit 访问角色的策略中添加 “资源” 条件,限制每个角色可以担任的代码存储库。

限制 IAM 委托人访问特定 CodeCommit 存储库的 “资源” 条件示例

"Resource" : [<REPOSITORY_ARN>,<REPOSITORY_ARN> ]

注意

为了帮助识别和区分同一 AWS 账户中的多个代码存储库,您可以为存储库的名称分配不同的前缀。例如,您可以使用与不同开发人员组对应的前缀来命名代码存储库,例如 myproject-subproject1-repo1 和 myproject-subproject2-repo1。然后,您可以根据为每个开发人员组分配的前缀为其创建一个 IAM 角色。例如,您可以创建一个名为 myproject-subproject1-repoaccess 的角色,并授予其访问包含前缀 myproject-subproject1 的所有代码存储库的权限。

引用包含特定前缀的代码存储库 ARN 的 “资源” 条件示例

"Resource" : arn:aws:codecommit:<region>:<account-id>:myproject-subproject1-*