本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

範例:測試環境的 VPC

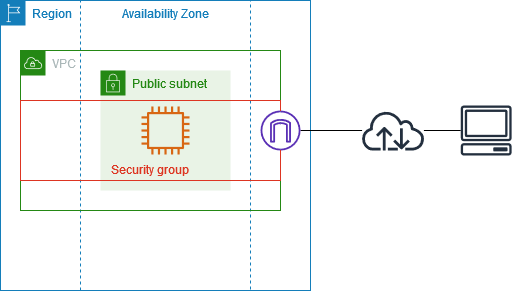

此範例示範如何建立可用作開發或測試環境的 VPC。由於此 VPC 並非用於生產,因此不需要在多個可用區域中部署伺服器。若要維持低成本和複雜性,您可以在單一可用區域中部署伺服器。

概要

下圖提供此範例所包含的資源概觀。VPC 在單一可用區域和網際網路閘道中有一個公有子網路。伺服器是在公有子網路中執行的 EC2 執行個體。執行個體的安全群組允許來自您自己電腦的 SSH 流量,以及開發或測試活動特別需要的任何其他流量。

路由

當您使用 Amazon VPC 主控台建立此 VPC 時,我們會為具有本機路由和網際網路閘道之路由的公有子網路建立路由表。以下是具有 IPv4 和 IPv6 路由的路由表範例。如果您建立僅限 IPv4 的子網路 (而不是雙堆疊子網路),則路由表只會有 IPv4 路由。

| 目的地 | 目標 |

|---|---|

10.0.0.0/16 |

區域 |

2001:db8:1234:1a00::/56 |

區域 |

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

安全性

對於此範例組態,您必須為您的執行個體建立允許您應用程式所需流量的安全群組。例如,您可能需要新增規則,以允許來自電腦的 SSH 流量或來自網路的 HTTP 流量。

以下是安全群組的傳入規則範例,其中包含 IPv4 和 IPv6 的規則。如果您建立僅限 IPv4 子網路 (而不是雙堆疊子網路),則僅需要 IPv4 的規則。

傳入 | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 來源 | 通訊協定 | 連接埠範圍 | 描述 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 0.0.0.0/0 | TCP | 80 | 允許來自所有 IPv4 地址的傳入 HTTP 存取 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ::/0 | TCP | 80 | 允許來自所有 IPv6 地址的傳入 HTTP 存取 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 0.0.0.0/0 | TCP | 443 | 允許來自所有 IPv4 地址的傳入 HTTPS 存取 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ::/0 | TCP | 443 | 允許來自所有 IPv6 地址的傳入 HTTPS 存取 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

您網路的公有 IPv4 地址範圍 |

TCP | 22 | (選用) 允許來自您網路中 IPv4 IP 地址的傳入 SSH 存取 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

您網路的公有 IPv6 地址範圍 |

TCP | 22 | (選用) 允許來自您網路中 IPv6 IP 地址的傳入 SSH 存取 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

您網路的公有 IPv4 地址範圍 |

TCP | 3389 | (選用) 允許來自您網路中 IPv4 IP 地址的傳入 RDP 存取 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

您網路的公有 IPv6 地址範圍 |

TCP | 3389 | (選用) 允許來自您網路中 IPv6 IP 地址的傳入 RDP 存取 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

建立 VPC

使用下列程序建立在一個可用區域具有公有子網路的 VPC。此組態適用於開發或測試環境。

若要建立 VPC

在 https://console.aws.amazon.com/vpc/

開啟 Amazon VPC 主控台。 -

在儀表板上,選擇建立 VPC。

-

針對 Resources to create (建立資源),選擇 VPC and more (VPC 等)。

-

設定 VPC

-

對於 Name tag auto-generation (自動產生名稱標籤),請輸入 VPC 的名稱。

-

對於 IPv4 CIDR 區塊,您可以保留預設建議,或者您也可以輸入應用程式或網路所需的 CIDR 區塊。如需更多詳細資訊,請參閱 VPC CIDR 區塊。

-

(選用) 如果您的應用程式使用 IPv6 位址進行通訊,請選擇 IPv6 CIDR 區塊 > Amazon 提供的 IPv6 CIDR 區塊。

-

-

設定子網路

-

對於可用區域 (AZ) 的數量,請選擇 1。您可以保留預設的可用區域,或者也可以展開自訂 AZ 並選取可用區域。

-

對於 Number of public subnet (公有子網的數量),選擇 1。

-

對於 Number of private subnet (私有子網的數量),選擇 0。

-

您可以保留公有子網路的預設 CIDR 區塊,或者您也可以展開自訂子網路 CIDR 區塊並輸入 CIDR 區塊。如需更多詳細資訊,請參閱 子網路 CIDR 區塊。

-

-

若為 NAT 閘道,請保留預設值無。

-

對於 VPC endpoints (VPC 端點),選擇 None (無)。S3 的閘道 VPC 端點僅用於從私有子網路存取 Amazon S3。

-

保持選取 DNS 選項中的兩個選項。因此,您的執行個體將收到與其公有 IP 地址對應的公有 DNS 主機名稱。

-

選擇 Create VPC (建立 VPC)。

部署您的應用程式

您可透過各種不同方式部署 EC2 執行個體。例如:

部署 EC2 執行個體後,您可以連線至執行個體、安裝應用程式所需的軟體,然後建立映像以供日後使用。如需詳細資訊,請參閱 Amazon EC2 文件中的建立 Linux AMI 或建立 Windows AMI。或者,您也可以使用 EC2 Image Builder

測試組態

完成應用程式部署後,您可以對其進行測試。如果您無法連線至 EC2 執行個體,或如果您的應用程式無法傳送或接收預期的流量,您可以使用 Reachability Analyzer 來協助您進行疑難排解。例如,Reachability Analyzer 可以識別路由表或安全群組的組態問題。如需詳細資訊,請參閱 Reachability Analyzer Guide (《Reachability Analyzer 指南》)。

清除

此組態結束使用後即可刪除。您必須先終止執行個體,才能刪除 VPC。如需更多詳細資訊,請參閱 刪除您的 VPC。