Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Arbeiten mit einer DB-Instance in einer VPC

Ihr DB-Instance befindet sich in einer Virtual Private Cloud (VPC). Eine VPC ist ein virtuelles Netzwerk, das logisch von anderen virtuellen Netzwerken in der AWS Cloud isoliert ist. Amazon VPC ermöglicht es Ihnen, AWS Ressourcen wie einen Amazon RDS Amazon in einer VPC zu starten. EC2 Bei der VPC kann es sich um die mit Ihrem Konto verknüpfte Standard-VPC oder eine von Ihnen erstellte VPC handeln. Alle VPCs sind mit Ihrem AWS Konto verknüpft.

Die Standard-VPC besitzt drei Subnetze, mit denen Sie Ressourcen innerhalb der VPC separieren können. Zudem verfügt die Standard-VPC über ein Internet-Gateway, mit dem Sie den externen Zugriff auf Ressourcen in der VPC gewähren können.

Eine Liste von Szenarien mit Amazon RDS DB-Instance in einer VPC und außerhalb einer VPC finden Sie unter Szenarien für den Zugriff auf einen in einem VPC.

Themen

In den folgenden Tutorials lernen Sie, eine VPC zu erstellen, die Sie für ein gängiges Amazon-RDS-Szenario verwenden können:

Arbeiten mit einer DB-Instance in einer VPC

Hier sind einige Tipps für das Arbeiten mit einer DB-Instance in einer VPC:

-

Ihre VPC muss mindestens zwei Subnetze besitzen. Diese Subnetze müssen sich in zwei verschiedenen Availability Zones in dem Bereich befinden AWS-Region , in dem Sie Ihren bereitstellen möchten. Ein Subnetz ist ein Segment des IP-Adressbereichs einer VPC, das Sie angeben können und das Sie zur Gruppierung von DB-Instance auf der Grundlage Ihrer Sicherheits- und Betriebsanforderungen verwenden können.

Bei Multi-AZ-Bereitstellungen AWS-Region ermöglicht die Definition eines Subnetzes für zwei oder mehr Availability Zones in einer Amazon RDS, bei Bedarf ein neues Standby in einer anderen Availability Zone zu erstellen. Sie müssen dies sogar für Einzel-AZ-Bereitstellungen vornehmen, nur für den Fall, dass Sie sie zu einem späteren Zeitpunkt in Multi-AZ-Bereitstellungen umwandeln möchten.

Anmerkung

Die DB-Subnetzgruppe für eine lokale Zone kann nur ein Subnetz haben.

-

Wenn Sie möchten, dass Ihr DB-Instance in der VPC öffentlich zugänglich ist, stellen Sie sicher, dass Sie die VPC-Attribute DNS-Hostnamen und DNS-Auflösung aktivieren.

-

Sie müssen für Ihre VPC eine DB-Sicherheitsgruppe erstellen. Sie erstellen eine DB-Subnetzgruppe, indem Sie die Subnetze angeben, die Sie erstellt haben. Amazon RDS wählt ein Subnetz und eine IP-Adresse innerhalb dieser Subnetzgruppe aus, die mit Ihrer DB-Instance verknüpft werden sollen. Die DB-Instance verwendet die Availability Zone, die das Subnetz enthält.

-

Ihre VPC muss über eine VPC-Sicherheitsgruppe verfügen, die den Zugriff auf die DB-Instance zulässt.

Weitere Informationen finden Sie unter Szenarien für den Zugriff auf einen in einem VPC.

-

Die CIDR-Blöcke in jedem Subnetz müssen groß genug sein, um freie IP-Adressen für Amazon RDS unterzubringen, die während der Wartungsarbeiten genutzt werden können, einschließlich Failover und Skalierung. Beispielsweise ist ein Bereich wie 10.0.0.0/24 und 10.0.1.0/24 normalerweise groß genug.

-

Eine VPC kann über das Attribut instance tenancy mit dem Wert default oder dedicated verfügen. Bei allen Standardeinstellungen VPCs ist das Instance-Tenancy-Attribut auf Standard gesetzt, und eine Standard-VPC kann jede DB-Instance-Klasse unterstützen.

Wenn Sie sich dafür entscheiden, Ihren in einer dedizierten VPC zu haben, in der das Instance-Tenancy-Attribut auf Dedicated gesetzt ist, muss die DB-Instance-Klasse Ihres einer der zugelassenen Amazon EC2 Dedicated Instance-Typen sein. Beispielsweise entspricht die EC2 dedizierte r5.large-Instance der DB-Instance-Klasse db.r5.large. Informationen über die Instance-Tenancy in einer VPC finden Sie unter Dedicated Instances im Amazon Elastic Compute Cloud-Benutzerhandbuch.

Weitere Informationen zu den Instance-Typen, die sich in einer Dedicated Instance befinden können, finden Sie auf der EC2 Amazon-Preisseite unter Amazon EC2 Dedicated Instances

. Anmerkung

Wenn Sie das Attribut instance tenancy für einen DB-Instance auf „dedicated“ setzen, garantiert dies nicht, dass der DB-Instance auf einem dedizierten Host läuft.

-

Wenn einer DB-Instance eine Optionsgruppe zugewiesen ist, ist sie mit der VPC der DB-Instance verknüpft. Aufgrund dieser Verknüpfung können Sie die einer DB-Instance zugeordnete Optionsgruppe nicht verwenden, wenn Sie die DB-Instance in einer anderen VPC wiederherstellen.

-

Wenn Sie eine DB-Instance in einer anderen VPC wiederherstellen, stellen Sie sicher, dass Sie entweder der DB-Instance die Standard-Optionsgruppe zuweisen, eine Optionsgruppe zuweisen, die mit dieser VPC verknüpft ist, oder eine neue Optionsgruppe erstellen und diese der DB-Instance zuweisen. Bei persistenten oder permanenten Optionen wie Oracle TDE müssen Sie eine neue Optionsgruppe erstellen, die die persistente oder permanente Option enthält, wenn Sie eine DB-Instance auf einer anderen VPC wiederherstellen.

Arbeiten mit DB-Subnetzgruppen

Subnetze sind Segmente eines IP-Adressbereichs der VPC, die Sie festlegen und mit denen Sie basierend auf Ihren Sicherheits- und Betriebsanforderungen Ressourcen gruppieren können. Eine DB-Subnetzgruppe ist eine Sammlung von Subnetzen (in der Regel private Subnetze), die Sie in einer VPC erstellen und anschließend Ihrer DB-Instances zuweisen. Mithilfe einer DB-Subnetzgruppe können Sie eine bestimmte VPC angeben, wenn Sie mithilfe der AWS CLI oder RDS-API erstellen. Wenn Sie die Konsole verwenden, können Sie die VPC und Subnetze auswählen, die Sie verwenden möchten.

Jede DB-Subnetzgruppe sollte über Subnetze in mindestens zwei Availability Zones in einer bestimmten AWS-Region verfügen. Beim Erstellen einer DB-Instance in einer VPC müssen Sie eine DB-Subnetzgruppe dafür auswählen. Aus der DB-Subnetzgruppe wählt Amazon RDS ein Subnetz und eine IP-Adresse innerhalb dieses Subnetzes aus, um es mit der DB-Instance zu verbinden. Die DB verwendet die Availability Zone, die das Subnetz enthält. Amazon RDS weist immer eine IP-Adresse aus einem Subnetz zu, das über freien IP-Adressraum verfügt.

Falls die primäre DB-Instance einer Multi-AZ-Bereitstellung ausfällt, kann Amazon RDS die entsprechende Standby-Instance hochstufen. Später wird eine neue Standby-Instance mithilfe einer IP-Adresse aus dem Subnetz in einer der anderen Availability Zones erstellt.

Die Subnetze in einer DB-Subnetzgruppe sind entweder öffentlich oder privat. Die Subnetze sind öffentlich oder privat, abhängig von der Konfiguration, die Sie für ihre Netzwerk-Zugriffskontrolllisten (Netzwerk ACLs) und Routing-Tabellen festgelegt haben. Damit öffentlich auf eine DB-Instance zugegriffen werden kann, müssen alle Subnetze in der entsprechenden DB-Subnetzgruppe öffentlich sein. Wenn ein Subnetz, das mit einer öffentlich zugänglichen DB-Instance verknüpft ist, von öffentlich in privat geändert wird, kann dies die Verfügbarkeit der DB-Instance beeinträchtigen.

Um eine DB-Subnetzgruppe zu erstellen, die den Dual-Stack-Modus unterstützt, stellen Sie sicher, dass jedem Subnetz, das Sie der DB-Subnetzgruppe hinzufügen, ein CIDR-Block der Internetprotokollversion 6 (IPv6) zugeordnet ist. Weitere Informationen finden Sie unter Amazon-RDS-IP-Adressierung und Migration zu IPv6 im Amazon VPC-Benutzerhandbuch.

Anmerkung

Die DB-Subnetzgruppe für eine lokale Zone kann nur ein Subnetz haben.

Wenn Amazon RDS eine DB-Instance in einer VPC erstellt, wird Ihrer DB-Instance mithilfe einer IP-Adresse aus Ihrer DB-Subnetzgruppe eine Netzwerkschnittstelle zugewiesen. Wir empfehlen jedoch dringend, den DNS-Namen (Domain Name System) für die Verbindung zu Ihrem DB-Instance zu verwenden. Wir empfehlen dies, da sich die zugrunde liegende IP-Adresse während des Failovers ändert.

Anmerkung

Für jede DB-Instance, die Sie in einer VPC ausführen, stellen Sie sicher, mindestens eine Adresse in jedem Subnetz der DB-Subnetzgruppe für Wiederherstellungsmaßnahmen von Amazon RDS zu reservieren.

Gemeinsam genutzte Subnetze

Sie können eine(n) DB-Instance in einer gemeinsam genutzten VPC erstellen.

Einige Überlegungen, die Sie bei der Verwendung von Shared beachten sollten: VPCs

-

Sie können eine(n) DB-Instance von einem gemeinsam genutzten VPC-Subnetz in ein nicht gemeinsam genutztes VPC-Subnetz verschieben und umgekehrt.

-

Teilnehmer in einer gemeinsam genutzten VPC müssen eine Sicherheitsgruppe in der VPC erstellen, damit sie eine(n) DB-Instance erstellen können.

-

Besitzer und Teilnehmer in einer gemeinsam genutzten VPC können mithilfe von SQL-Abfragen auf die Datenbank zugreifen. Allerdings kann nur der Ersteller einer Ressource beliebige API-Aufrufe für die Ressource tätigen.

Amazon-RDS-IP-Adressierung

IP-Adressen ermöglichen es Ressourcen in Ihrer VPC untereinander und mit Ressourcen im Internet zu kommunizieren. Amazon RDS unterstützt beide IPv4 und IPv6 Adressierungsprotokolle. Standardmäßig verwenden Amazon RDS, und Amazon VPC das IPv4 Adressierungsprotokoll. Sie können dieses Standardverhalten nicht deaktivieren. Achten Sie beim Erstellen einer VPC darauf, einen IPv4 CIDR-Block (einen Bereich von privaten IPv4 Adressen) anzugeben. Sie können Ihrer VPC und Ihren Subnetzen optional einen IPv6 CIDR-Block zuweisen und IPv6 Adressen aus diesem Block in Ihrem Subnetz zuweisen.

Die Support des IPv6 Protokolls erweitert die Anzahl der unterstützten IP-Adressen. Durch die Verwendung des IPv6 Protokolls stellen Sie sicher, dass Sie über ausreichend verfügbare Adressen für das future Wachstum des Internets verfügen. Neue und bestehende RDS-Ressourcen können verwendet IPv4 und innerhalb Ihrer VPC IPv6 adressiert werden. Das Konfigurieren, Sichern und Übersetzen des Netzwerkverkehrs zwischen den beiden Protokollen, die in verschiedenen Teilen einer Anwendung verwendet werden, können den Betriebsaufwand erhöhen. Sie können das IPv6 Protokoll für Amazon RDS-Ressourcen standardisieren, um Ihre Netzwerkkonfiguration zu vereinfachen.

IPv4 Adressen

Wenn Sie eine VPC erstellen, müssen Sie einen IPv4 Adressbereich für die VPC in Form eines CIDR-Blocks angeben, z. B. 10.0.0.0/16 Eine DB-Subnetzgruppe definiert den Bereich der IP-Adressen in diesem CIDR-Block, den eine DB-Instance verwenden kann. Diese IP-Adressen können privat oder öffentlich sein.

Eine private IPv4 Adresse ist eine IP-Adresse, die über das Internet nicht erreichbar ist. Sie können private IPv4 Adressen für die Kommunikation zwischen Ihrem und anderen Ressourcen wie EC2 Amazon-Instances in derselben VPC verwenden. Jede DB-Instance hat eine private IP-Adresse für die Kommunikation in der VPC.

Eine öffentliche IP-Adresse ist eine IPv4 Adresse, die über das Internet erreichbar ist. Sie können öffentliche Adressen zur Kommunikation zwischen Ihrer DB-Instance und Ressourcen im Internet, wie ein SQL-Client, verwenden. Anhand der folgenden Schritte können Sie kontrollieren, ob Ihre DB-Instance eine öffentliche IP-Adresse erhält:

Ein Tutorial, das Ihnen zeigt, wie Sie eine VPC mit nur privaten IPv4 Adressen erstellen, die Sie für ein gängiges Amazon RDS Amazon verwenden können, finden Sie unterTutorial: Eine VPC zur Verwendung mit einem erstellen (IPv4 nur).

IPv6 Adressen

Sie können Ihrer VPC und Ihren Subnetzen optional einen IPv6 CIDR-Block zuordnen und den Ressourcen in Ihrer VPC IPv6 Adressen aus diesem Block zuweisen. Jede IPv6 Adresse ist weltweit einzigartig.

Der IPv6 CIDR-Block für Ihre VPC wird automatisch aus dem Adresspool von IPv6 Amazon zugewiesen. Sie können den Bereich nicht selbst auswählen.

Wenn Sie eine Verbindung zu einer IPv6 Adresse herstellen, stellen Sie sicher, dass die folgenden Bedingungen erfüllt sind:

-

Der Client ist so konfiguriert, dass der Datenverkehr zwischen Client und Datenbank zulässig IPv6 ist.

-

Die von der DB-Instance verwendeten RDS-Sicherheitsgruppen sind korrekt konfiguriert, sodass der Datenverkehr vom Client zur Datenbank zulässig IPv6 ist.

-

Der Client-Betriebssystemstapel ermöglicht den Datenverkehr über die IPv6 Adresse, und die Betriebssystemtreiber und Bibliotheken sind so konfiguriert, dass sie den richtigen Standard-DB-Instance-Endpunkt (entweder IPv4 oder IPv6) auswählen.

Weitere Informationen finden Sie IPv6 unter IP-Adressierung im Amazon VPC-Benutzerhandbuch.

Dual-Stack-Modus

Wenn ein sowohl über das als auch über das IPv4 IPv6 Adressierungsprotokoll kommunizieren kann, wird er im Dual-Stack-Modus ausgeführt. Ressourcen können also über, oder beides IPv4, IPv6 mit dem kommunizieren. RDS deaktiviert den Internet-Gateway-Zugriff für IPv6 Endpunkte von privaten DB-Instances im Dual-Stack-Modus. RDS tut dies, um sicherzustellen, dass Ihre IPv6 Endpunkte privat sind und nur von Ihrer VPC aus darauf zugegriffen werden kann.

Themen

Ein Tutorial, das Ihnen zeigt, wie Sie eine VPC mit beiden IPv4 IPv6 Adressen erstellen, die Sie für ein gängiges Amazon RDS Amazon verwenden können, finden Sie unterTutorial: Erstellen einer VPC zur Verwendung mit einer DB–Instance (Dual-Stack-Modus).

Dual-Stack-Modus und DB-Subnetzgruppen

Um den Dual-Stack-Modus zu verwenden, stellen Sie sicher, dass jedem Subnetz in der DB-Subnetzgruppe, das Sie dem zuordnen, ein IPv6 CIDR-Block zugeordnet ist. Sie können eine neue DB-Subnetzgruppe erstellen oder eine vorhandene DB-Subnetzgruppe ändern, um diese Anforderung zu erfüllen. Nachdem eine DB-Instance in den Dual-Stack-Modus gewechselt ist, können sich Clients normal damit verbinden. Stellen Sie sicher, dass die Client-Sicherheits-Firewalls und die Sicherheitsgruppen der RDS-DB-Instance korrekt konfiguriert sind, um den Datenverkehr zu ermöglichen. IPv6 Zum Herstellen einer Verbindung verwenden Clients den Endpunkt der DB-Instance. Clientanwendungen können angeben, welches Protokoll bevorzugt wird, wenn eine Verbindung mit einer Datenbank hergestellt wird. Im Dual-Stack-Modus erkennt der das vom Client bevorzugte Netzwerkprotokoll (entweder IPv4 oder IPv6) und verwendet dieses Protokoll für die Verbindung.

Wenn eine DB-Subnetzgruppe den Dual-Stack-Modus aufgrund der Löschung des Subnetzes oder der CIDR-Trennung nicht mehr unterstützt, besteht die Gefahr eines inkompatiblen Netzwerkstatus für DB-Instances, die mit der DB-Subnetzgruppe verknüpft sind. Sie können die DB-Subnetzgruppe auch nicht verwenden, wenn Sie eine neue DB-Instance im Dual-Stack-Modus erstellen.

Um mithilfe von festzustellen, ob eine DB-Subnetzgruppe den Dual-Stack-Modus unterstützt AWS Management Console, sehen Sie sich den Netzwerktyp auf der Detailseite der DB-Subnetzgruppe an. Um mithilfe von zu ermitteln, ob eine DB-Subnetzgruppe den Dual-Stack-Modus unterstützt AWS CLI, führen Sie den describe-db-subnet-groupsBefehl aus und sehen Sie sich die Ausgabe an. SupportedNetworkTypes

Lesereplikate werden als unabhängige DB-Instances behandelt und können einen anderen Netzwerktyp haben als die primäre DB-Instance. Wenn Sie den Netzwerktyp der primären DB-Instance eines Lesereplikats ändern, ist das Lesereplikat nicht betroffen. Wenn Sie eine DB-Instance wiederherstellen, können Sie sie auf jedem unterstützten Netzwerktyp wiederherstellen.

Arbeiten mit DB-Instances im Dual-Stack-Modus

Wenn Sie einen erstellen oder ändern, können Sie den Dual-Stack-Modus angeben, damit Ihre Ressourcen mit Ihrem über IPv4 oder beides kommunizieren können. IPv6

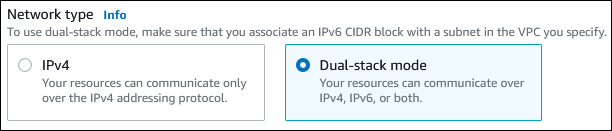

Wenn Sie den verwenden AWS Management Console , um eine DB-Instance zu erstellen oder zu ändern, können Sie den Dual-Stack-Modus im Abschnitt Netzwerktyp angeben. Die folgende Abbildung zeigt den Abschnitt Network type (Netzwerktyp) in der Konsole.

Wenn Sie den verwenden AWS CLI , um einen zu erstellen oder zu ändern, stellen Sie die --network-type Option DUAL auf Dual-Stack-Modus ein. Wenn Sie die RDS API zum Erstellen oder Ändern einer DB-Instance verwenden, legen Sie den Parameter NetworkType auf DUAL fest, um den Dual-Stack-Modus zu verwenden. Wenn Sie den Netzwerktyp einer DB-Instance ändern, sind Ausfallzeiten möglich. Wenn der Dual-Stack-Modus von der angegebenen DB-Engine-Version oder der DB-Subnetzgruppe nicht unterstützt wird, wird der Fehler NetworkTypeNotSupported zurückgegeben.

Weitere Informationen zum Erstellen einer DB-Instance finden Sie unter Erstellen einer Amazon RDS-DB-Instance. Weitere Informationen zum Ändern einer DB-Instance finden Sie unter Ändern einer Amazon RDS DB-Instance.

Um festzustellen, ob sich ein DB-Instance im Dual-Stack-Modus befindet, sehen Sie sich den Netzwerktyp auf der Registerkarte Connectivity & security (Konnektivität & Sicherheit) für den DB-Instance an.

Ändern von IPv4 reinen zur Verwendung des Dual-Stack-Modus

Sie können einen verwendet. Dazu ändern Sie den Netzwerktyp der DB-Instance. Die Änderung kann zu Ausfallzeiten führen.

Es wird empfohlen, den Netzwerktyp Ihrer Amazon-RDS-DB-Instances während eines Wartungsfensters zu ändern. Das Festlegen des Netzwerktyps neuer Instances auf den Dual-Stack-Modus wird derzeit nicht unterstützt. Sie können den Netzwerktyp manuell festlegen, indem Sie den Befehl modify-db-instance verwenden.

Bevor Sie eine DB-Instance zur Verwendung des Dual-Stack-Modus ändern, stellen Sie sicher, dass ihre DB-Subnetzgruppe den Dual-Stack-Modus unterstützt. Wenn die mit der DB-Instance verknüpfte DB-Subnetzgruppe den Dual-Stack-Modus nicht unterstützt, geben Sie eine andere DB-Subnetzgruppe an, die DB-Instance unterstützt, wenn Sie sie ändern. Das Ändern der DB-Subnetzgruppe einer DB-Instance kann zu Ausfallzeiten führen.

Wenn Sie die DB-Subnetzgruppe einer DB-Instance ändern, bevor Sie die DB-Instance zur Verwendung des Dual-Stack-Modus ändern, stellen Sie sicher, dass die DB-Subnetzgruppe vor und nach der Änderung für die DB-Instance gültig ist.

Für RDS for PostgreSQL, RDS for MySQL, RDS for Oracle und RDS for MariaDB Single-AZ Instances empfehlen wir, dass Sie den modify-db-instanceBefehl nur mit dem --network-type Parameter auf ausführen, um das Netzwerk in den DUAL Dual-Stack-Modus zu ändern. Das Hinzufügen anderer Parameter zusammen mit dem Parameter --network-type in demselben API-Aufruf kann zu Ausfallzeiten führen. Wenn Sie mehrere Parameter ändern möchten, stellen Sie sicher, dass die Änderung des Netzwerktyps erfolgreich abgeschlossen wurde, bevor Sie eine weitere modify-db-instance-Anforderung mit anderen Parametern senden.

Änderungen des Netzwerktyps für RDS for PostgreSQL, RDS for MySQL, RDS for Oracle und RDS for MariaDB Multi-AZ DB-Instances führen zu einer kurzen Ausfallzeit und lösen einen Failover aus, wenn Sie nur den --network-type Parameter verwenden oder Parameter in einem Befehl kombinieren. modify-db-instance

Änderungen des Netzwerktyps auf Single-AZ- oder Multi-AZ-DB-Instances von RDS für SQL Server führen zu Ausfallzeiten, wenn Sie nur den Parameter --network-type verwenden oder wenn Sie Parameter in einem modify-db-instance-Befehl kombinieren. Änderungen des Netzwerktyps führen zu einem Failover in einer Multi-AZ-Instance von SQL Server.

Wenn Sie nach der Änderung keine Verbindung zum herstellen können, stellen Sie sicher, dass die Client- und Datenbanksicherheitsfirewalls und Routing-Tabellen korrekt konfiguriert sind, sodass der Datenverkehr zur Datenbank im ausgewählten Netzwerk zugelassen wird (entweder IPv4 oder IPv6). Möglicherweise müssen Sie auch Betriebssystemparameter, Bibliotheken oder Treiber ändern, um eine Verbindung über eine IPv6 Adresse herzustellen.

Wenn Sie eine DB-Instance auf den Dual-Stack-Modus umstellen, darf keine ausstehende Änderung von einer Single-AZ-Bereitstellung zu einer Multi-AZ-Bereitstellung oder von einer Multi-AZ-Bereitstellung zu einer Single-AZ-Bereitstellung vorhanden sein.

So ändern Sie einen , der IPv4 nur den Dual-Stack-Modus verwendet

-

Ändern Sie eine DB-Subnetzgruppe, um den Dual-Stack-Modus zu unterstützen, oder erstellen Sie eine DB-Subnetzgruppe, die den Dual-Stack-Modus unterstützt:

-

Ordnen Sie Ihrer VPC einen IPv6 CIDR-Block zu.

Anweisungen finden Sie unter Hinzufügen eines IPv6 CIDR-Blocks zu Ihrer VPC im Amazon VPC-Benutzerhandbuch.

-

Hängen Sie den IPv6 CIDR-Block an alle Subnetze in Ihrer DB-Subnetzgruppe an.

Anweisungen finden Sie unter Hinzufügen eines IPv6 CIDR-Blocks zu Ihrem Subnetz im Amazon VPC-Benutzerhandbuch.

-

Vergewissern Sie sich, dass die DB-Subnetzgruppe den Dual-Stack-Modus unterstützt.

Wenn Sie den verwenden AWS Management Console, wählen Sie die DB-Subnetzgruppe aus und stellen Sie sicher, dass der Wert Unterstützte Netzwerktypen auf Dual, gesetzt ist. IPv4

Wenn Sie den verwenden AWS CLI, führen Sie den describe-db-subnet-groupsBefehl aus und stellen Sie sicher, dass der

SupportedNetworkTypeWert für die DB-Instance lautetDual, IPv4.

-

-

Ändern Sie die dem zugeordnete Sicherheitsgruppe, um IPv6 Verbindungen zur Datenbank zuzulassen, oder erstellen Sie eine neue Sicherheitsgruppe, die IPv6 Verbindungen zulässt.

Eine Anleitung dazu finden Sie unter Sicherheitsgruppenregeln im Amazon-VPC-Benutzerhandbuch.

-

Ändern der DB-Instance zur Unterstützung des Dual-Stack-Modus. Setzen Sie hierzu den Netzwerk-Typ auf Dual-Stack-Modus.

Wenn Sie die Konsole verwenden, stellen Sie sicher, dass die folgenden Einstellungen korrekt sind:

-

Network type (Netzwerktyp) – Dual-stack mode (Dual-Stack-Modus)

-

DB-Subnet group (Subnetzgruppe) – Die DB-Subnetzgruppe, die Sie in einem vorherigen Schritt konfiguriert haben

-

Security group (Sicherheitsgruppe) – Die Sicherheitsgruppe, die Sie in einem vorherigen Schritt konfiguriert haben

Wenn Sie den verwenden AWS CLI, stellen Sie sicher, dass die folgenden Einstellungen korrekt sind:

-

--network-type–dual -

--db-subnet-group-name– Die DB-Subnetzgruppe, die Sie in einem vorherigen Schritt konfiguriert haben -

--vpc-security-group-ids– Die VPC-Sicherheitsgruppe, die Sie in einem vorherigen Schritt konfiguriert haben

Zum Beispiel:

aws rds modify-db-instance --db-instance-identifier my-instance --network-type "DUAL" -

-

Vergewissern Sie sich, dass die DB-Instance den Dual-Stack-Modus unterstützt.

Wenn Sie die Konsole verwenden, wählen Sie die Registerkarte Konnektivität und Sicherheit für die DB-Instance. Stellen Sie auf dieser Registerkarte sicher, dass der Wert des Netzwerk-TypsDual-Stack-Modus ist.

Wenn Sie den verwenden AWS CLI, führen Sie den describe-db-instancesBefehl aus und stellen Sie sicher, dass der

NetworkTypeWert für die DB-Instance lautetdual.Führen Sie den

digBefehl auf dem aus, um die zugehörige IPv6 Adresse zu ermitteln.digdb-instance-endpointAAAAVerwenden Sie den Endpunkt der , nicht die IPv6 Adresse, um eine Verbindung zum herzustellen.

Verfügbarkeit von Regionen und Versionen

Die Verfügbarkeit von Funktionen und der Support variieren zwischen bestimmten Versionen der einzelnen Datenbank-Engines und in allen AWS-Regionen. Weitere Informationen zur Verfügbarkeit von Versionen und Regionen im Dual-Stack-Modus finden Sie unter Unterstützte Regionen und DB-Engines für den Dual-Stack-Modus in Amazon RDS.

Einschränkungen für Dual-Stack-Netzwerk-DB-Instances

Die folgenden Einschränkungen gelten für Dual-Stack-Netzwerk-DB-Instances:

-

können das IPv6 Protokoll nicht ausschließlich verwenden. Sie können IPv4 ausschließlich oder das IPv6 AND-Protokoll verwenden (Dual-Stack-Modus). IPv4

-

Amazon RDS unterstützt keine systemeigenen IPv6 Subnetze.

-

DB-Instances, die den Dual-Stack-Modus verwenden, müssen privat sein. Sie dürfen nicht öffentlich zugänglich sein.

-

Bei RDS für SQL Server enthalten DB-Instances im Dual-Stack-Modus, die Listener-Endpunkte für Always AGs On-Verfügbarkeitsgruppen verwenden, nur Adressen. IPv4

-

Sie können RDS Proxy nicht mit DB-Instances im Dual-Stack-Modus verwenden.

-

Sie können den Dual-Stack-Modus nicht mit RDS auf DB-Instances verwenden. AWS Outposts

-

Sie können den Dual-Stack-Modus nicht mit DB-Instances in einer lokalen Zone verwenden.

Ausblenden einer DB-Instance in einer VPC vor dem Internet

Ein gängiges RDS ist eine VPC, in der Sie über eine EC2 Amazon-Instance mit einer öffentlich zugänglichen Webanwendung und einen mit einer Datenbank verfügen, auf die nicht öffentlich zugegriffen werden kann. Sie können beispielsweise eine VPC mit einem öffentlichen Subnetz und einem privaten Subnetz erstellen. EC2 Instanzen, die als Webserver fungieren, können im öffentlichen Subnetz bereitgestellt werden. Die DB-Instances werden im privaten Subnetz bereitgestellt. Bei einer solchen Bereitstellung haben nur die Webserver Zugang zu den DB-Instances. Eine bildliche Darstellung dieses Szenarios finden Sie unter Ein in einer, auf die von einer EC2 Amazon-Instance VPC zugegriffen wird, in derselben VPC.

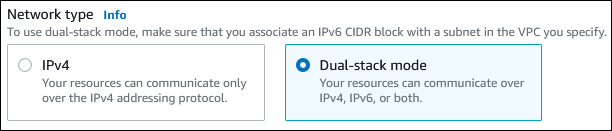

Wenn Sie eine DB-Instance innerhalb einer VPC starten, verfügt die DB-Instance über eine private IP-Adresse für den Datenverkehr innerhalb der VPC. Diese private IP-Adresse ist nicht öffentlich zugänglich. Mit der Option Public access (Öffentlicher Zugriff) können Sie festlegen, ob die DB-Instance neben der privaten IP-Adresse auch eine öffentliche IP-Adresse hat. Wenn die DB-Instance als öffentlich zugänglich bezeichnet wird, wird ihr DNS-Endpunkt innerhalb der VPC in die private IP-Adresse aufgelöst. Es wird in die öffentliche IP-Adresse von außerhalb der VPC aufgelöst. Zugriff auf die DB-Instance wird letztendlich von der Sicherheitsgruppe kontrolliert, die sie verwendet. Dieser öffentliche Zugang ist nicht erlaubt, wenn die dem DB-Instance zugewiesene Sicherheitsgruppe keine eingehenden Regeln enthält, die ihn erlauben. Damit ein DB-Instance öffentlich zugänglich ist, müssen die Subnetze in seiner DB-Subnetzgruppe außerdem über ein Internet-Gateway verfügen. Weitere Informationen finden Sie unter Verbindung zur Amazon RDS-DB-Instance kann nicht hergestellt werden

Sie können eine DB-Instance ändern und die öffentliche Zugänglichkeit mit der Option Public access (Öffentlicher Zugriff) aktivieren und deaktivieren. Die folgende Abbildung zeigt die Option Public access (Öffentlicher Zugriff) im Abschnitt Additional connectivity configuration (Zusätzliche Konnektivitätskonfiguration) . Um die Option festzulegen, öffnen Sie den Abschnitt Additional connectivity configuration (Zusätzliche Konnektivitätskonfiguration) im Abschnitt Connectivity (Konnektivität) .

Hinweise zum Ändern einer DB-Instance zum Festlegen der Option Public access (Öffentlicher Zugriff) finden Sie unter Ändern einer Amazon RDS DB-Instance.

Erstellen einer DB-Instance in einer VPC

In den folgenden Verfahren wird das Erstellen einer DB-Instance in einer VPC veranschaulicht. Um die Standard-VPC zu verwenden, können Sie mit Schritt 2 beginnen und die VPC- und DB-Subnetzgruppe verwenden, die bereits für Sie erstellt wurden. Wenn Sie eine zusätzliche VPC erstellen möchten, können Sie eine neue VPC erstellen.

Anmerkung

Wenn Sie möchten, dass Ihr DB-Instance in der VPC öffentlich zugänglich ist, müssen Sie die DNS-Informationen für die VPC aktualisieren, indem Sie die VPC-Attribute DNS-Hostnamen und DNS-Auflösung aktivieren. Weitere Informationen zum Aktualisieren der DNS-Informationen für eine VPC-Instance finden Sie unter Aktualisieren des DNS-Supports für Ihre VPC.

Gehen Sie wie folgt vor, um eine DB-Instance in einer VPC zu erstellen:

Schritt 1: Erstellen einer VPC

Erstellen Sie eine VPC mit Subnetzen in mindestens zwei Availability Zones. Diese Subnetze verwenden Sie, wenn Sie eine DB-Subnetzgruppe erstellen. Wenn Sie eine Standard-VPC verwenden, wird automatisch ein Subnetz in jeder Availability Zone der AWS-Region für Sie erstellt.

Weitere Informationen finden Sie unter Erstellen einer VPC mit privaten und öffentlichen Subnetzen oder unter Create a VPC (VPC erstellen) im Amazon VPC Benutzerhandbuch.

Schritt 2: Erstellen einer DB-Subnetzgruppe

Eine DB-Subnetzgruppe ist eine Sammlung von Subnetzen (in der Regel private Subnetze), die Sie für eine VPC erstellen und anschließend Ihren DB-Instances zuweisen. Mit einer DB-Subnetzgruppe können Sie eine bestimmte VPC angeben, wenn Sie mithilfe der AWS CLI oder RDS-API erstellen. Wenn Sie die Konsole verwenden, können Sie einfach die VPC und Subnetze auswählen, die Sie verwenden möchten. Jede DB-Subnetzgruppe muss über mindestens ein Subnetz in mindestens zwei Availability Zones der AWS-Region verfügen. Jede DB-Subnetzgruppe sollte über mindestens ein Subnetz für jede Availability Zone in einer bestimmten AWS-Region verfügen.

Bei Multi-AZ-Bereitstellungen AWS-Region ermöglicht die Definition eines Subnetzes für alle Availability Zones in einer Amazon RDS, bei Bedarf ein neues Standby-Replikat in einer anderen Availability Zone zu erstellen. Sie können diese bewährte Methode auch für Single-AZ-Bereitstellungen einsetzen, da Sie sie in Zukunft möglicherweise in Multi-AZ-Bereitstellungen konvertieren.

Damit öffentlich auf eine DB-Instance zugegriffen werden kann, müssen die Subnetze in der DB-Subnetzgruppe über ein Internet-Gateway verfügen. Weitere Informationen zu Internet-Gateways für Subnetze finden Sie unter Verbinden mit dem Internet durch einen Internet-Gateway im Amazon VPC Benutzerhandbuch.

Anmerkung

Die DB-Subnetzgruppe für eine lokale Zone kann nur ein Subnetz haben.

Beim Erstellen einer DB-Instance in einer VPC müssen Sie eine DB-Subnetzgruppe auswählen. Amazon RDS wählt ein Subnetz und eine IP-Adresse innerhalb dieses Subnetzes, um es mit Ihrem DB-Instance zu verbinden. Wenn keine DB-Subnetzgruppen existieren, erstellt Amazon RDS eine Standard-Subnetzgruppe, wenn Sie einen DB-Instance erstellen. Amazon RDS erstellt und ordnet Ihrer DB-Instance eine Elastic-Network-Schnittstelle mit dieser IP-Adresse zu. Die DB-Instance verwendet die Availability Zone, die das Subnetz enthält.

Bei Multi-AZ-Bereitstellungen AWS-Region ermöglicht die Definition eines Subnetzes für zwei oder mehr Availability Zones in einer Amazon RDS, bei Bedarf ein neues Standby in einer anderen Availability Zone einzurichten. Sie müssen dies sogar für Einzel-AZ-Bereitstellungen vornehmen, nur für den Fall, dass Sie sie zu einem späteren Zeitpunkt in Multi-AZ-Bereitstellungen umwandeln möchten.

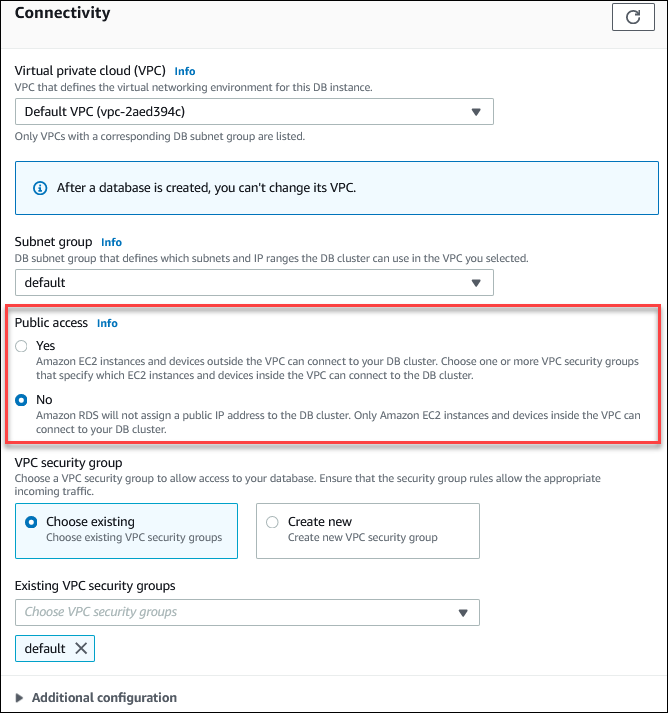

In diesem Schritt erstellen Sie eine DB-Subnetzgruppe und fügen die Subnetze hinzu, die Sie für Ihre VPC erstellt haben.

Erstellen einer DB-Sicherheitsgruppe

-

Öffnen Sie die Amazon RDS-Konsole unter https://console.aws.amazon.com/rds/

. -

Wählen Sie im Navigationsbereich Subnetzgruppe aus.

-

Wählen Sie DB-Subnetzgruppe erstellen aus.

-

Geben Sie im Feld Name den Namen Ihrer DB-Subnetzgruppe ein.

-

Geben Sie unter Beschreibung eine Beschreibung für Ihre DB-Subnetzgruppe ein.

-

Für VPC wählen Sie die Standard-VPC oder die zuvor erstellte VPC aus.

-

Wählen Sie im Abschnitt Subnetze hinzufügen die Availability Zones aus, die die Subnetze aus Availability Zones enthalten, und wählen Sie dann die Subnetze aus Subnetze aus.

Anmerkung

Wenn Sie eine lokale Zone aktiviert haben, können Sie auf der Seite Create DB subnet group (DB-Subnetzgruppe erstellen) eine Gruppe von Availability Zones auswählen. Wählen Sie in diesem Fall die Availability Zone group (Gruppe von Availability Zones), Availability Zones und Subnets (Subnetze) aus.

-

Wählen Sie Create (Erstellen) aus.

Ihre neue DB-Subnetzgruppe wird in der Liste der DB-Subnetzgruppen in der RDS-Konsole angezeigt. Sie können die DB-Subnetzgruppe auswählen und unten im Detailbereich ausführliche Informationen einschließlich aller Subnetze für diese Gruppe anzeigen.

Schritt 3: Erstellen einer VPC-Sicherheitsgruppe

Vor der DB-Instance müssen Sie eine VPC-Sicherheitsgruppe erstellen, die Ihrer DB-Instance zugeordnet wird. Wenn Sie keine VPC-Sicherheitsgruppe erstellen, können Sie die Standardsicherheitsgruppe beim Erstellen einer DB-Instance verwenden. Eine Anleitung zum Erstellen einer Sicherheitsgruppe für Ihren DB-Instance finden Sie unter Erstellen einer VPC-Sicherheitsgruppe für eine private DB-Instance, oder unter Control traffic to resources using security groups (Kontrolle des Datenverkehrs zu Ressourcen mithilfe von Sicherheitsgruppen) im Amazon VPC Benutzerhandbuch.

Schritt 4: Erstellen einer DB-Instance in der VPC

In diesem Schritt erstellen Sie eine DB-Instance und verwenden den VPC-Namen, die DB-Subnetzgruppe und die VPC-Sicherheitsgruppe, die Sie in den vorherigen Schritten erstellt haben.

Anmerkung

Wenn Sie möchten, dass Ihr DBInstance in der VPC öffentlich zugänglich ist, müssen Sie die VPC-Attribute DNS-Hostnamen und DNS-Auflösung aktivieren. Weitere Infomationen finden Sie unter DNS-Attribute für Ihre VPC im Amazon VPC-Benutzerhandbuch.

Weitere Informationen zum Erstellen einer DB-Instance finden Sie unter Erstellen einer Amazon RDS-DB-Instance .

Wenn Sie im Abschnitt Konnektivität dazu aufgefordert werden, geben Sie den VPC-Namen, die DB-Subnetzgruppe und die VPC-Sicherheitsgruppe ein.