Beispiele für Amazon-S3-Bucket-Richtlinien

Mit Amazon-S3-Bucket-Richtlinien können Sie den Zugriff auf Objekte in Ihren Buckets sichern, sodass nur Benutzer mit den entsprechenden Berechtigungen darauf zugreifen können. Sie können sogar verhindern, dass authentifizierte Benutzer ohne die entsprechenden Berechtigungen auf Ihre Amazon-S3-Ressourcen zugreifen.

Dieser Abschnitt veranschaulicht Beispiele für typische Anwendungsfälle für Bucket-Richtlinien. Diese Beispielrichtlinien verwenden amzn-s3-demo-bucketuser input placeholders

Wenn Sie einer Gruppe von Objekten Berechtigungen erteilen oder verweigern möchten, können Sie Platzhalterzeichen für (*) Amazon-Ressourcennamen (ARNs) und andere Werte verwenden. Sie können beispielsweise den Zugriff auf Gruppen von Objekten steuern, die mit einem gemeinsamen Präfix beginnen oder mit einer bestimmten Erweiterung wie .html enden.

Weitere Informationen zur AWS Identity and Access Management (IAM)-Richtliniensprache finden Sie unter Richtlinien und Berechtigungen in Amazon S3.

Weitere Informationen zu den Berechtigungen für S3-API-Operationen nach S3-Ressourcentypen finden Sie unter Erforderliche Berechtigungen für Amazon-S3-API-Operationen.

Anmerkung

Beim Testen von Berechtigungen unter Verwendung der Amazon-S3-Konsole erteilen Sie zusätzliche Berechtigungen, die die Konsole benötigt – s3:ListAllMyBuckets, s3:GetBucketLocation und s3:ListBucket. Ein detailliertes Beispiel für eine Richtlinie, die Berechtigungen für Benutzer erteilt und diese Berechtigungen unter Verwendung der Konsole testet, finden Sie unter Kontrollieren des Zugriffs auf einen Bucket mit Benutzerrichtlinien.

Zusätzliche Ressourcen zur Erstellung von Bucket-Richtlinien umfassen Folgendes:

-

Eine Liste der IAM-Richtlinienaktionen, -Ressourcen und -Bedingungsschlüssel, die Sie beim Erstellen einer Bucket-Richtlinie verwenden können, finden Sie unter Aktionen, Ressourcen und Bedingungsschlüssel für Amazon S3 in der Service-Authorization-Referenz.

-

Weitere Informationen zu den Berechtigungen für S3-API-Operationen nach S3-Ressourcentypen finden Sie unter Erforderliche Berechtigungen für Amazon-S3-API-Operationen.

-

Anleitungen zur Erstellung einer S3-Richtlinie finden Sie unter Hinzufügen einer Bucket-Richtlinie mit der Amazon-S3-Konsole.

-

Informationen zur Behebung von Fehlern mit einer Richtlinie finden Sie unter Beheben von „Zugriff verweigert“-Fehlern (403 Forbidden) in Amazon S3.

Wenn Sie Probleme beim Hinzufügen oder Aktualisieren einer Richtlinie haben, finden Sie weitere Informationen unter Warum erhalte ich die Fehlermeldung „Ungültiger Prinzipal in der Richtlinie“, wenn ich versuche, meine Amazon S3-Bucket-Richtlinie zu aktualisieren?

Themen

Erteilen einer Leseberechtigung an einen öffentlichen anonymen Benutzer

Sie können Ihre Richtlinieneinstellungen verwenden, um öffentlichen anonymen Benutzern Zugriff zu gewähren. Dies ist nützlich, wenn Sie Ihren Bucket als statische Website konfigurieren. Um öffentlichen anonymen Benutzern Zugriff gewähren zu können, müssen Sie die Block-Public-Access-Einstellungen für Ihren Bucket deaktivieren. Weitere Information dazu sowie zur erforderlichen Richtlinie finden Sie unter Festlegen von Berechtigungen für den Website-Zugriff. Informationen zum Einrichten restriktiverer Richtlinien für denselben Zweck finden Sie unter Wie kann ich nur für einige Objekte in meinem Amazon-S3-Bucket öffentlichen Lesezugriff gewähren?.

Standardmäßig blockiert Amazon S3 den öffentlichen Zugriff auf Ihr Konto und Ihre Buckets. Wenn Sie einen Bucket verwenden möchten, um eine statische Website zu hosten, können Sie diese Schritte verwenden, um Ihre Einstellungen für Block Public Access zu bearbeiten:

Warnung

Bevor Sie diesen Schritt ausführen, lesen Sie den Abschnitt Blockieren des öffentlichen Zugriffs auf Ihren Amazon-S3-Speicher, um sicherzustellen, dass Sie die mit dem Zulassen eines öffentlichen Zugriffs verbundenen Risiken kennen und akzeptieren. Wenn Sie die Einstellungen für Block Public Access deaktivieren, um Ihren Bucket öffentlich zu machen, kann jeder im Internet auf Ihren Bucket zugreifen. Wir empfehlen Ihnen, den gesamten öffentlichen Zugriff auf Ihre Buckets zu blockieren.

-

Öffnen Sie die Amazon-S3-Konsole unter https://console.aws.amazon.com/s3/

. -

Wählen Sie den Namen des Buckets aus, den Sie als statische Website konfiguriert haben.

-

Wählen Sie Permissions (Berechtigungen).

-

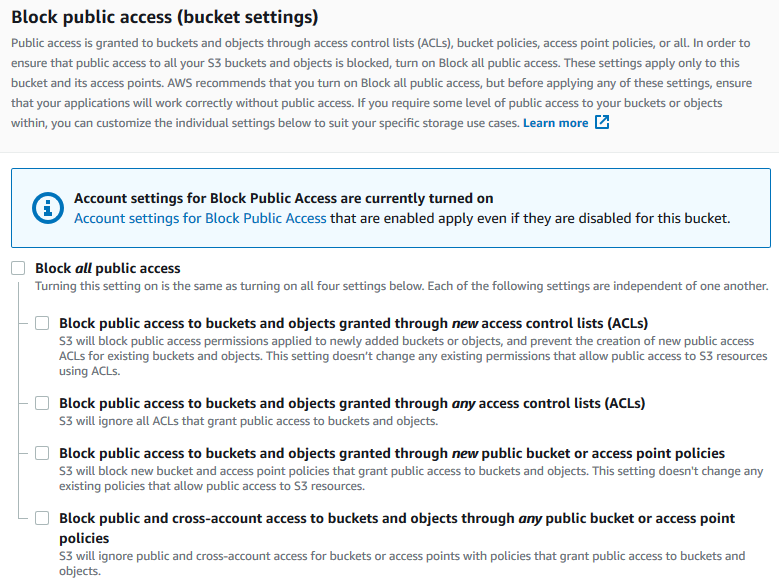

Wählen Sie unter Block public access (bucket settings) (Öffentlichen Zugriff blockieren (Bucket-Einstellungen)), die Option Edit (Bearbeiten).

-

Löschen Sie Block all public access (Gesamten öffentlichen Zugriff blockieren) und wählen Sie Save (Speichern).

Amazon S3 deaktiviert die Einstellungen für „Öffentlichen Zugriff blockieren“ für Ihren Bucket. Um eine öffentliche, statische Website zu erstellen, müssen Sie möglicherweise auch die Einstellungen für „Öffentlichen Zugriff blockieren“ für Ihr Konto bearbeiten, bevor Sie eine Bucket-Richtlinie hinzufügen. Wenn die Einstellungen „Öffentlichen Zugriff blockieren“ für Ihr Konto aktuell aktiviert sind, sehen Sie einen Hinweis unter „Öffentlichen Zugriff blockieren“ (Bucket-Einstellungen).

Erfordern von Verschlüsselung

Sie können eine serverseitige Verschlüsselung mit AWS Key Management Service (AWS KMS)-Schlüsseln (SSE-KMS) verlangen, wie in den folgenden Beispielen gezeigt.

SSE-KMS für alle in einen Bucket geschriebenen Objekte verlangen

Die folgende Beispielrichtlinie verlangt, dass jedes Objekt, das in den Bucket geschrieben wird, mit serverseitiger Verschlüsselung über AWS Key Management Service (AWS KMS)-Schlüssel (SSE-KMS) verschlüsselt wird. Wenn das Objekt nicht mit SSE-KMS verschlüsselt ist, wird die Anforderung abgelehnt.

Erfordern von SSE-KMS mit einem bestimmten AWS KMS key für alle in einen Bucket geschriebenen Objekte

Die folgende Beispielrichtlinie verhindert, dass Objekte in den Bucket geschrieben werden, wenn sie nicht mit SSE-KMS unter Verwendung einer bestimmten KMS-Schlüssel-ID verschlüsselt sind. Selbst wenn die Objekte mit SSE-KMS verschlüsselt sind, indem ein Pro-Anfrage-Header oder eine Standardverschlüsselung für Buckets verwendet wird, können die Objekte nicht in den Bucket geschrieben werden, wenn sie nicht mit dem angegebenen KMS-Schlüssel verschlüsselt wurden. Stellen Sie sicher, dass Sie den in diesem Beispiel verwendeten KMS-Schlüssel-ARN durch Ihren eigenen KMS-Schlüssel-ARN ersetzen.

Verwalten von Buckets mithilfe vordefinierter ACLs

Erteilung von Berechtigungen für mehrere Konten zum Hochladen von Objekten oder zum Festlegen von Objekt-ACLs für den öffentlichen Zugriff

Die folgende Beispielrichtlinie erteilt mehreren AWS-Konten die Berechtigungen s3:PutObject und s3:PutObjectAcl. Außerdem erfordert die Beispielrichtlinie, dass alle Anforderungen für diese Operationen die public-read vordefinierte Zugriffssteuerungsliste (ACL) enthalten müssen. Weitere Informationen finden Sie unter Richtlinienaktionen für Amazon S3 und Richtlinienbedingungsschlüssel für Amazon S3.

Warnung

Mit der vordefinierten public-read-ACL kann jeder Benutzer weltweit die Objekte in Ihrem Bucket sehen. Seien Sie vorsichtig, wenn Sie anonymen Zugriff auf Ihren Amazon-S3-Bucket gewähren oder die Block-Einstellungen für den öffentlichen Zugriff deaktivieren. Wenn Sie anonymen Zugriff gewähren, kann jeder auf der ganzen Welt auf Ihren Bucket zugreifen. Wir empfehlen Ihnen, niemals anonymen Zugriff auf Ihren Amazon-S3-Bucket zu gewähren, es sei denn, Sie müssen dies ausdrücklich tun, z. B. beim Hosting von statischen Websites. Informationen zum Aktivieren der Einstellungen zum Blockieren des öffentlichen Zugriffs für das Hosten statischer Websites finden Sie unter Tutorial: Konfiguration einer statischen Website in Amazon S3.

Erteilung von kontoübergreifenden Berechtigungen für das Hochladen von Objekten, wobei sichergestellt wird, dass der Bucket-Eigentümer volle Kontrolle besitzt

Das folgende Beispiel zeigt, wie Sie einem anderen AWS-Konto das Hochladen von Objekten in Ihren Bucket gestatten, während sichergestellt wird, dass Sie die volle Kontrolle über die hochgeladenen Objekte übernehmen. Diese Richtlinie ermöglicht, dass ein spezifisches AWS-Konto (111122223333bucket-owner-full-control enthält. Die StringEquals-Bedingung in der Richtlinie spezifiziert den s3:x-amz-acl-Bedingungsschlüssel, um die vordefinierte ACL-Anforderung auszudrücken. Weitere Informationen finden Sie unter Richtlinienbedingungsschlüssel für Amazon S3.

Verwaltung des Objektzugriffs mit Objektmarkierung

Einem Benutzer nur das Lesen von Objekten gestatten, die einen bestimmten Tag-Schlüssel und -Wert besitzen

Die folgende Berechtigungsrichtlinie beschränkt einen Benutzer darauf, nur Objekte zu lesen, die den Tag-Schlüssel und -Wert environment: production haben. Diese Richtlinie verwendet den s3:ExistingObjectTag-Bedingungsschlüssel, um den Tag-Schlüssel und -Wert anzugeben.

Einschränken, welche Objekt-Tag-Schlüssel Benutzer hinzufügen können

Die folgende Beispielrichtlinie erteilt einem Benutzer die Berechtigungen, die s3:PutObjectTagging-Aktion auszuführen, die dem Benutzer gestattet, einem vorhandenen Objekt Markierungen hinzuzufügen. Die Bedingung verwendet den Bedingungsschlüssel s3:RequestObjectTagKeys, um die zulässigen Tag-Schlüssel zu spezifizieren, z. B. Owner oder CreationDate. Weitere Informationen finden Sie unter Erstellen einer Bedingung, die mehrere Schlüsselwerte testet im IAM-Benutzerhandbuch.

Die Richtlinie stellt sicher, dass jeder in der Anfrage angegebene Tag-Schlüssel ein autorisierter Tag-Schlüssel ist. Der ForAnyValue-Qualifizierer in der Bedingung stellt sicher, dass mindestens einer der spezifizierten Schlüssel in der Anfrage enthalten ist.

Einen spezifischen Tag-Schlüssel und -Wert verlangen, wenn Benutzern erlaubt wird, Objekt-Tags hinzuzufügen

Die folgende Beispielrichtlinie erteilt einem Benutzer die Berechtigungen, die s3:PutObjectTagging-Aktion auszuführen, die dem Benutzer gestattet, einem vorhandenen Objekt Markierungen hinzuzufügen. Die Bedingung verlangt, dass der Benutzer einen spezifischen Tag-Schlüssel (z. B. ProjectX

Einem Benutzer nur das Hinzufügen mit einem bestimmten Tag-Schlüssel und -Wert erlauben

Die folgende Beispielrichtlinie gewährt einem Benutzer die Berechtigung, die s3:PutObject-Aktion auszuführen, sodass er Objekte einem Bucket hinzufügen kann. Die Condition-Anweisung schränkt die Tag-Schlüssel und -Werte jedoch ein, die für die hochgeladenen Objekte zulässig sind. In diesem Beispiel kann der Benutzer dem Bucket nur Objekte hinzufügen, die den spezifischen Tag-Schlüssel (DepartmentFinance

Verwalten des Objektzugriffs mithilfe globaler Bedingungsschlüssel

Globale Bedingungsschlüssel sind Bedingungsschlüssel mit einem aws-Präfix. AWS-Services können globale Bedingungsschlüssel oder servicespezifische Schlüssel unterstützen, die ihr Servicepräfix enthalten. Sie können das Condition-Element einer JSON-Richtlinie verwenden, um Schlüssel in einer Anforderung mit Schlüsselwerten zu vergleichen, die Sie in Ihrer Richtlinie angeben.

Beschränken des Zugriffs nur auf Zugriffsprotokollbereitstellungen von Amazon S3 Server

In der folgenden Bucket-Beispielrichtlinie wird der globale Bedingungsschlüssel aws:SourceArn verwendet, um den Amazon-Ressourcennamen (ARN) der Ressource zu vergleichen, indem eine Service-to-Service-Anforderung mit dem ARN gestellt wird, der in der Richtlinie angegeben ist. Sie können diesen globalen aws:SourceArn-Bedingungsschlüssel verwenden, um zu verhindern, dass der Amazon-S3-Service bei Transaktionen zwischen Services als verwechselter Stellvertreter verwendet wird. Nur der Amazon-S3-Service darf dem Amazon-S3-Bucket Objekte hinzufügen.

Diese Bucket-Beispielrichtlinie gewährt nur dem Prinzipal des Protokollierungsservices (logging.s3.amazonaws.com) s3:PutObject-Berechtigungen.

Erlauben des Zugriffs nur für Ihre Organisation

Wenn Sie möchten, dass alle IAM-Prinzipale, die auf eine Ressource zugreifen, von einem AWS-Konto in Ihrer Organisation stammen (einschließlich des AWS Organizations-Verwaltungskontos), können Sie den globalen Bedingungsschlüssel aws:PrincipalOrgID verwenden.

Wenn Sie diese Art von Zugriff gewähren oder einschränken möchten, definieren Sie die aws:PrincipalOrgID-Bedingung und legen Sie den Wert in der Bucket-Richtlinie auf Ihre Organisations-ID fest. Die Organisations-ID wird verwendet, um den Zugriff auf den Bucket zu kontrollieren. Wenn Sie die aws:PrincipalOrgID-Bedingung verwenden, werden die Berechtigungen aus der Bucket-Richtlinie auch auf alle neuen Konten angewendet, die der Organisation hinzugefügt werden.

Hier ist ein Beispiel für eine auf Ressourcen basierende Bucket-Richtlinie, die Sie verwenden können, um bestimmten IAM-Prinzipalen in Ihrer Organisation direkten Zugriff auf Ihren Bucket zu erteilen. Durch das Hinzufügen des globalen Bedingungsschlüssels aws:PrincipalOrgID zu Ihrer Bucket-Richtlinie muss sich das Prinzipal-Konto nun in Ihrer Organisation befinden, um Zugriff auf die Ressource zu erhalten. Selbst wenn Sie bei der Gewährung des Zugriffs versehentlich ein falsches Konto angeben, fungiert der globale Bedingungsschlüssel aws:PrincipalOrgID als zusätzliche Absicherung. Wenn dieser globale Schüssel in einer Richtlinie verwendet wird, verhindert diese, dass alle Prinzipale außerhalb der angegebenen Organisation auf den Amazon-S3-Bucket zugreifen können. Nur Prinzipale von Konten in der aufgelisteten Organisation erhalten Zugriff auf die Ressource.

Verwalten des Zugriffs auf der Grundlage von HTTP- oder HTTPS-Anforderungen

Beschränken des Zugriffs nur auf HTTPS-Anforderungen

Wenn Sie verhindern möchten, dass potenzielle Angreifer den Netzwerkverkehr manipulieren, können Sie HTTPS (TLS) verwenden, um nur verschlüsselte Verbindungen zuzulassen und gleichzeitig den Zugriff von HTTP-Anforderungen auf Ihren Bucket zu beschränken. Um festzustellen, ob es sich bei der Anforderung um HTTP oder HTTPS handelt, verwenden Sie den globalen Bedingungsschlüssel aws:SecureTransport in Ihrer S3-Bucket-Richtlinie. Der aws:SecureTransport-Bedingungsschlüssel überprüft, ob eine Anforderung über HTTP gesendet wurde.

Wenn eine Anforderung true zurückgibt, wurde sie über HTTPS gesendet. Wenn eine Anforderung false zurückgibt, wurde sie über HTTP gesendet. Sie können dann den Zugriff auf Ihren Bucket basierend auf dem gewünschten Anforderungsschema erlauben oder verweigern.

Im folgenden Beispiel verweigert die Bucket-Richtlinie ausdrücklich HTTP-Anforderungen.

Beschränken des Zugriffs auf einen spezifischen HTTP-Referer

Angenommen, Sie haben eine Website mit dem Domänennamen www.example.comexample.comamzn-s3-demo-bucket

Wenn Sie Lesezugriff auf diese Objekte von Ihrer Website aus erlauben möchten, können Sie eine Bucket-Richtlinie hinzufügen, die die s3:GetObject-Berechtigung mit der Bedingung erlaubt, dass die GET-Anforderung von bestimmten Webseiten stammen muss. Die folgende Richtlinie schränkt Anforderungen ein, indem die Bedingung StringLike zusammen mit dem aws:Referer-Bedingungsschlüssel verwendet wird.

Stellen Sie sicher, dass die von Ihnen verwendeten Browser den HTTP-referer-Header in der Anforderung enthalten.

Warnung

Wir empfehlen, bei der Verwendung des aws:Referer-Bedingungsschlüssels vorsichtig zu sein. Ein öffentlich bekannter HTTP-Referer-Header-Wert sollte möglichst nicht eingeschlossen werden. Nicht autorisierte Parteien können mit modifizierten oder benutzerdefinierten Browsern einen beliebigen aws:Referer-Wert ihrer Wahl bereitstellen. Verwenden Sie daher aws:Referer nicht, um zu verhindern, dass Unbefugte direkte AWS-Anforderungen stellen.

Der aws:Referer-Bedingungsschlüssel wird nur bereitgestellt, damit Kunden ihre digitalen, in Amazon S3 gespeicherten Inhalte vor der Referenzierung auf nicht autorisierte Drittanbieter-Websites schützen können. Weitere Informationen finden Sie unter aws:Referer im IAM-Benutzerhandbuch.

Verwalten des Benutzerzugriffs auf bestimmte Ordner

Erteilen des Benutzerzugriffs auf bestimmte Ordner

Angenommen, Sie versuchen, Benutzern Zugriff auf einen bestimmten Ordner zu gewähren. Wenn der IAM-Benutzer und der S3-Bucket zu demselben AWS-Konto gehören, können Sie eine IAM-Richtlinie verwenden, um dem Benutzer Zugriff auf einen bestimmten Bucket-Ordner zu gewähren. Bei diesem Ansatz müssen Sie Ihre Bucket-Richtlinie nicht aktualisieren, um Zugriff zu gewähren. Sie können die IAM-Richtlinie einer IAM-Rolle hinzufügen, zu der mehrere Benutzer wechseln können.

Wenn die IAM-Identität und der S3-Bucket zu verschiedenen AWS-Konten gehören, müssen Sie sowohl in der IAM-Richtlinie als auch in der Bucket-Richtlinie kontoübergreifenden Zugriff gewähren. Weitere Informationen zum Gewähren von kontoübergreifendem Zugriff finden Sie unter Bucket-Eigentümer erteilt kontoübergreifende Bucket-Berechtigungen.

Die folgende Bucket-Beispielrichtlinie gewährt JohnDoehome/). Indem Sie einen JohnDoe/home-Ordner erstellen und Ihren Benutzern die entsprechenden Berechtigungen gewähren, können sich mehrere Benutzer einen einzelnen Bucket teilen. Diese Richtlinie besteht aus drei Allow-Anweisungen:

-

AllowRootAndHomeListingOfCompanyBucketJohnDoeamzn-s3-demo-buckethome-Ordner aufzulisten. Diese Anweisung erlaubt dem Benutzer außerdem, mithilfe der Konsole nach dem Präfixhome/zu suchen. -

AllowListingOfUserFolderJohnDoehome/-Ordner und entsprechenden Unterordnern aufzulisten.JohnDoe/ -

AllowAllS3ActionsInUserFolderRead-,Write- undDelete-Berechtigungen gewährt werden. Die Berechtigungen sind auf den Home-Ordner des Bucket-Eigentümers beschränkt.

Verwalten des Zugriffs für Zugriffsprotokolle

Gewähren des Zugriffs auf Application Load Balancer, um Zugriffsprotokolle zu aktivieren

Wenn Sie die Zugriffsprotokollierung für Ihren Application Load Balancer aktivieren, müssen Sie den Namen des S3-Buckets angeben, in dem der Load Balancer die Protokolle speichert. Dem Bucket muss eine Richtlinie angefügt sein, die Elastic Load Balancing die Berechtigung zum Schreiben in den Bucket gewährt.

Im folgenden Beispiel gewährt die Bucket-Richtlinie Elastic Load Balancing (ELB) die Berechtigung, die Zugriffsprotokolle in den Bucket zu schreiben:

Anmerkung

Stellen Sie sicher, dass Sie elb-account-id

Wenn Ihre AWS-Region nicht in der Liste der unterstützten Regionen von Elastic Load Balancing aufgeführt ist, verwenden Sie die folgende Richtlinie, die dem angegebenen Protokollbereitstellungsservice Berechtigungen gewährt.

Stellen Sie anschließend sicher, dass Sie Ihre Zugriffsprotokolle von Elastic Load Balancing konfigurieren, indem Sie sie aktivieren. Sie können Ihre Bucket-Berechtigungen überprüfen, indem Sie eine Testdatei erstellen.

Verwalten des Zugriffs auf eine Amazon CloudFront OAI

Erteilen einer Berechtigung für eine Amazon CloudFront OAI

Im folgenden Beispiel einer Bucket-Richtlinie wird eine CloudFront-Ursprungszugriffsidentität (OA) die Berechtigung erteilt, alle Objekte in Ihrem S3-Bucket abzurufen (zu lesen). Sie können eine CloudFront-OAI verwenden, um Benutzern den Zugriff auf Objekte in Ihrem Bucket über CloudFront zu ermöglichen, jedoch nicht direkt über Amazon S3. Weitere Informationen finden Sie unter Beschränken des Zugriffs auf Amazon-S3-Inhalte durch Verwenden einer Ursprungszugriffsidentität im Amazon-CloudFront-Entwicklerhandbuch.

Bei der folgenden Richtlinie wird die ID der OAI als Principal der Richtlinie verwendet. Weitere Informationen zur Verwendung von S3-Bucket-Richtlinien zur Gewährung des Zugriffs auf eine CloudFront-OAI finden Sie unter Migration von der Ursprungszugriffsidentität (OAI) zur Ursprungszugriffssteuerung (OAC) im Amazon-CloudFront-Entwicklerhandbuch.

Zur Verwendung dieses Beispiels gehen Sie wie folgt vor:

-

Ersetzen Sie

EH1HDMB1FH2TC(Ursprungszugriffsidentität) in der CloudFront-Konsole oder unter ListCloudFrontOriginAccessIdentities in der CloudFront-API. -

Ersetzen Sie

amzn-s3-demo-bucket

Verwalten des Zugriffs für Amazon S3 Storage Lens

Erteilen von Berechtigungen für Amazon S3 Storage Lens

S3 Storage Lens aggregiert Ihre Metriken und zeigt die Informationen im Abschnitt Konto-Snapshot der Seite Buckets der Amazon-S3-Konsole an. S3 Storage Lens bietet außerdem ein interaktives Dashboard, mit dem Sie Erkenntnisse und Trends visualisieren, Ausreißer kennzeichnen und Empfehlungen zur Optimierung der Speicherkosten erhalten und bewährte Datenschutzmethoden anwenden können. Das Dashboard verfügt über Drilldown-Optionen, um Erkenntnisse auf Organisations-, Konto-, AWS-Region-, Speicherklassen-, Bucket-, Präfix- oder Objekt- oder Storage-Lens-Gruppenebene zu generieren. Sie können zudem täglich einen Metrikexport im CSV- oder Parquet-Format an einen S3-Bucket senden.

S3 Storage Lens kann Ihre aggregierten Speichernutzungsmetriken in einen Amazon-S3-Bucket exportieren, um sie weiter zu analysieren. Der Bucket, in dem S3 Storage Lens seine Metrikexporte speichert, wird als Ziel-Bucket bezeichnet. Sie müssen eine Bucket-Richtlinie für den Ziel-Bucket haben, wenn Sie Ihren Metrikexport in S3 Storage Lens einrichten. Weitere Informationen finden Sie unter Bewerten Ihrer Speicheraktivität und -nutzung mit Amazon S3 Storage Lens.

Die folgende Bucket-Beispielrichtlinie erteilt Amazon S3 die Berechtigung, Objekte (PUT-Anforderungen) in einen Ziel-Bucket zu schreiben. Sie verwenden eine solche Bucket-Richtlinie für den Ziel-Bucket, wenn Sie einen S3-Storage-Lens-Metrik-Export einrichten.

Verwenden Sie die folgende Änderung an der vorherigen Resource-Anweisung der Bucket-Richtlinie beim Einrichten eines Metrikexports von S3 Storage Lens auf Organisationsebene.

"Resource": "arn:aws:s3:::amzn-s3-demo-destination-bucket/destination-prefix/StorageLens/your-organization-id/*",

Verwalten von Berechtigungen für S3 Inventory, S3 Analytics und S3-Inventory-Berichte

Gewähren von Berechtigungen für S3 Inventory und S3 Analytics

S3 Inventory erstellt Listen der Objekte in einem Bucket und der Speicherklassenanalyse-Export von S3 Analytics erstellt Ausgabedateien der in der Analyse verwendeten Daten. Der Bucket, dessen Objekte die Bestandserfassung auflistet, wird als Quell-Bucket bezeichnet. Der Bucket, in dem die Bestandsdatei und die Analyseexportdatei geschrieben werden, wird als Ziel-Bucket bezeichnet. Sie müssen eine Bucket-Richtlinie für den Ziel-Bucket erstellen, wenn Sie den Bestand oder einen Analyseexport einrichten. Weitere Informationen finden Sie unter Katalogisieren und Analysieren Ihrer Daten mit S3 Inventory und Amazon S3 analytics – Speicherklassen-Analyse.

Das folgende Beispiel für eine Bucket-Richtlinie erteilt Amazon S3 die Berechtigung, Objekte aus dem Konto für den Quell-Bucket in den Ziel-Bucket zu schreiben (PUT-Anforderungen). Sie verwenden eine solche Bucket-Richtlinie für den Ziel-Bucket, wenn Sie einen S3-Inventory- und S3-Analytics-Export einrichten.

Steuern der Erstellung der Konfiguration von S3-Inventory-Berichten

Katalogisieren und Analysieren Ihrer Daten mit S3 Inventory erstellt Listen der Objekte in einem S3-Bucket sowie die Metadaten für jedes Objekt. Die s3:PutInventoryConfiguration-Berechtigung ermöglicht es einem Benutzer, eine Bestandskonfiguration zu erstellen, die alle verfügbaren Objektmetadatenfelder enthält, und den Ziel-Bucket zum Speichern des Bestands anzugeben. Ein Benutzer mit Lesezugriff auf Objekte im Ziel-Bucket kann auf alle Objektmetadatenfelder zugreifen, die im Bestandsbericht verfügbar sind. Weitere Informationen über die Metadatenfelder, die in S3 Inventory verfügbar sind, finden Sie unterAmazon-S3-Inventory-Liste.

Wenn Sie einen Benutzer daran hindern möchten, einen S3-Inventory-Bericht zu konfigurieren, entfernen Sie die s3:PutInventoryConfiguration-Berechtigung des Benutzers.

Einige Objektmetadatenfelder in S3-Inventory-Berichtskonfigurationen sind optional, was bedeutet, dass sie standardmäßig verfügbar sind, aber eingeschränkt werden können, wenn Sie einem Benutzer die s3:PutInventoryConfiguration-Berechtigung erteilen. Mithilfe des s3:InventoryAccessibleOptionalFields-Bedingungsschlüssels können Sie steuern, ob Benutzer diese optionalen Metadatenfelder in ihre Berichte aufnehmen können. Eine Liste der optionalen Metadatenfelder, die in S3 Inventory verfügbar sind, finden Sie OptionalFieldsi n der API-Referenz zum Amazon Simple Storage Service.

Um einem Benutzer die Erlaubnis zu erteilen, eine Bestandskonfiguration mit bestimmten optionalen Metadatenfeldern zu erstellen, verwenden Sie den s3:InventoryAccessibleOptionalFields-Bedingungsschlüssel, um die Bedingungen in Ihrer Bucket-Richtlinie zu verfeinern.

Die folgende Beispielrichtlinie gewährt einem Benutzer (AnaForAllValues:StringEquals-Bedingung in der Richtlinie verwendet den s3:InventoryAccessibleOptionalFields-Bedingungsschlüssel, um die beiden zulässigen optionalen Metadatenfelder anzugeben, nämlich Size undStorageClass. Wenn AnaSize undStorageClass.

Um einen Benutzer daran zu hindern, einen S3-Inventory-Bericht zu konfigurieren, der bestimmte optionale Metadatenfelder enthält, fügen Sie der Bucket-Richtlinie für den Quell-Bucket eine explizite Deny-Anweisung hinzu. Die folgende Beispiel-Bucket-Richtlinie verbietet dem Benutzer Anaamzn-s3-demo-source-bucketObjectAccessControlList oder ObjectOwner enthält. Der Benutzer Ana

Anmerkung

Die Verwendung des s3:InventoryAccessibleOptionalFields-Bedingungsschlüssels in Bucket-Richtlinien hat keinen Einfluss auf die Bereitstellung von Bestandsberichten, die auf den vorhandenen Bestandskonfigurationen basieren.

Wichtig

Wir empfehlen die Verwendung von ForAllValues mit einem Allow-Effekt oder ForAnyValue mit einem Deny-Effekt, wie in den vorherigen Beispielen gezeigt.

Verwenden Sie die Option ForAllValues weder mit einem Deny-Effekt noch ForAnyValue mit einem Allow-Effekt, da diese Kombinationen zu restriktiv sein und das Löschen der Bestandskonfiguration blockieren können.

Weitere Informationen zu den Bedingungssatzoperatoren ForAllValues und ForAnyValue finden Sie unter Mehrwertige Kontextschlüssel im IAM-Benutzerhandbuch.

Verlangen von MFA

Amazon S3 unterstützt MFA-geschützten API-Zugriff, eine Funktion, die eine Multi-Factor Authentication (MFA) für den Zugriff auf Ihre Amazon-S3-Ressourcen erzwingen kann. Die Multifaktor-Authentifizierung bietet ein zusätzliches Sicherheitsniveau, das Sie auf Ihre AWS-Umgebung anwenden können. Die MFA handelt sich um eine Sicherheitsfunktion, die die Angabe eines gültigen MFA-Codes von Benutzern erfordert, mit dem das physische Eigentum eines MFA-Geräts belegt wird. Weitere Informationen finden Sie unter AWSMulti-Factor-Authentication

Verwenden Sie zum Erzwingen der MFA-Anforderung den aws:MultiFactorAuthAge-Bedingungsschlüssel in einer Bucket-Richtlinie. IAM-Benutzer können auf Amazon-S3-Ressourcen zugreifen, indem sie temporäre Anmeldeinformationen verwenden, die vom AWS Security Token Service (AWS STS) ausgegeben wurden. Sie geben den MFA-Code zum Zeitpunkt der AWS STS-Anfrage an.

Wenn Amazon S3 eine Anforderung mit Multi-Factor Authentication empfängt, liefert der aws:MultiFactorAuthAge-Bedingungsschlüssel einen numerischen Wert, der angibt, wie lange (in Sekunden) es her ist, dass die temporären Anmeldeinformationen erstellt wurden. Wenn die in der Anforderung bereitgestellten temporären Anmeldeinformationen nicht mit einem MFA-Gerät erstellt wurden, ist dieser Schlüsselwert null (nicht vorhanden). In einer Bucket-Richtlinie können Sie eine Bedingung hinzufügen, um diesen Wert zu überprüfen, wie im folgenden Beispiel gezeigt.

Die Beispielrichtlinie verweigert jede Amazon-S3-Operation am /taxdocumentsamzn-s3-demo-bucket

Die Null-Bedingung im Condition-Block wird zu true ausgewertet, wenn der aws:MultiFactorAuthAge-Bedingungsschlüsselwert null ist, d. h., die temporären Anmeldeinformationen in der Anforderung wurden ohne ein MFA-Gerät erstellt.

Die folgende Bucket-Richtlinie ist eine Erweiterung der vorhergehenden Bucket-Richtlinie. Die folgende Richtlinie umfasst zwei Richtlinienanweisungen. Eine Anweisung gewährt jedem die s3:GetObject-Berechtigung für einen Bucket (amzn-s3-demo-bucketamzn-s3-demo-bucket/taxdocuments

Optional können Sie eine numerische Bedingung verwenden, um die Gültigkeitsdauer des aws:MultiFactorAuthAge-Schlüssels zu beschränken. Die Dauer, die Sie für den aws:MultiFactorAuthAge-Schlüssel angeben, ist unabhängig von der Lebensdauer der temporären Sicherheitsanmeldeinformationen, die für die Authentifizierung der Anforderung verwendet wurden.

Beispielsweise überprüft die folgende Bucket-Richtlinie zusätzlich zur geforderten MFA-Authentifizierung auch, vor wie langer Zeit die temporäre Sitzung erstellt wurde. Die Richtlinie verweigert jede Operation, wenn der aws:MultiFactorAuthAge-Schlüsselwert angibt, dass die temporäre Sitzung vor mehr als einer Stunde erstellt wurde (3600 Sekunden).

Benutzer daran hindern, Objekte zu löschen

Standardmäßig besitzen Benutzer keine Berechtigungen. Wenn Sie Richtlinien erstellen, erteilen Sie Benutzern möglicherweise Berechtigungen, die Sie nicht erteilen möchten. Um solche Berechtigungslücken zu vermeiden, können Sie eine strengere Zugriffsrichtlinie schreiben, indem Sie eine explizite Zugriffsverweigerung hinzufügen.

Um Benutzer oder Konten ausdrücklich daran zu hindern, Objekte zu löschen, müssen Sie die folgenden Aktionen zu einer Bucket-Richtlinie hinzufügen: s3:DeleteObject-, s3:DeleteObjectVersion- und s3:PutLifecycleConfiguration-Berechtigungen. Alle drei Aktionen sind erforderlich, da Sie Objekte entweder durch explizites Aufrufen der DELETE Object-API-Operationen löschen können oder indem Sie ihre Lebenszykluskonfiguration (siehe Verwalten des Lebenszyklus von Objekten) so einrichten, dass Amazon S3 die Objekte entfernt, wenn ihre Lebensdauer abläuft.

Im folgenden Richtlinienbeispiel verweigern Sie dem Benutzer MaryMajorDELETE Object Berechtigungen. Eine explizite Deny-Anweisung überschreibt immer jede andere gewährte Berechtigung.