Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Amazon MWAA-Ausführungsrolle

Eine Ausführungsrolle ist eine AWS Identity and Access Management (IAM) -Rolle mit einer Berechtigungsrichtlinie, die Amazon Managed Workflows for Apache Airflow die Erlaubnis erteilt, die Ressourcen anderer AWS Services in Ihrem Namen aufzurufen. Dies kann Ressourcen wie Ihren Amazon S3 S3-Bucket, Ihren AWS eigenen Schlüssel und CloudWatch Logs beinhalten. Amazon MWAA-Umgebungen benötigen eine Ausführungsrolle pro Umgebung. In diesem Thema wird beschrieben, wie Sie die Ausführungsrolle für Ihre Umgebung verwenden und konfigurieren, damit Amazon MWAA auf andere von Ihrer Umgebung verwendete AWS Ressourcen zugreifen kann.

Übersicht über die Ausführungsrollen

Die Erlaubnis für Amazon MWAA, andere von Ihrer Umgebung verwendete AWS Dienste zu nutzen, erhalten Sie von der Ausführungsrolle. Eine Amazon MWAA-Ausführungsrolle benötigt Berechtigungen für die folgenden AWS Dienste, die von einer Umgebung verwendet werden:

-

Amazon CloudWatch (CloudWatch) — um Apache Airflow-Metriken und -Protokolle zu senden.

-

Amazon Simple Storage Service (Amazon S3) — um den DAG-Code Ihrer Umgebung und unterstützende Dateien (z. B. a

requirements.txt) zu analysieren. -

Amazon Simple Queue Service (Amazon SQS) — zur Warteschlange der Apache Airflow Airflow-Aufgaben Ihrer Umgebung in einer Amazon SQS SQS-Warteschlange, die Amazon MWAA gehört.

-

AWS Key Management Service (AWS KMS) — für die Datenverschlüsselung Ihrer Umgebung (entweder mit einem AWS eigenen Schlüssel oder mit Ihrem vom Kunden verwalteten Schlüssel).

Anmerkung

Wenn Sie sich dafür entschieden haben, dass Amazon MWAA einen AWS eigenen KMS-Schlüssel zur Verschlüsselung Ihrer Daten verwendet, müssen Sie in einer Richtlinie, die Ihrer Amazon MWAA-Ausführungsrolle zugeordnet ist, Berechtigungen definieren, die Zugriff auf beliebige KMS-Schlüssel gewähren, die außerhalb Ihres Kontos über Amazon SQS gespeichert sind. Die folgenden zwei Bedingungen sind erforderlich, damit die Ausführungsrolle Ihrer Umgebung auf beliebige KMS-Schlüssel zugreifen kann:

-

Ein KMS-Schlüssel in einem Drittanbieterkonto muss diesen kontoübergreifenden Zugriff über dessen Ressourcenrichtlinie ermöglichen.

-

Ihr DAG-Code muss auf eine Amazon SQS SQS-Warteschlange zugreifen, die mit dem

airflow-celery-Drittanbieter-Konto beginnt und denselben KMS-Schlüssel für die Verschlüsselung verwendet.

Um die mit dem kontoübergreifenden Zugriff auf Ressourcen verbundenen Risiken zu minimieren, empfehlen wir Ihnen, den in Ihrem Konto hinterlegten Code zu überprüfen, DAGs um sicherzustellen, dass Ihre Workflows nicht auf willkürliche Amazon SQS SQS-Warteschlangen außerhalb Ihres Kontos zugreifen. Darüber hinaus können Sie einen vom Kunden verwalteten KMS-Schlüssel verwenden, der in Ihrem eigenen Konto gespeichert ist, um die Verschlüsselung auf Amazon MWAA zu verwalten. Dadurch wird die Ausführungsrolle Ihrer Umgebung darauf beschränkt, nur auf den KMS-Schlüssel in Ihrem Konto zuzugreifen.

Beachten Sie, dass Sie Ihre Auswahl für eine bestehende Umgebung nicht mehr ändern können, nachdem Sie eine Verschlüsselungsoption ausgewählt haben.

-

Eine Ausführungsrolle benötigt außerdem Berechtigungen für die folgenden IAM-Aktionen:

-

airflow:PublishMetrics— um es Amazon MWAA zu ermöglichen, den Zustand einer Umgebung zu überwachen.

Standardmäßig angehängte Berechtigungen

Sie können die Standardoptionen auf der Amazon MWAA-Konsole verwenden, um eine Ausführungsrolle und einen AWS eigenen Schlüssel zu erstellen. Verwenden Sie dann die Schritte auf dieser Seite, um Ihrer Ausführungsrolle Berechtigungsrichtlinien hinzuzufügen.

-

Wenn Sie in der Konsole die Option Neue Rolle erstellen wählen, ordnet Amazon MWAA Ihrer Ausführungsrolle die für eine Umgebung erforderlichen Mindestberechtigungen zu.

-

In einigen Fällen fügt Amazon MWAA die maximalen Berechtigungen hinzu. Wir empfehlen beispielsweise, die Option auf der Amazon MWAA-Konsole auszuwählen, um beim Erstellen einer Umgebung eine Ausführungsrolle zu erstellen. Amazon MWAA fügt die Berechtigungsrichtlinien für alle CloudWatch Protokollgruppen automatisch hinzu, indem es das Regex-Muster in der Ausführungsrolle als verwendet.

"arn:aws:logs:your-region:your-account-id:log-group:airflow-your-environment-name-*"

Wie füge ich die Erlaubnis zur Nutzung anderer Dienste hinzu AWS

Amazon MWAA kann einer vorhandenen Ausführungsrolle keine Berechtigungsrichtlinien hinzufügen oder bearbeiten, nachdem eine Umgebung erstellt wurde. Sie müssen Ihre Ausführungsrolle mit zusätzlichen Berechtigungsrichtlinien aktualisieren, die für Ihre Umgebung erforderlich sind. Wenn Ihre DAG beispielsweise Zugriff auf benötigt AWS Glue, kann Amazon MWAA nicht automatisch erkennen, dass diese Berechtigungen für Ihre Umgebung erforderlich sind, oder die Berechtigungen Ihrer Ausführungsrolle hinzufügen.

Sie können einer Ausführungsrolle auf zwei Arten Berechtigungen hinzufügen:

-

Indem Sie die JSON-Richtlinie für Ihre Ausführungsrolle direkt ändern. Sie können die JSON-Richtliniendokumente auf dieser Seite verwenden, um die JSON-Richtlinie Ihrer Ausführungsrolle in der IAM-Konsole entweder zu ergänzen oder zu ersetzen.

-

Indem Sie eine JSON-Richtlinie für einen AWS Service erstellen und sie an Ihre Ausführungsrolle anhängen. Mithilfe der Schritte auf dieser Seite können Sie Ihrer Ausführungsrolle in der IAM-Konsole ein neues JSON-Richtliniendokument für einen AWS Service zuordnen.

Unter der Annahme, dass die Ausführungsrolle bereits mit Ihrer Umgebung verknüpft ist, kann Amazon MWAA sofort damit beginnen, die hinzugefügten Berechtigungsrichtlinien zu verwenden. Das bedeutet auch, dass Ihre Ausführung fehlschlagen DAGs kann, wenn Sie einer Ausführungsrolle alle erforderlichen Berechtigungen entziehen.

Wie ordnet man eine neue Ausführungsrolle zu

Sie können die Ausführungsrolle für Ihre Umgebung jederzeit ändern. Wenn Ihrer Umgebung noch keine neue Ausführungsrolle zugeordnet ist, verwenden Sie die Schritte auf dieser Seite, um eine neue Ausführungsrollenrichtlinie zu erstellen und die Rolle Ihrer Umgebung zuzuordnen.

Create a new role (Neue Rolle erstellen)

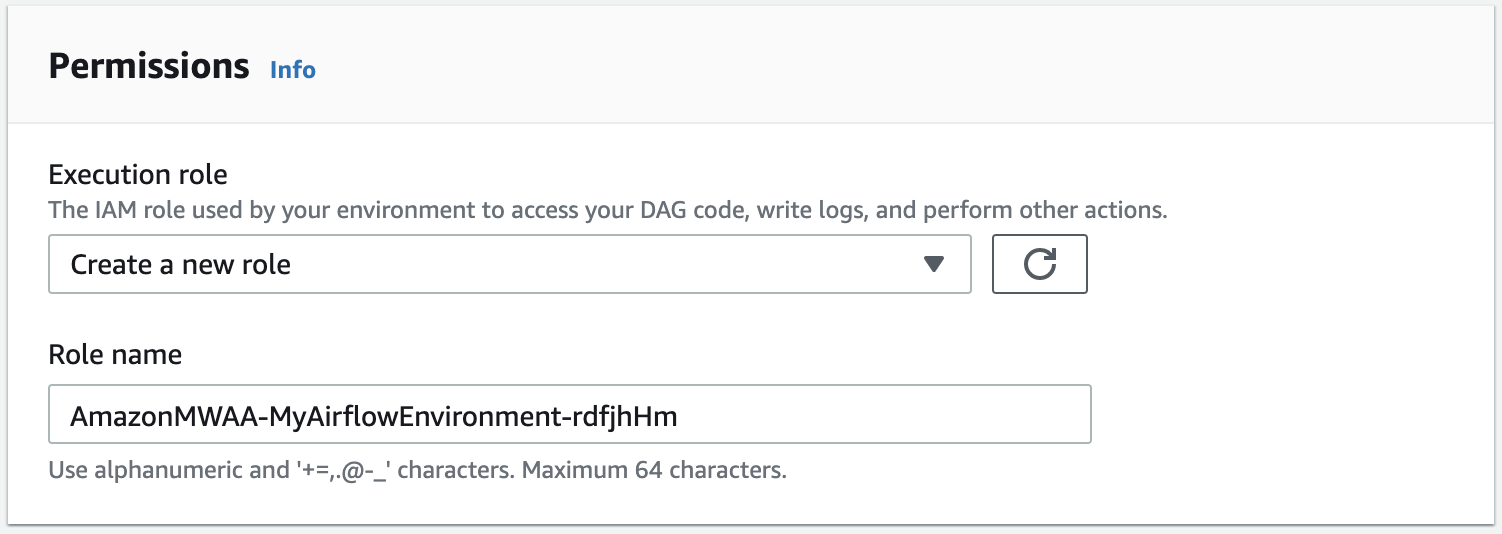

Standardmäßig erstellt Amazon MWAA in Ihrem Namen einen AWS eigenen Schlüssel für die Datenverschlüsselung und eine Ausführungsrolle. Sie können die Standardoptionen auf der Amazon MWAA-Konsole auswählen, wenn Sie eine Umgebung erstellen. Die folgende Abbildung zeigt die Standardoption zum Erstellen einer Ausführungsrolle für eine Umgebung.

Wichtig

Wenn Sie eine neue Ausführungsrolle erstellen, dürfen Sie den Namen einer gelöschten Ausführungsrolle nicht wiederverwenden. Eindeutige Namen können dazu beitragen, Konflikte zu vermeiden und eine ordnungsgemäße Ressourcenverwaltung sicherzustellen.

Eine Richtlinie für Ausführungsrollen anzeigen und aktualisieren

Sie können die Ausführungsrolle für Ihre Umgebung auf der Amazon MWAA-Konsole anzeigen und die JSON-Richtlinie für die Rolle auf der IAM-Konsole aktualisieren.

Um eine Richtlinie für eine Ausführungsrolle zu aktualisieren

-

Öffnen Sie die Seite Umgebungen

auf der Amazon MWAA-Konsole. -

Wählen Sie eine Umgebung aus.

-

Wählen Sie im Bereich „Berechtigungen“ die Ausführungsrolle aus, um die Seite mit den Berechtigungen in IAM zu öffnen.

-

Wählen Sie den Namen der Ausführungsrolle, um die Berechtigungsrichtlinie zu öffnen.

-

Wählen Sie Edit policy (Richtlinie bearbeiten).

-

Wählen Sie den Tab JSON.

-

Aktualisieren Sie Ihre JSON-Richtlinie.

-

Wählen Sie Richtlinie prüfen.

-

Wählen Sie Änderungen speichern aus.

Hängen Sie eine JSON-Richtlinie an, um andere AWS Dienste zu nutzen

Sie können eine JSON-Richtlinie für einen AWS Dienst erstellen und sie an Ihre Ausführungsrolle anhängen. Sie können beispielsweise die folgende JSON-Richtlinie anhängen, um schreibgeschützten Zugriff auf alle Ressourcen in zu gewähren. AWS Secrets Manager

So fügen Sie Ihrer Ausführungsrolle eine Richtlinie hinzu

-

Öffnen Sie die Seite Umgebungen

auf der Amazon MWAA-Konsole. -

Wählen Sie eine Umgebung aus.

-

Wählen Sie im Bereich „Berechtigungen“ Ihre Ausführungsrolle aus.

-

Wählen Sie Richtlinien anfügen.

-

Wählen Sie Richtlinie erstellen aus.

-

Wählen Sie JSON.

-

Fügen Sie die JSON-Richtlinie ein.

-

Wählen Sie Weiter: Tags, Weiter: Überprüfen aus.

-

Geben Sie einen aussagekräftigen Namen (z. B.

SecretsManagerReadPolicy) und eine Beschreibung für die Richtlinie ein. -

Wählen Sie Richtlinie erstellen aus.

Gewähren Sie Zugriff auf den Amazon S3 S3-Bucket mit Sperrung des öffentlichen Zugriffs auf Kontoebene

Möglicherweise möchten Sie den Zugriff auf alle Buckets in Ihrem Konto mithilfe des PutPublicAccessBlockAmazon S3 S3-Vorgangs sperren. Wenn Sie den Zugriff auf alle Buckets in Ihrem Konto sperren, muss Ihre Umgebungsausführungsrolle die s3:GetAccountPublicAccessBlock Aktion in einer Berechtigungsrichtlinie enthalten.

Das folgende Beispiel zeigt die Richtlinie, die Sie Ihrer Ausführungsrolle zuordnen müssen, wenn Sie den Zugriff auf alle Amazon S3 S3-Buckets in Ihrem Konto blockieren.

Weitere Informationen zur Beschränkung des Zugriffs auf Ihre Amazon S3 S3-Buckets finden Sie unter Blockieren des öffentlichen Zugriffs auf Ihren Amazon S3 S3-Speicher im Amazon Simple Storage Service-Benutzerhandbuch.

Verwenden Sie Apache Airflow Airflow-Verbindungen

Sie können auch eine Apache Airflow Airflow-Verbindung erstellen und Ihre Ausführungsrolle und deren ARN in Ihrem Apache Airflow Airflow-Verbindungsobjekt angeben. Weitere Informationen finden Sie unter. Verbindungen zu Apache Airflow verwalten

JSON-Beispielrichtlinien für eine Ausführungsrolle

Die Beispielberechtigungsrichtlinien in diesem Abschnitt zeigen zwei Richtlinien, mit denen Sie die für Ihre bestehende Ausführungsrolle verwendete Berechtigungsrichtlinie ersetzen oder eine neue Ausführungsrolle erstellen und für Ihre Umgebung verwenden können. Diese Richtlinien enthalten Ressourcen-ARN-Platzhalter für Apache Airflow Airflow-Protokollgruppen, einen Amazon S3 S3-Bucket und eine Amazon MWAA-Umgebung.

Wir empfehlen, die Beispielrichtlinie zu kopieren, das Beispiel ARNs oder die Platzhalter zu ersetzen und dann die JSON-Richtlinie zu verwenden, um eine Ausführungsrolle zu erstellen oder zu aktualisieren. Zum Beispiel das Ersetzen {your-region} durchus-east-1.

Beispielrichtlinie für einen vom Kunden verwalteten Schlüssel

Das folgende Beispiel zeigt eine Ausführungsrollenrichtlinie, die Sie für einen vom Kunden verwalteten Schlüssel verwenden können.

Als Nächstes müssen Sie Amazon MWAA erlauben, diese Rolle zu übernehmen, um Aktionen in Ihrem Namen durchzuführen. Dies kann geschehen, indem "airflow.amazonaws.com" Sie mithilfe der IAM-Konsole "airflow-env.amazonaws.com" Service Principals zur Liste der vertrauenswürdigen Entitäten für diese Ausführungsrolle hinzufügen oder indem Sie diese Service Principals mithilfe des IAM-Befehls create-role in das Dokument mit der Richtlinie „Rolle übernehmen“ für diese Ausführungsrolle aufnehmen. AWS CLI Ein Beispiel für ein Dokument mit der Richtlinie „Rolle annehmen“ finden Sie unten:

Fügen Sie dann Ihrem vom Kunden verwalteten Schlüssel die folgende JSON-Richtlinie bei. Diese Richtlinie verwendet das kms:EncryptionContextBedingungsschlüsselpräfix, um den Zugriff auf Ihre Apache Airflow Airflow-Protokollgruppe in CloudWatch Logs zu ermöglichen.

{ "Sid": "Allow logs access", "Effect": "Allow", "Principal": { "Service": "logs.{your-region}.amazonaws.com" }, "Action": [ "kms:Encrypt*", "kms:Decrypt*", "kms:ReEncrypt*", "kms:GenerateDataKey*", "kms:Describe*" ], "Resource": "*", "Condition": { "ArnLike": {"kms:EncryptionContext:aws:logs:arn": "arn:aws:logs:{your-region}:{your-account-id}:*"} } }

Beispielrichtlinie für einen AWS eigenen Schlüssel

Das folgende Beispiel zeigt eine Ausführungsrollenrichtlinie, die Sie für einen AWS eigenen Schlüssel verwenden können.

Als nächstes

-

Erfahren Sie mehr über die erforderlichen Berechtigungen, die Sie und Ihre Apache Airflow Airflow-Benutzer für den Zugriff auf Ihre Umgebung benötigen. Zugreifen auf eine Amazon MWAA-Umgebung

-

Erfahren Sie mehr über Verwendung von vom Kunden verwalteten Schlüsseln zur Verschlüsselung.

-

Entdecken Sie weitere Beispiele für vom Kunden verwaltete Richtlinien.