Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beispiel für ein Anwendungsteam: Eine Regel erstellen AWS Config

Im Folgenden sind einige Kontrollen des Sicherheitsstandards Security Hub Foundational Security Best Practices (FSBP) aufgeführt, für die das Anwendungs- oder Entwicklungsteam möglicherweise verantwortlich ist:

In diesem Beispiel befasst sich das Anwendungsteam mit einem Ergebnis für FSBP Control .19. EC2 Dieses Steuerelement prüft, ob uneingeschränkter eingehender Datenverkehr für die Sicherheitsgruppen über die angegebenen Ports mit dem höchsten Risiko zugänglich ist. Diese Kontrolle schlägt fehl, wenn eine der Regeln in einer Sicherheitsgruppe eingehenden Datenverkehr von 0.0.0.0/0 oder ::/0 für diese Ports zulässt. In der Dokumentation zu diesem Steuerelement wird empfohlen, die Regeln zu löschen, die diesen Datenverkehr zulassen.

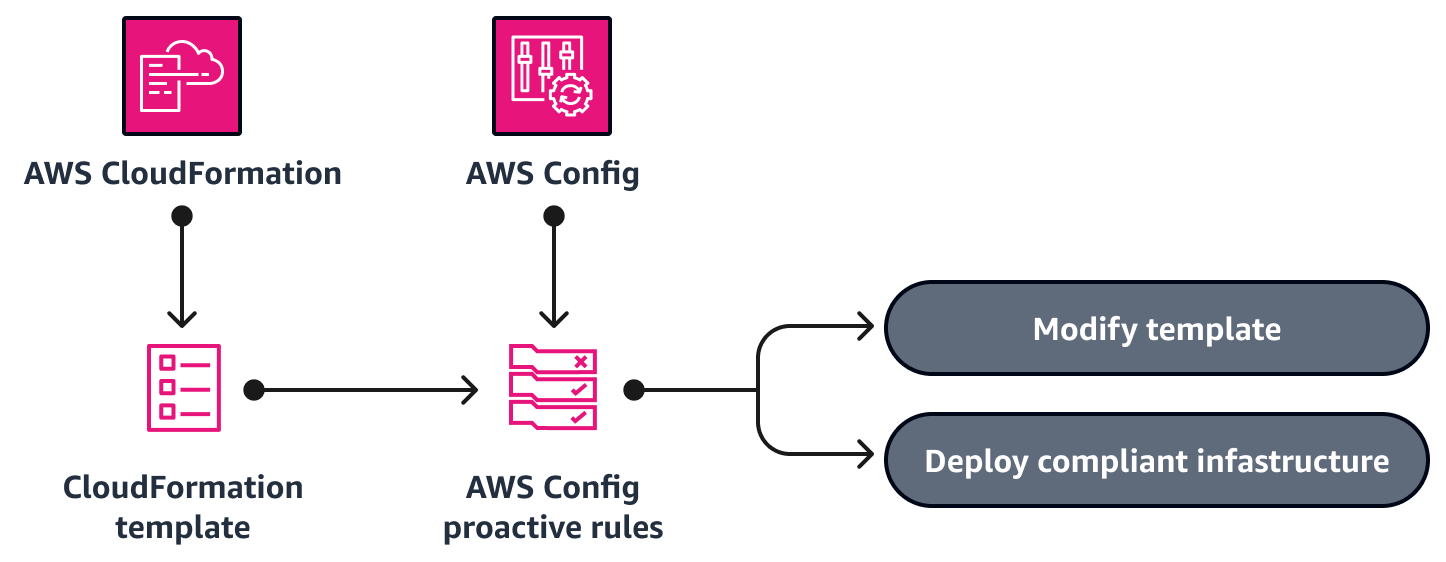

Dies geht nicht nur auf die individuelle Sicherheitsgruppenregel ein, sondern ist auch ein hervorragendes Beispiel für ein Ergebnis, das zu einer neuen AWS Config Regel führen sollte. Durch die Verwendung des proaktiven Testmodus können Sie verhindern, dass in future riskante Sicherheitsgruppenregeln eingesetzt werden. Im proaktiven Modus werden Ressourcen vor ihrer Bereitstellung bewertet, sodass Sie falsch konfigurierte Ressourcen und die damit verbundenen Sicherheitserkenntnisse verhindern können. Bei der Implementierung eines neuen Dienstes oder einer neuen Funktionalität können Anwendungsteams im Rahmen ihrer CI/CD-Pipeline (Continuous Integration and Continuous Delivery) Regeln im proaktiven Modus ausführen, um Ressourcen zu identifizieren, die nicht den Vorschriften entsprechen. Die folgende Abbildung zeigt, wie Sie eine proaktive AWS Config Regel verwenden können, um zu überprüfen, ob die in einer AWS CloudFormation Vorlage definierte Infrastruktur konform ist.

In diesem Beispiel kann eine weitere wichtige Effizienz erzielt werden. Wenn ein Anwendungsteam eine proaktive AWS Config Regel erstellt, kann es sie in einem gemeinsamen Code-Repository teilen, sodass andere Anwendungsteams sie verwenden können.

Jedes Ergebnis, das mit einem Security Hub-Steuerelement verknüpft ist, enthält Details zum Ergebnis und einen Link zu den Anweisungen zur Behebung des Problems. Cloud-Teams können zwar auf Ergebnisse stoßen, die gegebenenfalls eine manuelle, einmalige Behebung erfordern, wir empfehlen jedoch, proaktive Prüfungen durchzuführen, um Probleme so früh wie möglich im Entwicklungsprozess zu identifizieren.