Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Steuern Sie den Datenverkehr zu Ihren AWS Ressourcen mithilfe von Sicherheitsgruppen

Eine Sicherheitsgruppe steuert den Datenverkehr, der die Ressourcen erreichen und verlassen darf, mit denen er verknüpft ist. Wenn Sie beispielsweise einer EC2 Instance eine Sicherheitsgruppe zugeordnet haben, steuert diese den eingehenden und ausgehenden Datenverkehr für die Instance.

Wenn Sie eine VPC erstellen, verfügt diese über eine Standardsicherheitsgruppe. Sie können für eine VPC zusätzliche Sicherheitsgruppen erstellen, jede mit ihren eigenen Regeln für eingehenden und ausgehenden Datenverkehr. Sie können die Quelle, den Portbereich und das Protokoll für jede Regel für eingehenden Datenverkehr angeben. Sie können das Ziel, den Portbereich und das Protokoll für jede Regel für ausgehenden Datenverkehr angeben.

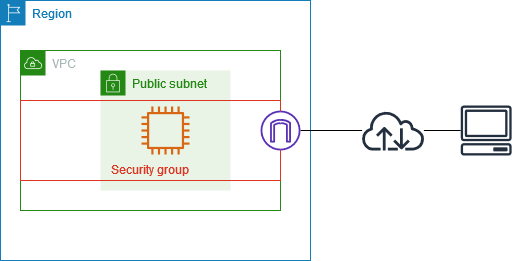

Das folgende Diagramm zeigt eine VPC mit einer Sicherheitsgruppe, einem Internet-Gateway und einem Subnetz. Das Subnetz enthält eine Instanz. EC2 Die Sicherheitsgruppe ist der Instance zugeordnet. Die Sicherheitsgruppe fungiert als virtuelle Firewall. Der einzige Datenverkehr, der die Instance erreicht, ist der Datenverkehr, der nach den Sicherheitsgruppenregeln zulässig ist. Wenn die Sicherheitsgruppe beispielsweise eine Regel enthält, die ICMP-Datenverkehr von Ihrem Netzwerk zur Instance zulässt, können Sie die Instance von Ihrem Computer aus anpingen. Wenn die Sicherheitsgruppe keine Regel enthält, die SSH-Datenverkehr zulässt, konnten Sie mit SSH keine Verbindung zu Ihrer Instance herstellen.

Inhalt

Preisgestaltung

Für die Nutzung von Sicherheitsgruppen fallen keine zusätzlichen Gebühren an.

Sicherheitsgruppengrundlagen

-

Sie können eine Sicherheitsgruppe Ressourcen zuweisen, die in derselben VPC wie die Sicherheitsgruppe erstellt wurden, oder Ressourcen in einer anderen, VPCs wenn Sie die Sicherheitsgruppe mithilfe der Funktion Security Group VPC Association anderen VPCs in derselben Region zuordnen. Sie können einer einzelnen Ressource auch mehrere Sicherheitsgruppen zuweisen.

-

Wenn Sie eine Sicherheitsgruppe erstellen, müssen Sie einen Namen und eine Beschreibung dafür angeben. Die folgenden Regeln gelten:

-

Der Name einer Sicherheitsgruppe muss innerhalb der VPC eindeutig sein.

-

Bei Namen von Sicherheitsgruppen wird nicht zwischen Groß- und Kleinschreibung unterschieden.

-

Namen und Beschreibungen können bis zu 255 Zeichen lang sein.

-

Namen und Beschreibungen dürfen nur die folgenden Zeichen enthalten: a-z, A-Z, 0-9, Leerzeichen und ._-:/()#,@[]+=&;{}!$*.

-

Wenn der Name nachgestellte Leerzeichen enthält, schneiden wir das Leerzeichen am Ende des Namens ab. Wenn Sie beispielsweise „Sicherheitsgruppe testen“ als Namen eingeben, wird er als „Sicherheitsgruppe testen“ gespeichert.

-

Ein Sicherheitsgruppenname darf nicht mit

sg-beginnen.

-

-

Sicherheitsgruppen sind zustandsbehaftet. Wenn Sie zum Beispiel von Ihrer Instance eine Anforderung senden, wird der Antwortdatenverkehr für diese Anforderung zugelassen, unabhängig der für diese Sicherheitsgruppe geltenden eingehenden Regeln. Antworten auf zulässigen eingehenden Datenverkehr dürfen unabhängig von den Regeln für ausgehenden Datenverkehr die Instance verlassen.

-

Sicherheitsgruppen filtern keinen Datenverkehr, der für die folgenden Ziele bestimmt ist oder von diesen ausgeht:

-

Amazon Domain Name Services (DNS)

-

Amazon Dynamic Host Configuration Protocol (DHCP)

-

EC2 Amazon-Instanz-Metadaten

-

Amazon-ECS-Endpunkte für Aufgabenmetadaten

-

Lizenzaktivierung für Windows-Instances

-

Amazon Time Sync Service

-

Reservierte IP-Adressen, die vom Standard-VPC-Router verwendet werden

-

-

Es gibt Kontingente für die Anzahl der Sicherheitsgruppen, die Sie pro VPC erstellen können, für die Anzahl der Regeln, die Sie den einzelnen Sicherheitsgruppen hinzufügen können, und für die Anzahl der Sicherheitsgruppen, die Sie einer Netzwerkschnittstelle zuordnen können. Weitere Informationen finden Sie unter Amazon VPC-Kontingente.

Bewährte Methoden

-

Autorisieren Sie nur bestimmte IAM-Prinzipale zum Erstellen und Ändern von Sicherheitsgruppen.

-

Erstellen Sie die Mindestanzahl von Sicherheitsgruppen, die Sie benötigen, um das Fehlerrisiko zu verringern. Verwenden Sie jede Sicherheitsgruppe, um den Zugriff auf Ressourcen mit ähnlichen Funktionen und Sicherheitsanforderungen zu verwalten.

-

Wenn Sie Regeln für eingehenden Datenverkehr für die Ports 22 (SSH) oder 3389 (RDP) hinzufügen, damit Sie auf Ihre EC2 Instances zugreifen können, autorisieren Sie nur bestimmte IP-Adressbereiche. Wenn Sie 0.0.0.0/0 (IPv4) und: :/ (IPv6) angeben, kann jeder mit dem angegebenen Protokoll von jeder IP-Adresse aus auf Ihre Instances zugreifen.

-

Öffnen Sie keine großen Portbereiche. Stellen Sie sicher, dass der Zugriff über jeden Port auf die Quellen oder Ziele beschränkt ist, die ihn benötigen.

-

Erwägen Sie die Einrichtung eines Netzwerks ACLs mit Regeln, die Ihren Sicherheitsgruppen ähneln, um Ihrer VPC eine zusätzliche Sicherheitsebene hinzuzufügen. Weitere Informationen zu den Unterschieden zwischen Sicherheitsgruppen und Netzwerken finden Sie ACLs unterVergleichen Sie Sicherheitsgruppen und Netzwerk ACLs.

Beispiel für eine Sicherheitsgruppe

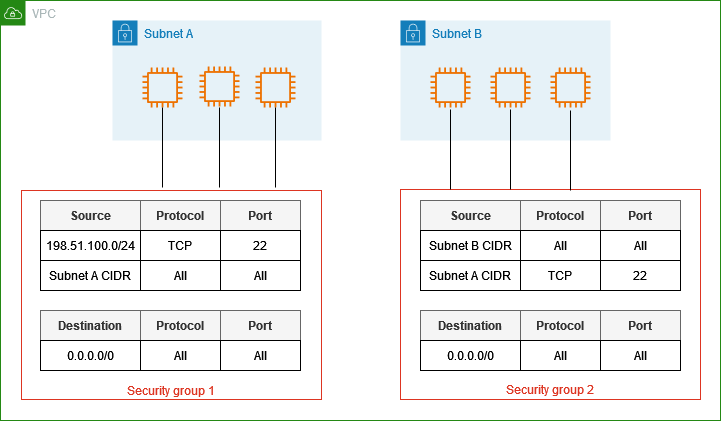

Das folgende Diagramm zeigt eine VPC mit zwei Sicherheitsgruppen und zwei Subnetzen. Die Instances in Subnetz A haben dieselben Konnektivitätsanforderungen und sind daher der Sicherheitsgruppe 1 zugewiesen. Die Instances in Subnetz B haben dieselben Konnektivitätsanforderungen und sind daher der Sicherheitsgruppe 2 zugewiesen. Die Sicherheitsgruppenregeln lassen Datenverkehr wie folgt zu:

-

Die erste eingehende Regel in Sicherheitsgruppe 1 erlaubt SSH-Datenverkehr zu den Instances in Subnetz A aus dem angegebenen Adressbereich (z. B. einem Bereich in Ihrem eigenen Netzwerk).

-

Die zweite Regel für eingehenden Datenverkehr in Sicherheitsgruppe 1 ermöglicht es den Instances in Subnetz A, über ein beliebiges Protokoll und einen beliebigen Port miteinander zu kommunizieren.

-

Die zweite Regel für eingehenden Datenverkehr in Sicherheitsgruppe 2 ermöglicht es den Instances in Subnetz B, über ein beliebiges Protokoll und einen beliebigen Port miteinander zu kommunizieren.

-

Die zweite Regel für eingehenden Datenverkehr in Sicherheitsgruppe 2 ermöglicht es den Instances in Subnetz A, über SSH mit den Instances in Subnetz B zu kommunizieren.

-

Beide Sicherheitsgruppen nutzen die Standardregel für ausgehenden Datenverkehr, die den gesamten Datenverkehr zulässt.