Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Principios de diseño para desarrollar un centro de contacto seguro en Amazon Connect

La seguridad incluye la capacidad de proteger la información, los sistemas y los activos a la vez que se proporciona valor empresarial mediante evaluaciones de riesgos y estrategias de mitigación. En esta sección se ofrece información general sobre los principios de diseño, las prácticas recomendadas y las cuestiones relacionadas con la seguridad de las cargas de trabajo de Amazon Connect.

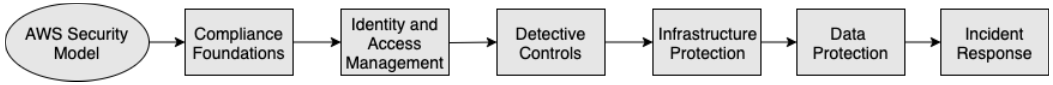

Proceso de seguridad de Amazon Connect

Una vez que haya tomado la decisión de migrar su carga de trabajo a Amazon Connect, además de consultar Seguridad en Amazon Connect yPrácticas recomendadas de seguridad para Amazon Connect , siga estas directrices y pasos para comprender e implementar sus requisitos de seguridad en relación con las siguientes áreas centrales de seguridad:

Entendiendo el modelo AWS de seguridad

Cuando traslada los sistemas informáticos y los datos a la nube, las responsabilidades de seguridad se comparten entre usted y AWS. AWS es responsable de proteger la infraestructura subyacente que da soporte a la nube, y tú eres responsable de todo lo que pongas en la nube o conectes a la nube.

AWS Los servicios que utilice determinarán la cantidad de trabajo de configuración que debe realizar como parte de sus responsabilidades de seguridad. Cuando utiliza Amazon Connect, el modelo compartido refleja AWS las responsabilidades del cliente a un alto nivel, como se muestra en el siguiente diagrama.

Fundamentos de conformidad

Los auditores externos evalúan la seguridad y la conformidad de Amazon Connect como parte de varios programas de AWS conformidad. Entre ellos, se incluyen: SOC

Para ver una lista de AWS los servicios incluidos en el ámbito de los programas de conformidad específicos, consulte AWS los servicios incluidos en el ámbito de aplicación por programa de conformidad

Selección de región

La selección de región para alojar la instancia de Amazon Connect depende de las restricciones de soberanía de datos y de dónde se encuentren los contactos y agentes. Una vez tomada esta decisión, revise los requisitos de red para Amazon Connect y los puertos y protocolos que debe permitir. Además, para reducir el radio de acción, utilice la lista de dominios permitidos o los intervalos de direcciones IP permitidos para su instancia de Amazon Connect.

Para obtener más información, consulte Configure su red para utilizar el Panel de control de contacto (CCP) de Amazon Connect.

AWS integración de servicios

Le recomendamos que revise cada AWS servicio de su solución en función de los requisitos de seguridad de su organización. Consulte los siguientes recursos:

Seguridad de datos en Amazon Connect

Durante su proceso de seguridad, es posible que sus equipos de seguridad necesiten una comprensión más profunda de cómo se gestionan los datos en Amazon Connect. Consulte los siguientes recursos:

Diagrama de carga de trabajo

Revise su diagrama de carga de trabajo y diseñe una solución óptima en AWS. Esto incluye analizar y decidir qué AWS servicios adicionales deberían incluirse en la solución y en las aplicaciones locales y de terceros que deban integrarse.

AWS Identity and Access Management (IAM)

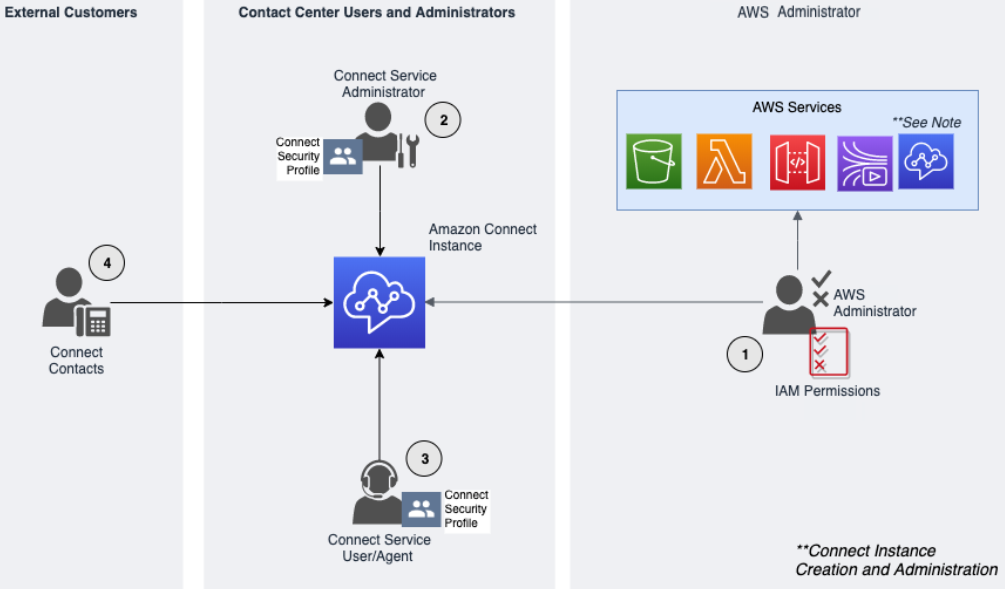

Tipos de personas de Amazon Connect

Existen cuatro tipos de personas de Amazon Connect, según las actividades que se realicen.

-

AWS administrador: AWS los administradores crean o modifican los recursos de Amazon Connect y también pueden delegar el acceso administrativo a otras entidades principales mediante el servicio AWS Identity and Access Management (IAM). El ámbito de esta persona se centra en la creación y administración de su instancia de Amazon Connect.

-

Administrador de Amazon Connect: los administradores del servicio determinan a qué funciones y recursos de Amazon Connect deben acceder los empleados en el sitio web de Amazon Connect administración. El administrador del servicio asigna perfiles de seguridad para determinar quién puede acceder al sitio web de Amazon Connect administración y qué tareas puede realizar. El ámbito de esta persona se centra en la creación y administración de su centro de contacto de Amazon Connect.

-

Agente de Amazon Connect: los agentes interactúan con Amazon Connect para realizar sus tareas. Los usuarios del servicio pueden ser agentes o supervisores del centro de contacto.

-

Contacto del servicio de Amazon Connect: el cliente que interactúa con su centro de contacto de Amazon Connect.

Prácticas recomendadas del administrador de IAM

El acceso administrativo de IAM debe estar limitado al personal aprobado de su organización. Los administradores de IAM también deben entender qué características de IAM hay disponibles para utilizarse con Amazon Connect. Para conocer las prácticas recomendadas de IAM, consulte Prácticas recomendadas de seguridad en IAM en la Guía del usuario de IAM. Consulte también Ejemplos de políticas basadas en identidades de Amazon Connect.

Prácticas recomendadas para administradores del servicio de Amazon Connect

Los administradores del servicio son responsables de administrar a los usuarios de Amazon Connect, lo que incluye agregar usuarios a Amazon Connect, proporcionarles sus credenciales y asignarles los permisos adecuados para que puedan acceder a las características necesarias para realizar su trabajo. Los administradores deben comenzar con un conjunto mínimo de permisos y conceder permisos adicionales según sea necesario.

Perfiles de seguridad para el acceso a Amazon Connect y al Panel de control de contacto (CCP) lo ayudan a administrar quién puede acceder al panel de control de Amazon Connect y al panel de control de contactos, y quién puede realizar tareas específicas. Revise los permisos detallados concedidos a los perfiles de seguridad predeterminados disponibles de forma nativa. Se pueden configurar perfiles de seguridad personalizados para cumplir requisitos específicos. Por ejemplo, un agente avanzado que pueda atender llamadas, pero que también tenga acceso a informes. Una vez finalizado esto, se deben asignar los usuarios a los perfiles de seguridad correctos.

Multi-Factor Authentication

Para mayor seguridad, le recomendamos exigir la autenticación multifactor (MFA) para todos los usuarios de IAM de su cuenta. La MFA se puede configurar a través de AWS IAM, su proveedor de identidad SAML 2.0 o el servidor Radius, si es más adecuado para su caso de uso. Después de configurar MFA, aparecerá un tercer cuadro de texto en la página de inicio de sesión de Amazon Connect para proporcionar el segundo factor.

Identidad federada

Además de almacenar usuarios en Amazon Connect, puede habilitar el inicio de sesión único (SSO) en Amazon Connect mediante la utilización de la federación de identidades. La federación es una práctica recomendada para permitir que los eventos del ciclo de vida de los empleados se reflejen en Amazon Connect cuando se realicen en el proveedor de identidades de origen.

Acceso a aplicaciones integradas

Los pasos en su flujo pueden necesitar credenciales para acceder a la información en aplicaciones y sistemas externos. Para proporcionar credenciales para acceder a otros AWS servicios de forma segura, utilice las funciones de IAM. Un rol de IAM es una entidad que tiene su propio conjunto de permisos, pero que no es un usuario ni un grupo. Los roles tampoco tienen su propio conjunto permanente de credenciales y se rotan automáticamente.

Las credenciales, como las claves de la API, deben almacenarse fuera del código de su aplicación de flujo, donde puedan recuperarse mediante programación. Para ello, puede utilizar AWS Secrets Manager una solución de terceros existente. Secrets Manager le permite reemplazar las credenciales codificadas en el código, incluidas las contraseñas, con una llamada a la API de Secrets Manager para recuperar el secreto mediante programación.

Controles de detección

El registro y el monitoreo son importantes para la disponibilidad, la fiabilidad y el rendimiento del centro de contacto. Debe registrar la información relevante de Amazon Connect Flows en Amazon CloudWatch y crear alertas y notificaciones basadas en ella.

Debe definir los requisitos de retención de registros y las políticas de ciclo de vida desde el principio, y planificar el traslado de los archivos de registro a ubicaciones de almacenamiento rentables tan pronto como sea práctico. APIs Registro público de Amazon Connect en AWS CloudTrail. Debe revisar y automatizar las acciones configuradas en función de CloudTrail los registros.

Amazon S3 es la mejor opción para la retención a largo plazo y el archivo de datos de registro, especialmente para las organizaciones con programas de conformidad que requieren que los datos de registro sean auditables en su formato nativo. Una vez que los datos de registro se encuentren en un bucket de S3, defina las reglas del ciclo de vida para aplicar automáticamente las políticas de retención y traslade estos objetos a otras clases de almacenamiento rentables, como Amazon S3 Standard - Infrequent Access (Standard - IA) o Amazon S3 Glacier.

La AWS nube proporciona una infraestructura y herramientas flexibles para respaldar tanto ofertas sofisticadas de cooperación como soluciones de registro centralizado autogestionadas. Esto incluye soluciones como Amazon OpenSearch Service y Amazon CloudWatch Logs.

La detección y prevención del fraude en los contactos entrantes puede implementarse mediante la personalización de Flujos de Amazon Connect según los requisitos del cliente. Por ejemplo, los clientes pueden comparar los contactos entrantes con la actividad previa de los contactos en DynamoDB y, a continuación, tomar medidas, como desconectar un contacto porque es un contacto bloqueado.

Protección de la infraestructura

Aunque no hay ninguna infraestructura que administrar en Amazon Connect, puede haber situaciones en las que su instancia de Amazon Connect necesite interactuar con otros componentes o aplicaciones implementados en infraestructuras que residen en las instalaciones. En consecuencia, es importante asegurarse de que los límites de la red se consideran bajo este supuesto. Revise e implemente las consideraciones de seguridad específicas de la infraestructura de Amazon Connect. Además, revise los escritorios de los agentes y supervisores del centro de contacto o las soluciones de VDI en cuanto a consideraciones de seguridad.

Puede configurar una función de Lambda para conectarse a subredes privadas en una nube virtual privada (VPC) de su cuenta de . Utilice Amazon Virtual Private Cloud para crear una red privada para recursos como bases de datos, instancias de caché o servicios internos. Conecte a la función a la VPC para tener acceso a recursos privados durante su ejecución.

Protección de los datos

Los clientes deben analizar los datos que recorren la solución de centro de contacto e interactúan con ella.

-

Datos externos y de terceros

-

Datos en las instalaciones en arquitecturas híbridas de Amazon Connect

Tras analizar el ámbito de los datos, deben realizarse clasificaciones de los mismos prestando atención a la identificación de los datos confidenciales. Amazon Connect se ajusta al modelo de responsabilidad AWS compartida. Protección de datos en Amazon Connectincluye prácticas recomendadas, como el uso de MFA y TLS y el uso de otros AWS servicios, incluido Amazon Macie.

Amazon Connect gestiona diversos datos relacionados con los centros de contacto. Esto incluye medios de llamadas telefónicas, grabaciones de llamadas, transcripciones de chats, metadatos de contactos, así como flujos, perfiles de enrutamiento y colas. Amazon Connect gestiona los datos en reposo mediante la división de los datos por ID de cuenta y de instancia. Todos los datos que se intercambian con Amazon Connect se protegen en tránsito entre el navegador web del usuario y Amazon Connect mediante el cifrado TLS estándar del sector.

Puede especificar AWS KMS las claves que se utilizarán para el cifrado, incluida la opción «traiga su propia clave» (BYOK). Además, puede utilizar las opciones de administración de claves en Amazon S3.

Protección de datos con el cifrado del lado del cliente

Su caso de uso puede requerir el cifrado de los datos confidenciales que recopilan los flujos. Por ejemplo, para recopilar la información personal adecuada a fin de personalizar la experiencia del cliente cuando interactúa con su IVR. Para ello, puede utilizar la criptografía de clave pública con el SDK de cifrado de AWS. El SDK de AWS cifrado es una biblioteca de cifrado del lado del cliente diseñada para que todos puedan cifrar y descifrar datos de manera eficiente utilizando estándares abiertos y las mejores prácticas.

Validación de entradas

Realice la validación de entrada para asegurarse de que solo los datos con el formato adecuado se introducen en el flujo. Esto debería ocurrir lo antes posible en el flujo. Por ejemplo, al pedir a un cliente que diga o introduzca un número de teléfono, pueden incluir o no el prefijo de país.

Vectores de seguridad de Amazon Connect

La seguridad de Amazon Connect se puede dividir en tres capas lógicas, como se muestra en el siguiente diagrama:

-

Estación de trabajo de agente. La capa de estación de trabajo del agente no está gestionada por ningún equipo físico AWS y tecnologías, servicios y puntos finales de terceros que facilitan la voz, los datos y el acceso de su agente a la capa de interfaz de Amazon Connect.

Siga las prácticas recomendadas de seguridad de esta capa y preste especial atención a lo siguiente:

-

Planifique la administración de identidades teniendo en cuenta las prácticas recomendadas descritas en Prácticas recomendadas de seguridad para Amazon Connect.

-

Mitigue las amenazas internas y el riesgo de conformidad asociados a las cargas de trabajo que gestionan información confidencial, mediante la creación de una solución de IVR segura que le permita eludir el acceso de los agentes a la información confidencial. Al cifrar la entrada de contactos en sus flujos, podrá capturar información de forma segura sin exponerla a sus agentes, sus estaciones de trabajo ni sus entornos operativos. Para obtener más información, consulte Cifrado de las entradas confidenciales de los clientes en Amazon Connect.

-

Usted es responsable de mantener la lista de direcciones AWS IP, puertos y protocolos permitidos necesarios para utilizar Amazon Connect.

-

-

AWS: La AWS capa incluye Amazon Connect e AWS integraciones que incluyen Amazon DynamoDB AWS Lambda, Amazon API Gateway, Amazon S3 y otros servicios. Siga las pautas del pilar de seguridad para AWS los servicios, prestando especial atención a lo siguiente:

-

Planifique la administración de identidades teniendo en cuenta las prácticas recomendadas descritas en Prácticas recomendadas de seguridad para Amazon Connect.

-

Integraciones con otros AWS servicios: identifique cada AWS servicio en el caso de uso, así como los puntos de integración de terceros aplicables a este caso de uso.

-

Amazon Connect se puede integrar con AWS Lambda funciones que se ejecutan dentro de la VPC de un cliente a través de los puntos de enlace de la VPC para Lambda.

-

-

Externo: la capa externa incluye puntos de contacto, como el chat, los click-to-call puntos finales y la PSTN para las llamadas de voz, las integraciones que pueda tener con las soluciones de centro de contacto antiguas en una arquitectura de centro de contacto híbrida y las integraciones que pueda tener con otras soluciones de terceros. Cualquier punto de entrada o salida de un tercero en su carga de trabajo se considera la capa externa.

Esta capa también abarca las integraciones que los clientes puedan tener con otras soluciones y aplicaciones de terceros, como sistemas CRM, gestión de personal (WFM) y herramientas y aplicaciones de generación de informes y visualización, como Tableau y Kibana. Debe tener en cuenta las siguientes áreas cuando proteja la capa externa:

-

Puede crear filtros de contacto para los contactos repetidos y fraudulentos y

AWS Lambda escribir los detalles de contacto en DynamoDB desde su flujo, como la ANI, la dirección IP de los puntos finales del chat y cualquier otra información de identificación click-to-dial para hacer un seguimiento del número de solicitudes de contacto que se producen durante un período de tiempo determinado. Este enfoque le permite consultar y agregar contactos a las listas de denegación, desconectándolos automáticamente si superan unos niveles razonables. -

Las soluciones de detección de fraudes ANI que utilizan metadatos de telefonía de Amazon Connect y soluciones de socios

pueden utilizarse para protegerse contra la suplantación del ID de intermediario. -

Amazon Connect Voice ID y otras soluciones de socio biométricas de voz pueden utilizarse para mejorar y agilizar el proceso de autenticación. La autenticación biométrica de voz activa permite a los contactos la opción de pronunciar frases específicas y utilizarlas para la autenticación de la firma de voz. La biometría de voz pasiva permite a los contactos registrar su huella de voz única y utilizarla para autenticarse con cualquier entrada de voz que cumpla los requisitos de duración suficientes para la autenticación.

-

Actualice la sección de integración de aplicaciones en la consola de Amazon Connect para agregar cualquier punto de conexión o aplicación de terceros a su lista de permitidos, y elimine los puntos de conexión no utilizados.

-

Envíe solo los datos necesarios para cumplir los requisitos mínimos a sistemas externos que manejen datos confidenciales. Por ejemplo, si solo tiene una unidad de negocio que utiliza su solución de análisis de grabación de llamadas, puede establecer un desencadenador de AWS Lambda en su bucket de S3 para procesar los registros de contacto, buscar las colas específicas de la unidad de negocio en los datos de los registros de contacto y, si se trata de una cola que pertenece a la unidad, enviar solo esa grabación de llamadas a la solución externa. Con este enfoque, solo se envían los datos necesarios y se evitan los costos y los gastos generales asociados al procesamiento de grabaciones innecesarias.

Para ver una integración que permita a Amazon Connect comunicarse con Amazon Kinesis y Amazon Redshift para permitir la transmisión de registros de contactos, consulte Integración de Amazon Connect: streaming de datos

.

-

Recursos

Documentación

Artículos

Videos