Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Proveedor de materiales de KMS directo

nota

Nuestra biblioteca de cifrado del cliente pasó a llamarse SDK de cifrado de bases de datos de AWS. En el siguiente tema, se presenta información sobre las versiones 1.x—2.x del cliente de cifrado de DynamoDB para Java y versiones 1.x—3.x del cliente de cifrado de DynamoDB para Python. Para obtener más información, consulte el SDK de cifrado de bases de datos de AWS para la compatibilidad de la versión de DynamoDB.

El proveedor de materiales de Direct KMS (proveedor de Direct KMS) protege los elementos de la tabla con un AWS KMS keyque nunca deja AWS Key Management Service (AWS KMS) sin cifrar. Este proveedor de materiales criptográficos devuelve una clave de cifrado y una clave de firma únicas para cada elemento de la tabla. Para ello, llama AWS KMS cada vez que se cifra o descifra un elemento.

Si procesa elementos de DynamoDB con una frecuencia alta y a gran escala, es posible que supere los límites y provoque demoras en AWS KMS requests-per-secondel procesamiento. Si necesita superar estos límites, cree un caso en el AWS Support Centro

Para utilizar el proveedor de KMS directo, la persona que llama debe tener, al menos Cuenta de AWS, uno AWS KMS key, y permiso para llamar a las operaciones de descifrado GenerateDataKeyy desencriptar del.

nota

Al utilizar el proveedor de KMS directo, los nombres y valores de los atributos de la clave principal aparecen en texto plano en el contexto de AWS KMS cifrado y en los AWS CloudTrail registros de las operaciones relacionadas. AWS KMS Sin embargo, el cliente de cifrado de DynamoDB nunca expone el texto no cifrado de ningún valor de atributo cifrado.

El proveedor de Direct KMS es uno de los varios proveedores de materiales criptográficos (CMPs) compatibles con el cliente de cifrado de DynamoDB. Para obtener información sobre el otro CMPs, consulte. Proveedor de materiales criptográficos

Para ver código de ejemplo, consulte:

-

Java: AwsKmsEncryptedItem

Modo de uso

Para crear un proveedor de KMS directo, utilice el parámetro de ID de clave para especificar una clave KMS de cifrado simétrico en su cuenta. El valor del parámetro ID de clave puede ser el ID de clave, el ARN de clave, el nombre de alias o el ARN de alias de AWS KMS key. Para obtener más información sobre los identificadores clave en la Guía para desarrolladores de AWS Key Management Service .

El proveedor de KMS directo necesita una clave KMS de cifrado simétrica. No puede utilizar una clave KMS asimétrica. Sin embargo, puede utilizar una clave KMS de múltiples regiones, una clave KMS con material de claves importado o una clave KMS en un almacén de claves personalizado. Debe tener los permisos kms: GenerateDataKey y kms:Decrypt en la clave KMS. Por lo tanto, debe usar una clave administrada por el cliente, no una clave de KMS AWS administrada o AWS propia.

El cliente de cifrado de DynamoDB para Python determina la región a la que se debe AWS KMS llamar desde la región en el valor del parámetro de ID de clave, si incluye alguna. De lo contrario, utiliza la región del AWS KMS cliente, si se especifica una, o la región que se configura en el. AWS SDK para Python (Boto3) Para obtener información sobre la selección de regiones en Python, consulta Configuración

El cliente de cifrado de DynamoDB para Java determina la región a la que se debe AWS KMS llamar desde la región del cliente, si AWS KMS el cliente que especifique incluye una región. De lo contrario, utiliza la región que usted configure en la AWS SDK para Java. Para obtener información sobre la selección de regiones en AWS SDK para Java, consulte la Región de AWS selección en la Guía AWS SDK para Java para desarrolladores.

Si utiliza tablas globales de Amazon DynamoDB, le recomendamos que cifre los datos con una clave multirregional. AWS KMS Las claves multirregionales son AWS KMS keys diferentes Regiones de AWS y se pueden usar indistintamente porque tienen el mismo identificador de clave y el mismo material de clave. Para obtener más detalles, consulte Uso de claves de múltiples regiones en la Guía para desarrolladores de AWS Key Management Service .

nota

Si utiliza las tablas globales de la versión 2017.11.29, debe configurar las acciones de los atributos para que los campos de replicación reservados no estén cifrados ni firmados. Para obtener más información, consulte Problemas con las tablas globales de versiones anteriores.

Para usar una clave de múltiples regiones con el cliente de cifrado de DynamoDB, cree una clave de múltiples regiones y replíquela en las regiones en las que se ejecuta la aplicación. A continuación, configure el proveedor de KMS directo para que utilice la clave de múltiples regiones en la región a la que llama el cliente de cifrado de DynamoDB AWS KMS.

En el siguiente ejemplo, se configura el cliente de cifrado de DynamoDB para que cifre datos en la región Este de EE. UU. (Norte de Virginia) (us-east-1) y los descifra en la región Oeste de EE. UU. (Oregón) (us-west-2) mediante una clave de múltiples regiones.

Cómo funciona

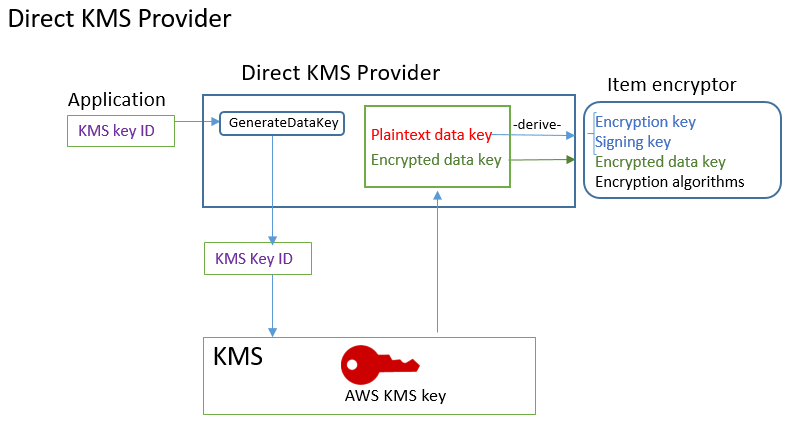

El proveedor de KMS directo devuelve las claves de cifrado y firma protegidas por una AWS KMS key que especifique, tal como se muestra en el diagrama siguiente.

-

Para generar materiales de cifrado, el proveedor de Direct KMS solicita AWS KMS generar una clave de datos única para cada elemento utilizando una clave AWS KMS key que usted especifique. Deriva las claves de cifrado y de firma para el elemento desde la copia de texto no cifrado de la clave de datos y, a continuación, devuelve las claves de cifrado y de firma, junto con la clave de datos cifrada, que está almacenada en el atributo de descripción de material del elemento.

El encriptador de elementos utiliza las claves de cifrado y de firma y las elimina de la memoria lo antes posible. En el sistema cifrado solo se guarda la copia cifrada de la clave de datos desde la que se derivaron.

-

Para generar materiales de descifrado, el proveedor de Direct KMS solicita descifrar AWS KMS la clave de datos cifrada. A continuación, deriva las claves de verificación y firma desde la clave de datos de texto no cifrado y los devuelve al encriptador de elementos.

El encriptador de elementos verifica el elemento y, si la verificación se realiza correctamente, descifra los valores cifrados. A continuación, elimina las claves de la memoria lo antes posible.

Obtener los materiales de cifrado

En esta sección se describen en detalle las entradas, las salidas y el procesamiento del proveedor de KMS directo cuando recibe una solicitud para materiales de cifrado desde el encriptador de elementos.

Entrada (desde la aplicación)

-

El ID de clave de un. AWS KMS key

Entrada (desde el encriptador de elementos)

Salida (al encriptador de elementos)

-

Clave de cifrado (texto no cifrado)

-

Clave de firma

-

En la descripción de material real: estos valores se guardan en el atributo de descripción de material que el cliente agrega al elemento.

-

amzn-ddb-env-key: clave de datos codificada en Base64 cifrada por AWS KMS key

-

amzn-ddb-env-alg: Algoritmo de cifrado, por defecto AES/256

-

amzn-ddb-sig-alg: algoritmo de firma, por defecto, Hmac /256 SHA256

-

amzn-ddb-wrap-alg: kms

-

Procesando

-

El proveedor de KMS directo envía AWS KMS una solicitud para utilizar lo especificado AWS KMS key a fin de generar una clave de datos única para el elemento. La operación devuelve una clave de texto no cifrado y una copia que está cifrada con la AWS KMS key. Esto se conoce como el material de claves inicial.

La solicitud incluye los siguientes valores en texto no cifrado en contexto de cifrado de AWS KMS. Estos valores no secretos están vinculados criptográficamente al objeto cifrado, de modo que se requiere el mismo contexto de cifrado para el descifrado. Puede usar estos valores para identificar la llamada AWS KMS en los AWS CloudTrail registros.

-

amzn-ddb-env-alg — Algoritmo de cifrado, por defecto AES/256

-

amzn-ddb-sig-alg — Algoritmo de firma, por defecto Hmac /256 SHA256

-

(Opcional) — aws-kms-table

table name -

(Opcional)

partition key name—partition key value(los valores binarios están codificados en Base64) -

(Opcional)

sort key name—sort key value(los valores binarios están codificados en Base64)

El proveedor de Direct KMS obtiene los valores del contexto de AWS KMS cifrado del contexto de cifrado de DynamoDB del elemento. Si el contexto de cifrado de DynamoDB no incluye un valor, como el nombre de la tabla, ese par nombre-valor se omite del contexto de cifrado. AWS KMS

-

-

El proveedor de KMS directo deriva una clave de cifrado simétrica y una clave de firma de la clave de datos. De forma predeterminada, utiliza el algoritmo hash seguro (SHA) 256

y la función de derivación de claves RFC5869 basada en HMAC para obtener una clave de cifrado simétrica AES de 256 bits y una clave de firma HMAC-SHA-256 de 256 bits. -

El proveedor de KMS directo devuelve la salida al encriptador de elementos.

-

El encriptador de elementos utiliza la clave de cifrado para cifrar los atributos especificados y la clave de firma para firmarlos, utilizando los algoritmos especificados en la descripción de material real. Elimina las claves de texto no cifrado de la memoria lo antes posible.

Obtener los materiales de descifrado

En esta sección se describen en detalle las entradas, las salidas y el procesamiento del proveedor de KMS directo cuando recibe una solicitud para materiales de descifrado desde el encriptador de elementos.

Entrada (desde la aplicación)

-

AWS KMS key El ID de clave de un.

El valor del ID de clave puede ser el ID de clave, el ARN de clave, el nombre de alias o el ARN de alias del AWS KMS key. Los valores que no se especifiquen en el ID de clave, como la región, deben estar disponibles en el perfil nombrado AWS. El ARN de clave proporciona todos los valores que necesita AWS KMS .

Entrada (desde el encriptador de elementos)

-

Una copia del contexto de cifrado de DynamoDB que contiene el contenido del atributo de descripción de material.

Salida (al encriptador de elementos)

-

Clave de cifrado (texto no cifrado)

-

Clave de firma

Procesando

-

El proveedor de KMS directo obtiene la clave de datos cifrados desde el atributo de descripción del material en el elemento cifrado.

-

Solicita AWS KMS utilizar la especificada AWS KMS key para descifrar la clave de datos cifrados. La operación devuelve una clave de texto no cifrado.

Esta solicitud debe usar el mismo contexto de cifrado de AWS KMS que se utilizó para generar y cifrar la clave de datos.

-

aws-kms-table –

table name -

partition key name—partition key value(los valores binarios están codificados en Base64) -

(Opcional)

sort key name—sort key value(los valores binarios están codificados en Base64) -

amzn-ddb-env-alg — Algoritmo de cifrado, por defecto AES/256

-

amzn-ddb-sig-alg — Algoritmo de firma, por defecto Hmac /256 SHA256

-

-

El proveedor de Direct KMS utiliza el algoritmo de hash seguro (SHA) 256

y la función de derivación de claves RFC5869 basada en el HMAC para obtener una clave de cifrado simétrica AES de 256 bits y una clave de firma HMAC-SHA-256 de 256 bits a partir de la clave de datos. -

El proveedor de KMS directo devuelve la salida al encriptador de elementos.

-

El encriptador de elementos utiliza la clave de firma para verificar el elemento. Si se realiza correctamente, utiliza la clave de cifrado simétrica para descifrar los valores de atributo cifrados. Estas operaciones utilizan los algoritmos de cifrado y firma especificados en la descripción de material real. El encriptador de elementos elimina las claves de texto no cifrado de la memoria lo antes posible.