Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Groupes cibles de vos Network Load Balancers

Chaque groupe cible est utilisé pour acheminer les demandes vers une ou plusieurs cibles enregistrées. Lorsque vous créez un écouteur, vous spécifiez un groupe cible pour son action par défaut. Le trafic est transféré vers le groupe cible spécifié dans la règle de l'écouteur. Vous pouvez créer différents groupes cibles pour les différents types de demandes. Par exemple, créez un groupe cible pour les demandes générales et d'autres groupes cibles pour les demandes adressées aux microservices pour votre application. Pour de plus amples informations, veuillez consulter Composants du Network Load Balancer.

Vous définissez des paramètres de vérification de l'état de votre équilibreur de charge pour chaque groupe cible. Chaque groupe cible utilise les paramètres de vérification de l'état par défaut, sauf si vous les remplacez lors de la création du groupe cible ou que vous les modifiez ultérieurement. Une fois que vous avez spécifié un groupe cible dans une règle destinée à un écouteur, l'équilibreur de charge surveille continuellement l'état de santé de toutes les cibles enregistrées auprès du groupe cible qui résident dans une zone de disponibilité activée pour l'équilibreur de charge. L'équilibreur de charge achemine les demandes vers les cibles enregistrées qui sont saines. Pour de plus amples informations, veuillez consulter Contrôles de santé pour les groupes cibles de Network Load Balancer.

Table des matières

Configuration du routage

Par défaut, un équilibreur de charge achemine les demandes vers ses cibles à l'aide du protocole et du numéro de port que vous avez spécifiés lorsque vous avez créé le groupe cible. Vous pouvez également remplacer le port utilisé pour l'acheminement du trafic vers une cible lorsque vous l'enregistrez auprès du groupe cible.

Les groupes cibles des Network Load Balancers prennent en charge les protocoles et ports suivants :

-

Protocoles: TCP, TLS, UDP TCP_UDP

-

Ports : 1 à 65535

Si un groupe cible est configuré avec le protocole TLS, l'équilibreur de charge établit des connexions TLS avec les cibles à l'aide des certificats que vous installez sur les cibles. L'équilibreur de charge ne valide pas ces certificats. Par conséquent, vous pouvez utiliser des certificats auto-signés ou des certificats qui ont expiré. Comme l'équilibreur de charge se trouve dans un cloud privé virtuel (VPC), le trafic entre l'équilibreur de charge et les cibles est authentifié au niveau du paquet, de sorte qu'il n'est pas exposé au risque man-in-the-middle d'attaques ou d'usurpation, même si les certificats des cibles ne sont pas valides.

Le tableau suivant récapitule la prise en charge des combinaisons de paramètres de groupe cible et le protocole d'écoute.

| Protocole de l’écouteur | Protocole du groupe cible | Type de groupe cible | Health check protocol (Protocole de vérification de l'état) |

|---|---|---|---|

|

TCP |

TCP | TCP_UDP |

instance | ip |

HTTP | HTTPS | TCP |

|

TCP |

TCP |

alb |

HTTP | HTTPS |

|

TLS |

TCP | TLS |

instance | ip |

HTTP | HTTPS | TCP |

|

UDP |

UDP | TCP_UDP |

instance | ip |

HTTP | HTTPS | TCP |

|

TCP_UDP |

TCP_UDP |

instance | ip |

HTTP | HTTPS | TCP |

Type de cible

Lorsque vous créez un groupe cible, vous spécifiez son type de cible, qui détermine la façon dont vous spécifiez ses cibles. Après avoir créé un groupe cible, vous ne pouvez pas changer son type.

Les éléments suivants constituent les types de cibles possibles :

instance-

Les cibles sont spécifiées par ID d'instance.

ip-

Les cibles sont spécifiées par adresse IP.

alb-

La cible est un Application Load Balancer.

Lorsque la cible est de type ip, vous pouvez spécifier les adresses IP à partir de l'un des blocs d'adresse CIDR suivants :

Important

Vous ne pouvez pas spécifier d'adresses IP publiquement routables.

Tous les blocs CIDR pris en charge vous permettent d'enregistrer les cibles suivantes auprès d'un groupe cible :

-

AWS ressources adressables par adresse IP et port (par exemple, bases de données).

-

Ressources locales reliées par le biais d'une connexion VPN AWS Direct Connect ou AWS par le biais d'une connexion Site-to-Site VPN.

Lorsque la préservation des adresses IP client est désactivée pour vos groupes cibles, l'équilibreur de charge peut prendre en charge environ 55 000 connexions par minute pour chaque combinaison d'adresse IP Network Load Balancer et de cible unique (adresse IP et port). Si vous dépassez ce nombre de connexions, il y a plus de risque d'erreurs d'attribution de port. Si vous obtenez des erreurs d'attribution de port, ajoutez davantage de cibles au groupe cible.

Lorsque vous lancez un Network Load Balancer dans un VPC partagé (en tant que participant), vous ne pouvez enregistrer des cibles que dans des sous-réseaux partagés avec vous.

Lorsque le type de cible est alb, vous pouvez enregistrer un Application Load Balancer unique en tant que cible. Pour de plus amples informations, veuillez consulter Utiliser un Application Load Balancer comme cible d'un Network Load Balancer.

Les Network Load Balancers ne prennent pas en charge le type de cible lambda. Les Application Load Balancers sont les seuls équilibreurs de charge prenant en charge le type de cible lambda. Pour plus d'informations, veuillez consulter Fonctions Lambda en tant que cibles (langue française non garantie) dans le Guide de l'utilisateur pour les Application Load Balancers.

Si vous avez des microservices sur des instances enregistrées auprès d'un Network Load Balancer, vous ne pouvez pas utiliser l'équilibreur de charge pour assurer la communication entre les microservices, sauf si l'équilibreur de charge est accessible sur Internet ou si les instances sont enregistrées par adresse IP. Pour de plus amples informations, veuillez consulter Connexions expirées pour les demandes d'une cible vers son équilibreur de charge.

Demande de routage et adresses IP

Si vous spécifiez des cibles à l'aide de l'ID d'une instance, le trafic est acheminé vers des instances à l'aide de l'adresse IP privée principale spécifiée dans l'interface réseau principale de l'instance. L'équilibreur de charge réécrit l'adresse IP de destination à partir du paquet de données avant de la transmettre à l'instance cible.

Si vous spécifiez des objectifs à l'aide d'adresses IP, vous pouvez acheminer le trafic vers une instance à l'aide de n'importe quelle adresse IP privée à partir d'une ou plusieurs interfaces réseau. Ceci permet à plusieurs applications d'une même instance d'utiliser le même port. Notez que chaque interface réseau peut avoir son propre groupe de sécurité. L'équilibreur de charge réécrit l'adresse IP de destination avant de la transmettre à la cible.

Pour plus d'informations sur l'autorisation du trafic vers vos instances, veuillez consulter Groupes de sécurité cibles.

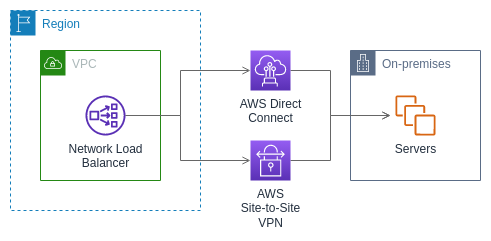

Ressources sur site en tant que cibles

Les ressources locales reliées par le biais AWS Direct Connect d'une connexion Site-to-Site VPN peuvent servir de cible, lorsque le type de cible estip.

Lorsque vous utilisez des ressources sur site, les adresses IP de ces cibles doivent toujours provenir de l'un des blocs CIDR suivants :

Pour plus d'informations AWS Direct Connect, voir Qu'est-ce que c'est AWS Direct Connect ?

Pour plus d'informations AWS Site-to-Site VPN, voir Qu'est-ce que c'est AWS Site-to-Site VPN ?

Type d’adresse IP

Lorsque vous créez un nouveau groupe cible, vous pouvez sélectionner le type d'adresse IP de votre groupe cible. Cela contrôle la version IP utilisée pour communiquer avec les cibles et vérifier leur état de santé.

Les groupes cibles de vos équilibreurs de charge réseau prennent en charge les types d'adresses IP suivants :

ipv4-

L'équilibreur de charge communique avec les cibles à l'aide IPv4 de.

ipv6-

L'équilibreur de charge communique avec les cibles à l'aide IPv6 de.

Considérations

-

L'équilibreur de charge communique avec les cibles en fonction du type d'adresse IP du groupe cible. Les cibles d'un groupe IPv4 cible doivent accepter le IPv4 trafic provenant de l'équilibreur de charge et les cibles d'un groupe IPv6 cible doivent accepter le IPv6 trafic provenant de l'équilibreur de charge.

-

Vous ne pouvez pas utiliser un groupe IPv6 cible avec un équilibreur de

ipv4charge. -

Vous ne pouvez pas utiliser un groupe IPv4 cible avec un écouteur UDP comme équilibreur de

dualstackcharge. -

Vous ne pouvez pas enregistrer un Application Load Balancer auprès d'un groupe IPv6 cible.

Cibles enregistrées

Votre équilibreur de charge sert de point de contact unique pour les clients et répartit le trafic entrant sur ses cibles enregistrées saines. Chaque groupe cible doit avoir au moins une cible enregistrée dans chaque zone de disponibilité qui est activée pour l'équilibreur de charge. Vous pouvez enregistrer chaque cible auprès d'un ou plusieurs groupes cibles.

Si la demande augmente sur votre application, vous pouvez enregistrer des cibles supplémentaires auprès d'un ou plusieurs groupes cible afin de pouvoir gérer la demande. L'équilibreur de charge commence à acheminer le trafic vers une cible nouvellement enregistrée dès que le processus d'enregistrement est terminé et que la cible passe le premier contrôle de santé initial, quel que soit le seuil configuré.

Si la demande diminue sur votre application ou que vous avez besoin de répondre aux demandes de vos cibles, vous pouvez annuler l'enregistrement des cibles dans vos groupes cibles. L'annulation de l'enregistrement d'une cible supprime la cible de votre groupe cible, mais n'affecte pas autrement la cible. L'équilibreur de charge arrête d'acheminer le trafic vers une cible dès que l'enregistrement de celle-ci a été annulé. La cible passe à l'état draining jusqu'à ce que les demandes en cours soient terminées. Vous pouvez enregistrer à nouveau la cible auprès du groupe cible lorsque vous êtes prêt à reprendre la réception du trafic.

Si vous enregistrez des objectifs par ID d'instance, vous pouvez utiliser votre équilibreur de charge avec un groupe Auto Scaling. Une fois que vous avez attaché un groupe cible à un groupe Auto Scaling, Auto Scaling enregistre vos cibles auprès du groupe cible pour vous lorsqu'il les lance. Pour plus d'informations, consultez la section Attacher un équilibreur de charge à votre groupe Auto Scaling dans le guide de l'utilisateur d'Amazon EC2 Auto Scaling.

Exigences et considérations

-

Vous ne pouvez pas enregistrer des instances par ID d'instance si elles utilisent l'un des types d'instance suivants : C1 CC1, CC2, CG1, CG2, CR1,, G1, G2, HI1, M1 HS1, M2, M3 ou T1.

-

Lorsque vous enregistrez des cibles par ID d'instance pour un groupe IPv6 cible, une IPv6 adresse principale doit être attribuée aux cibles. Pour en savoir plus, consultez les IPv6 adresses dans le guide de EC2 l'utilisateur Amazon

-

Lorsque vous enregistrez des cibles par ID d'instance, les instances doivent se trouver dans le même VPC que le Network Load Balancer. Vous ne pouvez pas enregistrer des instances par ID d'instance si elles se trouvent dans un VPC appairé au VPC de l'équilibreur de charge (même région ou région différente). Vous pouvez enregistrer ces instances par adresse IP.

-

Si vous enregistrez une cible par adresse IP et que l'adresse IP se trouve dans le même VPC que l'équilibreur de charge, ce dernier vérifie qu'elle provient d'un sous-réseau qu'elle peut atteindre.

-

L'équilibreur de charge achemine le trafic vers les cibles uniquement dans les zones de disponibilité activées. Les cibles situées dans des zones non activées ne sont pas utilisées.

-

Pour les groupes cibles UDP et TCP_UDP, n'enregistrez pas les instances par adresse IP si elles résident en dehors du VPC de l'équilibreur de charge ou s'ils utilisent l'un des types d'instance suivants : C1,,,,,, G1 CC1 CC2, G2 CG1 CG2, CR1, M1, M2, M3 ou T1 HI1. HS1 Les cibles situées en dehors du VPC de l'équilibreur de charge ou utilisant un type d'instance non pris en charge peuvent être en mesure de recevoir du trafic en provenance de l'équilibreur de charge, mais ne pas être en mesure de répondre.

Attributs de groupe cible

Vous pouvez configurer un groupe cible en modifiant ses attributs. Pour de plus amples informations, veuillez consulter Modifier les attributs du groupe cible.

Les attributs de groupe cible suivants sont pris en charge. Vous ne pouvez modifier ces attributs que si le type de groupe cible est instance ou ip. Si le type de groupe cible est alb, ces attributs utilisent toujours leurs valeurs par défaut.

deregistration_delay.timeout_seconds-

Durée d'attente d'Elastic Load Balancing avant de changer l'état de la cible dont l'enregistrement est annulé de

drainingàunused. La plage est comprise entre 0 et 3 600 secondes. La valeur par défaut est de 300 secondes. deregistration_delay.connection_termination.enabled-

Indique si l'équilibreur de charge interrompt les connexions à la fin du délai d'expiration de l'annulation d'enregistrement. La valeur est

trueoufalse. Pour les nouveaux groupes cibles UDP/TCP_UDP, la valeur par défaut esttrue. Sinon, la valeur par défaut estfalse. load_balancing.cross_zone.enabled-

Indique si l'équilibrage de charge entre zones est activé. La valeur est

true,falseouuse_load_balancer_configuration. L’argument par défaut estuse_load_balancer_configuration. preserve_client_ip.enabled-

Indique si la préservation des adresses IP client est activée. La valeur est

trueoufalse. La valeur par défaut est désactivée si le type de groupe cible est adresse IP et que le protocole de groupe cible est TCP ou TLS. Sinon, la valeur par défaut est activée. La préservation des adresses IP client ne peut pas être désactivée pour les groupes cibles UDP et TCP_UDP. proxy_protocol_v2.enabled-

Indique si le protocole proxy version 2 est activé. Par défaut, le protocole proxy est désactivé.

stickiness.enabled-

Indique si les sessions permanentes sont activées. La valeur est

trueoufalse. L’argument par défaut estfalse. stickiness.type-

Type de permanence. La valeur admise est

source_ip. target_group_health.dns_failover.minimum_healthy_targets.count-

Nombre minimal de cibles qui doivent être saines. Si le nombre de cibles saines est inférieur à cette valeur, marquez la zone comme non saine dans le DNS, afin que le trafic soit acheminé uniquement vers des zones saines. Les valeurs possibles sont

offou un entier compris entre 1 et le nombre maximal de cibles. Lorsqueoffle DNS fail away est désactivé, ce qui signifie que même si toutes les cibles du groupe cible ne sont pas saines, la zone n'est pas supprimée du DNS. La valeur par défaut est 1. target_group_health.dns_failover.minimum_healthy_targets.percentage-

Pourcentage minimal de cibles qui doivent être saines. Si le pourcentage de cibles saines est inférieur à cette valeur, marquez la zone comme non saine dans le DNS, afin que le trafic soit acheminé uniquement vers des zones saines. Les valeurs possibles sont

offou un entier compris entre 1 et 100. Lorsqueoffle DNS fail away est désactivé, ce qui signifie que même si toutes les cibles du groupe cible ne sont pas saines, la zone n'est pas supprimée du DNS. L’argument par défaut estoff. target_group_health.unhealthy_state_routing.minimum_healthy_targets.count-

Le nombre minimal de cibles qui doivent être saines. Si le nombre de cibles saines est inférieur à cette valeur, acheminez le trafic vers toutes les cibles, y compris les cibles non saines. Les valeurs possibles sont comprises entre 1 et le nombre maximal de cibles. La valeur par défaut est 1.

target_group_health.unhealthy_state_routing.minimum_healthy_targets.percentage-

Le pourcentage minimal de cibles qui doivent être saines. Si le pourcentage de cibles saines est inférieur à cette valeur, acheminez le trafic vers toutes les cibles, y compris les cibles non saines. Les valeurs possibles sont

offou un entier compris entre 1 et 100. L’argument par défaut estoff. target_health_state.unhealthy.connection_termination.enabled-

Indique si l'équilibreur de charge interrompt les connexions aux cibles défectueuses. La valeur est

trueoufalse. L’argument par défaut esttrue. target_health_state.unhealthy.draining_interval_seconds-

Durée pendant laquelle Elastic Load Balancing doit attendre avant de faire passer l'état d'une cible défectueuse de

unhealthy.drainingàunhealthy. La plage est comprise entre 0 et 360 000 secondes. La valeur par défaut est de 0 seconde.Remarque : Cet attribut ne peut être configuré que lorsqu'il l'

target_health_state.unhealthy.connection_termination.enabledestfalse.

État du groupe cible

Par défaut, un groupe cible est considéré comme sain tant qu'il possède au moins une cible saine. Si votre flotte est importante, il ne suffit pas d'avoir une seule cible saine desservant le trafic. Au lieu de cela, vous pouvez spécifier un nombre ou un pourcentage minimal de cibles qui doivent être saines, ainsi que les actions entreprises par l'équilibreur de charge lorsque les cibles saines tombent en dessous du seuil spécifié. Cela améliore la disponibilité de votre application.

Table des matières

Actions d'état défectueux

Vous pouvez configurer des seuils sains pour les actions suivantes :

-

Basculement du DNS : lorsque les cibles saines d'une zone tombent en dessous du seuil, nous marquons les adresses IP du nœud d'équilibrage de charge de la zone comme non conformes dans le DNS. Par conséquent, lorsque les clients résolvent le nom DNS de l'équilibreur de charge, le trafic est acheminé uniquement vers les zones saines.

-

Basculement du routage : lorsque les cibles saines d'une zone tombent en dessous du seuil, l'équilibreur de charge envoie le trafic vers toutes les cibles disponibles pour le nœud d'équilibreur de charge, y compris les cibles non fonctionnelles. Cela augmente les chances de réussite d'une connexion client, en particulier lorsque les cibles échouent temporairement aux surveillances de l'état, et réduit le risque de surcharge des cibles saines.

Exigences et considérations

-

Si vous spécifiez les deux types de seuils pour une action (nombre et pourcentage), l'équilibreur de charge réalise l'action lorsque l'un des seuils est dépassé.

-

Si vous spécifiez des seuils pour les deux actions, le seuil de basculement DNS doit être supérieur ou égal au seuil de basculement du routage, afin que le basculement DNS se produise pendant ou avant le basculement du routage.

-

Si vous spécifiez le seuil sous forme de pourcentage, nous calculons la valeur de manière dynamique, en fonction du nombre total de cibles enregistrées auprès des groupes cibles.

-

Le nombre total de cibles est déterminé selon que la répartition de charge entre zones est activé ou non. Si la répartition de charge entre zones est désactivé, chaque nœud envoie du trafic uniquement aux cibles de sa propre zone, ce qui signifie que les seuils s'appliquent séparément au nombre de cibles dans chaque zone activée. Si l'équilibrage de charge entre zones est activé, chaque nœud envoie du trafic à toutes les cibles de toutes les zones activées, ce qui signifie que les seuils spécifiés s'appliquent au nombre total de cibles dans toutes les zones activées. Pour de plus amples informations, veuillez consulter Équilibrage de charge entre zones.

-

Lorsque le basculement du DNS se produit, il a un impact sur tous les groupes cibles associés à l'équilibreur de charge. Assurez-vous de disposer d'une capacité suffisante dans les zones restantes pour gérer ce trafic supplémentaire, en particulier si la répartition de charge entre zones est désactivé.

-

Avec le basculement du DNS, nous supprimons les adresses IP des zones défectueuses du nom d'hôte DNS de l'équilibreur de charge. Cependant, le cache DNS du client local peut contenir ces adresses IP jusqu'à ce que le time-to-live (TTL) de l'enregistrement DNS expire (60 secondes).

-

Avec le basculement DNS, si plusieurs groupes cibles sont attachés à un Network Load Balancer et qu'un groupe cible est défectueux dans une zone, le basculement du DNS se produit, même si un autre groupe cible est sain dans cette zone.

-

Avec le basculement DNS, si toutes les zones d'équilibreur de charge sont considérées comme défectueuses, l'équilibreur de charge envoie le trafic vers toutes les zones, y compris les zones défectueuses.

-

Il existe des facteurs autres que le fait de savoir s'il existe suffisamment de cibles saines susceptibles d'entraîner un basculement DNS, tels que l'état de la zone.

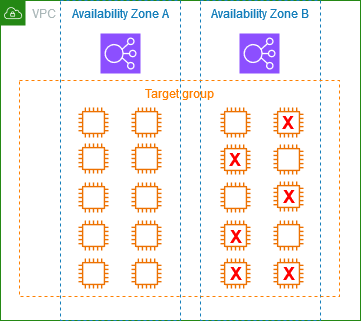

exemple

Les exemples suivants montrent comment les paramètres d'état du groupe cible sont appliqués.

Scénario

-

Un équilibreur de charge qui prend en charge deux zones de disponibilité, A et B

-

Chaque zone de disponibilité contient 10 cibles enregistrées

-

Les paramètres d'état du groupe cible sont les suivants :

Basculement DNS : 50 %

Basculement du routage : 50 %

-

Six cibles échouent dans la zone de disponibilité B

Si la répartition de charge entre zones est désactivée

-

Le nœud d'équilibreur de charge de chaque zone de disponibilité ne peut envoyer du trafic qu'aux 10 cibles de sa zone de disponibilité.

-

Il existe 10 cibles saines dans la zone de disponibilité A, ce qui correspond au pourcentage requis de cibles saines. L'équilibreur de charge continue de répartir le trafic entre les 10 cibles saines.

-

Il n'y a que quatre cibles saines dans la zone de disponibilité B, soit 40 % des cibles du nœud d'équilibreur de charge dans la zone de disponibilité B. Comme ce pourcentage est inférieur au pourcentage requis de cibles saines, l'équilibreur de charge prend les mesures suivantes :

-

Basculement DNS : la zone de disponibilité B est marquée comme défectueuse dans DNS. Comme les clients ne peuvent pas résoudre le nom de l'équilibreur de charge vers le nœud d'équilibreur de charge de la zone de disponibilité B et que la zone de disponibilité A est saine, les clients envoient de nouvelles connexions à la zone de disponibilité A.

-

Basculement du routage : lorsque de nouvelles connexions sont envoyées explicitement à la zone de disponibilité B, l'équilibreur de charge distribue le trafic à toutes les cibles de la zone de disponibilité B, y compris les cibles défectueuses. Cela permet d'éviter les pannes parmi les cibles saines restantes.

-

Si la répartition de charge entre zones est activée

-

Chaque nœud d'équilibreur de charge peut envoyer du trafic vers les 20 cibles enregistrées dans les deux zones de disponibilité.

-

Il y a 10 cibles saines dans la zone de disponibilité A et 4 cibles saines dans la zone de disponibilité B, pour un total de 14 cibles saines. Cela représente 70 % des cibles pour les nœuds d'équilibreur de charge dans les deux zones de disponibilité, ce qui correspond au pourcentage requis de cibles saines.

-

L'équilibreur de charge répartit le trafic entre les 14 cibles saines des deux zones de disponibilité.

Utiliser le basculement DNS Route 53 pour votre équilibreur de charge

Si vous utilisez Route 53 pour acheminer des requêtes DNS vers votre équilibreur de charge, vous pouvez également configurer le basculement DNS pour ce dernier à l'aide de Route 53. Dans une configuration de basculement, Route 53 vérifie l'état de santé des cibles du groupe cible pour l'équilibreur de charge afin de déterminer si celles-ci sont disponibles. Si aucune cible saine n'est enregistrée auprès de l'équilibreur de charge, ou si l'équilibreur de charge lui-même est défectueux, Route 53 achemine le trafic vers une autre ressource disponible, par exemple, un équilibreur de charge sain ou un site Web statique dans Amazon S3.

Par exemple, supposons que vous ayez une application web pour www.example.com, et que vous vouliez que des instances redondantes s'exécutent derrière deux équilibreurs de charge situés dans des Régions différentes. Vous souhaitez que le trafic soit principalement acheminé vers l'équilibreur de charge d'une Région, et vous voulez utiliser l'équilibreur de charge de l'autre Région en secours pendant les pannes. Si vous configurez le basculement DNS, vous pouvez spécifier vos équilibreurs de charge principal et secondaire (Backup). Route 53 dirige le trafic vers l'équilibreur de charge principal s'il est disponible ou, dans le cas contraire, vers l'équilibreur de charge secondaire.

Comment fonctionne l'évaluation de la santé cible

-

Si l'option d'évaluation de l'état de la cible est définie

Yessur un enregistrement d'alias pour un Network Load Balancer, Route 53 évalue l'état de santé de la ressource spécifiée par la valeur.alias targetRoute 53 utilise les contrôles de santé du groupe cible. -

Si tous les groupes cibles attachés à un Network Load Balancer sont sains, Route 53 marque l'enregistrement d'alias comme sain. Si vous avez configuré un seuil pour un groupe cible et qu'il atteint son seuil, il passe avec succès les tests de santé. Sinon, si un groupe cible contient au moins une cible saine, il passe les tests de santé. Si les bilans de santé sont réussis, Route 53 renvoie les enregistrements conformément à votre politique de routage. Si une politique de routage en cas de basculement est utilisée, Route 53 renvoie l'enregistrement principal.

-

Si tous les groupes cibles attachés à un Network Load Balancer ne fonctionnent pas correctement, l'enregistrement de l'alias échoue au contrôle de santé de Route 53 (ouverture en cas d'échec). Si vous utilisez Evaluate Target Health, la politique de routage en cas de basculement redirige le trafic vers la ressource secondaire.

-

Si tous les groupes cibles d'un Network Load Balancer sont vides (aucune cible), Route 53 considère que l'enregistrement n'est pas sain (fail-open). Si vous utilisez Evaluate Target Health, la politique de routage en cas de basculement redirige le trafic vers la ressource secondaire.

Pour plus d'informations, consultez les sections Utilisation des seuils de santé du groupe cible de l'équilibreur de charge pour améliorer la disponibilité