Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Infrastructure UO – Compte réseau

Nous aimerions avoir de vos nouvelles. Veuillez nous faire part de vos commentaires sur le AWS PRA en répondant à un court sondage |

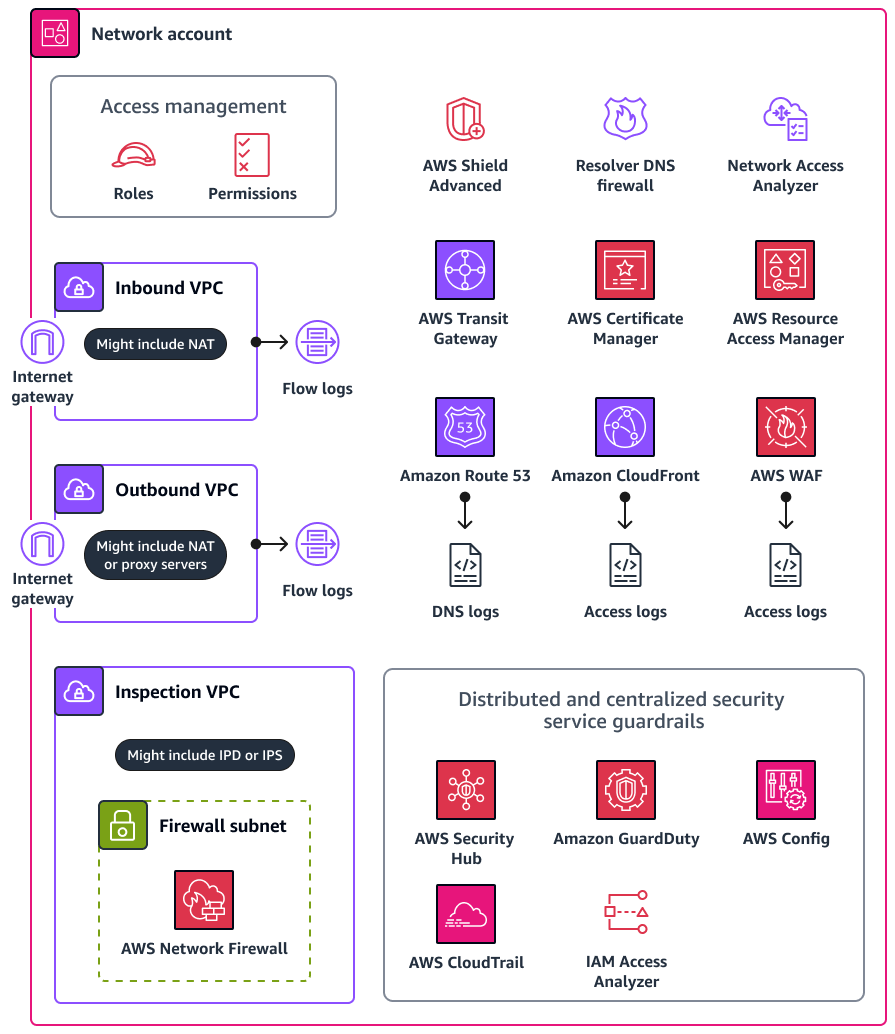

Dans le compte Réseau, vous gérez le réseau entre vos clouds privés virtuels (VPCs) et Internet au sens large. Dans ce compte, vous pouvez mettre en œuvre des mécanismes de contrôle de divulgation étendus en utilisant AWS WAF, use AWS Resource Access Manager (AWS RAM) pour partager des sous-réseaux VPC et des AWS Transit Gateway pièces jointes, et utiliser Amazon CloudFront pour prendre en charge une utilisation ciblée des services. Pour plus d'informations sur ce compte, consultez l'architecture AWS de référence de sécurité (AWS SRA). Le schéma suivant illustre les services AWS de sécurité et de confidentialité configurés dans le compte réseau.

Cette section fournit des informations plus détaillées sur Services AWS les éléments suivants utilisés dans ce compte :

Amazon CloudFront

Amazon CloudFront prend en charge les restrictions géographiques pour les applications frontales et l'hébergement de fichiers. CloudFrontpeuvent diffuser du contenu par le biais d'un réseau mondial de centres de données appelés « emplacements périphériques ». Lorsqu'un utilisateur demande le contenu que vous diffusez CloudFront, la demande est acheminée vers l'emplacement périphérique offrant la latence la plus faible. Pour plus d'informations sur la manière dont ce service est utilisé dans un contexte de sécurité, consultez l'architecture AWS de référence de sécurité.

Vous pouvez utiliser des restrictions CloudFront géographiques pour empêcher les utilisateurs situés dans des zones géographiques spécifiques d'accéder au contenu que vous distribuez par le biais d'une CloudFront distribution. Pour plus d'informations et pour connaître les options de configuration relatives aux restrictions géographiques, consultez la section Restreindre la distribution géographique de votre contenu dans la CloudFront documentation.

Vous pouvez également configurer CloudFront pour générer des journaux d'accès contenant des informations détaillées sur chaque demande d'utilisateur CloudFront reçue. Pour plus d'informations, consultez la section Configuration et utilisation des journaux standard (journaux d'accès) dans la CloudFront documentation. Enfin, s'il CloudFront est configuré pour mettre en cache le contenu sur une série d'emplacements périphériques, vous pouvez prendre en compte l'endroit où la mise en cache a lieu. Pour certaines organisations, la mise en cache interrégionale peut être soumise à des exigences de transfert de données transfrontalier.

AWS Resource Access Manager

AWS Resource Access Manager (AWS RAM) vous permet de partager vos ressources en toute sécurité afin Comptes AWS de réduire les frais opérationnels et de garantir visibilité et auditabilité. Les organisations peuvent ainsi restreindre les AWS ressources qui peuvent être partagées avec d'autres membres Comptes AWS de leur organisation ou avec des comptes tiers. AWS RAM Pour plus d'informations, consultez la section AWS Ressources partageables. Dans le compte réseau, vous pouvez l'utiliser AWS RAM pour partager des sous-réseaux VPC et des connexions de passerelle de transit. Si vous avez l'habitude AWS RAM de partager une connexion de plan de données avec une autre personne Compte AWS, envisagez de mettre en place des processus pour vérifier que les connexions sont établies conformément aux normes préapprouvées Régions AWS.

Outre les connexions de passerelle de partage VPCs et de transit, elles AWS RAM peuvent être utilisées pour partager des ressources qui ne prennent pas en charge les politiques basées sur les ressources IAM. Pour une charge de travail hébergée dans l'unité d'organisation des données personnelles, vous pouvez accéder AWS RAM à des données personnelles situées dans une unité séparée Compte AWS. Pour plus d'informations, consultez AWS Resource Access Manager la section Données personnelles OU — Compte de l'application DP.

AWS Transit Gateway

Si vous souhaitez déployer AWS des ressources qui collectent, stockent ou traitent des données personnelles conformément aux exigences de votre organisation en Régions AWS matière de résidence des données et si vous disposez des garanties techniques appropriées, envisagez de mettre en place des garde-fous pour empêcher les flux de données transfrontaliers non approuvés sur les plans de contrôle et de données. Sur le plan de contrôle, vous pouvez limiter l'utilisation des régions et, par conséquent, les flux de données entre régions en utilisant des politiques IAM et de contrôle des services.

Il existe plusieurs options pour contrôler les flux de données entre régions sur le plan de données. Par exemple, vous pouvez utiliser les tables de routage, le peering VPC et les pièces jointes. AWS Transit Gateway AWS Transit Gatewayest un hub central qui connecte des clouds privés virtuels (VPCs) et des réseaux sur site. Dans le cadre de votre zone d'atterrissage AWS élargie, vous pouvez envisager les différentes manières dont les données peuvent être transmises Régions AWS, notamment par le biais de passerelles Internet, par le biais du VPC-to-VPC peering direct et du peering interrégional avec. AWS Transit Gateway Par exemple, vous pouvez effectuer les opérations suivantes dans AWS Transit Gateway :

-

Vérifiez que les connexions est-ouest et nord-sud entre votre environnement VPCs et votre environnement sur site sont conformes à vos exigences de confidentialité.

-

Configurez les paramètres VPC conformément à vos exigences de confidentialité.

-

Utilisez une politique de contrôle des services AWS Organizations et des politiques IAM pour empêcher toute modification de votre configuration AWS Transit Gateway et de celle d'Amazon Virtual Private Cloud (Amazon VPC). Pour un exemple de politique de contrôle des services, consultez Restreindre les modifications apportées aux configurations VPC ce guide.

AWS WAF

Pour empêcher la divulgation involontaire de données personnelles, vous pouvez déployer une defense-in-depth approche pour vos applications Web. Vous pouvez intégrer la validation des entrées et la limitation du débit à votre application, mais cela AWS WAF peut également constituer une autre ligne de défense. AWS WAFest un pare-feu d'applications Web qui vous aide à surveiller les requêtes HTTP et HTTPS qui sont transmises aux ressources protégées de votre application Web. Pour plus d'informations sur la manière dont ce service est utilisé dans un contexte de sécurité, consultez l'architecture AWS de référence de sécurité.

Avec AWS WAF, vous pouvez définir et déployer des règles qui vérifient des critères spécifiques. Les activités suivantes peuvent être associées à la divulgation involontaire de données personnelles :

-

Trafic provenant d'adresses IP ou de lieux géographiques inconnus ou malveillants

-

Les 10 principales attaques de l'Open Worldwide Application Security Project (OWASP), y compris les attaques

liées à l'exfiltration telles que l'injection SQL -

Des taux élevés de demandes

-

Trafic général des bots

-

Grattoirs de contenu

Vous pouvez déployer des groupes de AWS WAF règles gérés par AWS. Certains groupes de règles gérés pour AWS WAF peuvent être utilisés pour détecter les menaces à la confidentialité et aux données personnelles, par exemple :

-

Base de données SQL — Ce groupe de règles contient des règles conçues pour bloquer les modèles de demandes associés à l'exploitation de bases de données SQL, tels que les attaques par injection SQL. Envisagez ce groupe de règles si votre application s'interface avec une base de données SQL.

-

Entrées erronées connues — Ce groupe de règles contient des règles conçues pour bloquer les modèles de demandes dont on sait qu'ils ne sont pas valides et qui sont associés à l'exploitation ou à la découverte de vulnérabilités.

-

Contrôle des robots : ce groupe de règles contient des règles conçues pour gérer les demandes émanant de robots, qui peuvent consommer des ressources excédentaires, fausser les indicateurs commerciaux, provoquer des interruptions de service et mener des activités malveillantes.

-

Prévention du piratage de compte (ATP) : ce groupe de règles contient des règles conçues pour empêcher les tentatives malveillantes de piratage de compte. Ce groupe de règles inspecte les tentatives de connexion envoyées au point de terminaison de connexion de votre application.