Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Security OU — Compte Security Tooling

Nous aimerions avoir de vos nouvelles. Veuillez nous faire part de vos commentaires sur le AWS PRA en répondant à un court sondage |

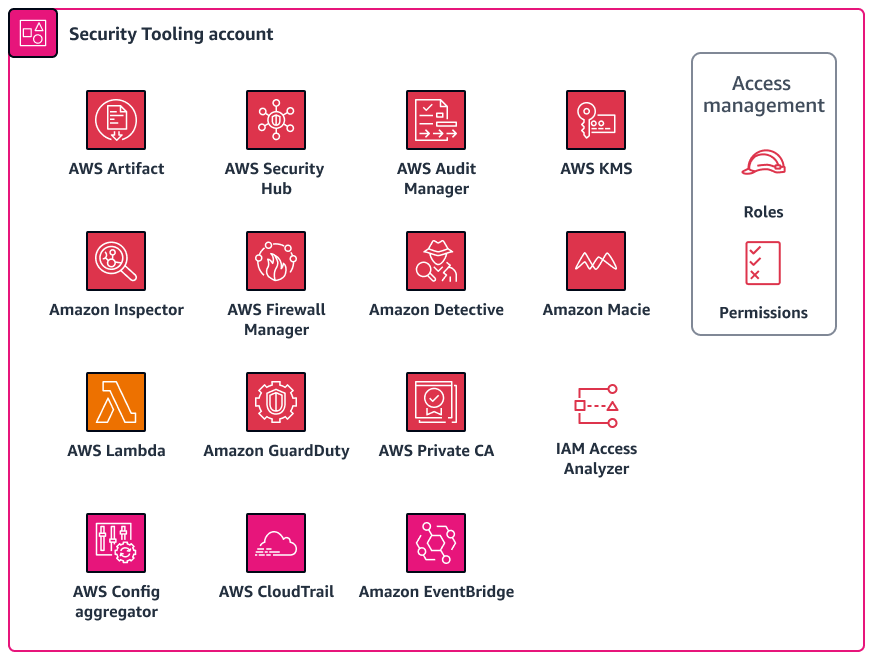

Le compte Security Tooling est dédié à l'exploitation des services fondamentaux de sécurité et de confidentialité, à la surveillance Comptes AWS et à l'automatisation des alertes et réponses en matière de sécurité et de confidentialité. Pour plus d'informations sur ce compte, consultez l'architecture AWS de référence de sécurité (AWS SRA). Le schéma suivant illustre les services AWS de sécurité et de confidentialité configurés dans le compte Security Tooling.

Cette section fournit des informations plus détaillées sur les éléments suivants de ce compte :

AWS CloudTrail

AWS CloudTrailvous aide à auditer l'activité globale des API dans votre Compte AWS. L'activation CloudTrail de tous Comptes AWS ceux Régions AWS qui stockent, traitent ou transmettent des données personnelles peut vous aider à suivre l'utilisation et la divulgation de ces données. L'architecture AWS de référence de sécurité recommande d'activer un suivi organisationnel, qui est un suivi unique qui enregistre tous les événements pour tous les comptes de l'organisation. Cependant, l'activation de ce suivi organisationnel permet d'agréger les données du journal multirégional dans un seul compartiment Amazon Simple Storage Service (Amazon S3) dans le compte Log Archive. Pour les comptes qui traitent des données personnelles, cela peut entraîner des considérations de conception supplémentaires. Les enregistrements du journal peuvent contenir des références à des données personnelles. Pour répondre à vos exigences en matière de résidence et de transfert des données, vous devrez peut-être reconsidérer l'agrégation des données des journaux interrégionaux dans une seule région où se trouve le compartiment S3. Votre organisation peut se demander quelles charges de travail régionales devraient être incluses ou exclues du parcours organisationnel. Pour les charges de travail que vous décidez d'exclure du suivi de l'organisation, vous pouvez envisager de configurer un suivi spécifique à la région qui masque les données personnelles. Pour plus d'informations sur le masquage des données personnelles, consultez la Amazon Data Firehose section de ce guide. En fin de compte, votre organisation peut avoir à la fois des traces organisationnelles et des pistes régionales agrégées dans le compte Log Archive centralisé.

Pour plus d'informations sur la configuration d'un suivi à région unique, consultez les instructions d'utilisation du AWS Command Line Interface (AWS CLI) ou de la console. Lorsque vous créez le journal de l'organisation, vous pouvez utiliser un paramètre d'inscription ou vous pouvez créer le journal directement dans la CloudTrail console. AWS Control Tower

Pour plus d'informations sur l'approche globale et sur la manière de gérer la centralisation des journaux et les exigences en matière de transfert de données, consultez la Stockage centralisé des journaux section de ce guide. Quelle que soit la configuration choisie, vous souhaiterez peut-être séparer la gestion des traces dans le compte Security Tooling du stockage des journaux dans le compte Log Archive, selon la AWS SRA. Cette conception vous permet de créer des politiques d'accès de moindre privilège pour ceux qui doivent gérer les journaux et ceux qui ont besoin d'utiliser les données des journaux.

AWS Config

AWS Configfournit une vue détaillée des ressources de votre ordinateur Compte AWS et de la façon dont elles sont configurées. Il vous aide à identifier les liens entre les ressources et l'évolution de leurs configurations au fil du temps. Pour plus d'informations sur la manière dont ce service est utilisé dans un contexte de sécurité, consultez l'architecture AWS de référence de sécurité.

Dans AWS Config, vous pouvez déployer des packs de conformité, qui sont des ensembles de AWS Config règles et d'actions correctives. Les packs de conformité fournissent un cadre général conçu pour permettre des contrôles de gouvernance en matière de confidentialité, de sécurité, d'exploitation et d'optimisation des coûts à l'aide de règles gérées ou personnalisées. AWS Config Vous pouvez utiliser cet outil dans le cadre d'un ensemble plus large d'outils d'automatisation pour vérifier si les configurations de vos AWS ressources sont conformes aux exigences de votre propre cadre de contrôle.

Le pack de conformité Operational Best Practices for NIST Privacy Framework v1.0 est aligné sur un certain nombre de contrôles liés à la confidentialité du NIST Privacy Framework. Chaque AWS Config règle s'applique à un type de AWS ressource spécifique et concerne un ou plusieurs contrôles du NIST Privacy Framework. Vous pouvez utiliser ce pack de conformité pour suivre la conformité continue en matière de confidentialité entre les ressources de vos comptes. Voici certaines des règles incluses dans ce pack de conformité :

-

no-unrestricted-route-to-igw— Cette règle permet d'empêcher l'exfiltration de données sur le plan de données en surveillant en permanence les tables de routage VPC pour détecter les itinéraires0.0.0.0/0par défaut::/0ou de sortie vers une passerelle Internet. Cela vous permet de limiter les endroits où le trafic lié à Internet peut être envoyé, en particulier si certaines plages d'adresses CIDR sont connues pour être malveillantes. -

encrypted-volumes— Cette règle vérifie si les volumes Amazon Elastic Block Store (Amazon EBS) attachés aux instances Amazon Elastic Compute Cloud ( EC2Amazon) sont chiffrés. Si votre organisation a des exigences de contrôle spécifiques relatives à l'utilisation des clés AWS Key Management Service (AWS KMS) pour la protection des données personnelles, vous pouvez spécifier une clé IDs spécifique dans le cadre de la règle pour vérifier que les volumes sont chiffrés avec une AWS KMS clé spécifique. -

restricted-common-ports— Cette règle vérifie si les groupes EC2 de sécurité Amazon autorisent un trafic TCP illimité vers des ports spécifiques. Les groupes de sécurité peuvent vous aider à gérer l'accès au réseau en fournissant un filtrage dynamique du trafic réseau entrant et sortant vers les ressources. AWS Le blocage du trafic entrant0.0.0.0/0vers les ports courants, tels que TCP 3389 et TCP 21, sur vos ressources vous permet de restreindre l'accès à distance.

AWS Config peut être utilisé pour des contrôles de conformité proactifs et réactifs de vos AWS

ressources. En plus de prendre en compte les règles contenues dans les packs de conformité, vous pouvez intégrer ces règles dans les modes d'évaluation détective et proactive. Cela permet de mettre en œuvre des contrôles de confidentialité plus tôt dans le cycle de développement de votre logiciel, car les développeurs d'applications peuvent commencer à intégrer des contrôles avant le déploiement. Par exemple, ils peuvent inclure des hooks dans leurs AWS CloudFormation modèles qui vérifient que la ressource déclarée dans le modèle est conforme à toutes les AWS Config règles relatives à la confidentialité pour lesquelles le mode proactif est activé. Pour plus d'informations, consultez AWS Config Rules Now Support Proactive Compliance

Amazon GuardDuty

AWS propose plusieurs services qui peuvent être utilisés pour stocker ou traiter des données personnelles, tels qu'Amazon S3, Amazon Relational Database Service (Amazon RDS) ou EC2 Amazon with Kubernetes. Amazon GuardDuty associe une visibilité intelligente à une surveillance continue pour détecter les indicateurs susceptibles d'être liés à la divulgation involontaire de données personnelles. Pour plus d'informations sur la manière dont ce service est utilisé dans un contexte de sécurité, consultez l'architecture AWS de référence de sécurité.

Vous pouvez GuardDuty ainsi identifier les activités potentiellement malveillantes liées à la confidentialité tout au long du cycle de vie d'une attaque. Par exemple, GuardDuty peut vous avertir en cas de connexions à des sites sur liste noire, de trafic ou de volumes de trafic inhabituels sur les ports réseau, d'exfiltration DNS, de lancements d' EC2 instances inattendus et d'appels inhabituels d'un fournisseur de services Internet. Vous pouvez également configurer pour arrêter GuardDuty les alertes relatives aux adresses IP fiables provenant de vos propres listes d'adresses IP fiables et pour émettre des alertes sur les adresses IP malveillantes connues provenant de vos propres listes de menaces.

Comme le recommande la AWS SRA, vous pouvez activer le compte Security Tooling GuardDuty pour tous Comptes AWS les membres de votre organisation et configurer le compte Security Tooling en tant qu'administrateur GuardDuty délégué. GuardDutyregroupe les résultats de l'ensemble de l'organisation dans ce compte unique. Pour plus d'informations, consultez la section Gestion GuardDuty des comptes avec AWS Organizations. Vous pouvez également envisager d'identifier toutes les parties prenantes liées à la confidentialité dans le processus de réponse aux incidents, de la détection et de l'analyse au confinement et à l'éradication, et de les impliquer dans tout incident susceptible d'impliquer une exfiltration de données.

IAM Access Analyzer

De nombreux clients veulent avoir l'assurance permanente que les données personnelles sont partagées de manière appropriée avec des sous-traitants tiers préapprouvés et prévus, et aucune autre entité. Un périmètre de données

Avec AWS Identity and Access Management Access Analyzer (IAM Access Analyzer), les organisations peuvent définir une Compte AWS zone de confiance et configurer des alertes en cas de violation de cette zone de confiance. IAM Access Analyzer analyse les politiques IAM pour aider à identifier et à résoudre les accès publics ou intercomptes involontaires à des ressources potentiellement sensibles. IAM Access Analyzer utilise la logique mathématique et l'inférence pour générer des résultats complets pour les ressources accessibles depuis l'extérieur d'un. Compte AWS Enfin, pour répondre aux politiques IAM trop permissives et y remédier, vous pouvez utiliser IAM Access Analyzer pour valider les politiques existantes par rapport aux meilleures pratiques IAM et fournir des suggestions. IAM Access Analyzer peut générer une politique IAM de moindre privilège basée sur l'activité d'accès antérieure d'un principal IAM. Il analyse CloudTrail les journaux et génère une politique qui n'accorde que les autorisations nécessaires pour continuer à effectuer ces tâches.

Pour plus d'informations sur l'utilisation d'IAM Access Analyzer dans un contexte de sécurité, consultez l'architecture de référence AWS de sécurité.

Amazon Macie

Amazon Macie est un service qui utilise l'apprentissage automatique et la correspondance de modèles pour découvrir les données sensibles, fournit une visibilité sur les risques liés à la sécurité des données et vous aide à automatiser les protections contre ces risques. Macie génère des résultats lorsqu'il détecte des violations potentielles des politiques ou des problèmes liés à la sécurité ou à la confidentialité de vos compartiments Amazon S3. Macie est un autre outil que les entreprises peuvent utiliser pour mettre en œuvre l'automatisation afin de soutenir les efforts de conformité. Pour plus d'informations sur la manière dont ce service est utilisé dans un contexte de sécurité, consultez l'architecture AWS de référence de sécurité.

Macie peut détecter une liste importante et croissante de types de données sensibles, y compris des informations personnelles identifiables (PII), telles que des noms, des adresses et d'autres attributs identifiables. Vous pouvez même créer des identifiants de données personnalisés afin de définir des critères de détection qui reflètent la définition des données personnelles de votre organisation.

Lorsque votre entreprise définit des contrôles préventifs pour vos compartiments Amazon S3 contenant des données personnelles, vous pouvez utiliser Macie comme mécanisme de validation afin de garantir en permanence l'emplacement de vos données personnelles et la manière dont elles sont protégées. Pour commencer, activez Macie et configurez la découverte automatique des données sensibles. Macie analyse en permanence les objets dans tous vos compartiments S3, quels que soient les comptes et. Régions AWS Macie génère et tient à jour une carte thermique interactive qui indique où se trouvent les données personnelles. La fonctionnalité de découverte automatique des données sensibles est conçue pour réduire les coûts et minimiser le besoin de configurer manuellement les tâches de découverte. Vous pouvez vous appuyer sur la fonctionnalité de découverte automatique des données sensibles et utiliser Macie pour détecter automatiquement les nouveaux compartiments ou les nouvelles données dans les compartiments existants, puis valider les données par rapport aux balises de classification des données attribuées. Configurez cette architecture pour informer les équipes de développement et de confidentialité appropriées des buckets mal classés ou non classés en temps opportun.

Vous pouvez activer Macie pour tous les comptes de votre organisation en utilisant AWS Organizations. Pour plus d'informations, consultez la section Intégration et configuration d'une organisation dans Amazon Macie.