Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemple d'équipe chargée de l'application : création d'une AWS Config règle

Voici quelques contrôles issus de la norme de sécurité Security Hub Foundational Security Best Practices (FSBP) dont l'application ou l'équipe de développement peut être responsable :

Dans cet exemple, l'équipe chargée de l'application traite d'une constatation concernant le contrôle FSBP EC2 .19. Ce contrôle vérifie si le trafic entrant non restreint pour les groupes de sécurité est accessible aux ports spécifiés présentant le risque le plus élevé. Ce contrôle échoue si l'une des règles d'un groupe de sécurité autorise le trafic entrant en provenance 0.0.0.0/0 ou à destination ::/0 de ces ports. La documentation de ce contrôle recommande de supprimer les règles qui autorisent ce trafic.

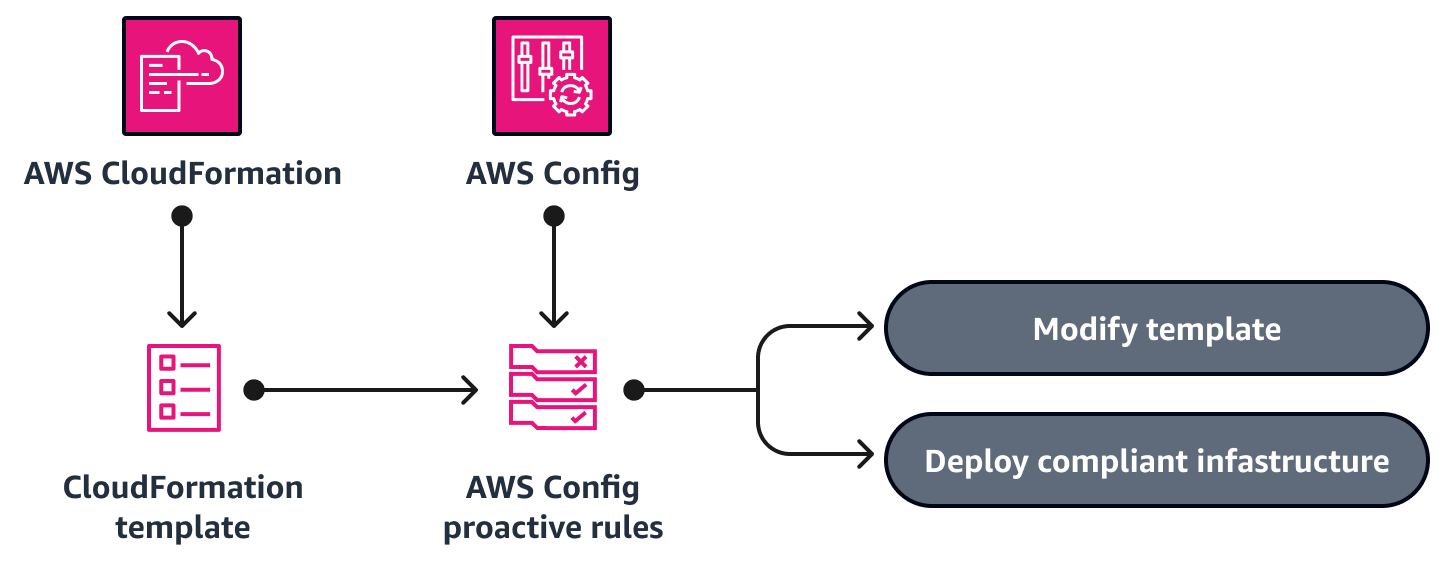

Outre la prise en compte de la règle du groupe de sécurité individuel, il s'agit d'un excellent exemple de découverte qui devrait aboutir à une nouvelle AWS Config règle. En utilisant le mode d'évaluation proactive, vous pouvez contribuer à empêcher le déploiement de règles de groupe de sécurité risquées à l'avenir. Le mode proactif évalue les ressources avant leur déploiement afin d'éviter les erreurs de configuration des ressources et les problèmes de sécurité associés. Lors de la mise en œuvre d'un nouveau service ou d'une nouvelle fonctionnalité, les équipes chargées des applications peuvent appliquer des règles en mode proactif dans le cadre de leur pipeline d'intégration et de livraison continues (CI/CD) afin d'identifier les ressources non conformes. L'image suivante montre comment utiliser une AWS Config règle proactive pour confirmer que l'infrastructure définie dans un AWS CloudFormation modèle est conforme.

Cet exemple permet d'obtenir une autre efficacité importante. Lorsqu'une équipe d'application crée une AWS Config règle proactive, elle peut la partager dans un référentiel de code commun afin que d'autres équipes d'application puissent l'utiliser.

Chaque résultat associé à un contrôle Security Hub contient des informations détaillées sur le résultat et un lien vers les instructions pour résoudre le problème. Même si les équipes cloud peuvent être confrontées à des problèmes nécessitant une correction manuelle ponctuelle, nous recommandons, le cas échéant, de mettre en place des contrôles proactifs permettant d'identifier les problèmes le plus tôt possible dans le processus de développement.