Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS Informations d'identification IAM

AWS Les informations d'identification IAM s'authentifient auprès de votre AWS compte grâce à des clés d'accès stockées localement.

Les sections suivantes décrivent comment configurer les informations d'identification IAM pour vous authentifier auprès de votre AWS compte depuis le. AWS Toolkit for Visual Studio

Important

Avant de configurer les informations d'identification IAM pour vous authentifier auprès de votre AWS compte, notez que :

Si vous avez déjà défini les informations d'identification IAM par le biais d'un autre AWS service (tel que le AWS CLI), ces informations d'identification sont AWS Toolkit for Visual Studio automatiquement détectées.

AWS recommande d'utiliser AWS IAM Identity Center l'authentification. Pour plus d'informations sur les meilleures pratiques en matière d' AWS IAM, consultez la section Bonnes pratiques de sécurité en matière d'IAM du guide de l'utilisateur AWS d'Identity and Access Management.

Afin d’éviter les risques de sécurité, n'employez pas les utilisateurs IAM pour l'authentification lorsque vous développez des logiciels spécialisés ou lorsque vous travaillez avec des données réelles. Utilisez plutôt la fédération avec un fournisseur d'identité tel que AWS IAM Identity Center. Pour plus d'informations, consultez le document Qu'est-ce qu'IAM Identity Center ? dans le guide de AWS IAM Identity Center l'utilisateur.

Création d'un utilisateur IAM

Avant de configurer l' AWS Toolkit for Visual Studio authentification avec votre AWS compte, vous devez suivre l'étape 1 : créer votre utilisateur IAM et l'étape 2 : obtenir vos clés d'accès dans la rubrique Authentifier à l'aide d'informations d'identification à long terme du guide de référence sur les outils AWS SDKs et.

Note

Étape 3 : La mise à jour des informations d'identification partagées est facultative.

Si vous terminez l'étape 3, le détecte AWS Toolkit for Visual Studio automatiquement vos informations d'identification à partir ducredentials file.

Si vous n'avez pas terminé l'étape 3, AWS Toolkit for Visual Studio vous pouvez suivre le processus de création d'un, credentials file comme décrit dans la AWS Toolkit for Visual Studio section Création d'un fichier d'informations d'identification située ci-dessous.

Création d'un fichier d'informations d'identification

Pour ajouter un utilisateur ou en créer un credentials file à partir du AWS Toolkit for Visual Studio :

Note

Lorsqu'un nouveau profil utilisateur est ajouté à partir de la boîte à outils :

S'il en existe

credentials filedéjà un, les nouvelles informations utilisateur sont ajoutées au fichier existant.Si un

credentials filen'existe pas, un nouveau fichier est créé.

-

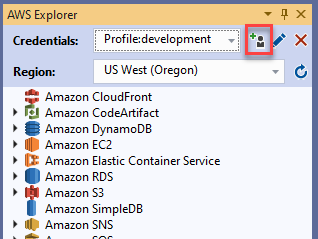

Dans l' AWS explorateur, choisissez l'icône Nouveau profil de compte pour ouvrir la boîte de dialogue Nouveau profil de compte.

-

Renseignez les champs obligatoires dans la boîte de dialogue Nouveau profil de compte et cliquez sur le bouton OK pour créer l'utilisateur IAM.

Modification des informations d'identification des utilisateurs IAM à partir de la boîte à outils

Pour modifier les informations d'identification de l'utilisateur IAM à partir du kit d'outils, procédez comme suit :

Dans le menu déroulant Informations d'identification de l' AWS explorateur, choisissez les informations d'identification de l'utilisateur IAM que vous souhaitez modifier.

Cliquez sur l'icône Modifier le profil pour ouvrir la boîte de dialogue Modifier le profil.

Dans la boîte de dialogue Modifier le profil, terminez vos mises à jour et cliquez sur le bouton OK pour enregistrer vos modifications.

Pour supprimer les informations d'identification de l'utilisateur IAM du kit d'outils, procédez comme suit :

Dans le menu déroulant Informations d'identification de l' AWS explorateur, choisissez les informations d'identification de l'utilisateur IAM que vous souhaitez supprimer.

Cliquez sur l'icône Supprimer le profil pour ouvrir l'invite de suppression du profil.

Confirmez que vous souhaitez supprimer le profil pour le supprimer de votre

Credentials file.

Important

Les profils qui prennent en charge les fonctionnalités d'accès avancées, telles que le centre d'identité IAM ou l'authentification multifactorielle (MFA) dans la boîte de dialogue Modifier le profil, ne peuvent pas être modifiés à partir du. AWS Toolkit for Visual Studio Pour apporter des modifications à ces types de profils, vous devez les modifier à l'credentials fileaide d'un éditeur de texte.

Modification des informations d'identification d'un utilisateur IAM à partir d'un éditeur de texte

Outre la gestion des utilisateurs IAM avec le AWS Toolkit for Visual Studio, vous pouvez effectuer des modifications credential files à partir de votre éditeur de texte préféré. L'emplacement par défaut du credential file dans Windows estC:\Users\.USERNAME\.aws\credentials

Pour plus de détails sur l'emplacement et la structure decredential files, consultez la section Fichiers de configuration et d'informations d'identification partagés du guide de référence sur les outils AWS SDKs et.

Création d'utilisateurs IAM à partir du AWS Command Line Interface ()AWS CLI

AWS CLI Il s'agit d'un autre outil que vous pouvez utiliser pour créer un utilisateur IAM dans lecredentials file, à l'aide de la commandeaws configure.

Pour obtenir des informations détaillées sur la création d'utilisateurs IAM à partir de la AWS CLI section Configuration des AWS CLI rubriques du Guide de l'AWS CLI utilisateur.

Le Toolkit for Visual Studio prend en charge les propriétés de configuration suivantes :

aws_access_key_id aws_secret_access_key aws_session_token credential_process credential_source external_id mfa_serial role_arn role_session_name source_profile sso_account_id sso_region sso_role_name sso_start_url