Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Cara kerja otentikasi dengan Amazon Cognito

Saat pelanggan Anda masuk ke kumpulan pengguna Amazon Cognito, aplikasi Anda menerima token web JSON (). JWTs

Saat pelanggan Anda masuk ke kumpulan identitas, baik dengan token kumpulan pengguna atau penyedia lain, aplikasi Anda menerima AWS kredensi sementara.

Dengan login kumpulan pengguna, Anda dapat menerapkan autentikasi dan otorisasi sepenuhnya dengan SDK. AWS Jika Anda tidak ingin membangun komponen antarmuka pengguna (UI) Anda sendiri, Anda dapat memanggil UI web bawaan (login terkelola) atau halaman masuk untuk penyedia identitas pihak ketiga (iDP) Anda.

Topik ini adalah ikhtisar dari beberapa cara aplikasi Anda dapat berinteraksi dengan Amazon Cognito untuk mengautentikasi dengan token ID, mengotorisasi dengan token akses, dan mengakses Layanan AWS dengan kredenal kumpulan identitas.

Topik

Autentikasi kumpulan pengguna dengan login terkelola

Login terkelola adalah situs web yang ditautkan ke kumpulan pengguna dan klien aplikasi Anda. Ini dapat melakukan operasi masuk, mendaftar, dan mengatur ulang kata sandi untuk pengguna Anda. Aplikasi dengan komponen login terkelola untuk otentikasi dapat memerlukan lebih sedikit upaya pengembang untuk mengimplementasikannya. Aplikasi dapat melewati komponen UI untuk otentikasi dan memanggil halaman web login terkelola di browser pengguna.

Aplikasi mengumpulkan pengguna JWTs dengan lokasi pengalihan web atau aplikasi. Aplikasi yang menerapkan login terkelola dapat terhubung ke kumpulan pengguna untuk otentikasi seolah-olah mereka adalah iDP OpenID Connect (OIDC).

Login terkelola sesuai dengan model di mana aplikasi memerlukan layanan otentikasi dari server otorisasi OIDC, tetapi tidak segera memerlukan fitur seperti otentikasi khusus, integrasi kumpulan identitas, atau layanan mandiri atribut pengguna. Bila Anda ingin menggunakan beberapa opsi lanjutan ini, Anda dapat menerapkannya dengan komponen kumpulan pengguna untuk SDK.

Login terkelola dan model otentikasi IDP pihak ketiga, dengan ketergantungan utama pada implementasi OIDC, adalah yang terbaik untuk model otorisasi lanjutan dengan cakupan 2.0. OAuth

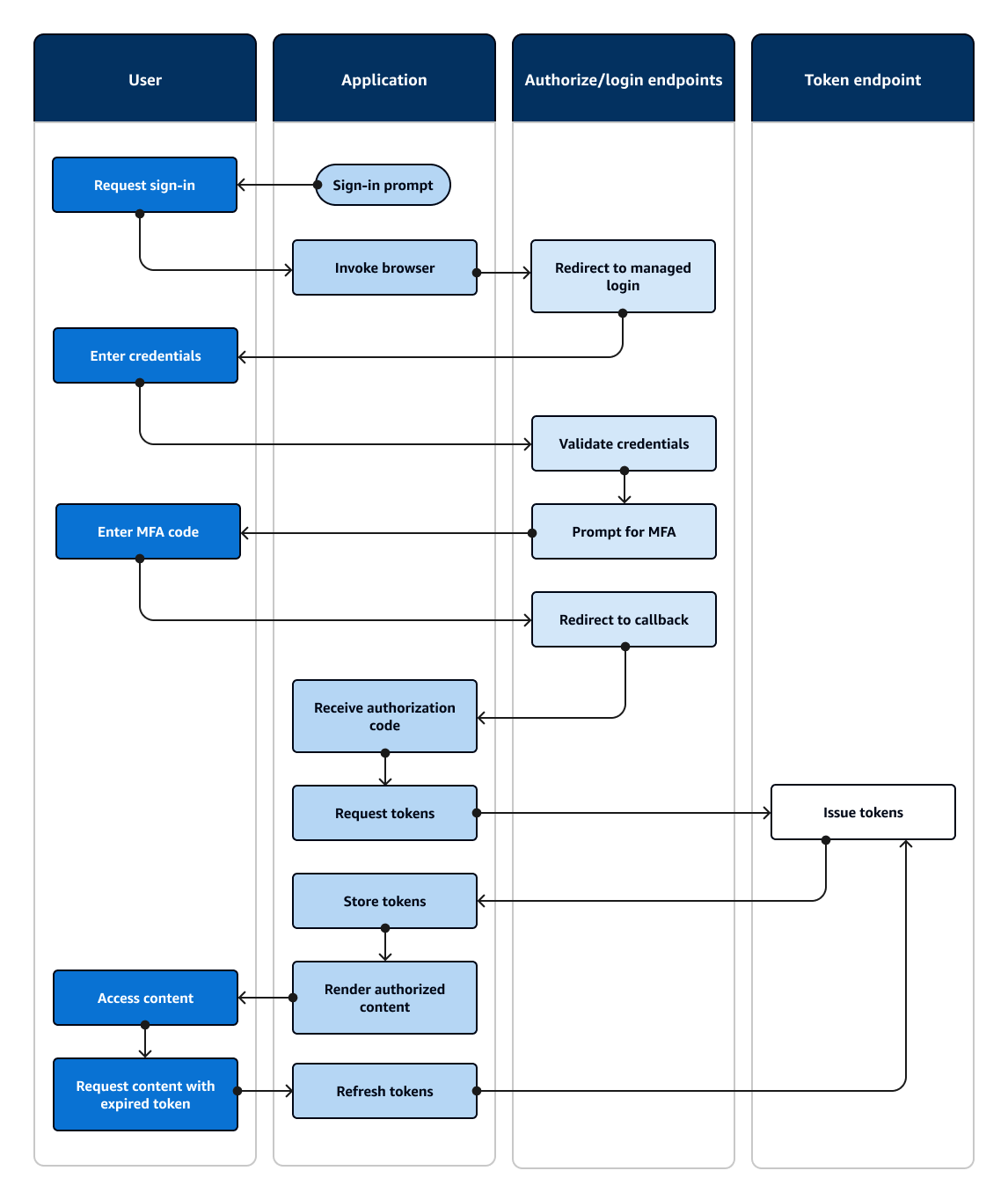

Diagram berikut menggambarkan sesi masuk khas untuk otentikasi login terkelola.

Alur otentikasi login terkelola

-

Pengguna mengakses aplikasi Anda.

-

Mereka memilih tautan “Masuk”.

-

Aplikasi mengarahkan pengguna ke prompt masuk di halaman login terkelola domain kumpulan pengguna Anda.

-

Mereka memasukkan nama pengguna dan kata sandi mereka.

-

Kumpulan pengguna memvalidasi kredensi pengguna dan menentukan bahwa pengguna telah mengaktifkan otentikasi multi-faktor (MFA).

-

Halaman login terkelola meminta pengguna untuk memasukkan kode MFA.

-

Pengguna memasukkan kode MFA mereka.

-

Kumpulan pengguna Anda mengarahkan pengguna ke URL aplikasi.

-

Aplikasi meminta token dengan kode otorisasi.

-

Titik akhir token kembali JWTs ke aplikasi.

-

Aplikasi menerjemahkan, memvalidasi, dan menyimpan atau menyimpan cache pengguna. JWTs

-

Aplikasi ini menampilkan komponen yang dikontrol akses yang diminta.

-

Pengguna melihat konten mereka.

-

Kemudian, token akses pengguna telah kedaluwarsa, dan mereka meminta untuk melihat komponen yang dikendalikan akses.

-

Aplikasi menentukan bahwa sesi pengguna harus bertahan. Ini meminta token baru dari titik akhir token dengan token penyegaran.

Varian dan kustomisasi

Anda dapat menyesuaikan tampilan dan nuansa halaman login terkelola Anda dengan editor branding untuk seluruh kumpulan pengguna Anda, atau pada tingkat klien aplikasi apa pun. Anda juga dapat mengonfigurasi klien aplikasi dengan penyedia identitas mereka sendiri, cakupan, akses ke atribut pengguna, dan konfigurasi keamanan lanjutan.

Sumber daya terkait

Autentikasi dan otorisasi API kumpulan pengguna dengan SDK AWS

AWS telah mengembangkan komponen untuk kumpulan pengguna Amazon Cognito, atau penyedia identitas Amazon Cognito, dalam berbagai kerangka kerja pengembang. Metode yang ada di dalamnya SDKs memanggil API kumpulan pengguna Amazon Cognito. Namespace API pool pengguna yang sama memiliki operasi untuk konfigurasi kumpulan pengguna dan untuk otentikasi pengguna. Untuk gambaran yang lebih menyeluruh, lihatMemahami API, OIDC, dan otentikasi halaman login terkelola.

Autentikasi API sesuai dengan model di mana aplikasi Anda memiliki komponen UI yang ada dan terutama bergantung pada kumpulan pengguna sebagai direktori pengguna. Desain ini menambahkan Amazon Cognito sebagai komponen dalam aplikasi yang lebih besar. Ini membutuhkan logika terprogram untuk menangani rantai tantangan dan respons yang kompleks.

Aplikasi ini tidak perlu mengimplementasikan implementasi pihak yang mengandalkan OpenID Connect (OIDC) penuh. Sebaliknya, ia memiliki kemampuan untuk memecahkan kode dan menggunakan JWTs. Bila Anda menginginkan akses ke set lengkap fitur kumpulan pengguna untuk pengguna lokal, buat autentikasi Anda dengan Amazon Cognito SDK di lingkungan pengembangan Anda.

Otentikasi API dengan OAuth cakupan khusus kurang berorientasi pada otorisasi API eksternal. Untuk menambahkan cakupan khusus ke token akses dari otentikasi API, ubah token saat runtime dengan file. Pemicu Lambda generasi pra token

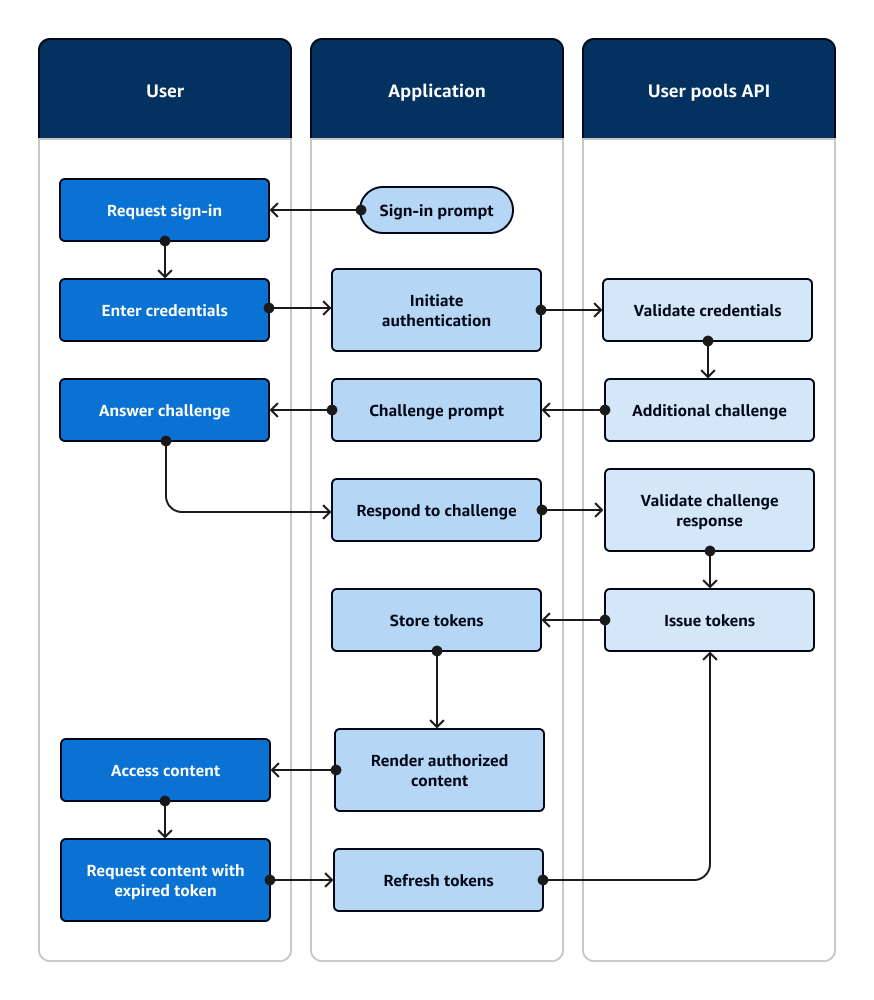

Diagram berikut mengilustrasikan sesi masuk khas untuk autentikasi API.

Alur otentikasi API

-

Pengguna mengakses aplikasi Anda.

-

Mereka memilih tautan “Masuk”.

-

Mereka memasukkan nama pengguna dan kata sandi mereka.

-

Aplikasi memanggil metode yang membuat permintaan InitiateAuthAPI. Permintaan meneruskan kredensi pengguna ke kumpulan pengguna.

-

Kumpulan pengguna memvalidasi kredensi pengguna dan menentukan bahwa pengguna telah mengaktifkan otentikasi multi-faktor (MFA).

-

Kumpulan pengguna merespons dengan tantangan yang meminta kode MFA.

-

Aplikasi menghasilkan prompt yang mengumpulkan kode MFA dari pengguna.

-

Aplikasi memanggil metode yang membuat permintaan RespondToAuthChallengeAPI. Permintaan melewati kode MFA pengguna.

-

Kumpulan pengguna memvalidasi kode MFA pengguna.

-

Kumpulan pengguna merespons dengan pengguna. JWTs

-

Aplikasi menerjemahkan, memvalidasi, dan menyimpan atau menyimpan cache pengguna. JWTs

-

Aplikasi ini menampilkan komponen yang dikontrol akses yang diminta.

-

Pengguna melihat konten mereka.

-

Kemudian, token akses pengguna telah kedaluwarsa, dan mereka meminta untuk melihat komponen yang dikendalikan akses.

-

Aplikasi menentukan bahwa sesi pengguna harus bertahan. Ini memanggil InitiateAuthmetode lagi dengan token penyegaran dan mengambil token baru.

Varian dan kustomisasi

Anda dapat menambah alur ini dengan tantangan tambahan—misalnya, tantangan autentikasi kustom Anda sendiri. Anda dapat secara otomatis membatasi akses untuk pengguna yang kata sandinya telah disusupi, atau yang karakteristik login yang tidak terduga mungkin menunjukkan upaya masuk yang berbahaya. Alur ini terlihat hampir sama untuk operasi untuk mendaftar, memperbarui atribut pengguna, dan mengatur ulang kata sandi. Sebagian besar alur ini memiliki operasi API publik duplikat (sisi klien) dan rahasia (sisi server).

Sumber daya terkait

Autentikasi kumpulan pengguna dengan penyedia identitas pihak ketiga

Masuk dengan penyedia identitas eksternal (iDP), atau otentikasi federasi, adalah model yang mirip dengan login terkelola. Aplikasi Anda adalah pihak yang mengandalkan OIDC ke kumpulan pengguna Anda, sementara kumpulan pengguna Anda berfungsi sebagai passthrough ke iDP. IDP dapat berupa direktori pengguna konsumen seperti Facebook atau Google, atau dapat berupa direktori perusahaan SAMP 2.0 atau OIDC seperti Azure.

Alih-alih login terkelola di browser pengguna, aplikasi Anda memanggil titik akhir pengalihan pada server otorisasi kumpulan pengguna. Dari tampilan pengguna, mereka memilih tombol masuk di aplikasi Anda. Kemudian iDP mereka meminta mereka untuk masuk. Seperti dengan otentikasi login terkelola, aplikasi mengumpulkan JWTs di lokasi pengalihan di aplikasi.

Otentikasi dengan iDP pihak ketiga sesuai dengan model di mana pengguna mungkin tidak ingin membuat kata sandi baru saat mereka mendaftar untuk aplikasi Anda. Otentikasi pihak ketiga dapat ditambahkan dengan sedikit usaha ke aplikasi yang menerapkan otentikasi login terkelola. Akibatnya, login terkelola dan pihak ketiga IdPs menghasilkan hasil otentikasi yang konsisten dari variasi kecil dalam apa yang Anda panggil di browser pengguna.

Seperti otentikasi login terkelola, otentikasi federasi adalah yang terbaik untuk model otorisasi lanjutan dengan cakupan 2.0. OAuth

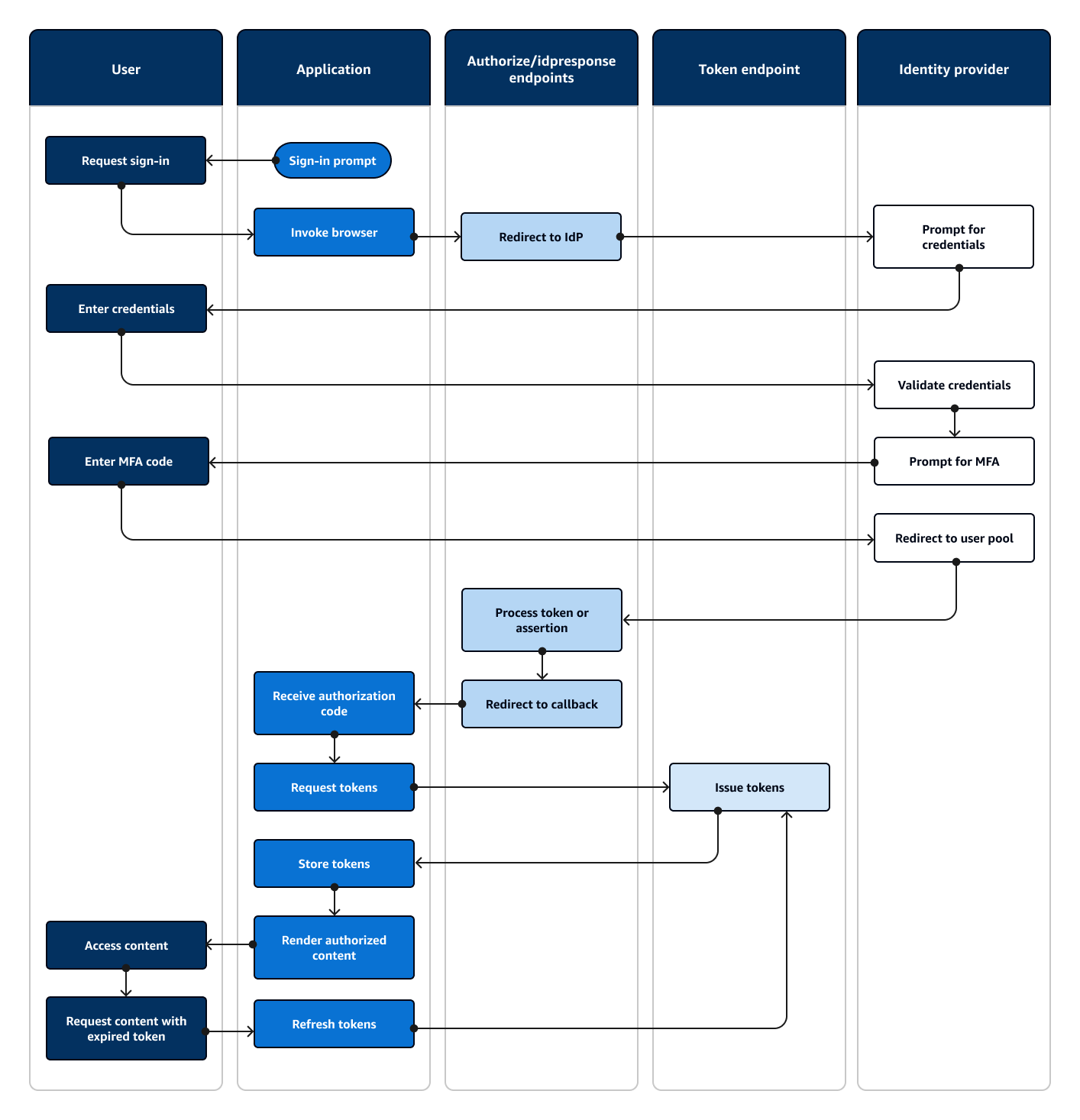

Diagram berikut menggambarkan sesi masuk khas untuk otentikasi federasi.

Alur otentikasi federasi

-

Pengguna mengakses aplikasi Anda.

-

Mereka memilih tautan “Masuk”.

-

Aplikasi mengarahkan pengguna ke prompt masuk dengan IDP mereka.

-

Mereka memasukkan nama pengguna dan kata sandi mereka.

-

IDP memvalidasi kredensi pengguna dan menentukan bahwa pengguna telah mengaktifkan otentikasi multi-faktor (MFA).

-

IDP meminta pengguna untuk memasukkan kode MFA.

-

Pengguna memasukkan kode MFA mereka.

-

IdP mengarahkan pengguna ke kumpulan pengguna dengan respons SAMP atau kode otorisasi.

-

Jika pengguna melewati kode otorisasi, kumpulan pengguna diam-diam menukar kode untuk token iDP. Kumpulan pengguna memvalidasi token IDP dan mengarahkan pengguna ke aplikasi dengan kode otorisasi baru.

-

Aplikasi meminta token dengan kode otorisasi.

-

Titik akhir token kembali JWTs ke aplikasi.

-

Aplikasi menerjemahkan, memvalidasi, dan menyimpan atau menyimpan cache pengguna. JWTs

-

Aplikasi ini menampilkan komponen yang dikontrol akses yang diminta.

-

Pengguna melihat konten mereka.

-

Kemudian, token akses pengguna telah kedaluwarsa, dan mereka meminta untuk melihat komponen yang dikendalikan akses.

-

Aplikasi menentukan bahwa sesi pengguna harus bertahan. Ini meminta token baru dari titik akhir token dengan token penyegaran.

Varian dan kustomisasi

Anda dapat memulai autentikasi federasi di login terkelola, di mana pengguna dapat memilih dari daftar IdPs yang ditetapkan ke klien aplikasi Anda. Login terkelola juga dapat meminta alamat email dan secara otomatis merutekan permintaan pengguna ke IDP SAMP yang sesuai. Otentikasi dengan penyedia identitas pihak ketiga tidak memerlukan interaksi pengguna dengan login terkelola. Aplikasi Anda dapat menambahkan parameter permintaan ke permintaan server otorisasi pengguna dan menyebabkan pengguna diam-diam mengalihkan ke halaman masuk IDP mereka.

Sumber daya terkait

Autentikasi kumpulan identitas

Identity pool adalah komponen untuk aplikasi Anda yang berbeda dari kumpulan pengguna dalam fungsi, namespace API, dan model SDK. Jika kumpulan pengguna menawarkan otentikasi dan otorisasi berbasis token, kumpulan identitas menawarkan otorisasi untuk (IAM). AWS Identity and Access Management

Anda dapat menetapkan satu set kumpulan IdPs identitas dan masuk pengguna dengan mereka. Kumpulan pengguna terintegrasi erat sebagai kumpulan identitas IdPs dan memberikan kolam identitas opsi terbanyak untuk kontrol akses. Pada saat yang sama, ada berbagai pilihan opsi otentikasi untuk kumpulan identitas. Kumpulan pengguna bergabung dengan sumber identitas SAMP, OIDC, sosial, pengembang, dan tamu sebagai rute ke AWS kredensi sementara dari kumpulan identitas.

Otentikasi dengan kumpulan identitas bersifat eksternal—ini mengikuti salah satu alur kumpulan pengguna yang diilustrasikan sebelumnya, atau aliran yang Anda kembangkan secara independen dengan iDP lain. Setelah aplikasi Anda melakukan otentikasi awal, ia meneruskan bukti ke kumpulan identitas dan menerima sesi sementara sebagai imbalan.

Otentikasi dengan kumpulan identitas sesuai dengan model tempat Anda menerapkan kontrol akses untuk aset dan data aplikasi Layanan AWS dengan otorisasi IAM. Seperti otentikasi API di kumpulan pengguna, aplikasi yang berhasil mencakup AWS SDKs untuk setiap layanan yang ingin Anda akses untuk keuntungan pengguna Anda. AWS SDKs menerapkan kredensil dari autentikasi kumpulan identitas sebagai tanda tangan ke permintaan API.

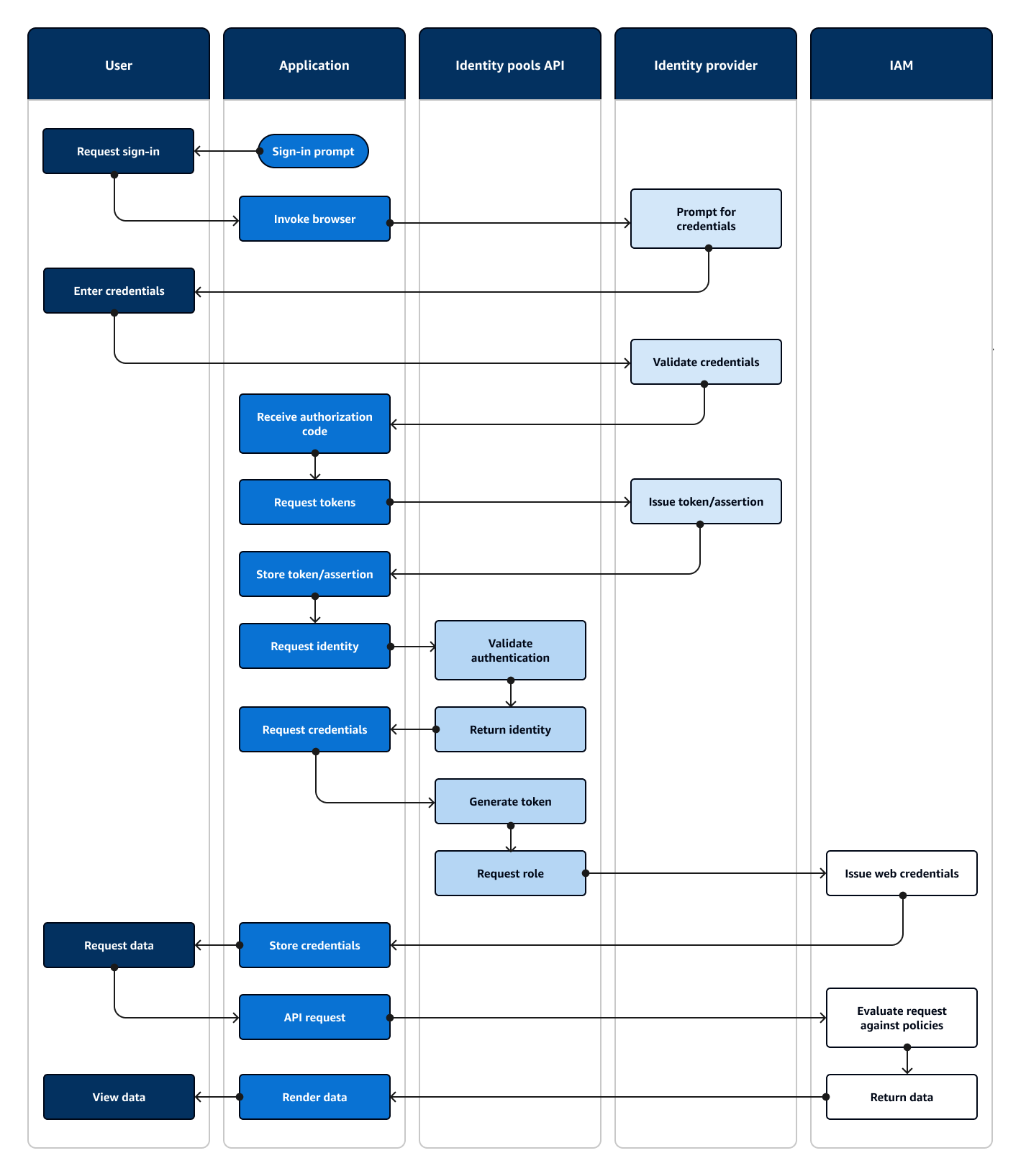

Diagram berikut mengilustrasikan sesi masuk khas untuk otentikasi kumpulan identitas dengan IDP.

Alur otentikasi kumpulan identitas

-

Pengguna mengakses aplikasi Anda.

-

Mereka memilih tautan “Masuk”.

-

Aplikasi mengarahkan pengguna ke prompt masuk dengan IDP mereka.

-

Mereka memasukkan nama pengguna dan kata sandi mereka.

-

IDP memvalidasi kredensi pengguna.

-

IdP mengarahkan pengguna ke aplikasi dengan respons SAMP atau kode otorisasi.

-

Jika pengguna melewati kode otorisasi, aplikasi menukar kode untuk token iDP.

-

Aplikasi menerjemahkan, memvalidasi, dan menyimpan atau cache pengguna atau pernyataan. JWTs

-

Aplikasi memanggil metode yang membuat permintaan GetIdAPI. Ini melewati token atau pernyataan pengguna dan meminta ID identitas.

-

Kumpulan identitas memvalidasi token atau pernyataan terhadap penyedia identitas yang dikonfigurasi.

-

Kumpulan identitas mengembalikan ID identitas.

-

Aplikasi memanggil metode yang membuat permintaan GetCredentialsForIdentityAPI. Ini melewati token atau pernyataan pengguna dan meminta peran IAM.

-

Kumpulan identitas menghasilkan JWT baru. JWT baru berisi klaim yang meminta peran IAM. Kumpulan identitas menentukan peran berdasarkan permintaan pengguna dan kriteria pemilihan peran dalam konfigurasi kumpulan identitas untuk iDP.

-

AWS Security Token Service (AWS STS) menanggapi AssumeRoleWithWebIdentitypermintaan dari kumpulan identitas. Respons berisi kredensil API untuk sesi sementara dengan peran IAM.

-

Aplikasi menyimpan kredensil sesi.

-

Pengguna mengambil tindakan di aplikasi yang membutuhkan sumber daya yang dilindungi akses. AWS

-

Aplikasi menerapkan kredensil sementara sebagai tanda tangan untuk permintaan API untuk yang diperlukan. Layanan AWS

-

IAM mengevaluasi kebijakan yang melekat pada peran dalam kredensi. Ini membandingkannya dengan permintaan.

-

Layanan AWS Mengembalikan data yang diminta.

-

Aplikasi merender data di antarmuka pengguna.

-

Pengguna melihat data.

Varian dan kustomisasi

Untuk memvisualisasikan otentikasi dengan kumpulan pengguna, masukkan salah satu ikhtisar kumpulan pengguna sebelumnya setelah langkah token/pernyataan Masalah. Otentikasi pengembang menggantikan semua langkah sebelum Minta identitas dengan permintaan yang ditandatangani oleh kredensi pengembang. Otentikasi tamu juga melompat langsung ke identitas Permintaan, tidak memvalidasi otentikasi, dan mengembalikan kredensional untuk peran IAM akses terbatas.