Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Toko kunci eksternal

Penyimpanan kunci eksternal memungkinkan Anda untuk melindungi AWS sumber daya Anda menggunakan kunci kriptografi di luar. AWS Fitur canggih ini dirancang untuk beban kerja yang diatur yang harus Anda lindungi dengan kunci enkripsi yang disimpan dalam sistem manajemen kunci eksternal yang Anda kontrol. Toko kunci eksternal mendukung janji kedaulatan AWS digital untuk memberi Anda kontrol kedaulatan

Toko kunci eksternal adalah toko kunci khusus yang didukung oleh manajer kunci eksternal yang Anda miliki dan kelola di luar AWS. Manajer kunci eksternal Anda dapat berupa modul keamanan perangkat keras fisik atau virtual (HSMs), atau sistem berbasis perangkat keras atau berbasis perangkat lunak apa pun yang mampu menghasilkan dan menggunakan kunci kriptografi. Operasi enkripsi dan dekripsi yang menggunakan kunci KMS di penyimpanan kunci eksternal dilakukan oleh manajer kunci eksternal Anda menggunakan bahan kunci kriptografi Anda, fitur yang dikenal sebagai hold your own keys (). HYOKs

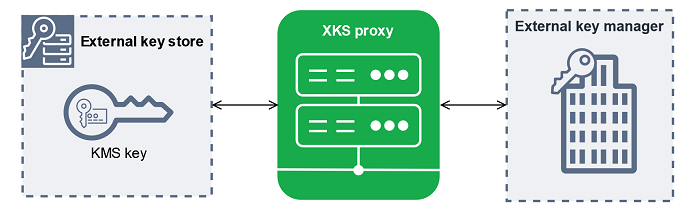

AWS KMS tidak pernah berinteraksi langsung dengan pengelola kunci eksternal Anda, dan tidak dapat membuat, melihat, mengelola, atau menghapus kunci Anda. Sebaliknya, AWS KMS berinteraksi hanya dengan perangkat lunak proxy penyimpanan kunci eksternal (proxy XKS) yang Anda sediakan. Proxy penyimpanan kunci eksternal Anda memediasi semua komunikasi antara AWS KMS dan manajer kunci eksternal Anda. Ini mentransmisikan semua permintaan dari AWS KMS ke manajer kunci eksternal Anda, dan mengirimkan tanggapan dari manajer kunci eksternal Anda kembali ke. AWS KMS Proxy penyimpanan kunci eksternal juga menerjemahkan permintaan generik dari AWS KMS ke dalam format khusus vendor yang dapat dipahami oleh manajer kunci eksternal Anda, memungkinkan Anda untuk menggunakan toko kunci eksternal dengan manajer kunci dari berbagai vendor.

Anda dapat menggunakan kunci KMS di penyimpanan kunci eksternal untuk enkripsi sisi klien, termasuk dengan file. AWS Encryption SDK Tetapi penyimpanan kunci eksternal adalah sumber daya penting untuk enkripsi sisi server, memungkinkan Anda untuk melindungi AWS sumber daya Anda dalam beberapa Layanan AWS dengan kunci kriptografi Anda di luar. AWS Layanan AWS

yang mendukung kunci yang dikelola pelanggan untuk enkripsi simetris juga mendukung kunci KMS di toko kunci eksternal. Untuk detail dukungan layanan, lihat Integrasi AWS Layanan

Penyimpanan kunci eksternal memungkinkan Anda AWS KMS untuk menggunakan beban kerja yang diatur di mana kunci enkripsi harus disimpan dan digunakan di luar. AWS Tetapi mereka adalah penyimpangan besar dari model tanggung jawab bersama standar, dan membutuhkan beban operasional tambahan. Risiko yang lebih besar terhadap ketersediaan dan latensi akan, bagi sebagian besar pelanggan, melebihi manfaat keamanan yang dirasakan dari toko kunci eksternal.

Toko kunci eksternal memungkinkan Anda mengontrol akar kepercayaan. Data yang dienkripsi di bawah kunci KMS di toko kunci eksternal Anda dapat didekripsi hanya dengan menggunakan pengelola kunci eksternal yang Anda kontrol. Jika Anda mencabut sementara akses ke manajer kunci eksternal Anda, seperti dengan memutuskan penyimpanan kunci eksternal atau memutuskan koneksi manajer kunci eksternal Anda dari proxy penyimpanan kunci eksternal, AWS kehilangan semua akses ke kunci kriptografi Anda sampai Anda mengembalikannya. Selama interval itu, ciphertext yang dienkripsi di bawah kunci KMS Anda tidak dapat didekripsi. Jika Anda secara permanen mencabut akses ke pengelola kunci eksternal Anda, semua ciphertext yang dienkripsi di bawah kunci KMS di toko kunci eksternal Anda menjadi tidak dapat dipulihkan. Satu-satunya pengecualian adalah AWS layanan yang secara singkat menyimpan kunci data yang dilindungi oleh kunci KMS Anda. Kunci data ini terus berfungsi sampai Anda menonaktifkan sumber daya atau cache kedaluwarsa. Lihat perinciannya di Bagaimana kunci KMS yang tidak dapat digunakan memengaruhi kunci data.

Penyimpanan kunci eksternal membuka blokir beberapa kasus penggunaan untuk beban kerja yang diatur di mana kunci enkripsi harus tetap berada di bawah kendali Anda dan tidak dapat diakses. AWS Tetapi ini adalah perubahan besar dalam cara Anda mengoperasikan infrastruktur berbasis cloud dan perubahan signifikan dalam model tanggung jawab bersama. Untuk sebagian besar beban kerja, beban operasional tambahan dan risiko yang lebih besar terhadap ketersediaan dan kinerja akan melebihi manfaat keamanan yang dirasakan dari toko kunci eksternal.

Apakah saya memerlukan toko kunci eksternal?

Bagi sebagian besar pengguna, penyimpanan AWS KMS kunci default, yang dilindungi oleh modul keamanan perangkat keras yang divalidasi FIPS 140-3 Security Level 3, memenuhi persyaratan keamanan

Saat mempertimbangkan penyimpanan kunci eksternal, luangkan waktu untuk memahami alternatifnya, termasuk toko AWS CloudHSM kunci yang didukung oleh AWS CloudHSM cluster yang Anda miliki dan kelola, dan kunci KMS dengan materi kunci impor yang Anda hasilkan sendiri HSMs dan dapat dihapus dari kunci KMS sesuai permintaan. Secara khusus, mengimpor bahan kunci dengan interval kedaluwarsa yang sangat singkat dapat memberikan tingkat kontrol yang sama tanpa risiko kinerja atau ketersediaan.

Penyimpanan kunci eksternal mungkin merupakan solusi yang tepat untuk organisasi Anda jika Anda memiliki persyaratan berikut:

-

Anda diharuskan menggunakan kunci kriptografi di pengelola kunci lokal atau pengelola kunci di luar AWS yang Anda kendalikan.

-

Anda harus menunjukkan bahwa kunci kriptografi Anda disimpan hanya di bawah kendali Anda di luar cloud.

-

Anda harus mengenkripsi dan mendekripsi menggunakan kunci kriptografi dengan otorisasi independen.

-

Material kunci harus tunduk pada jalur audit sekunder yang independen.

Jika Anda memilih penyimpanan kunci eksternal, batasi penggunaannya untuk beban kerja yang memerlukan perlindungan dengan kunci kriptografi di luar. AWS

Model tanggung jawab bersama

Kunci KMS standar menggunakan bahan kunci yang dihasilkan dan digunakan dalam HSMs yang AWS KMS memiliki dan mengelola. Anda membuat kebijakan kontrol akses pada kunci KMS Anda dan mengonfigurasinya Layanan AWS menggunakan kunci KMS untuk melindungi sumber daya Anda. AWS KMS bertanggung jawab atas keamanan, ketersediaan, latensi, dan daya tahan material utama dalam kunci KMS Anda.

Kunci KMS di toko kunci eksternal bergantung pada materi utama dan operasi di manajer kunci eksternal Anda. Dengan demikian, keseimbangan tanggung jawab bergeser ke arah Anda. Anda bertanggung jawab atas keamanan, keandalan, daya tahan, dan kinerja kunci kriptografi di manajer kunci eksternal Anda. AWS KMS bertanggung jawab untuk segera menanggapi permintaan dan berkomunikasi dengan proxy penyimpanan kunci eksternal Anda, dan untuk menjaga standar keamanan kami. Untuk memastikan bahwa setiap kunci eksternal menyimpan ciphertext setidaknya sekuat AWS KMS ciphertext standar, AWS KMS pertama-tama mengenkripsi semua plaintext dengan materi AWS KMS kunci khusus untuk kunci KMS Anda, dan kemudian mengirimkannya ke pengelola kunci eksternal Anda untuk enkripsi dengan kunci eksternal Anda, prosedur yang dikenal sebagai enkripsi ganda. Akibatnya, baik AWS KMS maupun pemilik materi kunci eksternal tidak dapat mendekripsi ciphertext terenkripsi ganda saja.

Anda bertanggung jawab untuk memelihara manajer kunci eksternal yang memenuhi standar peraturan dan kinerja Anda, untuk memasok dan memelihara proxy penyimpanan kunci eksternal yang sesuai dengan Spesifikasi API Proxy Toko Kunci AWS KMS Eksternal

Tinjau CloudWatch metrik dan dimensi Amazon yang AWS KMS mencatat untuk penyimpanan kunci eksternal. AWS KMS sangat menyarankan agar Anda membuat CloudWatch alarm untuk memantau penyimpanan kunci eksternal Anda sehingga Anda dapat mendeteksi tanda-tanda awal masalah kinerja dan operasional sebelum terjadi.

Apa yang berubah?

Toko kunci eksternal hanya mendukung kunci KMS enkripsi simetris. Di dalam AWS KMS, Anda menggunakan dan mengelola kunci KMS di penyimpanan kunci eksternal dengan cara yang sama seperti Anda mengelola kunci yang dikelola pelanggan lainnya, termasuk pengaturan kebijakan kontrol akses dan pemantauan penggunaan kunci. Anda menggunakan parameter yang sama APIs dengan parameter yang sama untuk meminta operasi kriptografi dengan kunci KMS di penyimpanan kunci eksternal yang Anda gunakan untuk kunci KMS apa pun. Harga juga sama dengan kunci KMS standar. Untuk detailnya, lihat Kunci KMS di toko kunci eksternal dan AWS Key Management Service

Harga

Namun, dengan penyimpanan kunci eksternal, prinsip-prinsip berikut berubah:

-

Anda bertanggung jawab atas ketersediaan, daya tahan, dan latensi operasi utama.

-

Anda bertanggung jawab atas semua biaya untuk mengembangkan, membeli, mengoperasikan, dan melisensikan sistem manajer kunci eksternal Anda.

-

Anda dapat menerapkan otorisasi independen dari semua permintaan dari AWS KMS proxy penyimpanan kunci eksternal Anda.

-

Anda dapat memantau, mengaudit, dan mencatat semua operasi proxy penyimpanan kunci eksternal Anda, dan semua operasi manajer kunci eksternal Anda yang terkait dengan AWS KMS permintaan.

Di mana saya mulai?

Untuk membuat dan mengelola penyimpanan kunci eksternal, Anda harus memilih opsi konektivitas proxy penyimpanan kunci eksternal, merakit prasyarat, dan membuat dan mengonfigurasi penyimpanan kunci eksternal Anda.

Kuota

AWS KMS memungkinkan hingga 10 toko kunci khusus di masing-masing Akun AWS dan Wilayah, termasuk toko utama dan toko AWS CloudHSM kunci eksternal, terlepas dari status koneksinya. Selain itu, ada kuota AWS KMS permintaan tentang penggunaan kunci KMS di toko kunci eksternal.

Jika Anda memilih konektivitas proxy VPC untuk proxy penyimpanan kunci eksternal Anda, mungkin juga ada kuota pada komponen yang diperlukan, seperti, subnet VPCs, dan penyeimbang beban jaringan. Untuk informasi tentang kuota ini, gunakan konsol Service Quotas

Daerah

Untuk meminimalkan latensi jaringan, buat komponen penyimpanan kunci eksternal Anda yang Wilayah AWS paling dekat dengan pengelola kunci eksternal Anda. Jika memungkinkan, pilih Wilayah dengan waktu pulang-pergi jaringan (RTT) 35 milidetik atau kurang.

Toko kunci eksternal didukung Wilayah AWS di semua yang AWS KMS didukung kecuali untuk Tiongkok (Beijing) dan Tiongkok (Ningxia).

Fitur yang tidak didukung

AWS KMS tidak mendukung fitur-fitur berikut di toko kunci khusus.

Pelajari lebih lanjut:

Mengumumkan Toko Kunci AWS KMS Eksternal

di Blog AWS Berita.

Konsep toko kunci eksternal

Pelajari istilah dan konsep dasar yang digunakan di toko kunci eksternal.

Toko kunci eksternal

Toko kunci eksternal adalah toko kunci AWS KMS khusus yang didukung oleh manajer kunci eksternal di luar AWS yang Anda miliki dan kelola. Setiap kunci KMS di penyimpanan kunci eksternal dikaitkan dengan kunci eksternal di manajer kunci eksternal Anda. Ketika Anda menggunakan kunci KMS di penyimpanan kunci eksternal untuk enkripsi atau dekripsi, operasi dilakukan di manajer kunci eksternal Anda menggunakan kunci eksternal Anda, pengaturan yang dikenal sebagai Tahan Kunci Anda Sendiri (HYOK). Fitur ini dirancang untuk organisasi yang diperlukan untuk mempertahankan kunci kriptografi mereka di manajer kunci eksternal mereka sendiri.

Penyimpanan kunci eksternal memastikan bahwa kunci kriptografi dan operasi yang melindungi AWS sumber daya Anda tetap berada di manajer kunci eksternal Anda di bawah kendali Anda. AWS KMS mengirimkan permintaan ke pengelola kunci eksternal Anda untuk mengenkripsi dan mendekripsi data, tetapi AWS KMS tidak dapat membuat, menghapus, atau mengelola kunci eksternal apa pun. Semua permintaan dari AWS KMS manajer kunci eksternal Anda dimediasi oleh komponen perangkat lunak proxy penyimpanan kunci eksternal yang Anda suplai, miliki, dan kelola.

AWS layanan yang mendukung kunci yang dikelola AWS KMS pelanggan dapat menggunakan kunci KMS di toko kunci eksternal Anda untuk melindungi data Anda. Akibatnya, data Anda pada akhirnya dilindungi oleh kunci Anda menggunakan operasi enkripsi Anda di pengelola kunci eksternal Anda.

Kunci KMS di toko kunci eksternal memiliki model kepercayaan yang berbeda secara fundamental, pengaturan tanggung jawab bersama, dan harapan kinerja daripada kunci KMS standar. Dengan toko kunci eksternal, Anda bertanggung jawab atas keamanan dan integritas materi utama dan operasi kriptografi. Ketersediaan dan latensi kunci KMS di toko kunci eksternal dipengaruhi oleh perangkat keras, perangkat lunak, komponen jaringan, dan jarak antara AWS KMS dan manajer kunci eksternal Anda. Anda juga cenderung mengeluarkan biaya tambahan untuk manajer kunci eksternal Anda dan untuk infrastruktur jaringan dan load balancing yang Anda butuhkan untuk manajer kunci eksternal Anda untuk berkomunikasi dengan AWS KMS

Anda dapat menggunakan penyimpanan kunci eksternal Anda sebagai bagian dari strategi perlindungan data Anda yang lebih luas. Untuk setiap AWS sumber daya yang Anda lindungi, Anda dapat memutuskan mana yang memerlukan kunci KMS di toko kunci eksternal dan mana yang dapat dilindungi oleh kunci KMS standar. Ini memberi Anda fleksibilitas untuk memilih kunci KMS untuk klasifikasi data, aplikasi, atau proyek tertentu.

Manajer kunci eksternal

Manajer kunci eksternal adalah komponen di luar AWS yang dapat menghasilkan kunci simetris AES 256-bit dan melakukan enkripsi dan dekripsi simetris. Manajer kunci eksternal untuk penyimpanan kunci eksternal dapat berupa modul keamanan perangkat keras fisik (HSM), HSM virtual, atau manajer kunci perangkat lunak dengan atau tanpa komponen HSM. Ini dapat ditemukan di mana saja di luar AWS, termasuk di tempat Anda, di pusat data lokal atau jarak jauh, atau di cloud apa pun. Penyimpanan kunci eksternal Anda dapat didukung oleh satu manajer kunci eksternal atau beberapa contoh manajer kunci terkait yang berbagi kunci kriptografi, seperti klaster HSM. Toko kunci eksternal dirancang untuk mendukung berbagai manajer eksternal dari vendor yang berbeda. Untuk detail tentang menghubungkan ke pengelola kunci eksternal Anda, lihatPilih opsi konektivitas proxy penyimpanan kunci eksternal.

Kunci eksternal

Setiap kunci KMS di toko kunci eksternal dikaitkan dengan kunci kriptografi di manajer kunci eksternal Anda yang dikenal sebagai kunci eksternal. Ketika Anda mengenkripsi atau mendekripsi dengan kunci KMS di toko kunci eksternal Anda, operasi kriptografi dilakukan di manajer kunci eksternal Anda menggunakan kunci eksternal Anda.

Awas

Kunci eksternal sangat penting untuk pengoperasian kunci KMS. Jika kunci eksternal hilang atau dihapus, ciphertext yang dienkripsi di bawah kunci KMS terkait tidak dapat dipulihkan.

Untuk penyimpanan kunci eksternal, kunci eksternal harus berupa kunci AES 256-bit yang diaktifkan dan dapat melakukan enkripsi dan dekripsi. Untuk persyaratan kunci eksternal yang terperinci, lihatPersyaratan untuk kunci KMS di toko kunci eksternal.

AWS KMS tidak dapat membuat, menghapus, atau mengelola kunci eksternal apa pun. Materi kunci kriptografi Anda tidak pernah meninggalkan manajer kunci eksternal Anda.Saat Anda membuat kunci KMS di penyimpanan kunci eksternal, Anda memberikan ID kunci eksternal (). XksKeyId Anda tidak dapat mengubah ID kunci eksternal yang terkait dengan kunci KMS, meskipun pengelola kunci eksternal Anda dapat memutar materi kunci yang terkait dengan ID kunci eksternal.

Selain kunci eksternal Anda, kunci KMS di toko kunci eksternal juga memiliki materi AWS KMS utama. Data yang dilindungi oleh kunci KMS dienkripsi terlebih dahulu dengan AWS KMS menggunakan materi AWS KMS kunci, dan kemudian oleh pengelola kunci eksternal Anda menggunakan kunci eksternal Anda. Proses enkripsi ganda ini memastikan bahwa ciphertext yang dilindungi oleh kunci KMS Anda selalu setidaknya sekuat ciphertext yang hanya dilindungi oleh. AWS KMS

Banyak kunci kriptografi memiliki berbagai jenis pengidentifikasi. Saat membuat kunci KMS di penyimpanan kunci eksternal, berikan ID kunci eksternal yang digunakan proxy penyimpanan kunci eksternal untuk merujuk ke kunci eksternal. Jika Anda menggunakan pengenal yang salah, upaya Anda untuk membuat kunci KMS di penyimpanan kunci eksternal Anda gagal.

Proksi penyimpanan kunci eksternal

Proxy penyimpanan kunci eksternal (“XKS proxy”) adalah aplikasi perangkat lunak milik pelanggan dan dikelola pelanggan yang memediasi semua komunikasi antara AWS KMS dan manajer kunci eksternal Anda. Ini juga menerjemahkan AWS KMS permintaan generik ke dalam format yang dipahami oleh manajer kunci eksternal khusus vendor Anda. Proxy penyimpanan kunci eksternal diperlukan untuk penyimpanan kunci eksternal. Setiap penyimpanan kunci eksternal dikaitkan dengan satu proxy penyimpanan kunci eksternal.

AWS KMS tidak dapat membuat, menghapus, atau mengelola kunci eksternal apa pun. Materi kunci kriptografi Anda tidak pernah meninggalkan manajer kunci eksternal Anda. Semua komunikasi antara AWS KMS dan manajer kunci eksternal Anda dimediasi oleh proxy penyimpanan kunci eksternal Anda. AWS KMS mengirimkan permintaan ke proxy penyimpanan kunci eksternal dan menerima tanggapan dari proxy penyimpanan kunci eksternal. Proxy penyimpanan kunci eksternal bertanggung jawab untuk mengirimkan permintaan dari AWS KMS manajer kunci eksternal Anda dan mengirimkan tanggapan dari manajer kunci eksternal Anda kembali ke AWS KMS

Anda memiliki dan mengelola proxy penyimpanan kunci eksternal untuk toko kunci eksternal Anda, dan Anda bertanggung jawab atas pemeliharaan dan operasinya. Anda dapat mengembangkan proxy penyimpanan kunci eksternal berdasarkan spesifikasi API proxy toko kunci eksternal

Untuk mengautentikasi AWS KMS, proxy menggunakan sertifikat TLS sisi server. Untuk mengautentikasi ke proxy Anda, AWS KMS tandatangani semua permintaan ke proxy penyimpanan kunci eksternal Anda dengan kredensi otentikasi proxy SiGv4. Secara opsional, proxy Anda dapat mengaktifkan TLS bersama (mTL) untuk jaminan tambahan bahwa proxy hanya menerima permintaan dari. AWS KMS

Proxy penyimpanan kunci eksternal Anda harus mendukung HTTP/1.1 atau yang lebih baru dan TLS 1.2 atau yang lebih baru dengan setidaknya satu dari rangkaian sandi berikut:

-

TLS_AES_256_GCM_ SHA384 (TLS 1.3)

-

TLS_ CHACHA2 0_ POLY13 SHA256 05_ (TLS 1.3)

catatan

AWS GovCloud (US) Region Tidak mendukung TLS_ 0_ 05_CHACHA2. POLY13 SHA256

-

TLS_ECDHE_RSA_WITH_AES_256_GCM_ SHA384 (TLS 1.2)

-

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_ SHA384 (TLS 1.2)

Untuk membuat dan menggunakan kunci KMS di toko kunci eksternal Anda, Anda harus terlebih dahulu menghubungkan toko kunci eksternal ke proxy penyimpanan kunci eksternal. Anda juga dapat memutuskan penyimpanan kunci eksternal Anda dari proksi sesuai permintaan. Ketika Anda melakukannya, semua kunci KMS di penyimpanan kunci eksternal menjadi tidak tersedia; mereka tidak dapat digunakan dalam operasi kriptografi apa pun.

Konektivitas proxy penyimpanan kunci eksternal

Konektivitas proxy penyimpanan kunci eksternal (“konektivitas proxy XKS”) menjelaskan metode yang AWS KMS digunakan untuk berkomunikasi dengan proxy penyimpanan kunci eksternal Anda.

Anda menentukan opsi konektivitas proxy saat membuat penyimpanan kunci eksternal, dan itu menjadi properti penyimpanan kunci eksternal. Anda dapat mengubah opsi konektivitas proxy Anda dengan memperbarui properti penyimpanan kunci kustom, tetapi Anda harus yakin bahwa proxy penyimpanan kunci eksternal Anda masih dapat mengakses kunci eksternal yang sama.

AWS KMS mendukung opsi konektivitas berikut.

-

Konektivitas titik akhir publik — AWS KMS mengirimkan permintaan untuk proxy penyimpanan kunci eksternal Anda melalui internet ke titik akhir publik yang Anda kontrol. Opsi ini mudah dibuat dan dipelihara, tetapi mungkin tidak memenuhi persyaratan keamanan untuk setiap instalasi.

-

Konektivitas layanan titik akhir VPC — AWS KMS mengirimkan permintaan ke layanan endpoint Amazon Virtual Private Cloud (Amazon VPC) yang Anda buat dan pelihara. Anda dapat meng-host proxy penyimpanan kunci eksternal Anda di dalam VPC Amazon Anda, atau meng-host proxy penyimpanan kunci eksternal Anda di luar AWS dan menggunakan VPC Amazon hanya untuk komunikasi. Anda juga dapat menghubungkan toko kunci eksternal Anda ke layanan endpoint VPC Amazon yang dimiliki oleh orang lain. Akun AWS

Untuk detail tentang opsi konektivitas proxy penyimpanan kunci eksternal, lihatPilih opsi konektivitas proxy penyimpanan kunci eksternal.

Kredensi otentikasi proxy penyimpanan kunci eksternal

Untuk mengautentikasi ke proxy penyimpanan kunci eksternal Anda, AWS KMS tandatangani semua permintaan ke proxy penyimpanan kunci eksternal Anda dengan kredensi otentikasi Signature V4 (SigV4). Anda membuat dan mempertahankan kredensi otentikasi pada proxy Anda, kemudian memberikan kredensi ini AWS KMS ketika Anda membuat toko eksternal Anda.

catatan

Kredensyal SiGv4 yang AWS KMS digunakan untuk menandatangani permintaan ke proxy XKS tidak terkait dengan kredensyal SigV4 apa pun yang terkait dengan prinsipal di Anda. AWS Identity and Access Management Akun AWS Jangan gunakan kembali kredensyal IAM SiGv4 apa pun untuk proxy penyimpanan kunci eksternal Anda.

Setiap kredensi otentikasi proxy memiliki dua bagian. Anda harus menyediakan kedua bagian saat membuat penyimpanan kunci eksternal atau memperbarui kredensi otentikasi untuk penyimpanan kunci eksternal Anda.

-

ID kunci akses: Mengidentifikasi kunci akses rahasia. Anda dapat memberikan ID ini dalam teks biasa.

-

Kunci akses rahasia: Bagian rahasia dari kredensi. AWS KMS mengenkripsi kunci akses rahasia di kredensi sebelum menyimpannya.

Anda dapat mengedit setelan kredensyal kapan saja, seperti ketika Anda memasukkan nilai yang salah, ketika Anda mengubah kredensi Anda pada proxy, atau ketika proxy Anda memutar kredensialnya. Untuk detail teknis tentang AWS KMS

autentikasi ke proxy penyimpanan kunci eksternal, lihat Otentikasi di Spesifikasi

Untuk memungkinkan Anda memutar kredensi Anda tanpa mengganggu Layanan AWS yang menggunakan kunci KMS di penyimpanan kunci eksternal Anda, kami menyarankan agar proxy penyimpanan kunci eksternal mendukung setidaknya dua kredensyal otentikasi yang valid untuk. AWS KMS Ini memastikan bahwa kredensi Anda sebelumnya terus berfungsi saat Anda memberikan kredensi baru Anda. AWS KMS

Untuk membantu Anda melacak usia kredensi autentikasi proxy Anda, AWS KMS tentukan metrik Amazon CloudWatch ,. XksProxyCredentialAge Anda dapat menggunakan metrik ini untuk membuat CloudWatch alarm yang memberi tahu Anda ketika usia kredensi Anda mencapai ambang batas yang Anda tetapkan.

Untuk memberikan jaminan tambahan bahwa proxy penyimpanan kunci eksternal Anda hanya merespons AWS KMS, beberapa proxy kunci eksternal mendukung mutual Transport Layer Security (mTLS). Lihat perinciannya di otentikasi mTLS (opsional).

Proksi APIs

Untuk mendukung penyimpanan kunci AWS KMS eksternal, proxy penyimpanan kunci eksternal harus mengimplementasikan proxy yang diperlukan APIs seperti yang dijelaskan dalam Spesifikasi API Proxy Toko Kunci AWS KMS Eksternal

Tabel berikut mencantumkan dan menjelaskan masing-masing proxy APIs. Ini juga mencakup AWS KMS operasi yang memicu panggilan ke API proxy dan pengecualian AWS KMS operasi apa pun yang terkait dengan API proxy.

| API Proksi | Deskripsi | AWS KMS Operasi terkait |

|---|---|---|

| Dekripsi | AWS KMS mengirimkan ciphertext untuk didekripsi, dan ID kunci eksternal untuk digunakan. Algoritma enkripsi yang diperlukan adalah AES_GCM. | Dekripsi, ReEncrypt |

| Enkripsi | AWS KMS mengirimkan data yang akan dienkripsi, dan ID kunci eksternal untuk digunakan. Algoritma enkripsi yang diperlukan adalah AES_GCM. | Enkripsi,, GenerateDataKey, GenerateDataKeyWithoutPlaintextReEncrypt |

| GetHealthStatus | AWS KMS meminta informasi tentang status proxy dan manajer kunci eksternal Anda. Status setiap manajer kunci eksternal dapat menjadi salah satu dari berikut ini.

|

CreateCustomKeyStore(untuk konektivitas titik akhir publik), ConnectCustomKeyStore(untuk konektivitas layanan titik akhir VPC) Jika semua instance pengelola kunci eksternal |

| GetKeyMetadata | AWS KMS meminta informasi tentang kunci eksternal yang terkait dengan kunci KMS di toko kunci eksternal Anda. Responsnya mencakup spesifikasi kunci ( |

CreateKey Jika spesifikasi kunci tidak |

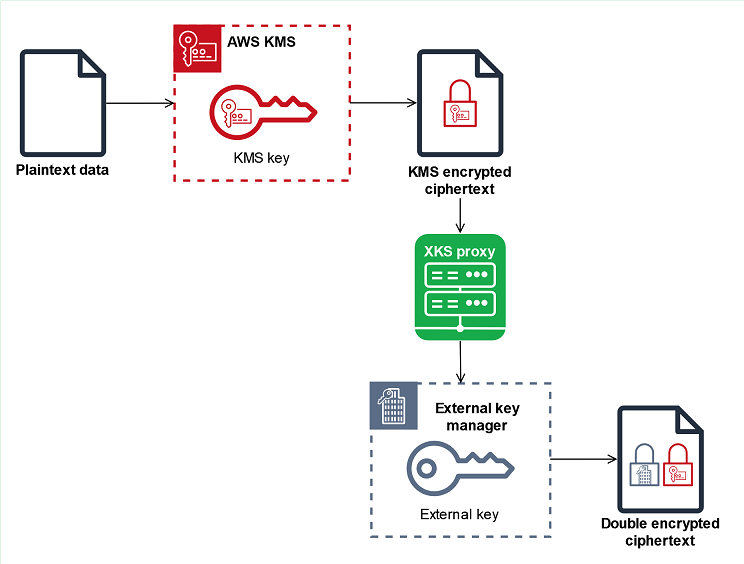

Enkripsi ganda

Data yang dienkripsi oleh kunci KMS di toko kunci eksternal dienkripsi dua kali. Pertama, AWS KMS mengenkripsi data dengan bahan AWS KMS kunci khusus untuk kunci KMS. Kemudian ciphertext AWS KMS-enkripsi dienkripsi oleh pengelola kunci eksternal Anda menggunakan kunci eksternal Anda. Proses ini dikenal sebagai enkripsi ganda.

Enkripsi ganda memastikan bahwa data yang dienkripsi oleh kunci KMS di penyimpanan kunci eksternal setidaknya sekuat ciphertext yang dienkripsi oleh kunci KMS standar. Ini juga melindungi plaintext Anda dalam perjalanan dari AWS KMS ke proxy toko kunci eksternal Anda. Dengan enkripsi ganda, Anda mempertahankan kendali penuh atas ciphertext Anda. Jika Anda secara permanen mencabut AWS akses ke kunci eksternal Anda melalui proxy eksternal Anda, setiap ciphertext yang tersisa di dalamnya AWS secara efektif diparut kripto.

Untuk mengaktifkan enkripsi ganda, setiap kunci KMS di toko kunci eksternal memiliki dua kunci pendukung kriptografi:

-

Bahan AWS KMS kunci yang unik untuk kunci KMS. Bahan utama ini dihasilkan dan hanya digunakan dalam modul keamanan perangkat keras bersertifikat AWS KMS FIPS 140-3 Security Level 3

(). HSMs -

Kunci eksternal di manajer kunci eksternal Anda.

Enkripsi ganda memiliki efek sebagai berikut:

-

AWS KMS tidak dapat mendekripsi ciphertext apa pun yang dienkripsi oleh kunci KMS di toko kunci eksternal tanpa akses ke kunci eksternal Anda melalui proxy penyimpanan kunci eksternal Anda.

-

Anda tidak dapat mendekripsi ciphertext apa pun yang dienkripsi oleh kunci KMS di penyimpanan kunci eksternal di luar AWS, bahkan jika Anda memiliki materi kunci eksternal.

-

Anda tidak dapat membuat ulang kunci KMS yang telah dihapus dari penyimpanan kunci eksternal, bahkan jika Anda memiliki materi kunci eksternal. Setiap kunci KMS memiliki metadata unik yang disertakan dalam ciphertext simetris. Kunci KMS baru tidak akan dapat mendekripsi ciphertext yang dienkripsi oleh kunci asli, bahkan jika menggunakan bahan kunci eksternal yang sama.

Untuk contoh enkripsi ganda dalam praktiknya, lihatCara kerja toko kunci eksternal.

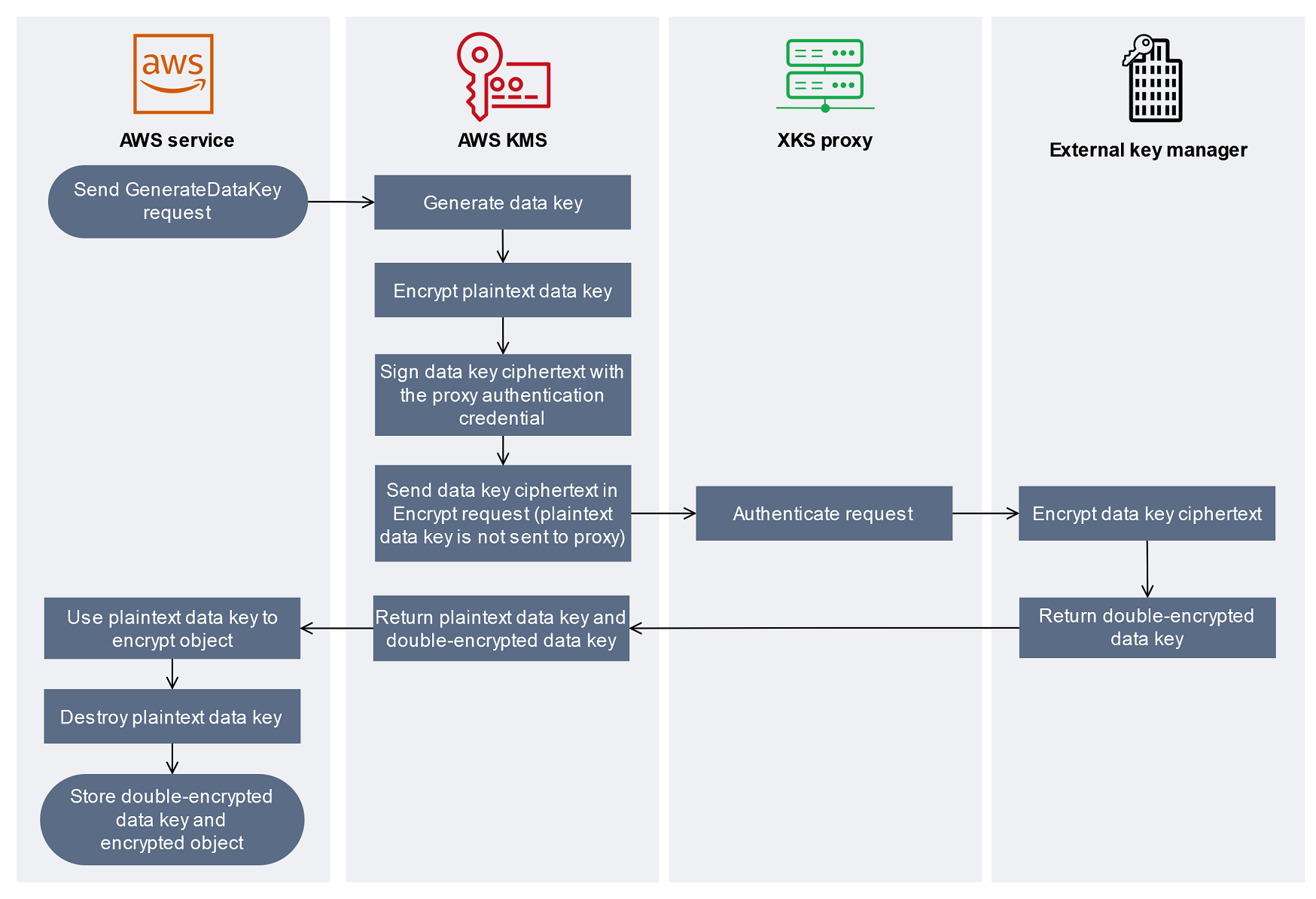

Cara kerja toko kunci eksternal

Penyimpanan kunci eksternal Anda, proxy penyimpanan kunci eksternal, dan manajer kunci eksternal bekerja sama untuk melindungi AWS sumber daya Anda. Prosedur berikut menggambarkan alur kerja enkripsi tipikal Layanan AWS yang mengenkripsi setiap objek di bawah kunci data unik yang dilindungi oleh kunci KMS. Dalam hal ini, Anda telah memilih kunci KMS di toko kunci eksternal untuk melindungi objek. Contoh ini menunjukkan bagaimana AWS KMS menggunakan enkripsi ganda untuk melindungi kunci data dalam perjalanan dan memastikan bahwa ciphertext yang dihasilkan oleh kunci KMS di penyimpanan kunci eksternal selalu setidaknya sekuat ciphertext yang dienkripsi oleh kunci KMS simetris standar dengan materi kunci di dalamnya. AWS KMS

Metode enkripsi yang digunakan oleh masing-masing aktual Layanan AWS yang terintegrasi dengan AWS KMS variatif. Untuk detailnya, lihat topik “Perlindungan data” di bagian Keamanan Layanan AWS dokumentasi.

-

Anda menambahkan objek baru ke Layanan AWS sumber daya Anda. Untuk mengenkripsi objek, Layanan AWS mengirimkan GenerateDataKeypermintaan untuk AWS KMS menggunakan kunci KMS di toko kunci eksternal Anda.

-

AWS KMS menghasilkan kunci data simetris 256-bit dan bersiap untuk mengirim salinan kunci data teks biasa ke manajer kunci eksternal Anda melalui proxy penyimpanan kunci eksternal Anda. AWS KMS memulai proses enkripsi ganda dengan mengenkripsi kunci data plaintext dengan materi kunci yang terkait dengan AWS KMS kunci KMS di penyimpanan kunci eksternal.

-

AWS KMS mengirimkan permintaan enkripsi ke proxy penyimpanan kunci eksternal yang terkait dengan penyimpanan kunci eksternal. Permintaan termasuk ciphertext kunci data yang akan dienkripsi dan ID kunci eksternal yang terkait dengan kunci KMS. AWS KMS menandatangani permintaan menggunakan kredensi otentikasi proxy untuk proxy penyimpanan kunci eksternal Anda.

Salinan plaintext dari kunci data tidak dikirim ke proxy penyimpanan kunci eksternal.

-

Proxy penyimpanan kunci eksternal mengotentikasi permintaan, dan kemudian meneruskan permintaan enkripsi ke manajer kunci eksternal Anda.

Beberapa proxy penyimpanan kunci eksternal juga menerapkan kebijakan otorisasi opsional yang memungkinkan hanya prinsipal yang dipilih untuk melakukan operasi dalam kondisi tertentu.

-

Manajer kunci eksternal Anda mengenkripsi ciphertext kunci data menggunakan kunci eksternal yang ditentukan. Manajer kunci eksternal mengembalikan kunci data terenkripsi ganda ke proxy penyimpanan kunci eksternal Anda, yang mengembalikannya ke. AWS KMS

-

AWS KMS mengembalikan kunci data plaintext dan salinan terenkripsi ganda dari kunci data tersebut ke file. Layanan AWS

-

Layanan AWS Menggunakan kunci data plaintext untuk mengenkripsi objek sumber daya, menghancurkan kunci data plaintext, dan menyimpan kunci data terenkripsi dengan objek terenkripsi.

Beberapa Layanan AWS mungkin cache kunci data plaintext untuk digunakan untuk beberapa objek, atau untuk digunakan kembali saat sumber daya sedang digunakan. Lihat perinciannya di Bagaimana kunci KMS yang tidak dapat digunakan memengaruhi kunci data.

Untuk mendekripsi objek terenkripsi, Layanan AWS harus mengirim kunci data terenkripsi kembali ke dalam permintaan Dekripsi. AWS KMS Untuk mendekripsi kunci data terenkripsi, AWS KMS harus mengirim kunci data terenkripsi kembali ke proxy penyimpanan kunci eksternal Anda dengan ID kunci eksternal. Jika permintaan dekripsi ke proxy penyimpanan kunci eksternal gagal karena alasan apa pun, AWS KMS tidak dapat mendekripsi kunci data terenkripsi, dan tidak dapat mendekripsi objek terenkripsi. Layanan AWS