Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

AWS KMS keys

Kunci KMS yang Anda buat dan kelola untuk digunakan dalam aplikasi kriptografi Anda sendiri adalah jenis yang dikenal sebagai kunci yang dikelola pelanggan. Kunci yang dikelola pelanggan juga dapat digunakan bersama dengan AWS layanan yang menggunakan kunci KMS untuk mengenkripsi data yang disimpan layanan atas nama Anda. Kunci yang dikelola pelanggan direkomendasikan untuk pelanggan yang menginginkan kontrol penuh atas siklus hidup dan penggunaan kunci mereka. Ada biaya bulanan untuk memiliki kunci yang dikelola pelanggan di akun Anda. Selain itu, permintaan menggunakan and/or mengelola kunci dikenakan biaya penggunaan. Lihat AWS Key Management Service Harga

Ada kasus di mana pelanggan mungkin menginginkan AWS layanan untuk mengenkripsi data mereka, tetapi mereka tidak ingin overhead mengelola kunci dan tidak ingin membayar kunci. An Kunci yang dikelola AWSadalah kunci KMS yang ada di akun Anda, tetapi hanya dapat digunakan dalam keadaan tertentu. Secara khusus, ini hanya dapat digunakan dalam konteks AWS layanan tempat Anda beroperasi dan hanya dapat digunakan oleh kepala sekolah di dalam akun tempat kuncinya ada. Anda tidak dapat mengelola apa pun tentang siklus hidup atau izin kunci ini. Ketika Anda menggunakan fitur enkripsi dalam AWS layanan, Anda mungkin melihat Kunci yang dikelola AWS; mereka menggunakan alias dari bentuk “aws<service code>”. Misalnya, aws/ebs kunci hanya dapat digunakan untuk mengenkripsi volume EBS dan hanya untuk volume yang digunakan oleh prinsipal IAM di akun yang sama dengan kunci. Pikirkan Kunci yang dikelola AWS yang dicakup untuk digunakan hanya oleh pengguna di akun Anda untuk sumber daya di akun Anda. Anda tidak dapat berbagi sumber daya yang dienkripsi di bawah akun Kunci yang dikelola AWS dengan akun lain. Sementara an Kunci yang dikelola AWS bebas untuk ada di akun Anda, Anda dikenakan biaya untuk penggunaan jenis kunci ini oleh AWS layanan yang ditetapkan ke kunci.

Kunci yang dikelola AWS adalah tipe kunci lama yang tidak lagi dibuat untuk AWS layanan baru pada tahun 2021. Sebaliknya, AWS layanan baru (dan lama) menggunakan apa yang dikenal sebagai Kunci milik AWSuntuk mengenkripsi data pelanggan secara default. An Kunci milik AWS adalah kunci KMS yang ada di akun yang dikelola oleh AWS layanan, sehingga operator layanan memiliki kemampuan untuk mengelola siklus hidup dan izin penggunaannya. Dengan menggunakan Kunci milik AWS, AWS layanan dapat mengenkripsi data Anda secara transparan dan memungkinkan berbagi data lintas akun atau lintas wilayah yang mudah tanpa Anda perlu khawatir tentang izin utama. Gunakan Kunci milik AWS untuk encryption-by-default beban kerja yang memberikan perlindungan data yang lebih mudah dan lebih otomatis. Karena kunci ini dimiliki dan dikelola oleh AWS, Anda tidak dikenakan biaya untuk keberadaan atau penggunaannya, Anda tidak dapat mengubah kebijakan mereka, Anda tidak dapat mengaudit aktivitas pada kunci ini, dan Anda tidak dapat menghapusnya. Gunakan kunci yang dikelola pelanggan saat kontrol penting, tetapi gunakan Kunci milik AWS saat kenyamanan paling penting.

| Kunci yang dikelola pelanggan | Kunci yang dikelola AWS | Kunci milik AWS | |

| Kebijakan utama | Dikendalikan secara eksklusif oleh pelanggan | Dikendalikan oleh layanan; dapat dilihat oleh pelanggan | Dikontrol secara eksklusif dan hanya dapat dilihat oleh AWS layanan yang mengenkripsi data Anda |

| Pencatatan log | CloudTrail jejak pelanggan atau toko data acara | CloudTrail jejak pelanggan atau toko data acara | Tidak dapat dilihat oleh pelanggan |

| Manajemen siklus hidup | Pelanggan mengelola rotasi, penghapusan, dan lokasi Regional | AWS KMS mengelola rotasi (tahunan), penghapusan, dan lokasi Regional | Layanan AWS mengelola rotasi, penghapusan, dan lokasi Regional |

| Penetapan Harga |

Biaya bulanan untuk keberadaan kunci (pro-rated per jam). Juga dikenakan biaya untuk penggunaan kunci |

Tidak ada biaya bulanan; tetapi penelepon dikenakan biaya untuk penggunaan API pada kunci ini | Tidak ada biaya untuk pelanggan |

Kunci KMS yang Anda buat adalah kunci yang dikelola pelanggan. Layanan AWS yang menggunakan kunci KMS untuk mengenkripsi sumber daya layanan Anda sering membuat kunci untuk Anda. Kunci KMS yang Layanan AWS dibuat di AWS akun Anda adalah Kunci yang dikelola AWS. Kunci KMS yang Layanan AWS dibuat di akun layanan adalah Kunci milik AWS.

| Jenis kunci KMS | Dapat melihat metadata kunci KMS | Dapat mengelola kunci KMS | Digunakan hanya untuk saya Akun AWS | Rotasi otomatis | Penetapan Harga |

|---|---|---|---|---|---|

| Kunci yang dikelola pelanggan | Ya | Ya | Ya | Opsional. | Biaya bulanan (pro-rated per jam) Biaya per penggunaan |

| Kunci yang dikelola AWS | Ya | Tidak | Ya | Wajib. Setiap tahun (sekitar 365 hari). | Tidak ada biaya bulanan Biaya per penggunaan (beberapa Layanan AWS membayar biaya ini untuk Anda) |

| Kunci milik AWS | Tidak | Tidak | Tidak | Layanan AWS Mengelola strategi rotasi | Tanpa biaya |

AWS layanan yang terintegrasi dengan AWS KMS berbeda dalam dukungan mereka untuk kunci KMS. Beberapa AWS layanan mengenkripsi data Anda secara default dengan Kunci milik AWS atau file Kunci yang dikelola AWS. Beberapa AWS layanan mendukung kunci yang dikelola pelanggan. AWS Layanan lain mendukung semua jenis kunci KMS untuk memungkinkan Anda kemudahan Kunci milik AWS, visibilitas Kunci yang dikelola AWS, atau kontrol kunci yang dikelola pelanggan. Untuk informasi terperinci tentang opsi enkripsi yang ditawarkan AWS layanan, lihat topik Enkripsi saat Istirahat di panduan pengguna atau panduan pengembang untuk layanan tersebut.

Kunci yang dikelola pelanggan

Kunci KMS yang Anda buat adalah kunci yang dikelola pelanggan. Kunci yang dikelola pelanggan adalah kunci KMS Akun AWS yang Anda buat, miliki, dan kelola. Anda memiliki kontrol penuh atas kunci KMS ini, termasuk membuat dan memelihara kebijakan utama mereka, kebijakan IAM, dan hibah, mengaktifkan danmenonaktifkannya, memutar materi kriptografi mereka, menambahkan tag, membuat alias yang merujuk ke kunci KMS, dan menjadwalkan kunci KMS untuk dihapus.

Kunci terkelola pelanggan muncul di halaman kunci terkelola Pelanggan AWS Management Console

untuk AWS KMS. Untuk mengidentifikasi kunci yang dikelola pelanggan secara definitif, gunakan operasi. DescribeKey Untuk kunci yang dikelola pelanggan, nilai KeyManager bidang DescribeKey respons adalahCUSTOMER.

Anda dapat menggunakan kunci yang dikelola pelanggan Anda dalam operasi kriptografi dan penggunaan audit di AWS CloudTrail log. Selain itu, banyak AWS layanan yang terintegrasi dengan AWS KMS memungkinkan Anda menentukan kunci yang dikelola pelanggan untuk melindungi data yang disimpan dan dikelola untuk Anda.

Kunci yang dikelola pelanggan dikenakan biaya bulanan dan biaya untuk penggunaan melebihi tingkat gratis. Mereka dihitung terhadap AWS KMS kuota untuk akun Anda. Untuk detailnya, lihat Harga AWS Key Management Service

Kunci yang dikelola AWS

Kunci yang dikelola AWSadalah kunci KMS di akun Anda yang dibuat, dikelola, dan digunakan atas nama Anda oleh AWS layanan yang terintegrasi dengannya AWS KMS

Beberapa AWS layanan memungkinkan Anda memilih Kunci yang dikelola AWS atau kunci yang dikelola pelanggan untuk melindungi sumber daya Anda dalam layanan itu. Secara umum, kecuali Anda diminta untuk mengontrol kunci enkripsi yang melindungi sumber daya Anda, an Kunci yang dikelola AWS adalah pilihan yang baik. Anda tidak perlu membuat atau mempertahankan kunci atau kebijakan utamanya, dan tidak pernah ada biaya bulanan untuk sebuah Kunci yang dikelola AWS.

Anda memiliki izin untuk melihat akun Anda, melihat kebijakan utama mereka, dan mengaudit penggunaannya di AWS CloudTrail log. Kunci yang dikelola AWS Namun, Anda tidak dapat mengubah properti apa pun Kunci yang dikelola AWS, memutarnya, mengubah kebijakan utamanya, atau menjadwalkannya untuk dihapus. Dan, Anda tidak dapat menggunakan Kunci yang dikelola AWS dalam operasi kriptografi secara langsung; layanan yang membuatnya menggunakannya atas nama Anda.

Kebijakan pengendalian sumber daya di organisasi Anda tidak berlaku Kunci yang dikelola AWS.

Kunci yang dikelola AWS muncul di Kunci yang dikelola AWShalaman AWS Management Console for AWS KMS. Anda juga dapat mengidentifikasi Kunci yang dikelola AWS dengan alias mereka, yang memiliki formataws/, sepertiservice-nameaws/redshift. Untuk mengidentifikasi secara definitif Kunci yang dikelola AWS, gunakan operasi. DescribeKey Sebab Kunci yang dikelola AWS, nilai KeyManager bidang DescribeKey responsnya adalahAWS.

Semua Kunci yang dikelola AWS secara otomatis diputar setiap tahun. Anda tidak dapat mengubah jadwal rotasi ini.

catatan

Pada Mei 2022, AWS KMS mengubah jadwal rotasi Kunci yang dikelola AWS dari setiap tiga tahun (sekitar 1.095 hari) menjadi setiap tahun (sekitar 365 hari).

Tidak ada biaya bulanan untuk Kunci yang dikelola AWS. Mereka dapat dikenakan biaya untuk penggunaan melebihi tingkat gratis, tetapi beberapa AWS layanan menanggung biaya ini untuk Anda. Untuk detail selengkapnya, lihat topik Enkripsi Tidak Aktif di panduan pengguna atau panduan developer untuk layanan tersebut. Untuk detail selengkapnya, lihat Harga AWS Key Management Service

Kunci yang dikelola AWS jangan dihitung terhadap kuota sumber daya pada jumlah kunci KMS di setiap Wilayah akun Anda. Tetapi ketika digunakan atas nama prinsipal di akun Anda, kunci KMS dihitung terhadap kuota permintaan. Lihat perinciannya di Kuota.

Kunci milik AWS

Kunci milik AWSadalah kumpulan kunci KMS yang dimiliki dan dikelola AWS layanan untuk digunakan dalam beberapa. Akun AWS Meskipun tidak Kunci milik AWS ada dalam Anda Akun AWS, AWS layanan dapat menggunakan Kunci milik AWS untuk melindungi sumber daya di akun Anda.

Beberapa AWS layanan memungkinkan Anda memilih Kunci milik AWS atau kunci yang dikelola pelanggan. Secara umum, kecuali Anda diminta untuk mengaudit atau mengontrol kunci enkripsi yang melindungi sumber daya Anda, a Kunci milik AWS adalah pilihan yang baik. Kunci milik AWS benar-benar gratis (tidak ada biaya bulanan atau biaya penggunaan), mereka tidak dihitung terhadap AWS KMS kuota untuk akun Anda, dan mereka mudah digunakan. Anda tidak perlu membuat atau mempertahankan kunci atau kebijakan utamanya.

Rotasi Kunci milik AWS bervariasi antar layanan. Untuk informasi tentang rotasi tertentu Kunci milik AWS, lihat topik Enkripsi saat Istirahat di panduan pengguna atau panduan pengembang untuk layanan.

AWS KMS key hierarki

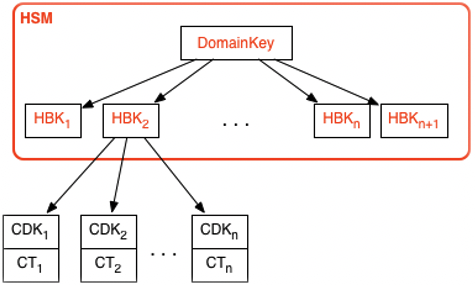

Hirarki kunci Anda dimulai dengan kunci logis tingkat atas, dan. AWS KMS key Kunci KMS mewakili wadah untuk materi kunci tingkat atas dan didefinisikan secara unik dalam namespace AWS layanan dengan Amazon Resource Name (ARN). ARN menyertakan pengidentifikasi kunci yang dihasilkan secara unik, ID kunci. Kunci KMS dibuat berdasarkan permintaan yang diprakarsai pengguna melalui. AWS KMS Setelah penerimaan, AWS KMS meminta pembuatan kunci dukungan HSM awal (HBK) untuk ditempatkan ke dalam wadah kunci KMS. HBK dihasilkan pada HSM di domain dan dirancang agar tidak pernah diekspor dari HSM di plaintext. Sebaliknya, HBK diekspor dalam kondisi dienkripsi berdasarkan kunci domain yang dikelola HSM. Ini diekspor HBKs disebut sebagai token kunci yang diekspor ()EKTs.

EKT diekspor ke penyimpanan latensi rendah yang sangat berdaya tahan. Misalnya, Anda menerima ARN ke kunci KMS logis. Ini mewakili bagian atas hierarki kunci, atau konteks kriptografi, untuk Anda. Anda dapat membuat beberapa kunci KMS dalam akun Anda dan menetapkan kebijakan pada kunci KMS Anda seperti sumber daya AWS bernama lainnya.

Dalam hierarki kunci KMS tertentu, HBK dapat dianggap sebagai versi kunci KMS. Saat Anda ingin memutar tombol KMS AWS KMS, HBK baru dibuat dan dikaitkan dengan kunci KMS sebagai HBK aktif untuk kunci KMS. Yang lebih tua HBKs dipertahankan dan dapat digunakan untuk mendekripsi dan memverifikasi data yang dilindungi sebelumnya. Tetapi hanya kunci kriptografi aktif yang bisa digunakan untuk melindungi informasi baru.

Anda dapat membuat permintaan melalui AWS KMS untuk menggunakan kunci KMS Anda untuk secara langsung melindungi informasi atau meminta kunci tambahan yang dihasilkan HSM yang dilindungi di bawah kunci KMS Anda. Kunci ini disebut kunci data pelanggan, atau CDKs. CDKs dapat dikembalikan dienkripsi sebagai ciphertext (CT), dalam plaintext, atau keduanya. Semua objek yang dienkripsi di bawah kunci KMS (baik data yang disediakan pelanggan atau kunci yang dihasilkan HSM) dapat didekripsi hanya pada HSM melalui panggilan melalui. AWS KMS

Ciphertext yang dikembalikan, atau muatan yang didekripsi, tidak pernah disimpan di dalamnya. AWS KMS Informasi dikembalikan kepada Anda melalui koneksi TLS Anda ke AWS KMS. Ini juga berlaku untuk panggilan yang dilakukan oleh AWS layanan atas nama Anda.

Hierarki kunci dan properti kunci tertentu dicantumkan dalam tabel berikut.

| Kunci | Deskripsi | Siklus hidup |

|---|---|---|

|

Kunci domain |

Kunci AES-GCM 256-bit hanya dalam memori HSM yang digunakan untuk membungkus versi kunci KMS, kunci pendukung HSM. |

Dirotasi setiap hari1 |

|

Kunci dukungan HSM |

Kunci simetris 256-bit atau RSA atau kunci pribadi kurva eliptik, digunakan untuk melindungi data dan kunci pelanggan serta disimpan dalam kondisi dienkripsi berdasarkan kunci domain. Satu atau lebih kunci dukungan HSM terdiri dari kunci KMS, diwakili oleh KeyID. |

Dirotasi per tahun2 (konfigurasi opsional) |

|

Kunci enkripsi turunan |

Kunci AES-GCM 256-bit hanya dalam memori HSM yang digunakan untuk mengenkripsi data dan kunci pelanggan. Berasal dari HBK untuk setiap enkripsi. |

Digunakan sekali tiap enkripsi dan diregenerasi pada dekripsi |

|

Kunci data pelanggan |

Kunci simetris atau asimetris yang ditetapkan pelanggan diekspor dari HSM di plaintext dan ciphertext. Dienkripsi berdasarkan kunci cadangan HSM dan dikembalikan ke pengguna yang diotorisasi melalui saluran TLS. |

Rotasi dan penggunaan dikendalikan oleh aplikasi |

Seseorang AWS KMS mungkin dari waktu ke waktu mengendurkan rotasi kunci domain paling banyak setiap minggu untuk memperhitungkan tugas administrasi dan konfigurasi domain.

2 Default yang Kunci yang dikelola AWS dibuat dan dikelola oleh AWS KMS atas nama Anda secara otomatis diputar setiap tahun.

Pengidentifikasi kunci () KeyId

Pengidentifikasi kunci bertindak seperti nama untuk kunci KMS Anda. Mereka membantu Anda mengenali kunci KMS Anda di konsol. Anda menggunakannya untuk menunjukkan kunci KMS mana yang ingin Anda gunakan dalam operasi AWS KMS API, kebijakan utama, kebijakan IAM, dan hibah. Nilai pengidentifikasi kunci sama sekali tidak terkait dengan materi kunci yang terkait dengan kunci KMS.

AWS KMS mendefinisikan beberapa pengidentifikasi kunci. Ketika Anda membuat kunci KMS, AWS KMS menghasilkan kunci ARN dan kunci ID, yang merupakan properti dari kunci KMS. Saat Anda membuat alias, AWS KMS menghasilkan alias ARN berdasarkan nama alias yang Anda tentukan. Anda dapat melihat pengidentifikasi kunci dan alias di AWS Management Console dan di API. AWS KMS

Di AWS KMS konsol, Anda dapat melihat dan memfilter kunci KMS berdasarkan ARN kunci mereka, ID kunci, atau nama alias, dan mengurutkan berdasarkan ID kunci dan nama alias. Untuk bantuan menemukan pengenal kunci di konsol, lihatTemukan ID kunci dan kunci ARN.

Di AWS KMS API, parameter yang Anda gunakan untuk mengidentifikasi kunci KMS diberi nama KeyId atau variasi, seperti TargetKeyId atauDestinationKeyId. Namun, nilai parameter tersebut tidak terbatas pada kunci IDs. Beberapa dapat mengambil pengidentifikasi kunci yang valid. Untuk informasi tentang nilai untuk setiap parameter, lihat deskripsi parameter di Referensi AWS Key Management Service API.

catatan

Saat menggunakan AWS KMS API, berhati-hatilah dengan pengenal kunci yang Anda gunakan. Berbeda APIs memerlukan pengidentifikasi kunci yang berbeda. Secara umum, gunakan pengidentifikasi kunci paling lengkap dan praktis untuk tugas Anda.

AWS KMS mendukung pengidentifikasi kunci berikut.

- ARN kunci

-

Kunci ARN adalah Nama Sumber Daya Amazon (ARN) dari kunci KMS. Ini adalah pengidentifikasi unik dan sepenuhnya memenuhi syarat untuk kunci KMS. ARN kunci mencakup Akun AWS, Wilayah, dan ID kunci. Untuk bantuan menemukan ARN kunci dari kunci KMS, lihat. Temukan ID kunci dan kunci ARN

Format ARN kunci adalah sebagai berikut:

arn:<partition>:kms:<region>:<account-id>:key/<key-id>Berikut ini adalah contoh kunci ARN untuk kunci KMS Single-region.

arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890abkey-idElemen kunci kunci ARNs Multi-region dimulai denganmrk-awalan. Berikut ini adalah contoh kunci ARN untuk kunci Multi-region.arn:aws:kms:us-west-2:111122223333:key/mrk-1234abcd12ab34cd56ef1234567890ab

- ID Kunci

-

ID kunci secara unik mengidentifikasi kunci KMS dalam akun dan Wilayah. Untuk bantuan menemukan ID kunci dari kunci KMS, lihatTemukan ID kunci dan kunci ARN.

Berikut ini adalah ID kunci contoh untuk kunci KMS Single-region.

1234abcd-12ab-34cd-56ef-1234567890abKunci kunci IDs Multi-region dimulai dengan

mrk-awalan. Berikut ini adalah ID kunci contoh untuk kunci Multi-region.mrk-1234abcd12ab34cd56ef1234567890ab - ARN Alias

-

Alias ARN adalah Nama Sumber Daya Amazon (ARN) dari alias. AWS KMS Ini adalah pengidentifikasi unik yang sepenuhnya memenuhi syarat untuk alias, dan untuk kunci KMS yang diwakilinya. Sebuah alias ARN mencakup Akun AWS, Wilayah, dan nama alias.

Pada waktu tertentu, alias ARN mengidentifikasi satu kunci KMS tertentu. Namun, karena Anda dapat mengubah kunci KMS yang terkait dengan alias, alias ARN dapat mengidentifikasi kunci KMS yang berbeda pada waktu yang berbeda. Untuk bantuan menemukan alias ARN dari kunci KMS, lihat. Temukan nama alias dan alias ARN untuk kunci KMS

Format ARN alias adalah sebagai berikut:

arn:<partition>:kms:<region>:<account-id>:alias/<alias-name>Berikut ini adalah ARN alias untuk

ExampleAliasfiktif.arn:aws:kms:us-west-2:111122223333:alias/ExampleAlias - Nama alias

-

Nama alias adalah satu string berisi hingga 256 karakter. Ini secara unik mengidentifikasi kunci KMS terkait dalam akun dan Wilayah. Di AWS KMS API, nama alias selalu dimulai dengan

alias/. Untuk bantuan menemukan nama alias kunci KMS, lihat. Temukan nama alias dan alias ARN untuk kunci KMSFormat nama alias adalah sebagai berikut:

alias/<alias-name>Misalnya:

alias/ExampleAliasaws/Awalan untuk nama alias dicadangkan untuk. Kunci yang dikelola AWS Anda tidak dapat membuat alias dengan prefiks ini. Misalnya, nama alias Kunci yang dikelola AWS untuk Amazon Simple Storage Service (Amazon S3) Simple Storage Service S3) adalah sebagai berikut.alias/aws/s3