Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Infrastruktur OU - Akun jaringan

Kami akan senang mendengar dari Anda. Harap berikan umpan balik tentang AWS PRA dengan mengikuti survei singkat |

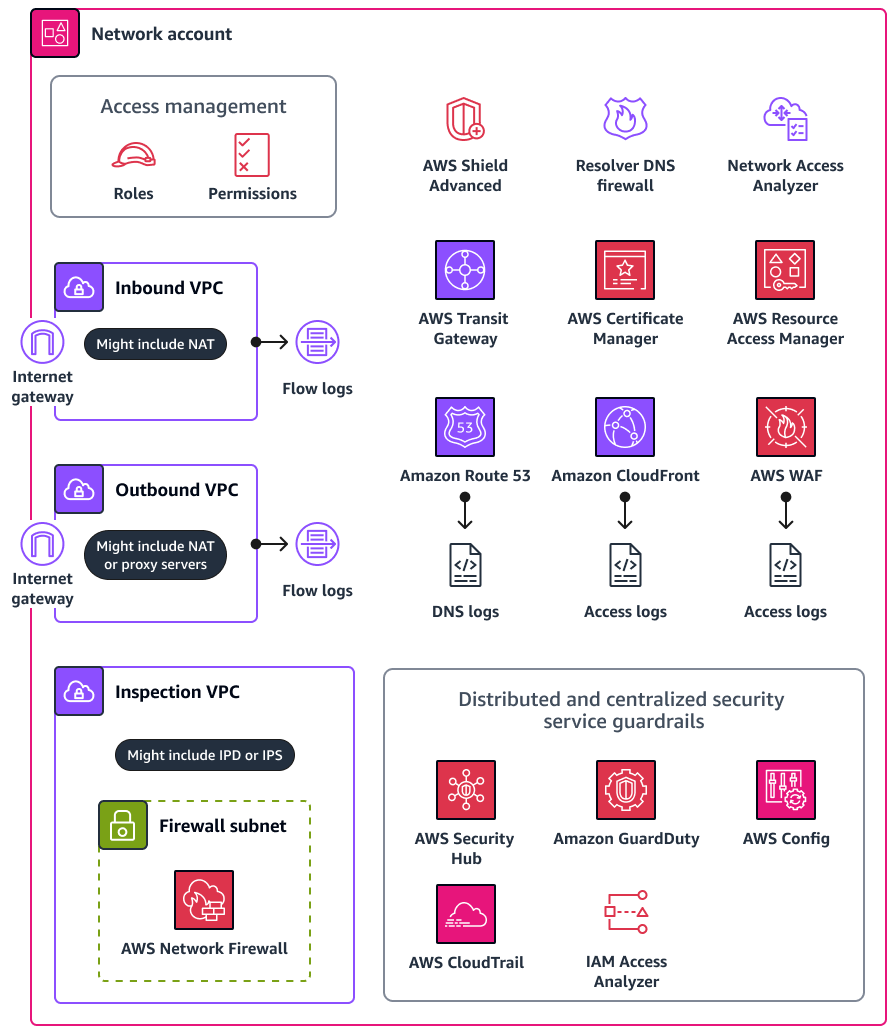

Di akun Jaringan, Anda mengelola jaringan antara awan pribadi virtual Anda (VPCs) dan internet yang lebih luas. Di akun ini, Anda dapat menerapkan mekanisme kontrol pengungkapan luas dengan menggunakan AWS WAF, use AWS Resource Access Manager (AWS RAM) untuk berbagi subnet AWS Transit Gateway dan lampiran VPC, dan menggunakan CloudFront Amazon untuk mendukung penggunaan layanan yang ditargetkan. Untuk informasi selengkapnya tentang akun ini, lihat Arsitektur Referensi AWS Keamanan (AWS SRA). Diagram berikut menggambarkan layanan AWS keamanan dan privasi yang dikonfigurasi di akun Jaringan.

Bagian ini memberikan informasi lebih rinci tentang hal-hal berikut Layanan AWS yang digunakan dalam akun ini:

Amazon CloudFront

Amazon CloudFront mendukung pembatasan geografis untuk aplikasi frontend dan hosting file. CloudFrontdapat mengirimkan konten melalui jaringan pusat data di seluruh dunia yang disebut lokasi tepi. Saat pengguna meminta konten yang Anda sajikan CloudFront, permintaan tersebut dirutekan ke lokasi tepi yang memberikan latensi terendah. Untuk informasi selengkapnya tentang cara layanan ini digunakan dalam konteks keamanan, lihat Arsitektur Referensi AWS Keamanan.

Anda dapat menggunakan batasan CloudFront geografis untuk mencegah pengguna di lokasi geografis tertentu mengakses konten yang Anda distribusikan melalui distribusi. CloudFront Untuk informasi selengkapnya dan opsi konfigurasi untuk pembatasan geografis, lihat Membatasi distribusi geografis konten Anda dalam dokumentasi. CloudFront

Anda juga dapat mengonfigurasi CloudFront untuk menghasilkan log akses yang berisi informasi terperinci tentang setiap permintaan pengguna yang CloudFront diterima. Untuk informasi selengkapnya, lihat Mengkonfigurasi dan menggunakan log standar (log akses) dalam CloudFront dokumentasi. Terakhir, jika CloudFront dikonfigurasi untuk menyimpan konten di serangkaian lokasi tepi, Anda dapat mempertimbangkan di mana caching terjadi. Untuk beberapa organisasi, caching lintas wilayah mungkin tunduk pada persyaratan transfer data lintas batas.

Manajer Akses Sumber Daya AWS

AWS Resource Access Manager (AWS RAM) membantu Anda berbagi sumber daya dengan aman Akun AWS untuk mengurangi overhead operasional dan memberikan visibilitas dan auditabilitas. Dengan AWS RAM, organisasi dapat membatasi AWS sumber daya mana yang dapat dibagikan dengan orang lain Akun AWS di organisasi mereka atau dengan akun pihak ketiga. Untuk informasi selengkapnya, lihat AWS Sumber daya yang dapat dibagikan. Di akun Jaringan, Anda dapat menggunakan AWS RAM untuk berbagi subnet VPC dan koneksi gateway transit. Jika Anda menggunakan AWS RAM untuk berbagi koneksi pesawat data dengan yang lain Akun AWS, pertimbangkan untuk membuat proses untuk memeriksa apakah koneksi dibuat untuk disetujui sebelumnya Wilayah AWS.

Selain koneksi gateway berbagi VPCs dan transit, AWS RAM dapat digunakan untuk berbagi sumber daya yang tidak mendukung kebijakan berbasis sumber daya IAM. Untuk beban kerja yang dihosting di Data Pribadi OU, Anda dapat menggunakan AWS RAM untuk mengakses data pribadi yang terletak di tempat terpisah Akun AWS. Untuk informasi selengkapnya, lihat AWS Resource Access Manager di bagian Akun Aplikasi OU — PD Data Pribadi.

AWS Transit Gateway

Jika Anda ingin menyebarkan AWS sumber daya yang mengumpulkan, menyimpan, atau memproses data pribadi Wilayah AWS yang sesuai dengan persyaratan residensi data organisasi Anda dan Anda memiliki perlindungan teknis yang sesuai, pertimbangkan untuk menerapkan pagar pembatas untuk mencegah aliran data lintas batas yang tidak disetujui pada bidang kontrol dan data. Pada bidang kontrol, Anda dapat membatasi penggunaan Wilayah dan, sebagai hasilnya, aliran data lintas wilayah menggunakan IAM dan kebijakan kontrol layanan.

Ada beberapa opsi untuk mengontrol aliran data lintas wilayah pada bidang data. Misalnya, Anda dapat menggunakan tabel rute, peering VPC, dan lampiran. AWS Transit Gateway AWS Transit Gatewayadalah hub pusat yang menghubungkan virtual private cloud (VPCs) dan jaringan lokal. Sebagai bagian dari landing zone AWS Anda yang lebih besar, Anda dapat mempertimbangkan berbagai cara data dapat melintasi Wilayah AWS, termasuk melalui gateway internet, melalui pengintipan langsung, dan melalui VPC-to-VPC peering antar wilayah. AWS Transit Gateway Misalnya, Anda dapat melakukan hal berikut di AWS Transit Gateway:

-

Konfirmasikan bahwa koneksi timur-barat dan utara-selatan antara lingkungan Anda VPCs dan lokal selaras dengan persyaratan privasi Anda.

-

Konfigurasikan pengaturan VPC sesuai dengan persyaratan privasi Anda.

-

Gunakan kebijakan kontrol layanan dalam AWS Organizations dan kebijakan IAM untuk membantu mencegah modifikasi pada konfigurasi Amazon Virtual Private Cloud (Amazon VPC) Anda AWS Transit Gateway dan Amazon. Untuk contoh kebijakan kontrol layanan, lihat Batasi perubahan pada konfigurasi VPC di panduan ini.

AWS WAF

Untuk membantu mencegah pengungkapan data pribadi yang tidak diinginkan, Anda dapat menerapkan defense-in-depth pendekatan untuk aplikasi web Anda. Anda dapat membangun validasi input dan pembatasan tarif ke dalam aplikasi Anda, tetapi AWS WAF dapat berfungsi sebagai garis pertahanan lain. AWS WAFadalah firewall aplikasi web yang membantu Anda memantau permintaan HTTP dan HTTPS yang diteruskan ke sumber daya aplikasi web Anda yang dilindungi. Untuk informasi selengkapnya tentang cara layanan ini digunakan dalam konteks keamanan, lihat Arsitektur Referensi AWS Keamanan.

Dengan AWS WAF, Anda dapat menentukan dan menerapkan aturan yang memeriksa kriteria tertentu. Kegiatan berikut mungkin terkait dengan pengungkapan data pribadi yang tidak diinginkan:

-

Lalu lintas dari alamat IP atau lokasi geografis yang tidak dikenal atau berbahaya

-

Open Worldwide Application Security Project (OWASP) 10 serangan teratas, termasuk serangan

terkait eksfiltrasi seperti injeksi SQL -

Tingkat permintaan yang tinggi

-

Lalu lintas bot umum

-

Pengikis konten

Anda dapat menerapkan grup AWS WAF aturan yang dikelola oleh AWS. Beberapa grup aturan terkelola untuk AWS WAF dapat digunakan untuk mendeteksi ancaman terhadap privasi dan data pribadi, misalnya:

-

Database SQL — Grup aturan ini berisi aturan yang dirancang untuk memblokir pola permintaan yang terkait dengan eksploitasi database SQL, seperti serangan injeksi SQL. Pertimbangkan grup aturan ini jika aplikasi Anda berinteraksi dengan database SQL.

-

Masukan buruk yang diketahui - Grup aturan ini berisi aturan yang dirancang untuk memblokir pola permintaan yang diketahui tidak valid dan terkait dengan eksploitasi atau penemuan kerentanan.

-

Kontrol Bot — Grup aturan ini berisi aturan yang dirancang untuk mengelola permintaan dari bot, yang dapat mengkonsumsi sumber daya berlebih, mengubah metrik bisnis, menyebabkan downtime, dan melakukan aktivitas berbahaya.

-

Pencegahan pengambilalihan akun (ATP) - Grup aturan ini berisi aturan yang dirancang untuk mencegah upaya pengambilalihan akun berbahaya. Grup aturan ini memeriksa upaya login yang dikirim ke titik akhir login aplikasi Anda.