Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Security OU - Akun Perkakas Keamanan

Kami akan senang mendengar dari Anda. Harap berikan umpan balik tentang AWS PRA dengan mengikuti survei singkat |

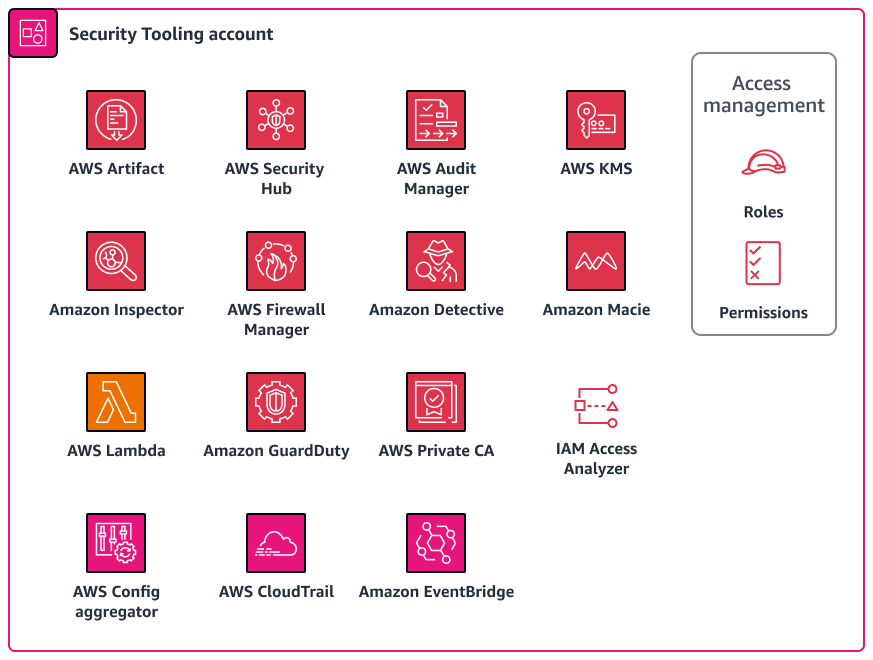

Akun Security Tooling didedikasikan untuk mengoperasikan layanan dasar keamanan dan privasi, pemantauan Akun AWS, dan otomatisasi peringatan dan respons keamanan dan privasi. Untuk informasi selengkapnya tentang akun ini, lihat Arsitektur Referensi AWS Keamanan (AWS SRA). Diagram berikut menggambarkan layanan AWS keamanan dan privasi yang dikonfigurasi di akun Security Tooling.

Bagian ini memberikan informasi lebih rinci tentang hal-hal berikut di akun ini:

AWS CloudTrail

AWS CloudTrailmembantu Anda mengaudit aktivitas API secara keseluruhan di Anda Akun AWS. Mengaktifkan CloudTrail semua Akun AWS penyimpanan, proses, atau pengiriman data pribadi dapat membantu Anda melacak penggunaan dan pengungkapan data ini. Wilayah AWS Arsitektur Referensi AWS Keamanan merekomendasikan untuk mengaktifkan jejak organisasi, yang merupakan jejak tunggal yang mencatat semua peristiwa untuk semua akun di organisasi. Namun, mengaktifkan jejak organisasi ini menggabungkan data log Multi-wilayah ke dalam satu bucket Amazon Simple Storage Service (Amazon S3) di akun Arsip Log. Untuk akun yang menangani data pribadi, ini dapat membawa beberapa pertimbangan desain tambahan. Catatan log mungkin berisi beberapa referensi ke data pribadi. Untuk memenuhi persyaratan residensi data dan transfer data, Anda mungkin perlu mempertimbangkan kembali penggabungan data log Lintas wilayah ke dalam satu Wilayah tempat bucket S3 berada. Organisasi Anda mungkin mempertimbangkan beban kerja regional mana yang harus dimasukkan atau dikecualikan dari jejak organisasi. Untuk beban kerja yang Anda putuskan untuk dikecualikan dari jejak organisasi, Anda dapat mempertimbangkan untuk mengonfigurasi jejak khusus Wilayah yang menutupi data pribadi. Untuk informasi selengkapnya tentang menutupi data pribadi, lihat Amazon Data Firehose bagian panduan ini. Pada akhirnya, organisasi Anda mungkin memiliki kombinasi jejak organisasi dan jalur regional yang digabungkan ke dalam akun Arsip Log terpusat.

Untuk informasi selengkapnya tentang mengonfigurasi jejak wilayah Tunggal, lihat petunjuk penggunaan AWS Command Line Interface (AWS CLI) atau konsol. Saat membuat jejak organisasi, Anda dapat menggunakan setelan keikutsertaan AWS Control Tower, atau Anda dapat membuat jejak langsung di CloudTrail konsol.

Untuk informasi lebih lanjut tentang pendekatan keseluruhan dan cara mengelola sentralisasi log dan persyaratan transfer data, lihat Penyimpanan log terpusat bagian dalam panduan ini. Konfigurasi apa pun yang Anda pilih, Anda mungkin ingin memisahkan manajemen jejak di akun Security Tooling dari penyimpanan log di akun Arsip Log, menurut AWS SRA. Desain ini membantu Anda membuat kebijakan akses hak istimewa paling sedikit bagi mereka yang perlu mengelola log dan mereka yang perlu menggunakan data log.

AWS Config

AWS Configmemberikan tampilan rinci tentang sumber daya di Anda Akun AWS dan bagaimana mereka dikonfigurasi. Ini membantu Anda mengidentifikasi bagaimana sumber daya berhubungan satu sama lain dan bagaimana konfigurasi mereka telah berubah dari waktu ke waktu. Untuk informasi selengkapnya tentang cara layanan ini digunakan dalam konteks keamanan, lihat Arsitektur Referensi AWS Keamanan.

Di AWS Config, Anda dapat menerapkan paket kesesuaian, yang merupakan seperangkat AWS Config aturan dan tindakan remediasi. Paket kesesuaian menyediakan kerangka kerja tujuan umum yang dirancang untuk memungkinkan pemeriksaan tata kelola privasi, keamanan, operasional, dan pengoptimalan biaya dengan menggunakan aturan terkelola atau khusus. AWS Config Anda dapat menggunakan alat ini sebagai bagian dari seperangkat alat otomatisasi yang lebih besar untuk melacak apakah konfigurasi AWS sumber daya Anda sesuai dengan persyaratan kerangka kerja kontrol Anda sendiri.

Paket kesesuaian Praktik Terbaik Operasional untuk Kerangka Privasi NIST v1.0 diselaraskan dengan sejumlah kontrol terkait privasi dalam Kerangka Privasi NIST. Setiap AWS Config aturan berlaku untuk jenis AWS sumber daya tertentu, dan ini terkait dengan satu atau lebih kontrol Kerangka Privasi NIST. Anda dapat menggunakan paket kesesuaian ini untuk melacak kepatuhan berkelanjutan terkait privasi di seluruh sumber daya di akun Anda. Berikut ini adalah beberapa aturan yang termasuk dalam paket kesesuaian ini:

-

no-unrestricted-route-to-igw— Aturan ini membantu mencegah eksfiltrasi data pada bidang data dengan terus memantau tabel rute VPC untuk rute default0.0.0.0/0atau jalan keluar ke::/0gateway internet. Ini membantu Anda membatasi di mana lalu lintas internet dapat dikirim, terutama jika ada rentang CIDR yang diketahui berbahaya. -

encrypted-volumes— Aturan ini memeriksa apakah volume Amazon Elastic Block Store (Amazon EBS) yang dilampirkan ke instans Amazon Elastic Compute Cloud ( EC2Amazon) dienkripsi. Jika organisasi Anda memiliki persyaratan kontrol khusus yang berkaitan dengan penggunaan kunci AWS Key Management Service (AWS KMS) untuk perlindungan data pribadi, Anda dapat menentukan kunci tertentu IDs sebagai bagian dari aturan untuk memeriksa apakah volume dienkripsi dengan kunci tertentu. AWS KMS -

restricted-common-ports— Aturan ini memeriksa apakah grup EC2 keamanan Amazon mengizinkan lalu lintas TCP tidak terbatas ke port tertentu. Grup keamanan dapat membantu Anda mengelola akses jaringan dengan menyediakan penyaringan stateful dari lalu lintas jaringan masuk dan keluar ke sumber daya. AWS Memblokir lalu lintas masuk dari0.0.0.0/0port umum, seperti TCP 3389 dan TCP 21, pada sumber daya Anda membantu Anda membatasi akses jarak jauh.

AWS Config dapat digunakan untuk pemeriksaan kepatuhan proaktif dan reaktif sumber daya Anda AWS

. Selain mempertimbangkan aturan yang ditemukan dalam paket kesesuaian, Anda dapat memasukkan aturan ini dalam mode evaluasi detektif dan proaktif. Ini membantu menerapkan pemeriksaan privasi sebelumnya dalam siklus hidup pengembangan perangkat lunak Anda karena pengembang aplikasi dapat mulai memasukkan pemeriksaan predeployment. Misalnya, mereka dapat menyertakan kait dalam AWS CloudFormation templat mereka yang memeriksa sumber daya yang dideklarasikan dalam templat terhadap semua AWS Config aturan terkait privasi yang mengaktifkan mode proaktif. Untuk informasi selengkapnya, lihat AWS Config Aturan Sekarang Mendukung Kepatuhan Proaktif

Amazon GuardDuty

AWS menawarkan beberapa layanan yang mungkin digunakan untuk menyimpan atau memproses data pribadi, seperti Amazon S3, Amazon Relational Database Service (Amazon RDS), atau Amazon dengan Kubernetes. EC2 Amazon GuardDuty menggabungkan visibilitas cerdas dengan pemantauan berkelanjutan untuk mendeteksi indikator yang mungkin terkait dengan pengungkapan data pribadi yang tidak diinginkan. Untuk informasi selengkapnya tentang cara layanan ini digunakan dalam konteks keamanan, lihat Arsitektur Referensi AWS Keamanan.

Dengan GuardDuty, Anda dapat mengidentifikasi aktivitas yang berpotensi berbahaya dan terkait privasi di seluruh siklus hidup serangan. Misalnya, GuardDuty dapat mengingatkan Anda tentang koneksi ke situs daftar hitam, lalu lintas port jaringan yang tidak biasa atau volume lalu lintas, eksfiltrasi DNS, peluncuran EC2 instans tak terduga, dan penelepon ISP yang tidak biasa. Anda juga dapat mengonfigurasi GuardDuty untuk menghentikan peringatan untuk alamat IP tepercaya dari daftar IP tepercaya Anda sendiri dan memberi tahu alamat IP berbahaya yang diketahui dari daftar ancaman Anda sendiri.

Seperti yang direkomendasikan dalam AWS SRA, Anda dapat mengaktifkan GuardDuty untuk semua Akun AWS di organisasi Anda dan mengonfigurasi akun Security Tooling sebagai administrator yang GuardDuty didelegasikan. GuardDutymengumpulkan temuan dari seluruh organisasi ke dalam akun tunggal ini. Untuk informasi selengkapnya, lihat Mengelola GuardDuty akun dengan AWS Organizations. Anda juga dapat mempertimbangkan untuk mengidentifikasi semua pemangku kepentingan terkait privasi dalam proses respons insiden, mulai dari deteksi dan analisis hingga penahanan dan pemberantasan, dan melibatkan mereka dalam insiden apa pun yang mungkin melibatkan eksfiltrasi data.

IAM Access Analyzer

Banyak pelanggan menginginkan jaminan terus-menerus bahwa data pribadi dibagikan secara tepat dengan pemroses pihak ketiga yang telah disetujui sebelumnya dan dimaksudkan dan tidak ada entitas lain. Perimeter data

Dengan AWS Identity and Access Management Access Analyzer (IAM Access Analyzer), organisasi dapat menentukan Akun AWS zona kepercayaan dan mengonfigurasi peringatan untuk pelanggaran terhadap zona kepercayaan tersebut. IAM Access Analyzer menganalisis kebijakan IAM untuk membantu mengidentifikasi dan menyelesaikan akses publik atau lintas akun yang tidak diinginkan ke sumber daya yang berpotensi sensitif. IAM Access Analyzer menggunakan logika matematika dan inferensi untuk menghasilkan temuan komprehensif untuk sumber daya yang dapat diakses dari luar. Akun AWS Terakhir, untuk menanggapi dan memulihkan kebijakan IAM yang terlalu permisif, Anda dapat menggunakan IAM Access Analyzer untuk memvalidasi kebijakan yang ada terhadap praktik terbaik IAM dan memberikan saran. IAM Access Analyzer dapat menghasilkan kebijakan IAM dengan hak istimewa paling sedikit yang didasarkan pada aktivitas akses sebelumnya oleh kepala sekolah IAM. Ini menganalisis CloudTrail log dan menghasilkan kebijakan yang hanya memberikan izin yang diperlukan untuk terus melakukan tugas tersebut.

Untuk informasi selengkapnya tentang cara IAM Access Analyzer digunakan dalam konteks keamanan, lihat Arsitektur Referensi AWS Keamanan.

Amazon Macie

Amazon Macie adalah layanan yang menggunakan pembelajaran mesin dan pencocokan pola untuk menemukan data sensitif, memberikan visibilitas terhadap risiko keamanan data, dan membantu Anda mengotomatiskan perlindungan terhadap risiko tersebut. Macie menghasilkan temuan saat mendeteksi potensi pelanggaran kebijakan atau masalah dengan keamanan atau privasi bucket Amazon S3 Anda. Macie adalah alat lain yang dapat digunakan organisasi untuk menerapkan otomatisasi guna mendukung upaya kepatuhan. Untuk informasi selengkapnya tentang cara layanan ini digunakan dalam konteks keamanan, lihat Arsitektur Referensi AWS Keamanan.

Macie dapat mendeteksi daftar tipe data sensitif yang besar dan terus bertambah, termasuk informasi identitas pribadi (PII), seperti nama, alamat, dan atribut lain yang dapat diidentifikasi. Anda bahkan dapat membuat pengidentifikasi data khusus untuk menentukan kriteria deteksi yang mencerminkan definisi data pribadi organisasi Anda.

Saat organisasi Anda menetapkan kontrol pencegahan untuk bucket Amazon S3 Anda yang berisi data pribadi, Anda dapat menggunakan Macie sebagai mekanisme validasi untuk memberikan jaminan berkelanjutan tentang tempat data pribadi Anda berada dan bagaimana data tersebut dilindungi. Untuk memulai, aktifkan Macie dan konfigurasikan penemuan data sensitif otomatis. Macie terus menganalisis objek di semua bucket S3 Anda, di seluruh akun dan. Wilayah AWS Macie menghasilkan dan memelihara peta panas interaktif yang menggambarkan di mana data pribadi berada. Fitur penemuan data sensitif otomatis dirancang untuk mengurangi biaya dan meminimalkan kebutuhan untuk mengonfigurasi pekerjaan penemuan secara manual. Anda dapat membangun di atas fitur penemuan data sensitif otomatis dan menggunakan Macie untuk secara otomatis mendeteksi bucket baru atau data baru di bucket yang ada dan kemudian memvalidasi data terhadap tag klasifikasi data yang ditetapkan. Konfigurasikan arsitektur ini untuk memberi tahu tim pengembangan dan privasi yang sesuai tentang bucket yang salah diklasifikasikan atau tidak diklasifikasikan secara tepat waktu.

Anda dapat mengaktifkan Macie untuk setiap akun di organisasi Anda dengan menggunakan AWS Organizations. Untuk informasi selengkapnya, lihat Mengintegrasikan dan mengonfigurasi organisasi di Amazon Macie.