Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Titik akhir gateway untuk Amazon S3

Anda dapat mengakses Amazon S3 dari VPC menggunakan titik akhir VPC gateway. Setelah Anda membuat titik akhir gateway, Anda dapat menambahkannya sebagai target di tabel rute Anda untuk lalu lintas yang ditujukan dari VPC Anda ke Amazon S3.

Tidak dikenakan biaya tambahan untuk menggunakan titik akhir gateway.

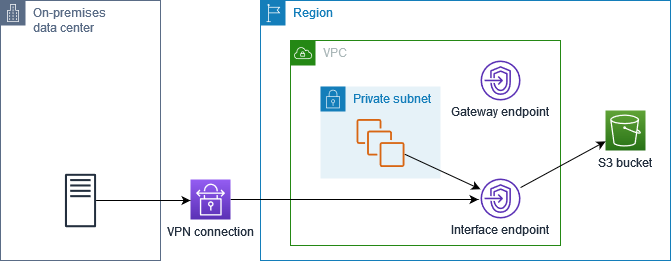

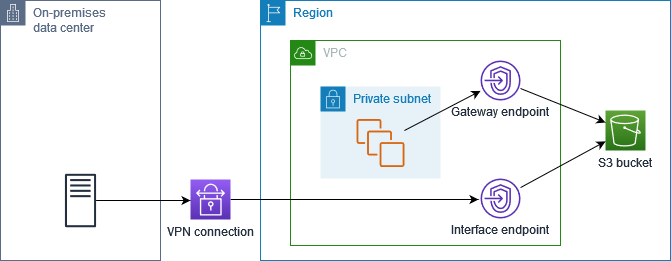

Amazon S3 mendukung titik akhir gateway dan titik akhir antarmuka. Dengan titik akhir gateway, Anda dapat mengakses Amazon S3 dari VPC Anda, tanpa memerlukan gateway internet atau perangkat NAT untuk VPC Anda, dan tanpa biaya tambahan. Namun, titik akhir gateway tidak mengizinkan akses dari jaringan lokal, dari peered VPCs di AWS Wilayah lain, atau melalui gateway transit. Untuk skenario tersebut, Anda harus menggunakan titik akhir antarmuka, yang tersedia dengan biaya tambahan. Untuk informasi selengkapnya, lihat Jenis titik akhir VPC untuk Amazon S3 di Panduan Pengguna Amazon S3.

Daftar Isi

Pertimbangan

-

Titik akhir gateway hanya tersedia di Wilayah tempat Anda membuatnya. Pastikan untuk membuat titik akhir gateway Anda di Wilayah yang sama dengan bucket S3 Anda.

-

Jika Anda menggunakan server DNS Amazon, Anda harus mengaktifkan nama host DNS dan resolusi DNS untuk VPC Anda. Jika Anda menggunakan server DNS Anda sendiri, pastikan bahwa permintaan ke Amazon S3 diselesaikan dengan benar ke alamat IP yang dikelola oleh. AWS

-

Aturan untuk grup keamanan untuk instans Anda yang mengakses Amazon S3 melalui titik akhir gateway harus mengizinkan lalu lintas ke dan dari Amazon S3. Anda dapat mereferensikan ID daftar awalan untuk Amazon S3 dalam aturan grup keamanan.

-

ACL jaringan untuk subnet untuk instans Anda yang mengakses Amazon S3 melalui titik akhir gateway harus mengizinkan lalu lintas ke dan dari Amazon S3. Anda tidak dapat mereferensikan daftar awalan dalam aturan ACL jaringan, tetapi Anda bisa mendapatkan rentang alamat IP untuk Amazon S3 dari daftar awalan untuk Amazon S3.

-

Periksa apakah Anda menggunakan Layanan AWS yang memerlukan akses ke bucket S3. Misalnya, layanan mungkin memerlukan akses ke bucket yang berisi file log, atau mungkin mengharuskan Anda mengunduh driver atau agen ke EC2 instans Anda. Jika demikian, pastikan bahwa kebijakan titik akhir Anda mengizinkan sumber daya Layanan AWS atau mengakses bucket ini menggunakan tindakan.

s3:GetObject -

Anda tidak dapat menggunakan

aws:SourceIpkondisi dalam kebijakan identitas atau kebijakan bucket untuk permintaan ke Amazon S3 yang melintasi titik akhir VPC. Sebaliknya, gunakanaws:VpcSourceIpkondisinya. Atau, Anda dapat menggunakan tabel rute untuk mengontrol EC2 instance mana yang dapat mengakses Amazon S3 melalui titik akhir VPC. -

Titik akhir Gateway hanya mendukung IPv4 lalu lintas.

-

IPv4 Alamat sumber dari instance di subnet yang terpengaruh seperti yang diterima oleh Amazon S3 berubah dari alamat IPv4 publik ke alamat IPv4 pribadi di VPC Anda. Titik akhir mengalihkan rute jaringan, dan memutus koneksi TCP terbuka. Koneksi sebelumnya yang menggunakan IPv4 alamat publik tidak dilanjutkan. Kami menyarankan agar Anda tidak menjalankan tugas penting saat membuat atau memodifikasi titik akhir; atau Anda menguji untuk memastikan bahwa perangkat lunak Anda dapat terhubung kembali secara otomatis ke Amazon S3 setelah koneksi putus.

-

Koneksi titik akhir tidak dapat diperpanjang dari VPC. Sumber daya di sisi lain koneksi VPN, koneksi peering VPC, gateway transit, atau AWS Direct Connect koneksi di VPC Anda tidak dapat menggunakan titik akhir gateway untuk berkomunikasi dengan Amazon S3.

-

Akun Anda memiliki kuota default 20 titik akhir gateway per Wilayah, yang dapat disesuaikan. Ada juga batas 255 titik akhir gateway per VPC.

DNS privat

Anda dapat mengonfigurasi DNS pribadi untuk mengoptimalkan biaya saat membuat titik akhir gateway dan titik akhir antarmuka untuk Amazon S3.

Resolver Rute 53

Amazon menyediakan server DNS, yang disebut Resolver Route 53, untuk VPC Anda. Resolver Route 53 secara otomatis menyelesaikan nama domain dan catatan VPC lokal di zona host pribadi. Namun, Anda tidak dapat menggunakan Resolver Route 53 dari luar VPC Anda. Route 53 menyediakan titik akhir Resolver dan aturan Resolver sehingga Anda dapat menggunakan Resolver Route 53 dari luar VPC Anda. Titik akhir Resolver masuk meneruskan kueri DNS dari jaringan lokal ke Resolver Route 53. Titik akhir Resolver keluar meneruskan kueri DNS dari Resolver Route 53 ke jaringan lokal.

Saat Anda mengonfigurasi titik akhir antarmuka untuk Amazon S3 agar menggunakan DNS pribadi hanya untuk titik akhir Resolver masuk, kami membuat titik akhir Resolver masuk. Titik akhir Resolver masuk menyelesaikan kueri DNS ke Amazon S3 dari lokal ke alamat IP pribadi titik akhir antarmuka. Kami juga menambahkan catatan ALIAS untuk Resolver Route 53 ke zona yang dihosting publik untuk Amazon S3, sehingga kueri DNS dari VPC Anda diselesaikan ke alamat IP publik Amazon S3, yang merutekan lalu lintas ke titik akhir gateway.

DNS privat

Jika Anda mengonfigurasi DNS pribadi untuk titik akhir antarmuka untuk Amazon S3 tetapi tidak mengonfigurasi DNS pribadi hanya untuk titik akhir Resolver masuk, permintaan dari jaringan lokal dan VPC menggunakan titik akhir antarmuka untuk mengakses Amazon S3. Oleh karena itu, Anda membayar untuk menggunakan titik akhir antarmuka untuk lalu lintas dari VPC, alih-alih menggunakan titik akhir gateway tanpa biaya tambahan.

DNS pribadi hanya untuk titik akhir Resolver masuk

Jika Anda mengonfigurasi DNS pribadi hanya untuk titik akhir Resolver masuk, permintaan dari jaringan lokal menggunakan titik akhir antarmuka untuk mengakses Amazon S3, dan permintaan dari VPC Anda menggunakan titik akhir gateway untuk mengakses Amazon S3. Oleh karena itu, Anda mengoptimalkan biaya Anda, karena Anda membayar untuk menggunakan titik akhir antarmuka hanya untuk lalu lintas yang tidak dapat menggunakan titik akhir gateway.

Konfigurasikan DNS pribadi

Anda dapat mengonfigurasi DNS pribadi untuk titik akhir antarmuka untuk Amazon S3 saat Anda membuatnya atau setelah Anda membuatnya. Untuk informasi selengkapnya, lihat Buat VPC endpoint (konfigurasi selama pembuatan) atau Aktifkan nama DNS pribadi (konfigurasi setelah pembuatan).

Buat titik akhir gateway

Gunakan prosedur berikut untuk membuat titik akhir gateway yang terhubung ke Amazon S3.

Untuk membuat titik akhir gateway menggunakan konsol

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

Di panel navigasi, pilih Titik akhir.

-

Pilih Buat Titik Akhir.

-

Untuk Kategori layanan, pilih Layanan AWS.

-

Untuk Layanan, tambahkan filter Type = Gateway dan pilih com.amazonaws.

region.s3. -

Untuk VPC, pilih VPC tempat membuat titik akhir.

-

Untuk Tabel rute, pilih tabel rute yang akan digunakan oleh titik akhir. Kami secara otomatis menambahkan rute yang mengarahkan lalu lintas yang ditujukan untuk layanan ke antarmuka jaringan titik akhir.

-

Untuk Kebijakan, pilih Akses penuh untuk mengizinkan semua operasi oleh semua prinsipal di semua sumber daya melalui titik akhir VPC. Jika tidak, pilih Kustom untuk melampirkan kebijakan titik akhir VPC yang mengontrol izin yang dimiliki kepala sekolah untuk melakukan tindakan pada sumber daya melalui titik akhir VPC.

-

(Opsional) Untuk menambahkan tanda, pilih Tambahkan tanda baru dan masukkan kunci dan nilai tanda.

-

Pilih Buat titik akhir.

Untuk membuat titik akhir gateway menggunakan baris perintah

-

create-vpc-endpoint

(AWS CLI) -

New-EC2VpcEndpoint(Alat untuk Windows PowerShell)

Kontrol akses menggunakan kebijakan bucket

Anda dapat menggunakan kebijakan bucket untuk mengontrol akses ke bucket dari titik akhir tertentu VPCs, rentang alamat IP, dan. Akun AWS Contoh-contoh ini mengasumsikan bahwa ada juga pernyataan kebijakan yang memungkinkan akses yang diperlukan untuk kasus penggunaan Anda.

contoh Contoh: Batasi akses ke titik akhir tertentu

Anda dapat membuat kebijakan bucket yang membatasi akses ke titik akhir tertentu dengan menggunakan kunci kondisi AWS:sourceVPCE. Kebijakan berikut menolak akses ke bucket yang ditentukan menggunakan tindakan yang ditentukan kecuali titik akhir gateway yang ditentukan digunakan. Perhatikan bahwa kebijakan ini memblokir akses ke bucket yang ditentukan menggunakan tindakan yang ditentukan melalui AWS Management Console.

contoh Contoh: Batasi akses ke VPC tertentu

Anda dapat membuat kebijakan bucket yang membatasi akses ke spesifik VPCs dengan menggunakan kunci kondisi AWS:sourceVPC. Ini berguna jika Anda memiliki beberapa titik akhir yang dikonfigurasi dalam VPC yang sama. Kebijakan berikut menolak akses ke bucket yang ditentukan menggunakan tindakan yang ditentukan kecuali permintaan tersebut berasal dari VPC yang ditentukan. Perhatikan bahwa kebijakan ini memblokir akses ke bucket yang ditentukan menggunakan tindakan yang ditentukan melalui AWS Management Console.

contoh Contoh: Batasi akses ke rentang alamat IP tertentu

Anda dapat membuat kebijakan yang membatasi akses ke rentang alamat IP tertentu dengan menggunakan kunci VpcSourceIp kondisi aws:. Kebijakan berikut menolak akses ke bucket yang ditentukan menggunakan tindakan yang ditentukan kecuali permintaan berasal dari alamat IP yang ditentukan. Perhatikan bahwa kebijakan ini memblokir akses ke bucket yang ditentukan menggunakan tindakan yang ditentukan melalui AWS Management Console.

contoh Contoh: Batasi akses ke bucket di tempat tertentu Akun AWS

Anda dapat membuat kebijakan yang membatasi akses ke bucket S3 Akun AWS secara spesifik menggunakan kunci kondisi. s3:ResourceAccount Kebijakan berikut menolak akses ke bucket S3 menggunakan tindakan yang ditentukan kecuali jika dimiliki oleh yang ditentukan. Akun AWS

Tabel rute asosiasi

Anda dapat mengubah tabel rute yang terkait dengan titik akhir gateway. Saat Anda mengaitkan tabel rute, kami secara otomatis menambahkan rute yang mengarahkan lalu lintas yang ditujukan untuk layanan ke antarmuka jaringan titik akhir. Saat Anda memisahkan tabel rute, kami secara otomatis menghapus rute titik akhir dari tabel rute.

Untuk mengaitkan tabel rute menggunakan konsol

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

Di panel navigasi, pilih Titik akhir.

-

Pilih titik akhir gateway.

-

Pilih Tindakan, Kelola tabel rute.

-

Pilih atau batalkan pilihan tabel rute sesuai kebutuhan.

-

Pilih Ubah tabel rute.

Untuk mengaitkan tabel rute menggunakan baris perintah

-

modify-vpc-endpoint

(AWS CLI) -

Edit-EC2VpcEndpoint(Alat untuk Windows PowerShell)

Edit kebijakan titik akhir VPC

Anda dapat mengedit kebijakan titik akhir untuk titik akhir gateway, yang mengontrol akses ke Amazon S3 dari VPC melalui titik akhir. Setelah memperbarui kebijakan titik akhir, perlu beberapa menit agar perubahan diterapkan. Kebijakan default memungkinkan akses penuh. Untuk informasi selengkapnya, lihat Kebijakan titik akhir.

Untuk mengubah kebijakan titik akhir menggunakan konsol

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

Di panel navigasi, pilih Titik akhir.

-

Pilih titik akhir gateway.

-

Pilih Tindakan, Kelola kebijakan.

-

Pilih Akses Penuh untuk mengizinkan akses penuh ke layanan, atau pilih Kustom dan lampirkan kebijakan kustom.

-

Pilih Simpan.

Berikut ini adalah contoh kebijakan endpoint untuk mengakses Amazon S3.

contoh Contoh: Batasi akses ke bucket tertentu

Anda dapat membuat kebijakan yang membatasi akses ke bucket S3 tertentu saja. Ini berguna jika Anda memiliki yang lain Layanan AWS di VPC Anda yang menggunakan bucket S3.

contoh Contoh: Batasi akses ke peran IAM tertentu

Anda dapat membuat kebijakan yang membatasi akses ke peran IAM tertentu. Anda harus menggunakan aws:PrincipalArn untuk memberikan akses ke kepala sekolah.

contoh Contoh: Batasi akses ke pengguna di akun tertentu

Anda dapat membuat kebijakan yang membatasi akses ke akun tertentu.

Hapus titik akhir gateway

Setelah selesai dengan titik akhir gateway, Anda dapat menghapusnya. Saat Anda menghapus titik akhir gateway, kami menghapus rute titik akhir dari tabel rute subnet.

Anda tidak dapat menghapus titik akhir gateway jika DNS pribadi diaktifkan.

Untuk menghapus titik akhir gateway menggunakan konsol

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

Di panel navigasi, pilih Titik akhir.

-

Pilih titik akhir gateway.

-

Pilih Tindakan, Hapus titik akhir VPC.

-

Saat diminta mengonfirmasi, pilih

delete. -

Pilih Hapus.

Untuk menghapus titik akhir gateway menggunakan baris perintah

-

delete-vpc-endpoints

(AWS CLI) -

Remove-EC2VpcEndpoint(Alat untuk Windows PowerShell)