Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Automatizza l'applicazione della crittografia in AWS Glue utilizzando un modello AWS CloudFormation

Diogo Guedes, Amazon Web Services

Riepilogo

Questo modello mostra come configurare e automatizzare l'applicazione della crittografia in AWS Glue utilizzando un CloudFormation modello AWS. Il modello crea tutte le configurazioni e le risorse necessarie per applicare la crittografia. Queste risorse includono una configurazione iniziale, un controllo preventivo creato da una EventBridge regola Amazon e una funzione AWS Lambda.

Prerequisiti e limitazioni

Prerequisiti

Un account AWS attivo

Autorizzazioni per distribuire il CloudFormation modello e le relative risorse

Limitazioni

Questo controllo di sicurezza è regionale. Devi implementare il controllo di sicurezza in ogni regione AWS in cui desideri configurare l'applicazione della crittografia in AWS Glue.

Architettura

Stack tecnologico Target

Amazon CloudWatch Logs (da AWS Lambda)

EventBridge Regola Amazon

CloudFormation Stack AWS

AWS CloudTrail

Ruolo e policy gestiti da AWS Identity and Access Management (IAM)

AWS Key Management Service (AWS KMS)

Alias AWS KMS

Funzione AWS Lambda

AWS Systems Manager Parameter Store

Architettura Target

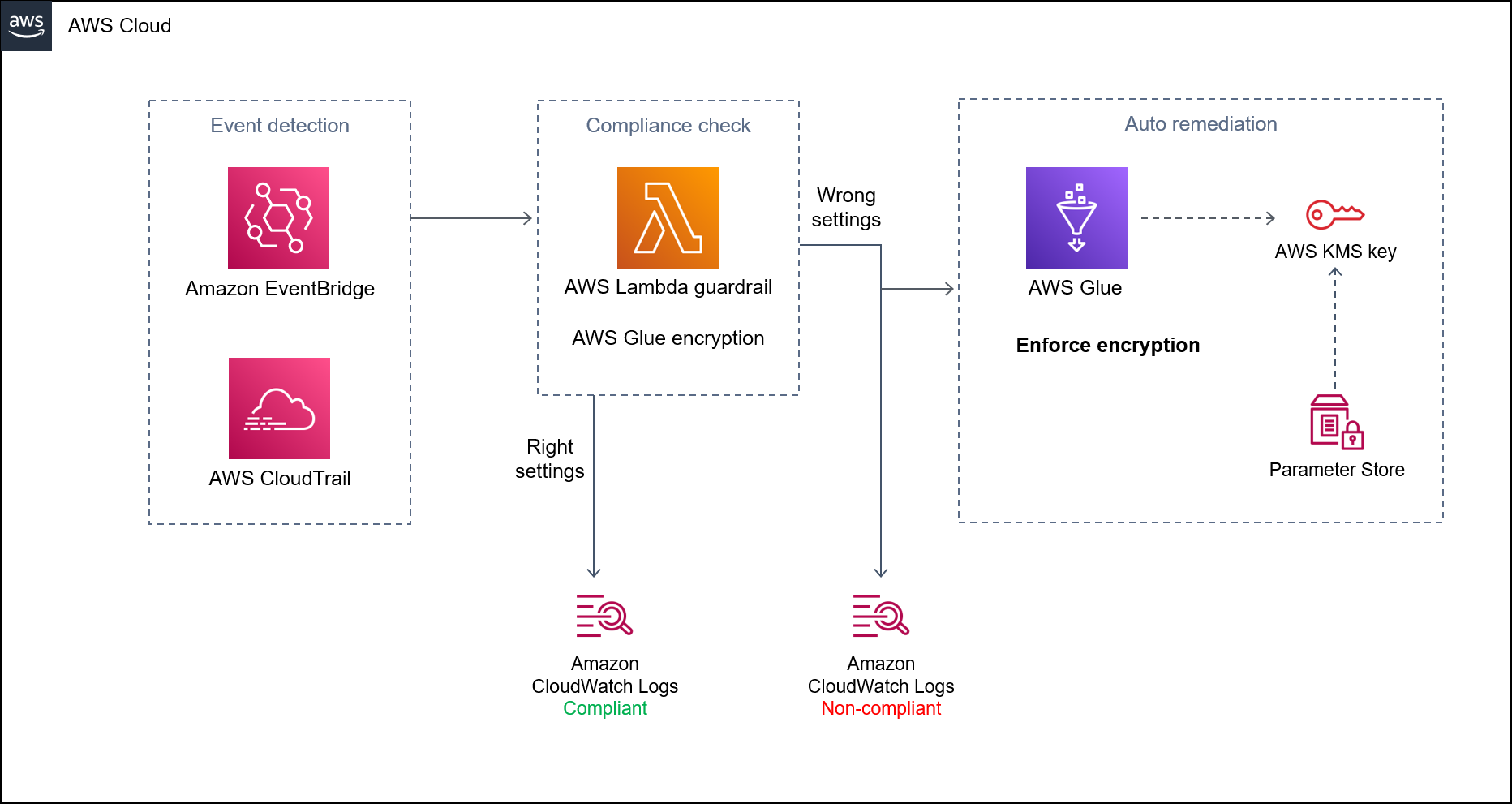

Il diagramma seguente mostra come automatizzare l'applicazione della crittografia in AWS Glue.

Il diagramma mostra il flusso di lavoro seguente:

Un CloudFormation modello

crea tutte le risorse, inclusa la configurazione iniziale e il controllo investigativo per l'applicazione della crittografia in AWS Glue. Una EventBridge regola rileva un cambiamento di stato nella configurazione di crittografia.

Viene richiamata una funzione Lambda per la valutazione e la registrazione tramite Logs. CloudWatch In caso di rilevamento non conforme, il Parameter Store viene ripristinato con un Amazon Resource Name (ARN) per una chiave AWS KMS. Il servizio viene ripristinato allo stato conforme con la crittografia abilitata.

Automazione e scalabilità

Se utilizzi AWS Organizations

Strumenti

Amazon ti CloudWatch aiuta a monitorare i parametri delle tue risorse AWS e delle applicazioni che esegui su AWS in tempo reale.

Amazon EventBridge è un servizio di bus eventi senza server che ti aiuta a connettere le tue applicazioni con dati in tempo reale provenienti da una varietà di fonti. Ad esempio, funzioni Lambda, endpoint di invocazione HTTP che utilizzano destinazioni API o bus di eventi in altri account AWS.

AWS ti CloudFormation aiuta a configurare le risorse AWS, effettuarne il provisioning in modo rapido e coerente e gestirle durante tutto il loro ciclo di vita su account e regioni AWS.

AWS ti CloudTrail aiuta a abilitare il controllo operativo e dei rischi, la governance e la conformità del tuo account AWS.

AWS Glue è un servizio di estrazione, trasformazione e caricamento (ETL) completamente gestito. Ti aiuta a classificare, pulire, arricchire e spostare i dati in modo affidabile tra archivi di dati e flussi di dati.

AWS Key Management Service (AWS KMS) ti aiuta a creare e controllare chiavi crittografiche per proteggere i tuoi dati.

AWS Lambda è un servizio di elaborazione che ti aiuta a eseguire codice senza dover fornire o gestire server. Esegue il codice solo quando necessario e si ridimensiona automaticamente, quindi paghi solo per il tempo di calcolo che utilizzi.

AWS Systems Manager ti aiuta a gestire le applicazioni e l'infrastruttura in esecuzione nel cloud AWS. Semplifica la gestione delle applicazioni e delle risorse, riduce i tempi di rilevamento e risoluzione dei problemi operativi e ti aiuta a gestire le tue risorse AWS in modo sicuro su larga scala.

Codice

Il codice per questo pattern è disponibile nel repository -driven. GitHub aws-custom-guardrail-event

Best practice

AWS Glue supporta la crittografia dei dati a riposo per la creazione di lavori in AWS Glue e lo sviluppo di script utilizzando endpoint di sviluppo.

Prendi in considerazione le seguenti best practice:

Configura i job ETL e gli endpoint di sviluppo per utilizzare le chiavi AWS KMS per scrivere dati crittografati inattivi.

Crittografa i metadati archiviati nel catalogo dati di AWS Glue utilizzando chiavi gestite tramite AWS KMS.

Epiche

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Implementa il CloudFormation modello. | Scarica il NotaIl modello non richiede parametri di input. | Architetto del cloud |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Controlla le configurazioni delle chiavi AWS KMS. |

| Architetto del cloud |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Identifica l'impostazione di crittografia in CloudFormation. |

| Architetto del cloud |

Passa l'infrastruttura predisposta a uno stato non conforme. |

Il guardrail rileva lo stato di non conformità in AWS Glue dopo aver deselezionato le caselle di controllo, quindi impone la conformità correggendo automaticamente l'errata configurazione della crittografia. Di conseguenza, le caselle di controllo per la crittografia devono essere nuovamente selezionate dopo aver aggiornato la pagina. | Architetto del cloud |

Risorse correlate

Creazione di uno stack sulla CloudFormation console AWS ( CloudFormation documentazione AWS)

Creazione di una regola CloudWatch Events che si attiva su una chiamata API AWS utilizzando AWS CloudTrail ( CloudWatch documentazione Amazon)

Configurazione della crittografia in AWS Glue (documentazione AWS Glue)