Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Migrazione dei certificati SSL di Windows su un Application Load Balancer utilizzando ACM

Chandra Sekhar Yaratha e Igor Kovalchuk, Amazon Web Services

Riepilogo

Il modello fornisce linee guida per l'utilizzo di AWS Certificate Manager (ACM) per migrare i certificati Secure Sockets Layer (SSL) esistenti da siti Web ospitati su server locali o istanze Amazon Elastic Compute Cloud (Amazon EC2) su Microsoft Internet Information Services (IIS). I certificati SSL possono quindi essere utilizzati con Elastic Load Balancing on AWS.

SSL protegge i dati, conferma la tua identità, migliora il posizionamento nei motori di ricerca, aiuta a soddisfare i requisiti del Payment Card Industry Data Security Standard (PCI DSS) e migliora la fiducia dei clienti. Gli sviluppatori e i team IT che gestiscono questi carichi di lavoro desiderano che le loro applicazioni e infrastrutture Web, inclusi il server IIS e Windows Server, rimangano conformi alle loro politiche di base.

Questo modello prevede l'esportazione manuale dei certificati SSL esistenti da Microsoft IIS, la loro conversione dal formato Personal Information Exchange (PFX) al formato Private Enhanced Mail (PEM) supportato da ACM e quindi l'importazione in ACM nel tuo account AWS. Descrive inoltre come creare un Application Load Balancer per l'applicazione e configurare Application Load Balancer per utilizzare i certificati importati. Le connessioni HTTPS vengono quindi terminate sull'Application Load Balancer e non è necessario un ulteriore sovraccarico di configurazione sul server Web. Per ulteriori informazioni, consulta Creare un listener HTTPS per l'Application Load Balancer.

I server Windows utilizzano file con estensione pfx o p12 per contenere il file della chiave pubblica (certificato SSL) e il relativo file di chiave privata univoco. L'Autorità di certificazione (CA) ti fornisce il tuo file di chiave pubblica. Utilizzate il server per generare il file di chiave privata associato in cui è stata creata la richiesta di firma del certificato (CSR).

Prerequisiti e limitazioni

Prerequisiti

Un account AWS attivo

Un cloud privato virtuale (VPC) su AWS con almeno una sottorete privata e una pubblica in ogni zona di disponibilità utilizzata dai tuoi obiettivi

IIS versione 8.0 o successiva in esecuzione su Windows Server 2012 o versione successiva

Un'applicazione Web in esecuzione su IIS

Accesso dell'amministratore al server IIS

Architettura

Stack tecnologico di origine

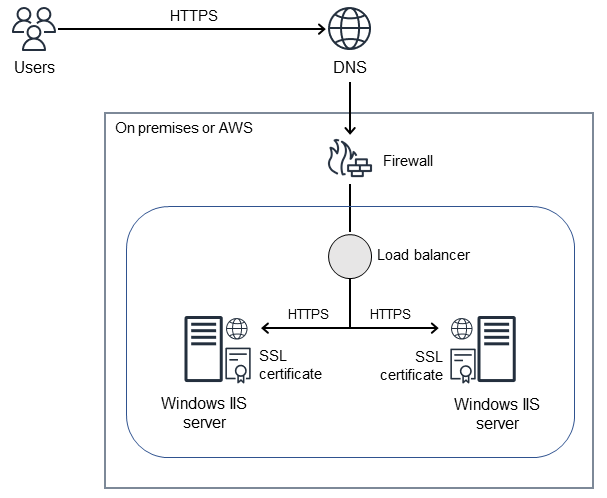

Implementazione del server Web IIS con SSL per garantire che i dati vengano trasmessi in modo sicuro in una connessione crittografata (HTTPS)

Architettura di origine

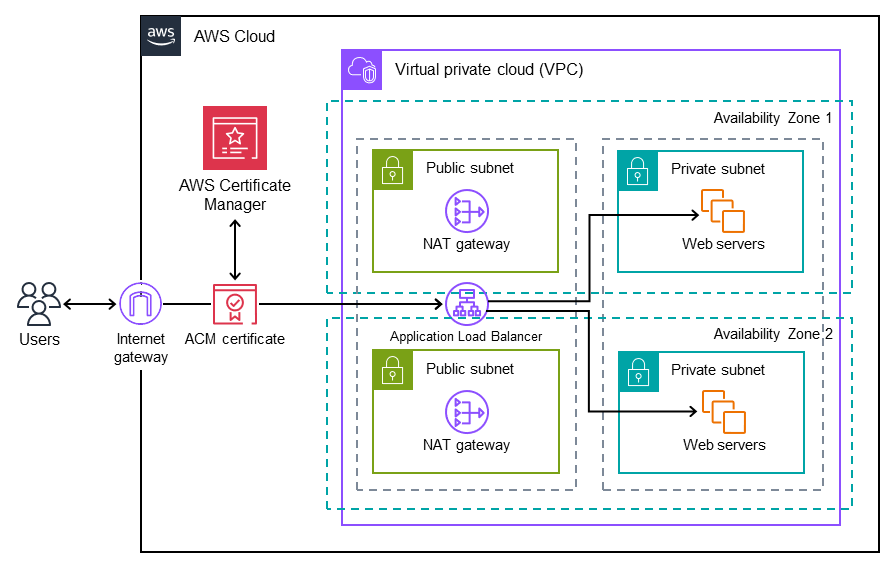

Stack tecnologico Target

Certificati ACM nel tuo account AWS

Un Application Load Balancer configurato per utilizzare certificati importati

Istanze di Windows Server nelle sottoreti private

Architettura Target

Strumenti

AWS Certificate Manager (ACM) ti aiuta a creare, archiviare e rinnovare certificati e chiavi SSL/TLS X.509 pubblici e privati che proteggono i tuoi siti Web e le tue applicazioni AWS.

Elastic Load Balancing (ELB) distribuisce il traffico di applicazioni o di rete in entrata su più destinazioni. Ad esempio, puoi distribuire il traffico tra EC2 istanze, contenitori e indirizzi IP in una o più zone di disponibilità.

Best practice

Applica i reindirizzamenti del traffico da HTTP a HTTPS.

Configura correttamente i gruppi di sicurezza per il tuo Application Load Balancer per consentire il traffico in entrata solo verso porte specifiche.

Avvia le tue EC2 istanze in diverse zone di disponibilità per garantire un'elevata disponibilità.

Configura il dominio dell'applicazione in modo che punti al nome DNS dell'Application Load Balancer anziché al suo indirizzo IP.

Configura la soglia per i controlli sanitari.

Usa Amazon CloudWatch

per monitorare l'Application Load Balancer.

Epiche

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Esporta il file.pfx da Windows Server. | Per esportare il certificato SSL come file.pfx dal gestore IIS locale in Windows Server:

Il file.pfx dovrebbe ora essere salvato nella posizione e nel percorso specificati. | Amministratore di sistema |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Scarica e installa il toolkit OpenSSL. |

| Amministratore di sistema |

Convertire il certificato con codifica PFX in formato PEM. | I seguenti passaggi convertono il file di certificato firmato e codificato in PFX in tre file in formato PEM:

Per convertire il certificato codificato PFX:

| Amministratore di sistema |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Preparati a importare il certificato. | Nella console ACM | Amministratore cloud |

Fornisci l'ente del certificato. | Per Organismo del certificato, incolla il certificato con codifica PEM che desideri importare. Per ulteriori informazioni sui comandi e sui passaggi descritti in questa e in altre attività di questa epopea, consulta Importazione di un certificato nella documentazione ACM. | Amministratore cloud |

Fornisci la chiave privata del certificato. | Per Certificate private key (Chiave privata certificato), incolla la chiave privata non crittografata, con codifica PEM, corrispondente alla chiave pubblica del certificato. | Amministratore cloud |

Fornisci la catena di certificati. | Per Certificate Chain, incolla la catena di certificati con codifica PEM, che è memorizzata nel file. | Amministratore cloud |

Importa il certificato. | Seleziona Review and import (Riconsulta e importa). Verifica che le informazioni sul certificato siano corrette, quindi scegli Importa. | Amministratore cloud |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Crea e configura il sistema di bilanciamento del carico e i listener. | Segui le istruzioni nella documentazione di Elastic Load Balancing per configurare un gruppo target, registrare i target e creare un Application Load Balancer e un listener. Aggiungi un secondo listener (HTTPS) per la porta 443. | Amministratore cloud |

Risoluzione dei problemi

| Problema | Soluzione |

|---|---|

Windows PowerShell non riconosce il comando OpenSSL anche dopo averlo aggiunto al percorso di sistema. | Assicurati In caso contrario, esegui il seguente comando in: PowerShell

|

Risorse correlate

Importazione di un certificato in ACM

Creazione di un Application Load Balancer