Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

UO dell'infrastruttura - Account di rete

Ci piacerebbe sentire la tua opinione. Fornisci un feedback sul AWS PRA rispondendo a un breve sondaggio |

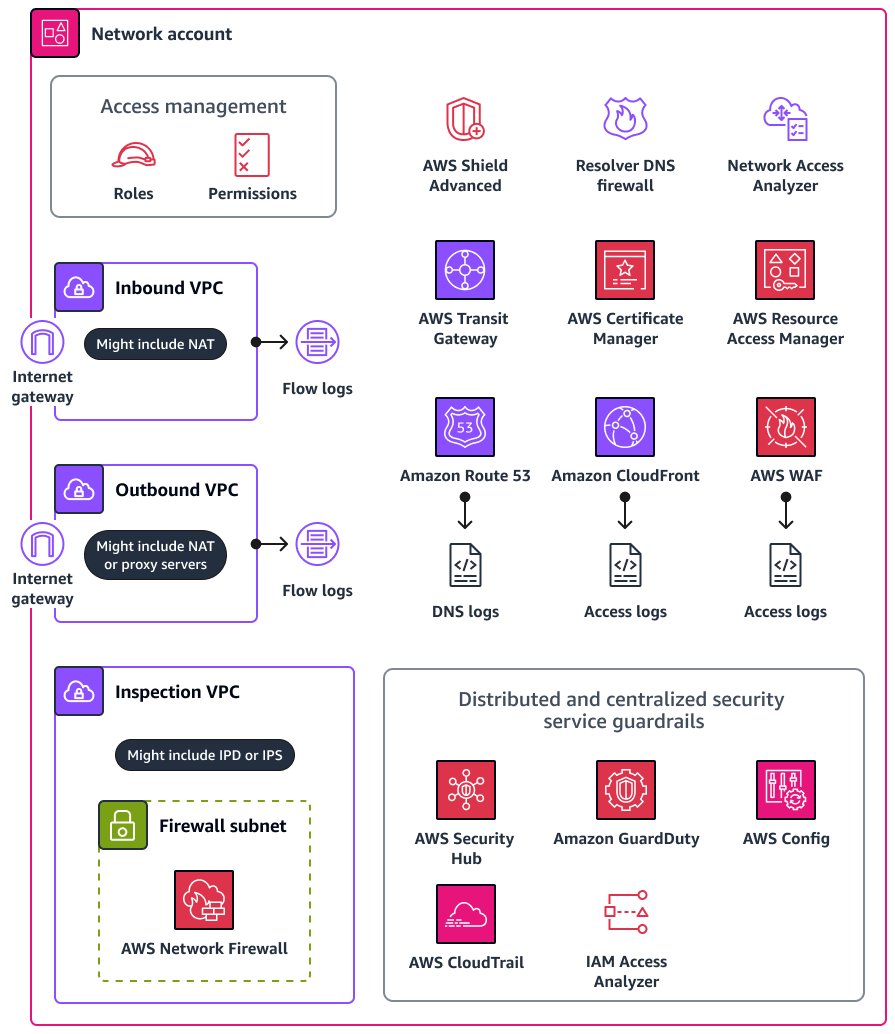

Nell'account Network, gestisci la rete tra i tuoi cloud privati virtuali (VPCs) e Internet in generale. In questo account, puoi implementare ampi meccanismi di controllo della divulgazione utilizzando AWS WAF, use AWS Resource Access Manager (AWS RAM) per condividere sottoreti AWS Transit Gateway e allegati VPC e utilizzare CloudFront Amazon per supportare l'utilizzo mirato del servizio. Per ulteriori informazioni su questo account, consulta la AWS Security Reference Architecture (SRA).AWS Il diagramma seguente illustra i servizi AWS di sicurezza e privacy configurati nell'account di rete.

Questa sezione fornisce informazioni più dettagliate sui seguenti elementi Servizi AWS utilizzati in questo account:

Amazon CloudFront

Amazon CloudFront supporta restrizioni geografiche per le applicazioni frontend e l'hosting di file. CloudFrontè in grado di distribuire contenuti attraverso una rete mondiale di data center denominati edge location. Quando un utente richiede il contenuto che utilizzi CloudFront, la richiesta viene indirizzata all'edge location che offre la latenza più bassa. Per ulteriori informazioni su come questo servizio viene utilizzato in un contesto di sicurezza, consulta la AWS Security Reference Architecture.

Puoi utilizzare restrizioni CloudFront geografiche per impedire agli utenti di aree geografiche specifiche di accedere ai contenuti che stai distribuendo tramite una CloudFront distribuzione. Per ulteriori informazioni e opzioni di configurazione per le restrizioni geografiche, consulta Limitazione della distribuzione geografica dei contenuti nella CloudFront documentazione.

Puoi anche configurare la generazione CloudFront di registri di accesso che contengono informazioni dettagliate su ogni richiesta utente ricevuta. CloudFront Per ulteriori informazioni, consulta Configurazione e utilizzo dei log standard (log di accesso) nella documentazione. CloudFront Infine, se CloudFront è configurato per memorizzare nella cache i contenuti in una serie di edge location, è possibile considerare dove avviene la memorizzazione nella cache. Per alcune organizzazioni, la memorizzazione nella cache interregionale potrebbe essere soggetta a requisiti di trasferimento transfrontaliero dei dati.

AWS Resource Access Manager

AWS Resource Access Manager (AWS RAM) ti aiuta a condividere in modo sicuro le tue risorse Account AWS per ridurre il sovraccarico operativo e fornire visibilità e verificabilità. Con AWS RAM, le organizzazioni possono limitare le AWS risorse che possono essere condivise con altri Account AWS membri della propria organizzazione o con account di terze parti. Per ulteriori informazioni, consulta AWS Risorse condivisibili. Nell'account di rete, puoi utilizzarlo AWS RAM per condividere sottoreti VPC e connessioni gateway di transito. Se la utilizzi AWS RAM per condividere una connessione sul piano dati con un'altra Account AWS, valuta la possibilità di stabilire dei processi per verificare che le connessioni siano preapprovate. Regioni AWS

Oltre alla condivisione VPCs e alle connessioni gateway di transito, AWS RAM possono essere utilizzate per condividere risorse che non supportano le policy basate sulle risorse IAM. Per un carico di lavoro ospitato nell'unità organizzativa per i dati personali, puoi utilizzarlo AWS RAM per accedere ai dati personali che si trovano in un'unità separata. Account AWS Per ulteriori informazioni, consulta AWS Resource Access Manager la sezione Account dell'applicazione Personal Data OU — PD.

AWS Transit Gateway

Se desideri distribuire AWS risorse che raccolgono, archiviano o trattano dati personali in Regioni AWS linea con i requisiti di residenza dei dati della tua organizzazione e disponi delle garanzie tecniche appropriate, prendi in considerazione l'implementazione di barriere per impedire flussi di dati transfrontalieri non approvati sui piani di controllo e dati. Sul piano di controllo, puoi limitare l'utilizzo della regione e, di conseguenza, i flussi di dati tra regioni utilizzando IAM e le politiche di controllo dei servizi.

Esistono diverse opzioni per controllare i flussi di dati tra regioni sul piano dati. Ad esempio, puoi utilizzare tabelle di routing, peering VPC e allegati. AWS Transit Gateway AWS Transit Gatewayè un hub centrale che collega cloud privati virtuali (VPCs) e reti locali. Come parte di una landing zone AWS più ampia, puoi prendere in considerazione i vari modi in cui i dati possono transitare Regioni AWS, tra cui i gateway Internet, il peering diretto e il VPC-to-VPC peering interregionale. AWS Transit Gateway Ad esempio, puoi fare quanto segue in: AWS Transit Gateway

-

Verifica che le connessioni est-ovest e nord-sud tra il tuo ambiente VPCs e quello locale siano in linea con i tuoi requisiti di privacy.

-

Configura le impostazioni del VPC in base ai tuoi requisiti di privacy.

-

Utilizza una policy di controllo dei servizi AWS Organizations e policy IAM per prevenire modifiche alle tue configurazioni AWS Transit Gateway e a quelle di Amazon Virtual Private Cloud (Amazon VPC). Per un esempio di politica di controllo del servizio, consulta Limita le modifiche alle configurazioni VPC questa guida.

AWS WAF

Per evitare la divulgazione involontaria di dati personali, puoi implementare un defense-in-depth approccio per le tue applicazioni web. È possibile integrare la convalida degli input e la limitazione della velocità nella propria applicazione, ma AWS WAF può fungere da ulteriore linea di difesa. AWS WAFè un firewall per applicazioni Web che consente di monitorare le richieste HTTP e HTTPS inoltrate alle risorse protette delle applicazioni Web. Per ulteriori informazioni su come questo servizio viene utilizzato in un contesto di sicurezza, consulta la AWS Security Reference Architecture.

Con AWS WAF, puoi definire e implementare regole che controllano criteri specifici. Le seguenti attività potrebbero essere associate alla divulgazione involontaria di dati personali:

-

Traffico proveniente da indirizzi IP o località geografiche sconosciuti o dannosi

-

I 10 principali attacchi dell'Open Worldwide Application Security Project (OWASP), inclusi gli attacchi

legati all'esfiltrazione come l'iniezione SQL -

Elevate percentuali di richieste

-

Traffico generale dei bot

-

Scraper di contenuti

È possibile distribuire gruppi di AWS WAF regole gestiti da. AWS Alcuni gruppi di regole gestiti per AWS WAF possono essere utilizzati per rilevare minacce alla privacy e ai dati personali, ad esempio:

-

Database SQL: questo gruppo di regole contiene regole progettate per bloccare i modelli di richiesta associati allo sfruttamento dei database SQL, come gli attacchi SQL injection. Considerate questo gruppo di regole se la vostra applicazione si interfaccia con un database SQL.

-

Input noti non validi: questo gruppo di regole contiene regole progettate per bloccare modelli di richiesta noti per non essere validi e associati allo sfruttamento o all'individuazione di vulnerabilità.

-

Bot Control: questo gruppo di regole contiene regole progettate per gestire le richieste dei bot, che possono consumare risorse in eccesso, alterare le metriche aziendali, causare tempi di inattività ed eseguire attività dannose.

-

Prevenzione dell'acquisizione di account (ATP): questo gruppo di regole contiene regole progettate per prevenire tentativi malevoli di acquisizione di account. Questo gruppo di regole controlla i tentativi di accesso inviati all'endpoint di accesso dell'applicazione.