Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Esempio di team applicativo: creazione di una regola AWS Config

Di seguito sono riportati alcuni controlli dello standard di sicurezza Security Hub Foundational Security Best Practices (FSBP) di cui l'applicazione o il team di sviluppo potrebbero essere responsabili:

Per questo esempio, il team dell'applicazione sta esaminando una scoperta relativa al controllo FSBP .19. EC2 Questo controllo verifica se il traffico in entrata senza restrizioni per i gruppi di sicurezza è accessibile alle porte specificate che presentano il rischio più elevato. Questo controllo ha esito negativo se una qualsiasi delle regole di un gruppo di sicurezza consente il traffico in ingresso da 0.0.0.0/0 o ::/0 verso tali porte. La documentazione relativa a questo controllo consiglia di eliminare le regole che consentono questo traffico.

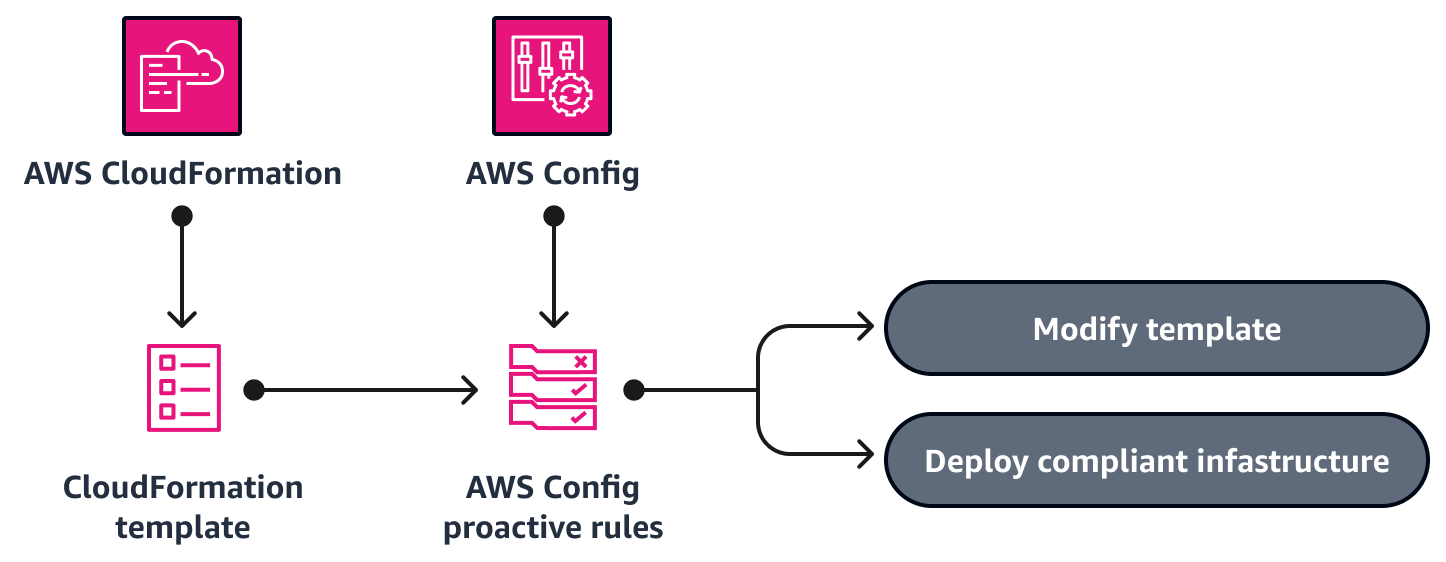

Oltre ad affrontare la regola del singolo gruppo di sicurezza, questo è un ottimo esempio di scoperta che dovrebbe portare a una nuova AWS Config regola. Utilizzando la modalità di valutazione proattiva, puoi contribuire a prevenire l'implementazione di regole rischiose per i gruppi di sicurezza in futuro. La modalità proattiva valuta le risorse prima che vengano distribuite in modo da evitare configurazioni errate delle risorse e i relativi problemi di sicurezza. Quando implementano un nuovo servizio o una nuova funzionalità, i team applicativi possono eseguire le regole in modalità proattiva nell'ambito della loro pipeline di integrazione e distribuzione continua (CI/CD) per identificare le risorse non conformi. L'immagine seguente mostra come utilizzare una AWS Config regola proattiva per confermare la conformità dell'infrastruttura definita in un modello. AWS CloudFormation

In questo esempio è possibile ottenere un'altra importante efficienza. Quando un team applicativo crea una AWS Config regola proattiva, può condividerla in un archivio di codice comune in modo che altri team applicativi possano utilizzarla.

Ogni risultato associato a un controllo Security Hub contiene dettagli sulla scoperta e un collegamento alle istruzioni per risolvere il problema. Sebbene i team addetti al cloud possano riscontrare risultati che richiedono una correzione manuale e una tantum, se del caso, consigliamo di creare controlli proattivi che identifichino i problemi il prima possibile nel processo di sviluppo.