翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon Connect で安全なコンタクトセンターを開発するための設計原則

セキュリティの中には、リスクの評価と軽減戦略を通じて、ビジネス価値を生み出しながら情報、システム、アセットを保護する能力も含まれます。このセクションでは、Amazon Connect ワークロードのセキュリティに関する設計原則、ベストプラクティス、およびよくある質問について概説します。

Amazon Connect でのセキュリティジャーニー

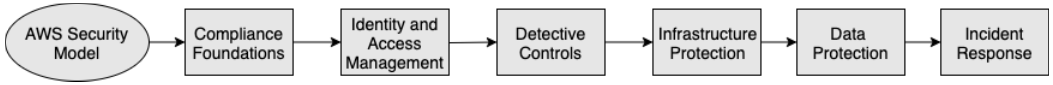

ワークロードを Amazon Connect に移植することを決定したら、Amazon Connect のセキュリティ および Amazon Connect でのセキュリティのベストプラクティス の確認に加え、次のガイドラインと手順に従って、以下の主要なセキュリティ領域に関連したセキュリティ要件の把握と実装を行います。

AWS セキュリティモデルについて

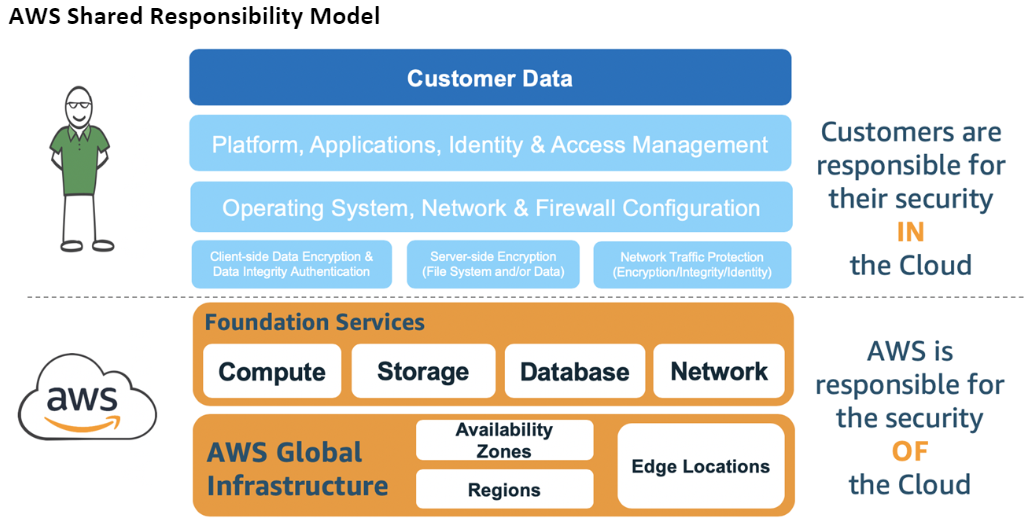

コンピュータシステムとデータをクラウドに移動すると、セキュリティ上の責任はお客様と の間で共有されます AWS。 AWS は、クラウドをサポートする基盤となるインフラストラクチャを保護する責任があり、クラウドに配置するものやクラウドに接続するものはすべてお客様の責任となります。

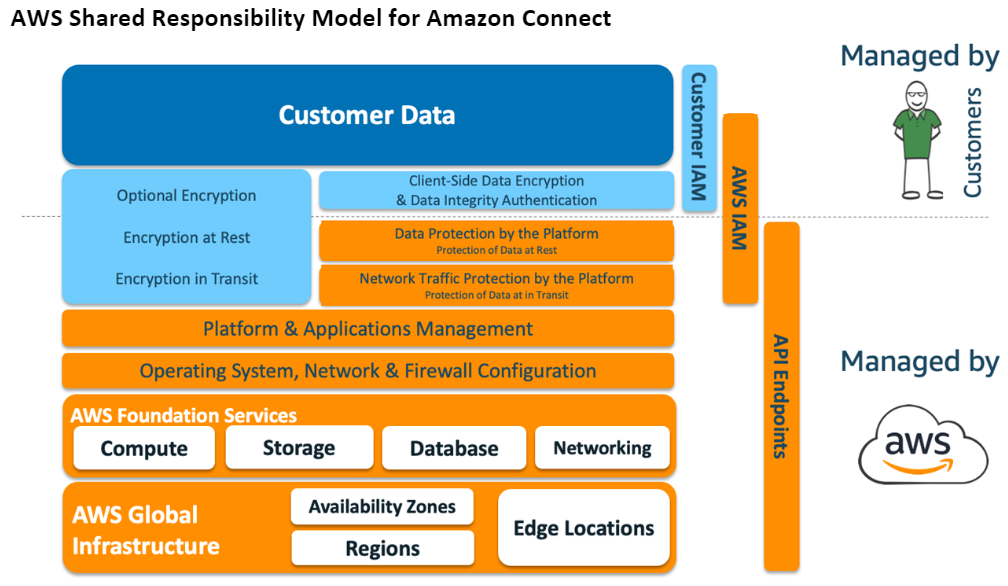

使用する AWS サービスによって、セキュリティ責任の一環として実行する設定作業の量が決まります。Amazon Connect を使用すると、次の図に示すように、共有モデルには AWS とお客様の責任の概要が反映されます。

コンプライアンスの基礎

サードパーティーの監査者は、複数のコンプライアンスプログラムの一環として Amazon Connect のセキュリティと AWS コンプライアンスを評価します。これらのプログラムには、SOC

特定のコンプライアンスプログラムの対象となる AWS サービスのリストについては、AWS 「コンプライアンスプログラムによる対象範囲内のサービス

リージョンの選択

Amazon Connect インスタンスをホストするリージョンの選択は、データの主権の制限と、問い合わせ元とエージェントの所在地によって変わってきます。リージョンの決定後は、Amazon Connect のネットワーク要件と、許可する必要があるポートとプロトコルを確認します。さらに、影響の範囲を小さく絞るには、Amazon Connect インスタンスのドメイン許可リストまたは許可された IP アドレス範囲を使用します。

詳細については、「Amazon Connect 問い合わせコントロールパネル (CCP) を使用するようにネットワークをセットアップする」を参照してください。

AWS サービス統合

組織のセキュリティ要件に照らして、ソリューション内の各 AWS サービスを確認することをお勧めします。以下のリソースを参照してください。

Amazon Connect でのデータセキュリティ

セキュリティジャーニーを進める中では、セキュリティチームが Amazon Connect でのデータの処理方法を、深く理解する必要が生じることがあります。以下のリソースを参照してください。

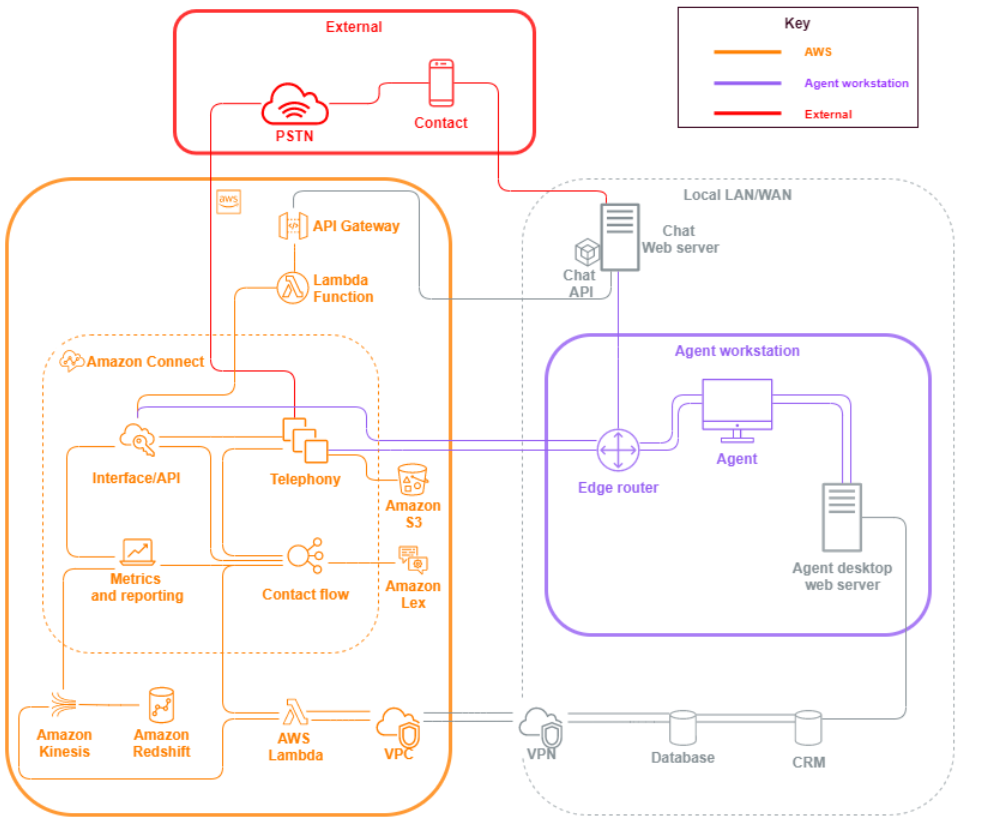

ワークロード図

ワークロード図を確認し、 AWSで最適なソリューションを設計します。これには、ソリューションに含める追加 AWS サービス、および統合する必要があるサードパーティーおよびオンプレミスアプリケーションの分析と決定が含まれます。

AWS Identity and Access Management (IAM)

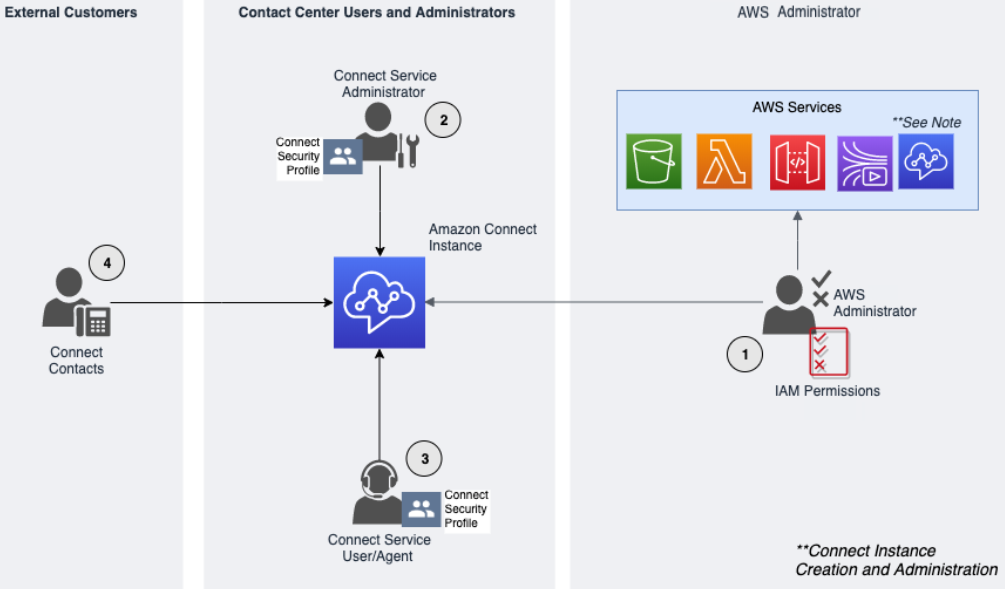

Amazon Connect におけるペルソナの種類

Amazon Connect のペルソナには 4 つのタイプがあり、実行中のアクティビティに基づき決定されます。

-

AWS 管理者 – AWS 管理者は Amazon Connect リソースを作成または変更し、 AWS Identity and Access Management (IAM) サービスを使用して他のプリンシパルに管理アクセスを委任することもできます。このペルソナの分担範囲は、Amazon Connect インスタンスの作成と管理を中心に決められています。

-

Amazon Connect 管理者 – サービス管理者は、管理者が管理者ウェブサイト内でアクセスする必要がある Amazon Connect Amazon Connect の機能やリソースを決定します。サービス管理者は、セキュリティプロファイルを割り当てて、 Amazon Connect 管理者ウェブサイトにアクセスできるユーザーと実行できるタスクを決定します。このペルソナの分担範囲は、Amazon Connect コンタクトセンターの作成と管理を中心に決められています。

-

Amazon Connect のエージェント – エージェントは、Amazon Connect と対話して自身の職務を遂行します。サービスユーザーは、コンタクトセンターのエージェントまたはスーパーバイザーである場合があります。

-

Amazon Connect サービスでの問い合わせ — Amazon Connect コンタクトセンターと通話を行う顧客のことです。

IAM 管理者のベストプラクティス

IAM の管理アクセス許可は、組織内の承認された担当者に限定して付与する必要があります。また、IAM 管理者は、Amazon Connect で使用できる IAM 機能についても理解しておく必要があります。詳細については、IAM ユーザーガイドの「IAM でのセキュリティのベストプラクティス」を参照してください。また、「Amazon Connect の ID ベースのポリシー例」も参照してください。

Amazon Connect サービス管理者のベストプラクティス

サービス管理者は、Amazon Connect ユーザーの管理を担当します。この作業には、Amazon Connect にユーザーを追加して認証情報を付与することや、ジョブを実行するために必要な機能にアクセスできるように適切なアクセス許可を割り当てることなどが含まれます。管理者は、最小限のアクセス許可の付与から開始し、その後で、必要に応じて追加のアクセス許可を付与していきます。

Amazon Connect および問い合わせコントロールパネル (CCP) のセキュリティプロファイル は、Amazon Connect ダッシュボードおよび問い合わせコントロールパネル (CCP) にアクセスできるユーザー、および特定のタスクを実行できるユーザーを管理するのに役立ちます。ネイティブに使用可能な、デフォルトのセキュリティ・プロファイル内で付与された詳細なアクセス許可を確認します。カスタムのセキュリティプロファイルでは、特定の要件を満たすような設定が可能です。例えば、通話は受けられると同時に、レポートにもアクセスできるパワーエージェントなどを設定します。これが確定した後に、ユーザーは適切なセキュリティプロファイルに割り当てられます。

Multi-Factor Authentication

セキュリティを高めるために、アカウントのすべての IAM ユーザーに対して、多要素認証 (MFA) を要求することをお勧めします。MFA AWS は、ユースケースにより適している場合は、IAM または SAML 2.0 ID プロバイダー、または Radius サーバーを介して設定できます。MFA が設定されると、Amazon Connect のログインページには、(2 つ目の要素を表示している) 3 つ目のテキストボックスが表示されます。

認証フェデレーション

Amazon Connectにユーザーを保存する以外に、ID フェデレーションを使用することにより、Amazon Connect への Single Sign-On (SSO) を有効にすることも可能です。フェデレーションは、ソース ID プロバイダーで従業員のライフサイクルイベントが作成された際に、それらのイベントが Amazon Connect に反映されるようにするための推奨される方法です。

統合されたアプリケーションへのアクセス

フロー内の各ステップでは、外部アプリケーションやシステムの情報にアクセスするために、認証情報が必要になる場合があります。安全な方法で他の AWS サービスにアクセスするための認証情報を提供するには、IAM ロールを使用します。IAM ロールは独自のアクセス許可を持ったエンティティではありますが、ユーザーまたはグループではありません。また、ロールには独自の恒久的な認証情報は設定されておらず、自動的なローテーションが実行されます。

API キーなどの認証情報は、フロー用アプリケーションコードの外部に格納する必要があります。この認証情報は、プログラムで取得できます。これを実現するには、 AWS Secrets Manager または既存のサードパーティーソリューションを使用できます。Secrets Manager を使用すると、コード内のハードコードされた認証情報 (パスワードを含む) を、Secrets Manager への API コールで置き換えて、プログラムでシークレットを取得できるようになります。

Detective の制御

ログ記録とモニタリングは、コンタクトセンターの可用性、信頼性、そしてパフォーマンスにとって重要な要素です。Amazon Connect フローから関連情報を Amazon CloudWatch に記録し、それに基づいてアラートと通知を作成する必要があります。

ログの保存要件とライフサイクルポリシーを早期に定義し、可能になったらすぐに、ログファイルをコスト効率に優れたストレージのロケーションに移動するよう計画します。Amazon Connect パブリック APIsの送信先 AWS CloudTrail。CloudTrail ログに基づいてセットアップされたアクションを確認し、自動化する必要があります。

Amazon S3 は、ログデータの長期保存とアーカイブに最適な選択肢です。特に、ログデータをネイティブ形式で監査可能にするコンプライアンスプログラムがある組織に適しています。ログデータが S3 バケットに保存されたら、ライフサイクルルールを定義して保持ポリシーを自動的に適用します。さらに、これらのオブジェクトを Amazon S3 Standard - 低頻度アクセス (標準-IA) や Amazon S3 Glacier など、費用対効果の高い他のストレージクラスに移動します。

AWS クラウドは柔軟なインフラストラクチャとツールを提供し、 製品とセルフマネージド型の集中ロギングソリューションとの協力で高度な の両方をサポートします。これのソリューションには、Amazon OpenSearch Service や Amazon CloudWatch Logs などが含まれます。

顧客の要件に応じて Amazon Connect フローをカスタマイズすることで、着信問い合わせの不正の検出とその防止策を実装できます。例えば、DynamoDB 内で過去の問い合わせアクティビティとの照合を行い、着信問い合わせをチェックし、それがブロックされている場合に問い合わせを切断するなどのアクションを実行できます。

インフラストラクチャの保護

Amazon Connect で管理するインフラストラクチャはありませんが、Amazon Connect インスタンスが、オンプレミスにあるインフラストラクチャにデプロイされた他のコンポーネントやアプリケーションと、やり取りを行う必要がある場合があります。したがって、この前提の下でネットワーク境界を考慮することが重要です。Amazon Connect インフラストラクチャのセキュリティに関する具体的な考慮事項を確認し、実装します。また、セキュリティに関する考慮事項については、コンタクトセンターのエージェントおよびスーパーバイザ用のデスクトップ、または VDI ソリューションも確認します。

アカウントの Virtual Private Cloud (VPC) で、プライベートサブネットに接続するように Lambda 関数を設定します。Amazon Virtual Private Cloud を使用して、データベース、キャッシュインスタンス、または内部サービスなどのリソース用に、プライベートネットワークを作成します。Amazon Connect は、実行中にプライベートリソースにアクセスするために、ユーザーの関数を VPC に接続します。

データ保護

顧客は、コンタクトセンターソリューションを通過しこのソリューションとやり取りするデータを、分析する必要があります。

-

サードパーティーおよび外部のデータ

-

ハイブリッド Amazon Connect アーキテクチャ内のオンプレミスデータ

データの範囲を分析した後は、データの分類を、注意深く機密データを識別しながら実行する必要があります。Amazon Connect は 責任 AWS 共有モデルに準拠しています。 Amazon Connect におけるデータ保護には、MFA と TLS の使用、Amazon Macie を含む他の AWS サービスの使用などのベストプラクティスが含まれています。

Amazon Connect により、コンタクトセンターに関連するさまざまなデータが処理されます。これらのデータには、通話メディア、通話録音、チャットのトランスクリプト、問い合わせのメタデータに加え、フロー、ルーティングプロファイル、およびキューが含まれます。Amazon Connect は、アカウント ID とインスタンス ID の間でデータを分離することで、保管中のデータを処理します。Amazon Connect と交換されるすべてのデータは、ユーザーのウェブブラウザと Amazon Connect 間での転送中、オープン標準の TLS 暗号化を使用して保護されます。

Bring Your Own AWS KMS Key (BYOK) など、暗号化に使用するキーを指定できます。さらに、Amazon S3 内でキー管理オプションを使用することもできます。

クライアント側の暗号化を使用したデータの保護

ユースケースによっては、フローによって収集された機密データの暗号化が求められることがあります。例えば、IVR とやり取りする顧客のエクスペリエンスをカスタマイズするために、適切な個人情報を収集するケースが当てはまります。これを行うには、AWS Encryption SDK を通じて、パブリックキー暗号を使用する暗号方式を使用できます。 AWS Encryption SDK は、オープンスタンダードとベストプラクティスを使用して、すべてのユーザーが効率的にデータを暗号化および復号できるように設計されたクライアント側の暗号化ライブラリです。

入力の検証

入力の検証を実行して、正しく形成されたデータのみがフローに入力されていることを確認します。これは、フローの可能な限り早い段階で、実行される必要があります。例えば、顧客に電話番号を伝えてもらったり、入力を促したりする場合、この番号には国コードが含まれる場合と含まれない場合があり得ます。

Amazon Connect のセキュリティベクトル

Amazon Connect セキュリティは、次の図に示すように 3 つの論理レイヤーに分けることができます。

-

エージェントのワークステーション。エージェントワークステーションレイヤーは によって管理されておらず、エージェントの音声 AWS 、データ、Amazon Connect インターフェイスレイヤーへのアクセスを容易にする物理機器とサードパーティーのテクノロジー、サービス、エンドポイントで構成されています。

このレイヤーに関しては、次の点に特に注意しながら、セキュリティのベストプラクティスに従ってください。

-

「Amazon Connect でのセキュリティのベストプラクティス」に記載されているベストプラクティスを念頭に置いて ID 管理を計画する。

-

機密情報へのエージェントによるアクセスをバイパスする、セキュアな IVR ソリューションを構築することで、機密情報を処理するワークロードに関連する内部的な脅威と、コンプライアンス上のリスクを軽減できます。フローに入力される通話内容を暗号化することで、情報をエージェントとそのワークステーションまたは運用環境に公開することなく、安全にキャプチャできます。詳細については、「Amazon Connect で機密のお客様の入力を暗号化する」を参照してください。

-

お客様は、Amazon Connect の使用に必要な AWS IP アドレス、ポート、プロトコルの許可リストを維持する責任があります。

-

-

AWS: AWS レイヤーには、Amazon Connect と、Amazon DynamoDB AWS Lambda、Amazon API Gateway、Amazon S3、その他の サービスなどの AWS 統合が含まれます。 AWS サービスのセキュリティの柱に関するガイドラインに従い、特に以下の点に注意してください。

-

「Amazon Connect でのセキュリティのベストプラクティス」に記載されているベストプラクティスを念頭に置きながら、ID 管理の計画を策定します。

-

他の AWS サービスとの統合: ユースケース内の各 AWS サービスと、このユースケースに適用されるサードパーティーの統合ポイントを特定します。

-

Amazon Connect は、Lambda の VPC エンドポイントを介してカスタマー VPC 内で実行される AWS Lambda 関数と統合できます。

-

-

外部: 外部レイヤーには、チャット、Click-to-Call エンドポイント、音声通話用の PSTN などのコンタクトポイントが含まれます。また、ユーザーにより実施される、ハイブリッドコンタクトセンターアーキテクチャ向けのレガシーコンタクトセンターソリューションとの統合や、その他のサードパーティーソリューションとの統合なども含まれます。ワークロード内のサードパーティーのエントリポイントまたは終了ポイントは、外部レイヤーに含まれると見なされます。

さらにこのレイヤーは、他のサードパーティーソリューションやアプリケーションとの間でユーザーが行う統合もカバーします。その対象は CRM システム、人事管理 (WFM)、Tableau や Kibana などのレポート作成と可視化のためのツールやアプリケーションなどです。外部レイヤーを保護する際には、次の側面を考慮する必要があります。

-

を使用して、フロー内から DynamoDB AWS Lambda に問い合わせの詳細を書き込むために、繰り返しの問い合わせと不正な問い合わせの問い合わせフィルターを作成できます

。これには、ANI、click-to-dial エンドポイントとチャットエンドポイントの IP アドレス、および特定の期間中に発生した問い合わせリクエスト数を追跡するためのその他の識別情報が含まれます。このアプローチでは、通話に関する情報を照会して拒否リストに追加しておき、接続回数が問題となるレベルを超えた場合には自動的に切断します。 -

Amazon Connect テレフォニーメタデータやパートナーが提供するソリューション

を使用した、ANI 不正検出ソリューションでは、発信者 ID のなりすましを防ぐことができます。 -

Amazon Connect Voice IDと、パートナーにより提供される他の音声生体認証ソリューションを使用して、認証プロセスを強化し効率化できます。能動型の音声生体認証を使用すると、通話している顧客に特定のフレーズを話してもらい、それを音声署名認証として使用することができます。受動型の音声生体認証では、通話者に自分固有の音声プリントを登録してもらい、その音声プリントと、要件を十分に満たす長さの音声入力を照会することで認証を行います。

-

Amazon Connect コンソールのアプリケーション統合セクションを管理して、サードパーティーのアプリケーションや統合箇所を許可リストに追加したり、未使用のエンドポイントを削除したりできます。

-

機密データを処理する外部システムには、最小要件を満たすために必要なデータのみを送信します。例えば、通話録音分析ソリューションを使用している部署が 1 つしかない場合は、S3 バケット内で AWS Lambda トリガーを設定して、問い合わせレコードを処理できます。問い合わせレコードデータで部署に固有のキューがあるかをチェックし、それが部署のキューである場合は、その通話録音のみを外部ソリューションに送信します。この方法では、必要なデータだけを送信し、不要な録音の処理に伴うコストとオーバーヘッドの発生を回避できます。

Amazon Connect が Amazon Kinesis および Amazon Redshift と通信して、問い合わせレコードのストリーミングを有効にするための統合については、「Amazon Connect integration: Data streaming

」を参照してください。

-

リソース

ドキュメント

記事

動画