最初の Lambda 関数を作成する

Lambda の使用を開始するには、Lambda コンソールを使用して関数を作成します。数分で関数を作成およびデプロイして、それをコンソールでテストできます。

チュートリアルを進めていくうちに、Lambda のイベントオブジェクトを使用して関数に引数を渡す方法など、Lambda の基本的な概念を学んでいきす。また、関数からログ出力を返す方法と、Amazon CloudWatch Logs で関数の呼び出しログを表示する方法についても説明します。

簡単のために、関数の作成には Python または Node.js ランタイムのいずれかを使用します。これらはインタープリター言語なので、コンソールの組み込みコードエディタで関数のコードを直接編集できます。Java や C# などのコンパイル型言語では、ローカルのビルドマシン上でデプロイパッケージを作成し、それを Lambda にアップロードする必要があります。他のランタイムを使用して Lambda に関数をデプロイする方法については、「その他のリソースと次のステップ」セクションにあるリンクを参照してください。

ヒント

サーバーレスソリューションを構築する方法については、「サーバーレスデベロッパーガイド」を参照してください。

前提条件

AWS アカウント がない場合は、以下のステップを実行して作成します。

AWS アカウント にサインアップするには

オンラインの手順に従います。

サインアップ手順の一環として、電話またはテキストメッセージを受け取り、電話キーパッドで検証コードを入力します。

AWS アカウントにサインアップすると、AWS アカウントのルートユーザーが作成されます。ルートユーザーには、アカウントのすべての AWS のサービス とリソースへのアクセス権があります。セキュリティのベストプラクティスとして、ユーザーに管理アクセスを割り当て、ルートユーザーのみを使用してルートユーザーアクセスが必要なタスクを実行してください。

サインアップ処理が完了すると、AWS からユーザーに確認メールが送信されます。https://aws.amazon.com/

AWS アカウントにサインアップしたら、AWS アカウントのルートユーザーをセキュリティで保護し、AWS IAM アイデンティティセンター を有効にして、管理ユーザーを作成します。これにより、日常的なタスクにルートユーザーを使用しないようにします。

AWS アカウントのルートユーザー をセキュリティで保護する

-

[ルートユーザー] を選択し、AWS アカウント のメールアドレスを入力して、アカウント所有者として AWS マネジメントコンソール

にサインインします。次のページでパスワードを入力します。 ルートユーザーを使用してサインインする方法については、「AWS サインイン ユーザーガイド」の「ルートユーザーとしてサインインする」を参照してください。

-

ルートユーザーの多要素認証 (MFA) を有効にします。

手順については、「IAM ユーザーガイド」の「AWS アカウント ルートユーザーの仮想 MFA デバイスを有効にする (コンソール)」を参照してください。

管理アクセスを持つユーザーを作成する

-

IAM アイデンティティセンターを有効にします。

手順については、「AWS IAM アイデンティティセンター ユーザーガイド」の「AWS IAM アイデンティティセンター の有効化」を参照してください。

-

IAM アイデンティティセンターで、ユーザーに管理アクセスを付与します。

IAM アイデンティティセンターディレクトリ をアイデンティティソースとして使用するチュートリアルについては、「AWS IAM アイデンティティセンター ユーザーガイド」の「デフォルトの IAM アイデンティティセンターディレクトリ を使用してユーザーアクセスを設定する」を参照してください。

管理アクセス権を持つユーザーとしてサインインする

-

IAM アイデンティティセンターのユーザーとしてサインインするには、IAM アイデンティティセンターのユーザーの作成時に E メールアドレスに送信されたサインイン URL を使用します。

IAM アイデンティティセンターユーザーを使用してサインインする方法については、「AWS サインイン ユーザーガイド」の「AWS アクセスポータルにサインインする」を参照してください。

追加のユーザーにアクセス権を割り当てる

-

IAM アイデンティティセンターで、最小特権のアクセス許可を適用するというベストプラクティスに従ったアクセス許可セットを作成します。

手順については、「AWS IAM アイデンティティセンター ユーザーガイド」の「アクセス許可セットを作成する」を参照してください。

-

グループにユーザーを割り当て、そのグループにシングルサインオンアクセス権を割り当てます。

手順については、「AWS IAM アイデンティティセンター ユーザーガイド」の「グループを追加する」を参照してください。

コンソールで Lambda の関数の作成

この例の関数は、"length" および "width" のラベルが付けられた 2 つの整数値を含む JSON オブジェクトを取り込みます。関数はこれらの値を乗算して面積を計算し、これを JSON 文字列として返します。

またこの関数は、計算された面積に加え CloudWatch ロググループの名前の表示も行います。チュートリアルの後半では、関数の呼び出しの記録を表示するための、CloudWatch Logs の使用方法を学習します。

コンソールでLambda 関数 Hello world を作成するには

Lambda コンソールの [関数]

ページを開きます。 -

[関数の作成] を選択してください。

-

[一から作成] を選択します。

-

[基本情報] ペインで、[関数名] に「

myLambdaFunction -

[ランタイム] で、[Node.js 24] または [Python 3.14] のいずれかを選択します。

-

[アーキテクチャ] の設定は [x86_64] のままにし、[関数を作成] を選択します。

メッセージ Hello from Lambda! を返すシンプルな関数に加えて、Lambda は、ユーザーの関数用の実行ロールも作成します。実行ロールとは、AWS のサービスおよびリソースへのアクセス許可を Lambda 関数に付与する AWS Identity and Access Management (IAM) のロールです。Lambda が作成するこのロールは、CloudWatch Logs に書き込むための基本的なアクセス許可を、ユーザーの関数に付与します。

コンソールの組み込みコードエディタを使用して、Lambda が作成した Hello world コードを独自の関数コードに置き換えます。

コンソールコードエディタを使用して Lambda 関数を呼び出す

Lambda コンソールコードエディタを使用して自分の関数を呼び出す場合、テストイベントを作成して、関数に送信します。このイベントは、キー "length" および "width" を使用するキーと値のペア 2 つを含む、JSON 形式のドキュメントです。

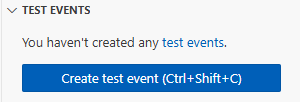

テストイベントを作成するには

-

コンソールコードエディタの [TEST EVENTS] セクションで、[テストイベントを作成] を選択します。

-

[イベント名] で、「

myTestEvent」と入力します。 -

[Event JSON] セクションで、デフォルトの JSON を次のように置き換えます。

{ "length": 6, "width": 7 } -

[保存] を選択します。

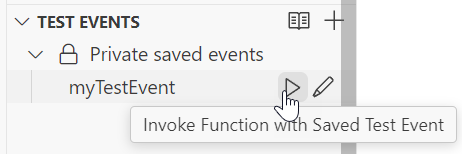

関数をテストして呼び出しレコードを表示するには

コンソールコードエディタの [TEST EVENTS] セクションで、テストイベントの横にある実行アイコンを選択します。

関数の実行が終了すると、[出力] タブにレスポンスと関数ログが表示されます。次のような結果が表示されます。

Lambda コンソール以外で関数を呼び出す場合は、CloudWatch Logs を使用して関数の実行結果を表示する必要があります。

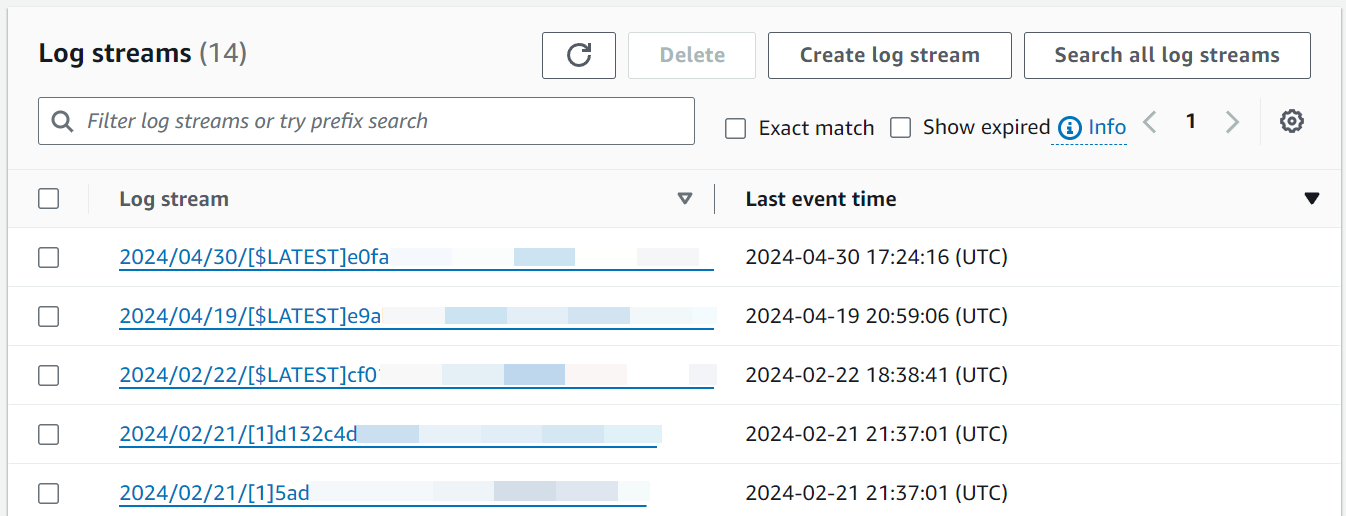

CloudWatch Logs で関数の呼び出しレコードを表示するには

-

Amazon CloudWatch コンソールの [[Log groups (ロググループ)] ページ

] を開きます。 -

関数のロググループの名前を選択します (

/aws/lambda/myLambdaFunction) 。これは関数がコンソールに出力したロググループ名です。 -

下にスクロールし、表示したい関数呼び出しのログストリームを選択します。

次のような出力が表示されます:

クリーンアップ

作業が完了したサンプル関数は削除しておきます。また、関数のログを保存するロググループと、コンソールが作成した実行ロールも削除できます。

Lambda 関数を削除するには

-

Lambda コンソールの [関数]

ページを開きます。 -

作成した関数を選択します。

-

[アクション] で、[削除] を選択します。

-

テキスト入力フィールドに

confirmと入力し、[削除] を選択します。

ロググループを削除するには

-

Amazon CloudWatch コンソールの [Log groups (ロググループ)] ページ

を開きます。 -

関数のロググループ (

/aws/lambda/myLambdaFunction) を選択します。 -

[アクション]、[ロググループの削除] の順にクリックします。

-

ロググループの削除ダイアログボックスで、[削除] をクリックします。

実行ロールを削除するには

-

AWS Identity and Access Management (IAM) コンソールの [Roles (ロール)] ページ

を開きます。 -

関数の実行ロールを選択します (

myLambdaFunction-role-など)。31exxmpl -

[削除] を選択します。

-

[ロールを削除] ダイアログボックスにロール名を入力し、[削除] を選択します。

その他のリソースと次のステップ

コンソールを使用してシンプルな Lambda 関数を作成してテストを行ったので、次の各ステップを実行します。

-

自分の関数に依存関係を追加し、.zip デプロイパッケージを使用してデプロイする方法を学習します。次のリンクから任意の言語を選択します。

-

別の AWS のサービスを使用して Lambda 関数を呼び出す方法については、「チュートリアル: Amazon S3 トリガーを使用して Lambda 関数を呼び出す」を参照してください。

-

これより複雑な、他の AWS のサービスで Lambda を使用する例については、次のチュートリアルのいずれかを選択してください。

-

チュートリアル: API Gateway で Lambda を使用する: Lambda 関数を呼び出す Amazon API Gateway REST API を作成します。

-

チュートリアル: Lambda 関数を使用して Amazon RDS にアクセスする: Lambda 関数を使用して RDS Proxy 経由で Amazon Relational Database Service (Amazon RDS) データベースにデータを書き込みます。

-

チュートリアル: Amazon S3 トリガーを使用してサムネイル画像を作成する: Lambda 関数を使用して、イメージファイルが Amazon S3 バケットにアップロードされるたびにサムネイルを作成します。

-

![Lambda コンソールコードエディタの [デプロイ] ボタン](images/getting-started-tutorial/deploy-console.png)