翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS CloudFormation のテンプレートを使用して、AWS Glue での暗号化の適用を自動化

Diogo Guedes、Amazon Web Services

概要

このパターンは、AWS CloudFormation テンプレートを使用して AWS Glue で暗号化の適用をセットアップして自動化する方法を示しています。このテンプレートは、暗号化を実施するために必要なすべての設定とリソースを作成します。これらのリソースには、初期設定、Amazon EventBridge ルールによって作成された予防コントロール、および AWS Lambda 関数が含まれます。

前提条件と制限

前提条件

アクティブなAWS アカウント

CloudFormation テンプレートとそのリソースをデプロイするための権限

機能制限

このセキュリティコントロールは地域ごとに行われます。AWS Glue で暗号化の適用を設定する各 AWS リージョンに、セキュリティコントロールをデプロイする必要があります。

アーキテクチャ

ターゲットテクノロジースタック

Amazon CloudWatch Logs (AWS Lambda から)

Amazon EventBridge ルール

AWS CloudFormation スタック

AWS CloudTrail

AWS Identity and Access Management (IAM) 管理ロールとポリシー

AWS Key Management Service (AWS KMS)

AWS KMS alias

AWS Lambda 関数

Systems Manager パラメータストア

ターゲットアーキテクチャ

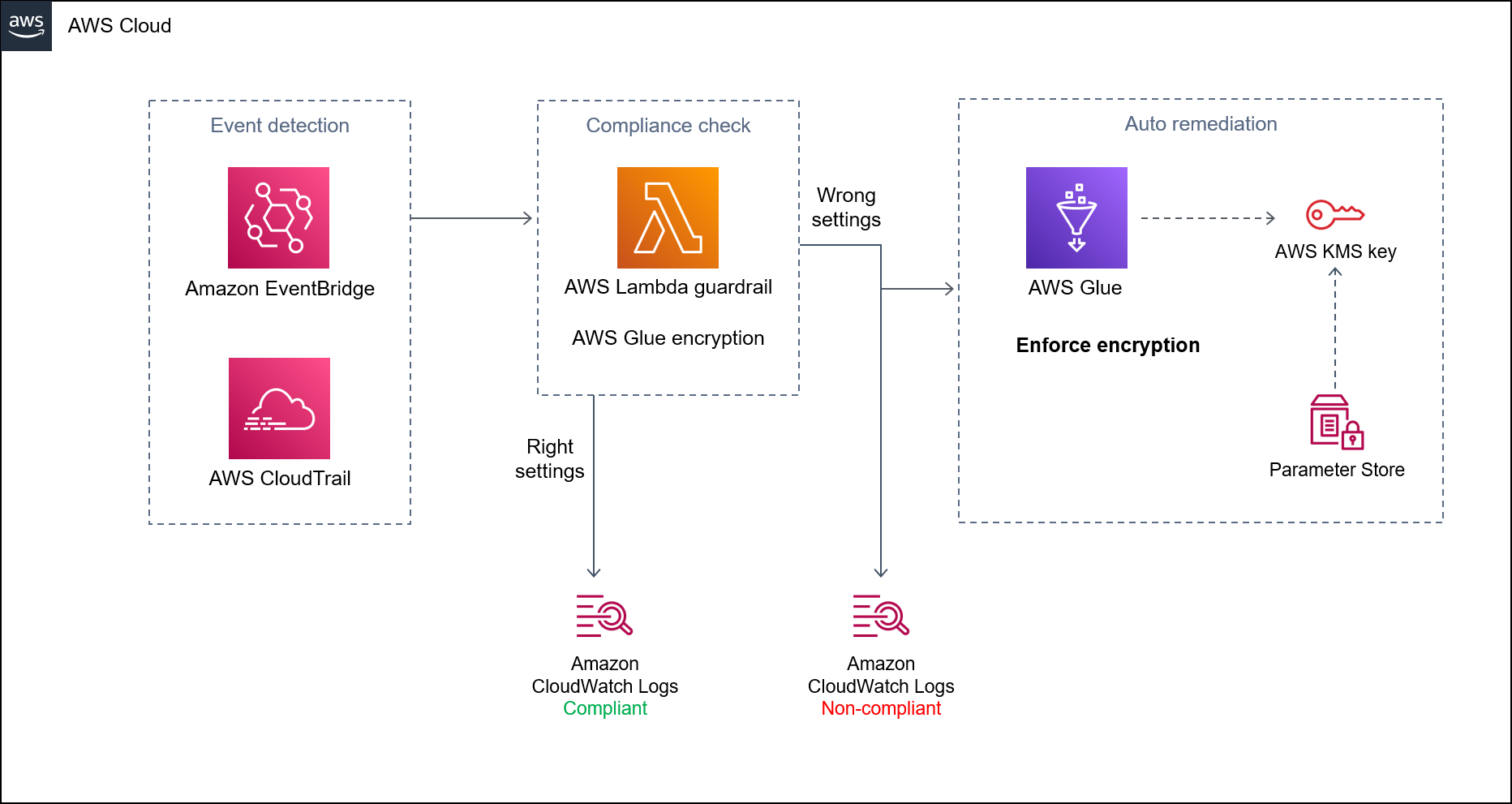

次の図は、AWS Glue で暗号化の適用を自動化する方法を示しています。

この図表は、次のワークフローを示しています:

「CloudFormation テンプレート

」は、AWS Glue での暗号化実施のための初期設定や検出制御を含むすべてのリソースを作成します。 EventBridge ルールは、暗号化設定の状態変化を検出します。

Lambda 関数が呼び出され、CloudWatch ログを通じて評価とロギングが行われます。非準拠の検出では、パラメータストアは AWS KMS キーの Amazon リソースネーム (ARN) で復元されます。サービスは暗号化が有効になった状態で準拠状態に修正されます。

自動化とスケール

「AWS Organizations

ツール

Amazon CloudWatch は、AWS のリソースや、AWS で実行されるアプリケーションをリアルタイムにモニタリングします。

「Amazon EventBridge」は、アプリケーションをさまざまなソースのリアルタイムデータに接続できるようにするサーバーレスイベントバスサービスです。たとえば、Lambda 関数、API 宛先を使用する HTTP 呼び出しエンドポイント、または他の AWS アカウントのイベントバスなどです。

AWS CloudFormation を使用すると、AWS リソースをセットアップし、迅速かつ一貫したプロビジョニングを行い、AWS アカウントとリージョン全体でライフサイクル全体にわたってリソースを管理できます。

「AWS CloudTrail」は、AWS アカウントの運用とリスクの監査、ガバナンスとコンプライアンスを支援します。

AWS Glue は、フルマネージド型の抽出、変換、ロード (ETL) サービスです。これにより、データストアとデータストリーム間でのデータの分類、整理、強化、移動を確実に行うことができます。

AWS Key Management Service (AWS KMS) は、データの保護に役立つ暗号キーを作成および管理する上で役立ちます。

AWS Lambda は、サーバーのプロビジョニングや管理を行うことなくコードを実行できるコンピューティングサービスです。必要に応じてコードを実行し、自動的にスケーリングするため、課金は実際に使用したコンピューティング時間に対してのみ発生します。

「AWS Systems Manager」は、AWS クラウドで実行されるアプリケーションとインフラストラクチャの管理に役立ちます。アプリケーションとリソースの管理が簡略化され、オペレーション上の問題の検出と解決時間が短縮され、AWS リソースを大規模かつセキュアに管理できるようになります。

コード

このパターンのコードは、GitHub 内の「aws-custom-guardrail-event-driven

ベストプラクティス

AWS Glue は、「AWS Glue」でジョブを作成したり、「開発エンドポイントを使用してスクリプトを開発したりするための保存データ暗号化」をサポートしています。

以下のベストプラクティスを考慮します。

AWS KMS キーを使用して暗号化されたデータを残りの部分に書き込むように、ETL ジョブと開発エンドポイントを設定します。

AWS KMS で管理するキーを使用して、「AWS Glue データカタログ」に保存されているメタデータを暗号化します。

AWS KMS キーを使用して、ジョブのブックマークや、「クローラー」および ETL ジョブで生成されたログを暗号化します。

エピック

| タスク | 説明 | 必要なスキル |

|---|---|---|

AWS KMS キー設定を確認します。 |

| クラウドアーキテクト |

| タスク | 説明 | 必要なスキル |

|---|---|---|

クラウドフォーメーションの暗号化設定を確認します。 |

| クラウドアーキテクト |

プロビジョニングされたインフラストラクチャーを非準拠状態に切り替えます。 |

チェックボックスをオフにすると、ガードレールは AWS Glue の非準拠状態を検出し、暗号化の設定ミスを自動的に修正することでコンプライアンスを強制します。そのため、ページを更新した後は、暗号化のチェックボックスが再びオンになっているはずです。 | クラウドアーキテクト |

関連リソース

「AWS CloudFormation コンソールでのスタックの作成」 (AWS CloudFormation ドキュメント)

「AWS CloudTrail を使用して AWS API コールでトリガーする CloudWatch Events ルールの作成 (Amazon CloudWatch ドキュメント)

「AWS Glue での暗号化のセットアップ」 (AWS Glue ドキュメント)