翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

既存の Amazon RDS for PostgreSQL DB インスタンスを暗号化する

Piyush Goyal、Shabana Raghu、Yaser Raja、Amazon Web Services

概要

このパターンでは、AWS クラウド内の PostgreSQL DB インスタンス用の既存の Amazon Relational Database Service (Amazon RDS) を最小限のダウンタイムで暗号化する方法について説明します。このプロセスは、Amazon RDS for MySQL DB インスタンスでも機能します。

Amazon RDS DB インスタンスの暗号化は、DB インスタンスの作成時に有効にすることができますが、作成後に暗号化を有効にすることはできません。ただし、DB インスタンスのスナップショットを作成し、そのスナップショットの暗号化済みコピーを作成すると、暗号化されていない DB インスタンスに暗号化を追加できます。この暗号化されたスナップショットから DB インスタンスを復元することで、元の DB インスタンスの暗号化されたコピーを取得できます。プロジェクトがこのアクティビティの間(少なくとも書き込みトランザクションの場合)ダウンタイムを許可されている場合は、これがすべての作業になります。DB インスタンスの暗号化された新しいコピーが使用可能になると、アプリケーションを新しいデータベースに接続できます。 ただし、プロジェクトでこのアクティビティによる大幅なダウンタイムが許容されない場合は、ダウンタイムを最小限に抑えるための代替アプローチが必要です。 このパターンでは、AWS Database Migration Service (AWS DMS) を使用してデータを移行し、継続的に複製します。これにより、新しい暗号化されたデータベースへのカットオーバーを最小限のダウンタイムで行うことができます。

Amazon RDS の暗号化された DB インスタンスでは、Amazon RDS DB インスタンスをホストしているサーバーでデータを暗号化するために、業界標準の AES-256 暗号化アルゴリズムを使用します。データが暗号化されると、Amazon RDS はパフォーマンスの影響を最小限に抑えながら、データへのアクセスと復号化の認証を透過的に処理します。暗号化を使用するために、データベースのクライアントアプリケーションを変更する必要はありません。

前提条件と制限

前提条件

アクティブな AWS アカウント

暗号化されていないAmazon RDS for PostgreSQL DB インスタンス

AWS DMS タスクの使用経験 (作成、変更、または停止) (AWS DMS ドキュメントの「AWS DMS タスクの使用」を参照)

データベースを暗号化するための AWS Key Management Service (AWS KMS) に関する知識 (AWS KMS ドキュメントを参照)

機能制限

Amazon RDS DB インスタンスの暗号化は、DB インスタンスの作成時にのみ有効にすることができます。作成後に暗号化を有効にすることはできません。

ログに記録されていないテーブル

のデータは、スナップショットを使用しても復元されません。詳細については、「PostgreSQL を使用するためのベストプラクティス」を参照してください。 暗号化されていない DB インスタンスのリードレプリカを暗号化することや、暗号化されている DB インスタンスのリードレプリカを暗号化しないようにすることはできません。

暗号化されていないバックアップやスナップショットを、暗号化された DB インスタンスに復元することはできません。

AWS DMS はシーケンスを自動的に転送しないため、これを処理するには追加の手順が必要です。

詳細については、Amazon RDS ドキュメントの「Amazon RDS 暗号化 DB インスタンスの制限事項」を参照してください。

アーキテクチャ

ソースアーキテクチャ

暗号化されていない RDS DB インスタンス

ターゲット アーキテクチャ

暗号化されていない RDS DB インスタンス

ターゲット RDS DB インスタンスは、ソース RDS DB インスタンスの DB スナップショットコピーを復元することによって作成されます。

AWS KMS キーは、スナップショットの復元中の暗号化に使用されます。

AWS DMS レプリケーションタスクを使用してデータを移行します。

ツール

暗号化を有効化するためのツール:

暗号化のための AWS KMS キー – 暗号化された DB インスタンスを作成するときは、カスタマーマネージドキーまたは Amazon RDS の AWS マネージドキーを選択して、DB インスタンスを暗号化できます。カスタマーマネージドキーのキー識別子を指定しない場合、Amazon RDS は新しい DB インスタンスに AWS マネージドキーを使用します。Amazon RDS は、Amazon RDS 用の AWS マネージドキーを AWS アカウントに作成します。AWS アカウントには、AWS リージョンごとに Amazon RDS の AWS マネージドキーがあります。Amazon RDS の暗号化に KMS キーを使用する方法の詳細については、「Amazon RDS リソースの暗号化」を参照してください。

継続的なレプリケーションに使用されるツール:

AWS DMS - AWS Database Migration Service (AWS DMS) を使用して、ソース DB からターゲット DB に変更を複製します。ダウンタイムを最小限に抑えるために、ソース DB とターゲット DB を同期させることが重要です。AWS DMS の設定とタスクの作成については、「AWS DMS のドキュメント」を参照してください。

エピック

| タスク | 説明 | 必要なスキル |

|---|---|---|

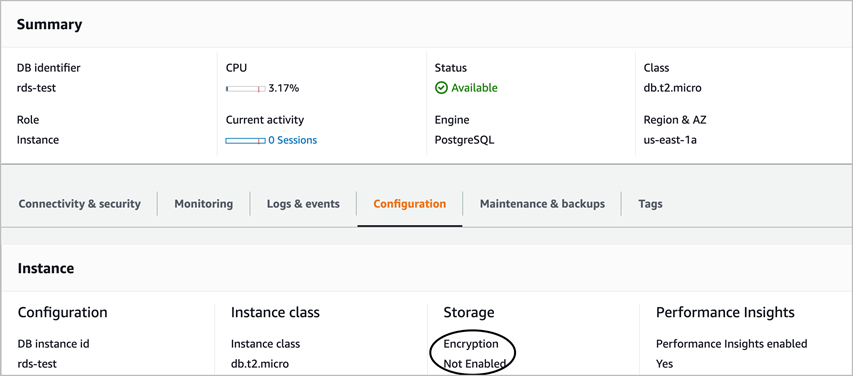

ソース PostgreSQL DB インスタンスの詳細を確認します。 | Amazon RDS コンソールで、ソース PostgreSQL DB インスタンスを選択します。[設定] タブで、インスタンスの暗号化が有効になっていないことを確認します。画面の図については、「追加情報」セクションを参照してください。 | DBA |

DB スナップショットを作成します。 | 暗号化するインスタンスの DB スナップショットを作成します。スナップショットを作成するのにかかる時間は、データベースのサイズによって異なります。手順については、Amazon RDS ドキュメントの「DB スナップショットの作成」を参照してください。 | DBA |

スナップショットを暗号化します。 | Amazon RDS コンソールのナビゲーションペインで、[スナップショット] を選択し、作成した DB スナップショットを選択します。[アクション] では、[スナップショットのコピー] を選択します。対応するフィールドで、送信先の AWS リージョンと DB スナップショットのコピー名を指定します。[暗号化を有効にする] チェックボックスを選択します。[マスターキー] では、DB スナップショットの暗号化に使用する KMS キー識別子を指定します。[スナップショットをコピー] を選択します。詳細については、Amazon RDS のドキュメントの「スナップショットのコピー」を参照してください。 | DBA |

| タスク | 説明 | 必要なスキル |

|---|---|---|

DB スナップショットを復元します。 | Amazon RDS コンソールで、[スナップショット] タブを選択します。作成した暗号化スナップショットを選択します。[アクション]、[スナップショットの復元] の順に選択します。DB インスタンス識別子として、新しい DB インスタンスの一意の名前を入力します。インスタンスの詳細を確認してから、[DB インスタンスの復元] を選択します。新しい、暗号化された DB インスタンスがスナップショットから作成されます。詳細については、Amazon RDS ドキュメントの「DB スナップショットからの復元」を参照してください。 | DBA |

AWS DMS を使用してデータを移行します。 | AWS DMS コンソールで、AWS DMS タスクを作成します。[移行タイプ] では、[既存のデータを移行して進行中の変更を複製する] を選択します。[タスク設定] の [ターゲットテーブル作成モード] では、[切り詰め] を選択します。詳細については、AWS DMS ドキュメントの「タスクの作成」を参照してください。 | DBA |

データ検証を有効にします。 | [タスク設定] で、[検証を有効にする] を選択します。これにより、ソースデータとターゲットデータを比較して、データが正確に移行されたことを確認できます。 | DBA |

ターゲット DB インスタンスの制約を無効にします。 | ターゲット DB インスタンスで、トリガーと外部キーの制約をすべて無効 | DBA |

データを検証します。 | フルロードが完了したら、ターゲット DB インスタンスのデータを検証して、ソースデータと一致するかどうかを確認します。詳細については、AWS DMS ドキュメントの「AWS DMS のデータ検証」を参照してください。 | DBA |

| タスク | 説明 | 必要なスキル |

|---|---|---|

ソース DB インスタンスに対する書き込み操作を停止します。 | ソース DB インスタンスでの書き込み操作を停止して、アプリケーションのダウンタイムを開始できるようにします。AWS DMS がパイプライン内のデータのレプリケーションを完了したことを検証します。ターゲット DB インスタンスで、トリガーと外部キーを有効にします。 | DBA |

データベースシーケンスの更新 | ソースデータベースにシーケンス番号が含まれている場合は、ターゲットデータベースのシーケンスを検証して更新します。 | DBA |

アプリケーションのエンドポイントを設定します。 | アプリケーション接続で、新しい Amazon RDS DB インスタンスのエンドポイントを使用するように設定します。現在、DB インスタンスは暗号化されています。 | DBA、アプリ所有者 |

関連リソース

追加情報

ソース PostgreSQL DB インスタンスの暗号化の確認:

このパターンに関するその他の注意事項:

rds.logical_replicationパラメータを 1 に設定して、PostgreSQL でのレプリケーションを有効にします。

重要な注意: レプリケーションスロットは、ファイルが外部から (たとえば pg_recvlogical によって) 消費されるまで、抽出、変換、ロード(ETL)ジョブを介して、あるいは AWS DMS 経由で先書きログ (WAL) ファイルを保持します。rds.logical_replication パラメータ値を 1 に設定すると、AWS DMS は wal_level、max_wal_senders、max_replication_slots、および max_connections パラメータを設定します。論理レプリケーションスロットが存在するが、replicationスロットによって予約された WAL ファイルにコンシューマが存在しない場合、トランザクション ログ ディスクの使用量が増加し、使用可能なストレージ容量が継続的に減少することがあります。この問題を解決する方法の詳細と手順については、AWS サポートナレッジセンターの「Amazon RDS for PostgreSQL で「デバイスにスペースが残っていない」またはDiskFull」エラーの原因を特定するにはどうすればよいですか?

DB スナップショットを作成した後、ソース DB インスタンスに加えたスキーマの変更は、ターゲット DB インスタンスには反映されません。

暗号化された DB インスタンスを作成したら、その DB インスタンスで使用されている KMS キーを変更することはできません。したがって、暗号化された DB インスタンスを作成する前に、KMS キーの要件を必ず確認してください。

AWS DMS タスクを実行する前に、ターゲット DB インスタンスのトリガーと外部キーを無効にする必要があります。タスクが完了した後、これらを再度有効にすることができます。