翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

インフラストラクチャ OU — ネットワークアカウント

ご意見をお寄せください。簡単なアンケート |

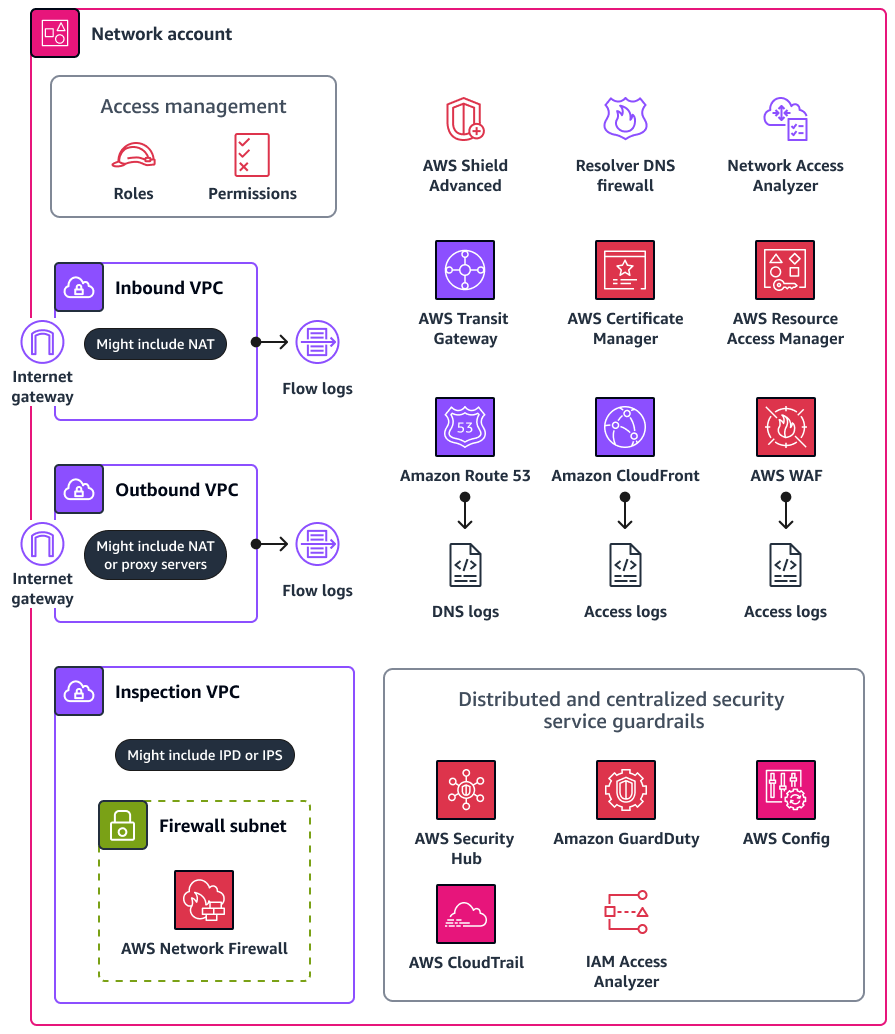

ネットワークアカウントでは、仮想プライベートクラウド (VPCs) とより広範なインターネット間のネットワークを管理します。このアカウントでは、VPC サブネットと AWS Transit Gateway アタッチメントの共有に AWS Resource Access Manager (AWS RAM) を使用し AWS WAF、Amazon CloudFront を使用してターゲットを絞ったサービスの使用をサポートすることで、広範な開示制御メカニズムを実装できます。このアカウントの詳細については、AWS 「セキュリティリファレンスアーキテクチャ (AWS SRA)」を参照してください。次の図は、ネットワークアカウントで設定されている AWS セキュリティサービスとプライバシーサービスを示しています。

このセクションでは、このアカウントで使用される以下 AWS のサービス に関する詳細情報を提供します。

Amazon CloudFront

Amazon CloudFront は、フロントエンドアプリケーションとファイルホスティングの地理的制限をサポートしています。CloudFront は、エッジロケーションと呼ばれるデータセンターの世界的ネットワークを通じてコンテンツを配信できます。ユーザーが CloudFront で提供しているコンテンツをリクエストすると、リクエストはエッジロケーションにルーティングされ、レイテンシーが最も低くなります。このサービスがセキュリティコンテキストでどのように使用されるかの詳細については、AWS 「 セキュリティリファレンスアーキテクチャ」を参照してください。

CloudFront の地理的制限を使用して、特定の地理的場所のユーザーが CloudFront ディストリビューションを通じて配信するコンテンツにアクセスできないようにすることができます。地理的制限の詳細と設定オプションについては、CloudFront ドキュメントの「コンテンツの地理的分散の制限」を参照してください。

CloudFront が受信するすべてのユーザーリクエストに関する詳細情報を含むアクセスログを生成するように CloudFront を設定することもできます。詳細については、CloudFront ドキュメントの「標準ログ (アクセスログ) の設定と使用」を参照してください。最後に、CloudFront が一連のエッジロケーションでコンテンツをキャッシュするように設定されている場合は、キャッシュが発生する場所を検討できます。組織によっては、クロスリージョンキャッシュがクロスボーダーデータ転送要件の対象となる場合があります。

「AWS Resource Access Manager」

AWS Resource Access Manager (AWS RAM) は、 間でリソースを安全に共有 AWS アカウント し、運用上のオーバーヘッドを削減し、可視性と監査可能性を提供するのに役立ちます。を使用すると AWS RAM、組織 AWS アカウント 内の他の またはサードパーティーアカウントと共有できる AWS リソースを制限できます。詳細については、「共有可能な AWS リソース」を参照してください。ネットワークアカウントでは、 AWS RAM を使用して VPC サブネットと Transit Gateway 接続を共有できます。 AWS RAM を使用してデータプレーン接続を別の と共有する場合は AWS アカウント、接続が事前承認されていることを確認するプロセスを確立することを検討してください AWS リージョン。

VPCs と Transit Gateway 接続の共有に加えて、 を使用して、IAM リソースベースのポリシーをサポートしていないリソースを共有 AWS RAM できます。個人データ OU でホストされているワークロードの場合、 AWS RAM を使用して、別の にある個人データにアクセスできます AWS アカウント。詳細については、「Personal Data OU – PD Application account」セクションAWS Resource Access Managerの「」を参照してください。

AWS Transit Gateway

組織のデータレジデンシー要件 AWS リージョン に沿った個人データを収集、保存、または処理する AWS リソースを にデプロイする場合で、適切な技術的保護策がある場合は、コントロールプレーンとデータプレーンで未承認のクロスボーダーデータフローを防ぐためにガードレールを実装することを検討してください。コントロールプレーンでは、IAM およびサービスコントロールポリシーを使用して、リージョンの使用を制限し、その結果、リージョン間のデータフローを制限できます。

データプレーンでクロスリージョンデータフローを制御するには、複数のオプションがあります。例えば、ルートテーブル、VPC ピアリング、アタッチメント AWS Transit Gateway を使用できます。 AWS Transit Gatewayは、仮想プライベートクラウド (VPCs) とオンプレミスネットワークを接続する中央ハブです。大規模な AWS ランディングゾーンの一部として、インターネットゲートウェイ AWS リージョン、VPC-to-VPC直接ピアリング、 とのリージョン間ピアリングなど、データがどのように通過できるかを検討できます AWS Transit Gateway。例えば、以下を実行できます AWS Transit Gateway。

-

VPCs とオンプレミス環境間の東西接続と南北接続がプライバシー要件と一致していることを確認します。

-

プライバシー要件に従って VPC 設定を行います。

-

AWS Organizations および IAM ポリシーでサービスコントロールポリシーを使用して、 AWS Transit Gateway および Amazon Virtual Private Cloud (Amazon VPC) 設定の変更を防止します。サービスコントロールポリシーのサンプルについては、このガイドVPC 設定の変更を制限するの「」を参照してください。

AWS WAF

個人データの意図しない開示を防ぐために、ウェブアプリケーションにdefense-in-depthアプローチをデプロイできます。アプリケーションに入力検証とレート制限を構築できますが、別の防御線として機能する AWS WAF ことができます。 AWS WAFは、保護されたウェブアプリケーションリソースに転送される HTTP および HTTPS リクエストをモニタリングするのに役立つウェブアプリケーションファイアウォールです。このサービスがセキュリティコンテキストでどのように使用されるかの詳細については、AWS 「 セキュリティリファレンスアーキテクチャ」を参照してください。

を使用すると AWS WAF、特定の条件を検査するルールを定義してデプロイできます。以下のアクティビティは、個人データの意図しない開示に関連している可能性があります。

-

不明または悪意のある IP アドレスまたは地理的場所からのトラフィック

-

Open Worldwide Application Security Project (OWASP) SQL インジェクションなどの流出関連の攻撃を含む、上位 10

件の攻撃 -

リクエストの発生率が高い

-

一般的なボットトラフィック

-

コンテンツスクレイパー

によって管理される AWS WAF ルールグループをデプロイできます AWS。のマネージドルールグループの中には、プライバシーや個人データに対する脅威を検出するために AWS WAF 使用できるものがあります。次に例を示します。

-

SQL データベース – このルールグループには、SQL インジェクション攻撃など、SQL データベースの悪用に関連するリクエストパターンをブロックするように設計されたルールが含まれています。アプリケーションが SQL データベースとインターフェイスする場合は、このルールグループを検討してください。

-

既知の不正な入力 – このルールグループには、無効であることがわかっており、脆弱性の悪用または検出に関連付けられているリクエストパターンをブロックするように設計されたルールが含まれています。

-

Bot Control – このルールグループには、ボットからのリクエストを管理するように設計されたルールが含まれています。このルールは、過剰なリソースを消費し、ビジネスメトリクスを歪め、ダウンタイムを引き起こし、悪意のあるアクティビティを実行する可能性があります。

-

アカウント乗っ取り防止 (ATP) – このルールグループには、悪意のあるアカウント乗っ取りの試みを防ぐために設計されたルールが含まれています。このルールグループは、アプリケーションのログインエンドポイントに送信されたログイン試行を検査します。