翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

セキュリティ OU - Security Tooling アカウント

ご意見をお寄せください。簡単なアンケート |

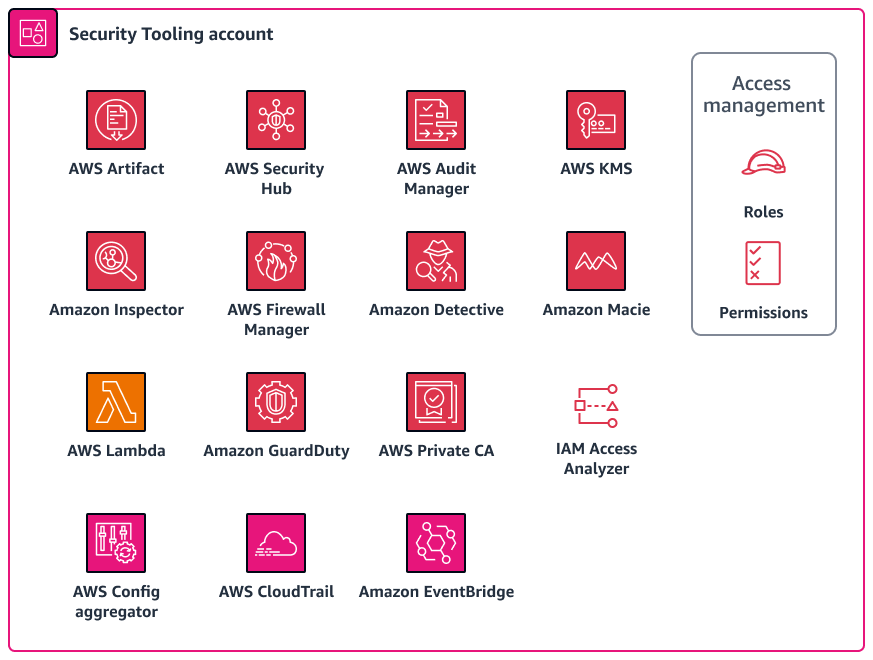

Security Tooling アカウントは AWS アカウント、セキュリティとプライバシーの基本的なサービスの運用、セキュリティとプライバシーのアラートと対応のモニタリングと自動化に専念しています。このアカウントの詳細については、AWS 「セキュリティリファレンスアーキテクチャ (AWS SRA)」を参照してください。次の図は、 AWS Security Tooling アカウントで設定されているセキュリティサービスとプライバシーサービスを示しています。

このセクションでは、このアカウントの以下に関する詳細情報を提供します。

AWS CloudTrail

AWS CloudTrail は、 の全体的な API アクティビティを監査するのに役立ちます AWS アカウント。個人データを保存、処理、または送信 AWS リージョン するすべての AWS アカウント および で CloudTrail を有効にすると、このデータの使用と開示を追跡するのに役立ちます。AWS セキュリティリファレンスアーキテクチャでは、組織の証跡を有効にすることをお勧めします。これは、組織内のすべてのアカウントのすべてのイベントを記録する単一の証跡です。ただし、この組織の証跡を有効にすると、マルチリージョンのログデータがログアーカイブアカウントの単一の Amazon Simple Storage Service (Amazon S3) バケットに集約されます。個人データを処理するアカウントの場合、設計上の考慮事項がいくつか追加される可能性があります。ログレコードには、個人データへの参照が含まれている場合があります。データレジデンシーとデータ転送の要件を満たすには、S3 バケットがある 1 つのリージョンにクロスリージョンログデータを集約することを検討し直す必要がある場合があります。組織は、組織の証跡に含める、または除外するリージョンのワークロードを検討する場合があります。組織の証跡から除外するワークロードについては、個人データをマスクするリージョン固有の証跡の設定を検討してください。個人データのマスキングの詳細については、このガイドのAmazon Data Firehose「」セクションを参照してください。最終的に、組織には、一元化された Log Archive アカウントに集約される組織の証跡とリージョンの証跡の組み合わせがある場合があります。

単一リージョンの証跡の設定の詳細については、 AWS Command Line Interface (AWS CLI) または コンソールを使用する手順を参照してください。組織の証跡を作成するときは、 でオプトイン設定を使用するかAWS Control Tower、CloudTrail コンソールで証跡を直接作成できます。

全体的なアプローチと、ログとデータ転送要件の一元化を管理する方法の詳細については、このガイドの集中ログストレージ「」セクションを参照してください。どの設定を選択しても、SRA に従って Security Tooling アカウントの証跡管理を Log Archive AWS アカウントのログストレージから分離できます。この設計により、ログを管理する必要があるユーザーとログデータを使用する必要があるユーザーに対して、最小特権のアクセスポリシーを作成できます。

AWS Config

AWS Config は、 内のリソースの詳細ビュー AWS アカウント と、その設定方法を提供します。リソース間の関係や、時間の経過とともにリソースの設定がどのように変化したかを特定するのに役立ちます。このサービスがセキュリティコンテキストでどのように使用されるかの詳細については、AWS 「 セキュリティリファレンスアーキテクチャ」を参照してください。

では AWS Config、 AWS Config ルールと修復アクションのセットであるコンフォーマンスパックをデプロイできます。コンフォーマンスパックは、 マネージドルールまたはカスタム AWS Config ルールを使用して、プライバシー、セキュリティ、運用、コスト最適化のガバナンスチェックを可能にするように設計された汎用フレームワークを提供します。このツールは、大規模な自動化ツールのセットの一部として使用して、 AWS リソース設定が独自のコントロールフレームワーク要件に準拠しているかどうかを追跡できます。

NIST Privacy Framework v1.0 コンフォーマンスパックの運用上のベストプラクティスは、NIST Privacy Framework の多くのプライバシー関連のコントロールに対応しています。各 AWS Config ルールは特定の AWS リソースタイプに適用され、1 つ以上の NIST プライバシーフレームワークコントロールに関連付けられます。このコンフォーマンスパックを使用して、アカウントのリソース全体でプライバシー関連の継続的なコンプライアンスを追跡できます。このコンフォーマンスパックに含まれるルールの一部を次に示します。

-

no-unrestricted-route-to-igw– このルールは、VPC ルートテーブルのデフォルトルート0.0.0.0/0またはインターネットゲートウェイへの::/0出力ルートを継続的にモニタリングすることで、データプレーン上のデータ流出を防ぐのに役立ちます。これにより、特に悪意のあることがわかっている CIDR 範囲がある場合に、インターネット宛てのトラフィックの送信先を制限できます。 -

encrypted-volumes– このルールは、Amazon Elastic Compute Cloud (Amazon EC2) インスタンスにアタッチされている Amazon Elastic Block Store (Amazon EBS) ボリュームが暗号化されているかどうかを確認します。組織に、個人データを保護するための AWS Key Management Service (AWS KMS) キーの使用に関する特定の制御要件がある場合は、ルールの一部として特定のキー IDs を指定して、ボリュームが特定の AWS KMS キーで暗号化されていることを確認できます。 -

restricted-common-ports– このルールは、Amazon EC2 セキュリティグループが指定されたポートへの無制限の TCP トラフィックを許可しているかどうかをチェックします。セキュリティグループは、 AWS リソースへの送受信ネットワークトラフィックをステートフルにフィルタリングすることで、ネットワークアクセスの管理に役立ちます。から TCP 3389 や TCP 21 などの一般的なポート0.0.0.0/0への入力トラフィックをリソースでブロックすると、リモートアクセスを制限できます。

AWS Config は、 AWS リソースのプロアクティブコンプライアンスチェックとリアクティブコンプライアンスチェックの両方に使用できます。コンフォーマンスパックにあるルールを考慮するだけでなく、これらのルールを検出評価モードとプロアクティブ評価モードの両方に組み込むことができます。これにより、アプリケーションデベロッパーはデプロイ前チェックの組み込みを開始できるため、ソフトウェア開発ライフサイクルの早い段階でプライバシーチェックを実装できます。例えば、 AWS CloudFormation テンプレートにフックを含めて、テンプレート内の宣言されたリソースを、プロアクティブモードが有効になっているすべてのプライバシー関連 AWS Config ルールと照合できます。詳細については、AWS Config 「 Rules Now Support Proactive Compliance

Amazon GuardDuty

AWS は、Amazon S3、Amazon Relational Database Service (Amazon RDS)、Kubernetes を使用した Amazon EC2 など、個人データの保存または処理に使用できる複数のサービスを提供します。Amazon GuardDuty は、インテリジェントな可視性と継続的なモニタリングを組み合わせて、個人データの意図しない開示に関連する可能性のある指標を検出します。このサービスがセキュリティコンテキストでどのように使用されるかの詳細については、AWS 「 セキュリティリファレンスアーキテクチャ」を参照してください。

GuardDuty を使用すると、攻撃のライフサイクル全体を通じて、悪意のある可能性のあるプライバシー関連のアクティビティを特定できます。例えば、GuardDuty は、ブラックリストに登録されたサイトへの接続、異常なネットワークポートトラフィックまたはトラフィックボリューム、DNS の流出、予期しない EC2 インスタンスの起動、異常な ISP 発信者について警告できます。また、GuardDuty を設定して、独自の信頼された IP リストから信頼された IP アドレスのアラートを停止し、独自の脅威リストから既知の悪意のある IP アドレスをアラートするようにすることもできます。

AWS SRA で推奨されているように、組織 AWS アカウント 内のすべての に対して GuardDuty を有効にし、Security Tooling アカウントを GuardDuty 委任管理者として設定できます。GuardDuty は、組織全体からの検出結果をこの単一のアカウントに集約します。詳細については、「 を使用した GuardDuty アカウントの管理 AWS Organizations」を参照してください。また、検出と分析から封じ込めと根絶まで、インシデント対応プロセスにおけるプライバシー関連の利害関係者をすべて特定し、データの流出を伴う可能性のあるインシデントにそれらを含めることを検討することもできます。

IAM Access Analyzer

多くのお客様は、個人データが事前に承認され、意図されたサードパーティープロセッサと適切に共有され、他のエンティティと共有されていないという継続的な保証を望んでいます。データ境界

AWS Identity and Access Management Access Analyzer (IAM Access Analyzer) を使用すると、組織は 信頼 AWS アカウント ゾーンを定義し、その信頼ゾーンに対する違反のアラートを設定できます。IAM Access Analyzer は IAM ポリシーを分析し、機密性の高いリソースへの意図しないパブリックアクセスまたはクロスアカウントアクセスを特定して解決するのに役立ちます。IAM Access Analyzer は、数学ロジックと推論を使用して、 の外部からアクセスできるリソースの包括的な検出結果を生成します AWS アカウント。最後に、過度に寛容な IAM ポリシーに応答して修正するために、IAM Access Analyzer を使用して IAM ベストプラクティスに照らして既存のポリシーを検証し、提案を提供できます。IAM Access Analyzer は、IAM プリンシパルの以前のアクセスアクティビティに基づく最小特権の IAM ポリシーを生成できます。CloudTrail ログを分析し、これらのタスクを引き続き実行するために必要なアクセス許可のみを付与するポリシーを生成します。

セキュリティコンテキストでの IAM Access Analyzer の使用方法の詳細については、AWS 「 セキュリティリファレンスアーキテクチャ」を参照してください。

Amazon Macie

Amazon Macie は、機械学習とパターンマッチングを使用して機密データを検出し、データセキュリティリスクを可視化し、それらのリスクに対する保護を自動化するのに役立つサービスです。Macie は、Amazon S3 バケットのセキュリティまたはプライバシーに関する潜在的なポリシー違反または問題を検出すると、検出結果を生成します。Macie は、組織がコンプライアンスの取り組みをサポートするために自動化を実装するために使用できるもう 1 つのツールです。このサービスがセキュリティコンテキストでどのように使用されるかの詳細については、AWS 「 セキュリティリファレンスアーキテクチャ」を参照してください。

Macie は、名前、住所、その他の識別可能な属性などの個人を特定できる情報 (PII) を含む、大規模で増加している機密データタイプのリストを検出できます。組織による個人データの定義を反映する検出基準を定義するために、カスタムデータ識別子を作成することもできます。

組織が個人データを含む Amazon S3 バケットの予防的コントロールを定義する場合、Macie を検証メカニズムとして使用して、個人データの所在と保護方法を継続的に再確認することができます。開始するには、Macie を有効にし、機密データ自動検出を設定します。Macie は、アカウント間および 間で、すべての S3 バケット内のオブジェクトを継続的に分析します AWS リージョン。Macie は、個人データが存在する場所を示すインタラクティブなヒートマップを生成して維持します。機密データ自動検出機能は、コストを削減し、検出ジョブを手動で設定する必要性を最小限に抑えるように設計されています。自動機密データ検出機能に基づいて構築し、Macie を使用して既存のバケット内の新しいバケットまたは新しいデータを自動的に検出し、割り当てられたデータ分類タグに対してデータを検証できます。このアーキテクチャを設定して、バケットの分類ミスや分類解除を適切な開発チームとプライバシーチームにタイムリーに通知します。

を使用して、組織内のすべてのアカウントに対して Macie を有効にできます AWS Organizations。詳細については、Amazon Macie での組織の統合と設定」を参照してください。