翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

アプリケーションチームの例: AWS Config ルールの作成

以下は、アプリケーションまたは開発チームが担当する Security Hub Foundational Security Best Practices (FSBP) セキュリティ標準のコントロールです。

この例では、アプリケーションチームは FSBP コントロール EC2.19 の検出結果に対処しています。このコントロールは、指定した高リスクのポートにセキュリティグループの受信 SSH トラフィックがアクセス可能かどうかをチェックします。セキュリティグループ内のルールがこれらのポートについて、0.0.0.0/0 または ::/0 からの着信トラフィックを許可している場合、このコントロールは失敗します。このコントロールのドキュメントでは、このトラフィックを許可するルールを削除することをお勧めします。

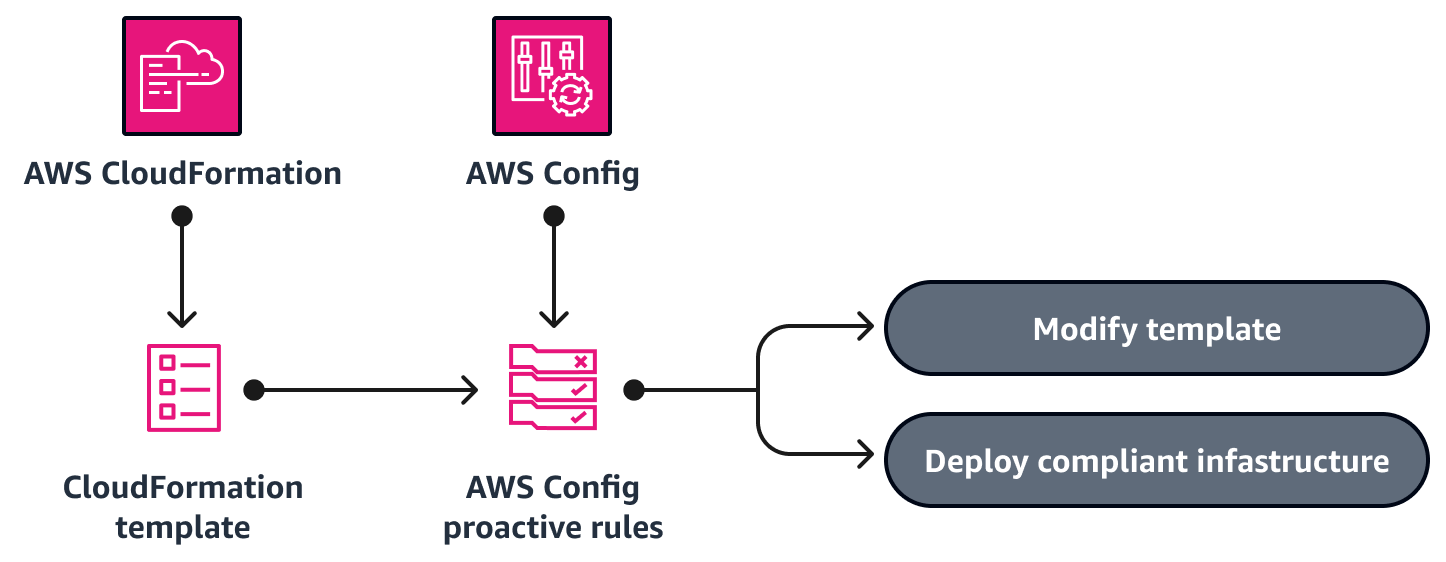

個々のセキュリティグループルールに対処することに加えて、これは新しい AWS Config ルールになるはずの検出結果の優れた例です。プロアクティブ評価モードを使用すると、リスクの高いセキュリティグループルールが将来デプロイされるのを防ぐことができます。プロアクティブモードでは、リソースがデプロイされる前に評価されるため、リソースの設定ミスや関連するセキュリティ検出結果を防ぐことができます。新しいサービスまたは新機能を実装する場合、アプリケーションチームは継続的インテグレーションおよび継続的デリバリー (CI/CD) パイプラインの一部としてプロアクティブモードでルールを実行して、非準拠のリソースを特定できます。次の図は、プロアクティブ AWS Config ルールを使用して、 AWS CloudFormation テンプレートで定義されたインフラストラクチャが準拠していることを確認する方法を示しています。

この例では、もう 1 つの重要な効率を得ることができます。アプリケーションチームがプロアクティブ AWS Config ルールを作成すると、他のアプリケーションチームが使用できるように、共通のコードリポジトリで共有できます。

Security Hub コントロールに関連付けられた各検出結果には、検出結果の詳細と、問題を修正する手順へのリンクが含まれています。クラウドチームは、手動による 1 回限りの修復を必要とする検出結果に遭遇する可能性がありますが、必要に応じて、開発プロセスのできるだけ早い段階で問題を特定するプロアクティブチェックを作成することをお勧めします。