翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

FTPS対応サーバーを作成する

SSL (FTPS) 経由のファイル転送プロトコルは、 の拡張機能ですFTP。Transport Layer Security (TLS) と Secure Sockets Layer (SSL) の暗号化プロトコルを使用してトラフィックを暗号化します。FTPS では、制御チャネル接続とデータチャネル接続の両方を同時または個別に暗号化できます。

FTPS対応サーバーを作成するには

-

で AWS Transfer Family コンソールを開きhttps://console.aws.amazon.com/transfer/

、ナビゲーションペインからサーバーを選択し、サーバーの作成 を選択します。 -

プロトコルの選択 で、 を選択しますFTPS。

サーバー証明書 では、 AWS Certificate Manager (ACM) に保存されている証明書を選択します。この証明書はFTPS、クライアントがサーバーに接続するときにサーバーを識別するために使用されます。次に次へ を選択します。

新しいパブリック証明書をリクエストするには、AWS Certificate Manager ユーザーガイドの「パブリック証明書をリクエストする」を参照してください。

既存の証明書を にインポートするにはACM、AWS Certificate Manager 「 ユーザーガイド」の「 に証明書をインポートACMする」を参照してください。

プライベート IP アドレスFTPS経由でプライベート証明書を使用するようにリクエストするには、 AWS Certificate Manager ユーザーガイドの「プライベート証明書のリクエスト」を参照してください。

以下の暗号化アルゴリズムとキーサイズの証明書がサポートされています。

-

2048 ビット RSA (RSA_2048)

-

4096 ビット RSA (RSA_4096)

-

楕円素数曲線 256 ビット (EC_Prime256v1)

-

楕円素数曲線 384 ビット (EC_secp384R1)

-

楕円素数曲線 521 ビット (EC_secp521R1)

注記

証明書は、 FQDNまたは IP アドレスを指定し、発行者に関する情報を含む有効な SSL/TLS X.509 バージョン 3 証明書である必要があります。

-

-

[Choose an identity provider] (ID プロバイダーの選択) で、ユーザーアクセスの管理に使用したい ID プロバイダーを選択します。次のオプションがあります。

-

AWS Directory Service for Microsoft Active Directory – エンドポイントにアクセスするための AWS Directory Service ディレクトリを指定します。そうすることで、Active Directory に保存されている認証情報を使用してユーザーを認証できるようになります。 AWS Managed Microsoft AD ID プロバイダーの操作の詳細については、「」を参照してくださいAWS Directory Service ID プロバイダーの使用。

注記

-

クロスアカウントディレクトリと共有ディレクトリは、 ではサポートされていません AWS Managed Microsoft AD。

-

Directory Service を ID プロバイダーとしてサーバーを設定するには、いくつかの AWS Directory Service アクセス許可を追加する必要があります。詳細については、「の使用を開始する前に AWS Directory Service for Microsoft Active Directory」を参照してください。

![[アイデンティティ プロバイダーの選択] コンソール セクション[AWS Directory Service] が選択されています。](images/create-server-choose-idp-directory-services.png)

-

-

「Custom Identity Provider」 ー 以下のいずれかのオプションを選択する:

-

AWS Lambda を使用して ID プロバイダーを接続する – Lambda 関数にバックアップされた既存の ID プロバイダーを使用できます。Lambda 関数の名前を指定します。詳細については、「AWS Lambda を使用して ID プロバイダーを統合する」を参照してください。

-

Amazon API Gateway を使用して ID プロバイダーを接続する – Lambda 関数でバックアップされた API Gateway メソッドを作成して、ID プロバイダーとして使用できます。Amazon API Gateway URLと呼び出しロールを指定します。詳細については、「Amazon API Gateway を使用して ID プロバイダーを統合する」を参照してください。

![[ID プロバイダーの選択] コンソールセクションで、[カスタム ID プロバイダー] が選択されています。](images/custom-lambda-console-no-sftp.png)

-

-

-

[Next (次へ)] を選択します。

-

[Choose an endpoint] (エンドポイントの選択) で、次のように操作します。

注記

FTPS Transfer Family の サーバーは、ポート 21 (コントロールチャネル) とポート範囲 8192~8200 (データチャネル) で動作します。

-

エンドポイントタイプ では、ホストVPCされたエンドポイントタイプを選択して、サーバーのエンドポイントをホストします。VPC ホストされたエンドポイントの設定については、「」を参照してくださいVirtual Private Cloud でサーバーを作成する。

注記

パブリックにアクセス可能なエンドポイントはサポートされません。

-

(オプション) FIPS 有効 の場合、FIPS有効エンドポイントチェックボックスをオンにして、エンドポイントが連邦情報処理標準 () に準拠していることを確認しますFIPS。

注記

FIPSが有効なエンドポイントは、北米 AWS リージョンでのみ使用できます。利用可能なリージョンについては、「AWS 全般のリファレンス」の「AWS Transfer Family エンドポイントとクォータ」を参照してください。の詳細についてはFIPS、連邦情報処理標準 (FIPS) 140-2

を参照してください。 -

[Next (次へ)] を選択します。

-

-

ドメインの選択ページで、選択したプロトコルを介してデータを保存およびアクセスするために使用する AWS ストレージサービスを選択します。

Amazon S3 を選択すると、選択したプロトコル経由でファイルをオブジェクトとして保存してアクセスできます。

Amazon EFS を選択して、選択したプロトコルを介して Amazon EFS ファイルシステムにファイルを保存してアクセスします。

[Next (次へ)] を選択します。

-

[Configure additional details] (その他の詳細の構成) で次のように操作します。

-

ログの場合、既存のログ グループを指定するか、新しいログ グループを作成します (デフォルト オプション)。

![サーバー作成ウィザードの [追加情報の詳細] を構成するためのログペイン。[新しいロググループを作成する] が選択されています。](images/logging-server-create-new-log-group-1.png)

既存のロググループを選択する場合は、 に関連付けられているロググループを選択する必要があります AWS アカウント。

![サーバー作成ウィザードの [追加情報の詳細] を構成するためのログペイン。既存のロググループを選択します。](images/logging-server-choose-existing-group.png)

ロググループの作成 を選択すると、 CloudWatch コンソール (https://console.aws.amazon.com/cloudwatch/

) がロググループの作成ページを開きます。詳細については、 CloudWatch 「 Logs でロググループを作成する」を参照してください。 -

(オプション) マネージドワークフロー では、ワークフローの実行時に Transfer Family が引き受けるワークフロー IDs (および対応するロール) を選択します。完全なアップロード時に実行するワークフローと、部分的なアップロード時に実行するワークフローを選択できます。マネージドワークフローを使用したファイルの処理の詳細については、AWS Transfer Family マネージドワークフローを参照してください。

![[管理されたワークフロー] のコンソールセクション。](images/workflows-addtoserver.png)

-

[Cryptographic algorithm options] (暗号化アルゴリズムオプション) で、サーバーで使用できる暗号化アルゴリズムを含むセキュリティポリシーを選択します。

注記

デフォルトでは、次にようになります。

-

FIPS 有効エンドポイントが選択されていない場合、

TransferSecurityPolicy-2020-06セキュリティポリシーがサーバーにアタッチされます。 -

FIPS 有効エンドポイントが選択されている場合、

TransferSecurityPolicy-FIPS-2020-06セキュリティポリシーがサーバーにアタッチされます。

セキュリティポリシーの詳細については、「のセキュリティポリシー AWS Transfer Family」を参照してください。

![セキュリティポリシーが選択された[暗号アルゴリズムオプション]コンソールセクション。](images/create-server-configure-additional-details-cryptographic-algorithm-options.png)

-

-

「サーバーホストキー」は空白のままにしておきます。

注記

Server Host Key セクションは、既存の SFTP対応サーバーからユーザーを移行する場合にのみ使用されます。

![[サーバーホストキー] コンソールセクション。](images/create-server-configure-additional-details-server-host-key.png)

-

(オプション) [Tags] (タグ) の [Key] (キー) と [Value] (値) にキーバリューペアとして 1 つ以上のタグを入力して [Add tag] (タグの追加) を選択します。

-

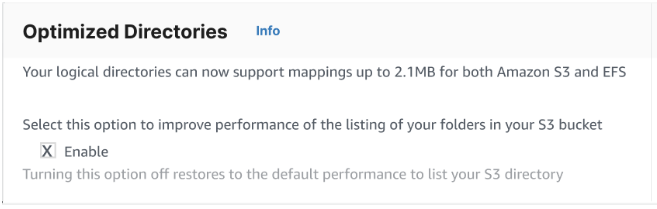

Amazon S3 ディレクトリのパフォーマンスを最適化できます。例えば、ホームディレクトリに移動し、10,000 個のサブディレクトリがあるとします。つまり、S3 バケットには 10,000 個のフォルダがあります。このシナリオでは、

ls(list) コマンドを実行すると、リストオペレーションに 6~8 分かかります。ただし、ディレクトリを最適化すると、このオペレーションにかかる時間はわずか数秒です。

-

[Next (次へ)] を選択します。

![[タグ] コンソールセクション。](images/create-server-configure-additional-details-tags.png)

-

(オプション) AWS Transfer Family サーバーを設定して、組織のポリシーや利用規約などのカスタマイズされたメッセージをエンドユーザーに表示することができます。認証に成功したユーザーに、カスタマイズされた Message of the Day (MOTD) を表示することもできます。

[ディスプレイ バナー] の場合、[プリ認証ディスプレイ バナー] テキスト ボックスに、ユーザーが認証する前に表示したいテキスト メッセージを入力し、ポスト認証ディスプレイ バナー テキスト ボックスには、ユーザーが認証に成功した後に表示したいテキストを入力してください。

![[表示バナーコンソール] セクション。](images/display-banner-non-sftp.png)

-

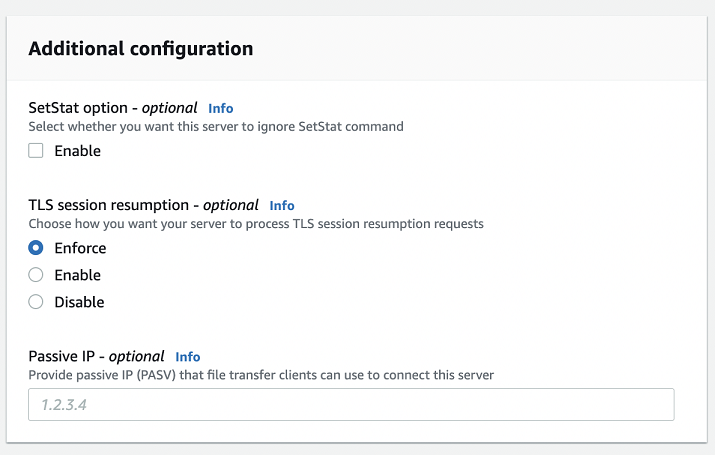

(オプション) 次の追加オプションを構成できます。

-

SetStat オプション : このオプションを有効にすると、クライアントが Amazon S3 バケットにアップロードするファイル

SETSTATで使用しようとしたときに生成されるエラーを無視できます。詳細については、 ProtocolDetailsトピックのSetStatOptionドキュメントを参照してください。 -

TLS セッション再開 : FTPSセッションのコントロールとデータ接続の間でネゴシエートされたシークレットキーを再開または共有するメカニズムを提供します。詳細については、 ProtocolDetailsトピックの

TlsSessionResumptionModeドキュメントを参照してください。 -

パッシブ IP : FTPと FTPSプロトコルのパッシブモードを示します。ファイアウォールIPv4、ルーター、ロードバランサーのパブリック IP アドレスなど、単一のアドレスを入力します。詳細については、ProtocolDetailsトピックの

PassiveIpドキュメントを参照してください。

-

-

-

[Review and create] (確認と作成) で選択内容を確認します。

-

いずれかを編集するには、ステップの隣にある [Edit] (編集) を選択します。

注記

編集を選んだステップの後に、各ステップを見直す必要があります。

-

変更がない場合、[Create server] (サーバーの作成) を選択してサーバーを作成します。[Servers] (サーバー) ページに誘導され、次に示すように新しいサーバーの一覧が表示されます。

-

新しい SFTP サーバーのステータスが [Online] (オンライン) に変わるまでに数分かかる場合があります。その時点で、サーバーはユーザーのためにファイルオペレーションを実行できます。

![新しいサーバー ID と [開始中] ステータスを含む [サーバー] コンソール ページ。](images/servers-page.png)

次のステップ: 次のステップでは、カスタム ID プロバイダーの使用 に進んでユーザーを設定します。