翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

VPC 間およびオンプレミスから VPC トラフィックへの一元化されたネットワークセキュリティ

お客様がマルチアカウント環境内にレイヤー 3-7 ファイアウォール/IPS/IDS を実装してVPCs (東西のトラフィック) 間、またはオンプレミスデータセンターと VPC (北南のトラフィック) 間のトラフィックフローを検査するシナリオがあるかもしれません。これは、ユースケースと要件に応じてさまざまな方法で実現できます。例えば、Gateway Load Balancer 、Network Firewall、Transit VPC を組み込むか、Transit Gateway で集中型アーキテクチャを使用できます。これらのシナリオについては、次のセクションで説明します。

一元化されたネットワークセキュリティ検査モデルの使用に関する考慮事項

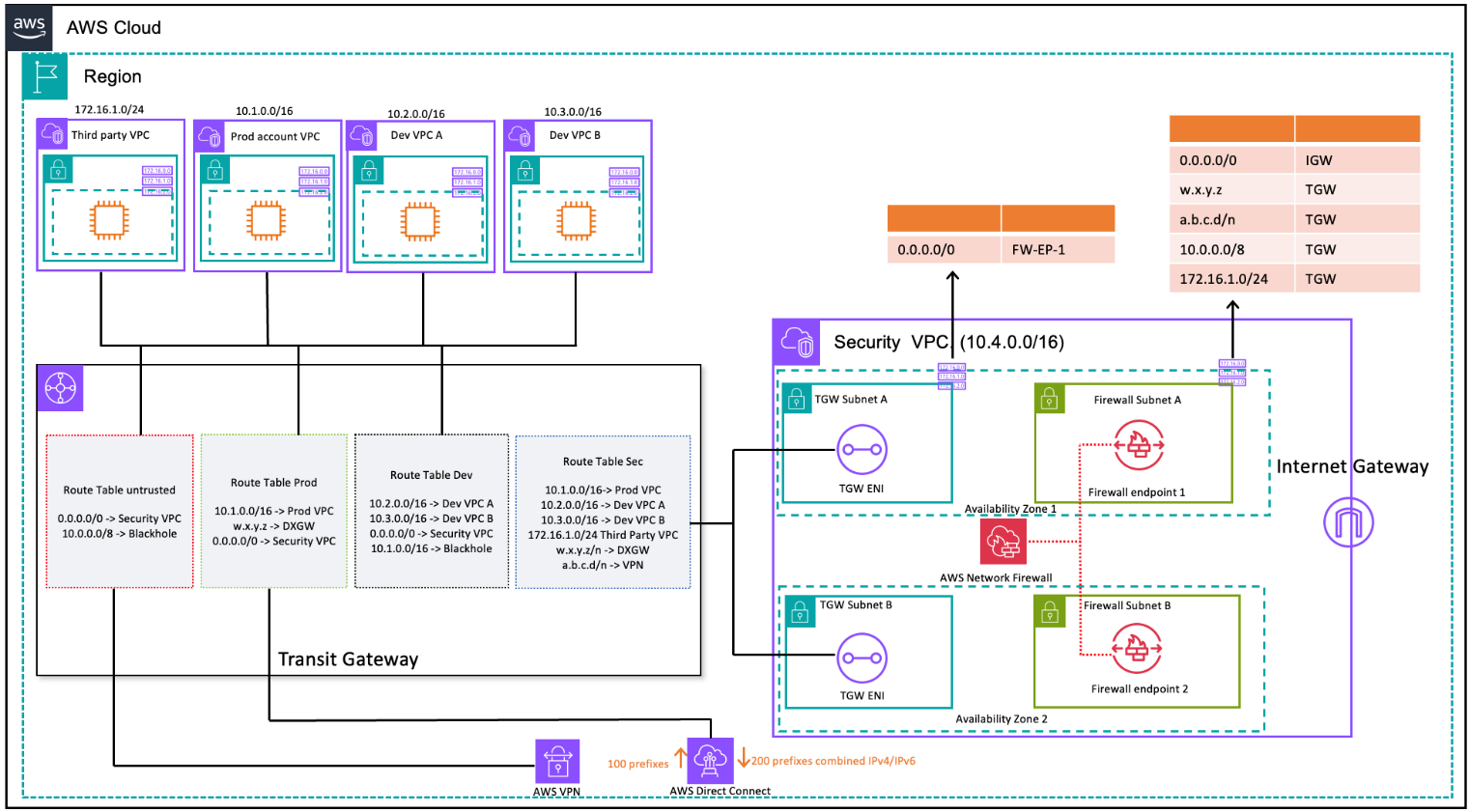

コストを削減するには、 AWS Network Firewall または Gateway Load Balancer を介して渡すトラフィックを選択する必要があります。続行する 1 つの方法は、セキュリティゾーンを定義し、信頼できないゾーン間のトラフィックを検査することです。信頼できないゾーンには、サードパーティーが管理するリモートサイト、制御/信頼しないベンダー VPC、サンドボックス/開発 VPC があり、他の環境と比較してセキュリティルールが緩い場合があります。この例では、次の 4 つのゾーンがあります。

-

信頼されていないゾーン — これは、「VPN からリモート信頼されていないサイト」またはサードパーティーベンダー VPC へのトラフィック用です。

-

本番稼働 (Prod) ゾーン — 本番稼働用 VPC とオンプレミスのカスタマー DC からのトラフィックが含まれます。

-

開発 (開発) ゾーン — これには、2 つの開発 VPCsからのトラフィックが含まれます。

-

セキュリティ (Sec) ゾーン — ファイアウォールコンポーネント Network Firewall または Gateway Load Balancer が含まれます。

この設定には 4 つのセキュリティゾーンがありますが、他にもセキュリティゾーンがある場合があります。複数のルートテーブルとブラックホールルートを使用して、セキュリティ分離と最適なトラフィックフローを実現できます。適切なゾーンセットの選択は、ランディングゾーンの設計戦略 (アカウント構造、VPC 設計) 全体によって異なります。ゾーンを設定して、ビジネスユニット (BUs)、アプリケーション、環境などの分離を有効にすることができます。

VPC から VPC へのトラフィック、ゾーン間トラフィック、および VPC オンプレミストラフィックを検査およびフィルタリングする場合は、一元化されたアーキテクチャに Transit Gateway AWS Network Firewall を組み込むことができます。の hub-and-spoke モデルを使用することで AWS Transit Gateway、一元化されたデプロイモデルを実現できます。 AWS Network Firewall は別のセキュリティ VPC にデプロイされます。別のセキュリティ VPC は、検査を管理するためのシンプルで一元的なアプローチを提供します。このような VPC アーキテクチャは、送信 AWS Network Firewall 元と送信先の IP を可視化します。送信元 IP と送信先 IPsの両方が保持されます。このセキュリティ VPC は、各アベイラビリティーゾーンの 2 つのサブネットで構成されます。1 つのサブネットは AWS Transit Gateway アタッチメント専用で、もう 1 つのサブネットはファイアウォールエンドポイント専用です。Network Firewall は AWS Network Firewall エンドポイントと同じサブネット内のトラフィックを検査できないため、この VPC 内のサブネットにはエンドポイントのみを含める必要があります。Network Firewall を使用してトラフィックを一元的に検査すると、イングレストラフィックに対してディープパケットインスペクション (DPI) を実行できます。DPI パターンは、このホワイトペーパーの「集中インバウンド検査」セクションで に展開されています。

Transit Gateway と AWS Network Firewall (ルートテーブル設計) を使用した VPC 間およびオンプレミスから VPC へのトラフィック検査

検査機能を備えた集中型アーキテクチャでは、トラフィックが同じアベイラビリティーゾーン内のファイアウォールエンドポイントに転送されるように、Transit Gateway サブネットに別の VPC ルートテーブルが必要です。リターントラフィックには、Transit Gateway へのデフォルトルートを含む単一の VPC ルートテーブルが設定されます。トラフィックは、 によって検査された後、同じアベイラビリティーゾーン AWS Transit Gateway の に返されます AWS Network Firewall。これは、Transit Gateway のアプライアンスモード機能が原因である可能性があります。Transit Gateway のアプライアンスモード機能は、 AWS Network Firewall がセキュリティ VPC 内にステートフルなトラフィック検査機能を持つのにも役立ちます。

トランジットゲートウェイでアプライアンスモードを有効にすると、接続の存続期間中、フローハッシュアルゴリズムを使用して単一のネットワークインターフェイスが選択されます。トランジットゲートウェイは、リターントラフィックに同じネットワークインターフェイスを使用します。これにより、双方向トラフィックは対称的にルーティングされます。つまり、フローの有効期間中、VPC アタッチメント内の同じアベイラビリティーゾーンを経由してルーティングされます。アプライアンスモードの詳細については、Amazon VPC ドキュメントの「ステートフルアプライアンスとアプライアンスモード」を参照してください。

AWS Network Firewall および Transit Gateway を使用したセキュリティ VPC のさまざまなデプロイオプションについては、AWS Network Firewall のデプロイモデル