기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

인프라 OU - Network 계정

귀하의 의견을 듣고 싶습니다. 간단한 설문 |

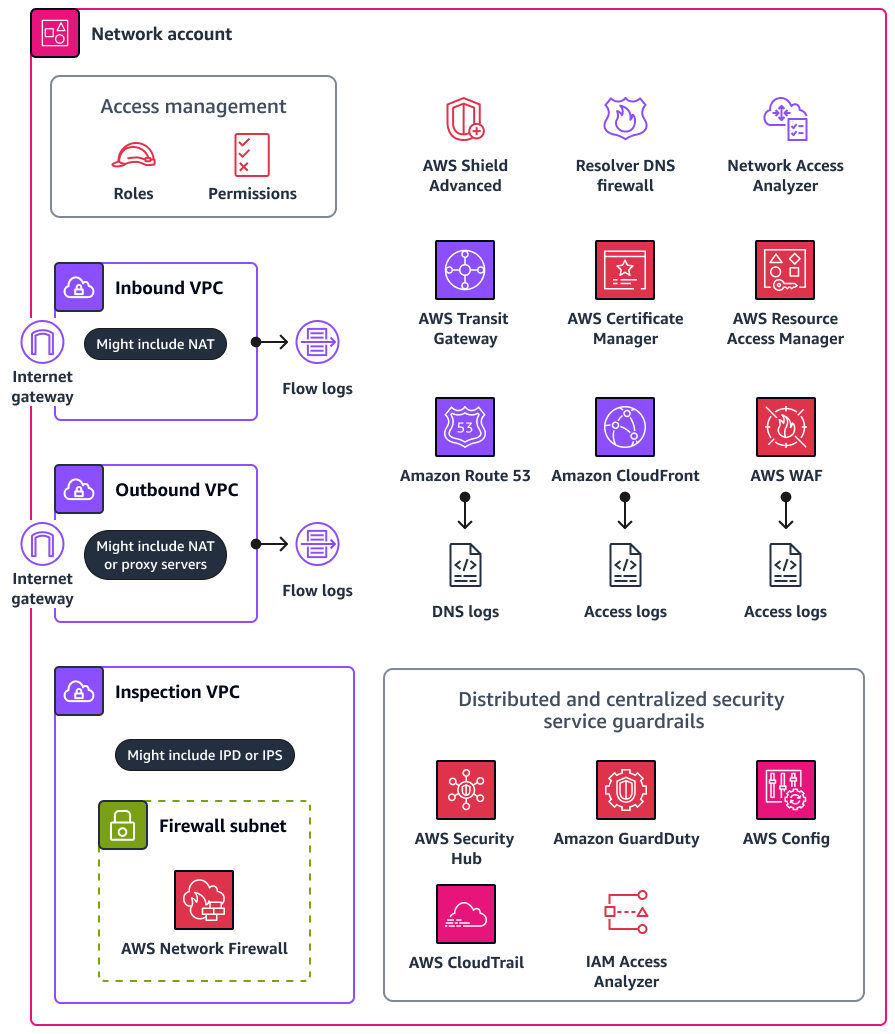

네트워크 계정에서는 Virtual Private Cloud(VPCs)와 더 광범위한 인터넷 간의 네트워킹을 관리합니다. 이 계정에서는를 사용하고 AWS WAF, AWS Resource Access Manager (AWS RAM)를 사용하여 VPC 서브넷 및 AWS Transit Gateway 연결을 공유하고, Amazon CloudFront를 사용하여 대상 서비스 사용을 지원하여 광범위한 공개 제어 메커니즘을 구현할 수 있습니다. 이 계정에 대한 자세한 내용은 AWS 보안 참조 아키텍처(AWS SRA)를 참조하세요. 다음 다이어그램은 네트워크 계정에 구성된 AWS 보안 및 개인 정보 보호 서비스를 보여줍니다.

이 단원에서는이 계정에서 사용되는 다음에 대한 AWS 서비스 자세한 정보를 제공합니다.

Amazon CloudFront

Amazon CloudFront는 프런트엔드 애플리케이션 및 파일 호스팅에 대한 지리적 제한을 지원합니다. CloudFront는 엣지 로케이션이라고 하는 전 세계 데이터 센터 네트워크를 통해 콘텐츠를 제공할 수 있습니다. 사용자가 CloudFront에서 제공하는 콘텐츠를 요청하면 요청은 지연 시간을 최소화하는 엣지 로케이션으로 라우팅됩니다. 이 서비스가 보안 컨텍스트에서 사용되는 방법에 대한 자세한 내용은 AWS 보안 참조 아키텍처를 참조하세요.

CloudFront 지리적 제한을 사용하여 특정 지리적 위치의 사용자가 CloudFront 배포를 통해 배포하는 콘텐츠에 액세스하지 못하도록 할 수 있습니다. 지리적 제한에 대한 자세한 내용과 구성 옵션은 CloudFront 설명서의 콘텐츠의 지리적 배포 제한을 참조하세요.

또한 CloudFront가 수신하는 모든 사용자 요청에 대한 자세한 정보가 포함된 액세스 로그를 생성하도록 CloudFront를 구성할 수 있습니다. 자세한 내용은 CloudFront 설명서의 표준 로그(액세스 로그) 구성 및 사용을 참조하세요. 마지막으로 CloudFront가 일련의 엣지 로케이션에서 콘텐츠를 캐싱하도록 구성된 경우 캐싱이 발생하는 위치를 고려할 수 있습니다. 일부 조직의 경우 리전 간 캐싱에 국경 간 데이터 전송 요구 사항이 적용될 수 있습니다.

AWS Resource Access Manager

AWS Resource Access Manager (AWS RAM)를 사용하면에서 리소스를 안전하게 공유 AWS 계정 하여 운영 오버헤드를 줄이고 가시성 및 감사 가능성을 제공할 수 있습니다. AWS RAM를 사용하면 조직은 조직의 다른 나 타사 계정과 공유할 수 있는 AWS 리소스를 제한 AWS 계정 할 수 있습니다. 자세한 내용은 공유 가능한 AWS 리소스를 참조하세요. 네트워크 계정에서 AWS RAM 를 사용하여 VPC 서브넷과 전송 게이트웨이 연결을 공유할 수 있습니다. AWS RAM 를 사용하여 다른와 데이터 영역 연결을 공유하는 경우 AWS 계정사전 승인된에 대한 연결이 이루어졌는지 확인하는 프로세스를 설정하는 것이 좋습니다 AWS 리전.

VPCs 및 전송 게이트웨이 연결을 공유하는 것 외에도를 사용하여 IAM 리소스 기반 정책을 지원하지 않는 리소스를 공유할 AWS RAM 수 있습니다. 개인 데이터 OU에서 호스팅되는 워크로드의 경우 AWS RAM 를 사용하여 별도의에 있는 개인 데이터에 액세스할 수 있습니다 AWS 계정. 자세한 내용은 개인 데이터 OU – PD 애플리케이션 계정 섹션AWS Resource Access Manager의 섹션을 참조하세요.

AWS Transit Gateway

조직 데이터 레지던시 요구 사항에 AWS 리전 따라에서 개인 데이터를 수집, 저장 또는 처리하는 AWS 리소스를 배포하려는 경우 적절한 기술적 보호 조치가 있는 경우 가드레일을 구현하여 제어 및 데이터 영역에서 승인되지 않은 국가 간 데이터 흐름을 방지하는 것이 좋습니다. 제어 영역에서는 IAM 및 서비스 제어 정책을 사용하여 리전 사용량을 제한하고 결과적으로 리전 간 데이터 흐름을 제한할 수 있습니다.

데이터 영역에서 리전 간 데이터 흐름을 제어하는 데는 여러 옵션이 있습니다. 예를 들어 라우팅 테이블, VPC 피어링 및 AWS Transit Gateway 연결을 사용할 수 있습니다. AWS Transit Gateway는 Virtual Private Cloud(VPCs)와 온프레미스 네트워크를 연결하는 중앙 허브입니다. 더 큰 AWS 랜딩 존의 일부로 인터넷 게이트웨이 AWS 리전, 직접 VPC-to-VPC 피어링, 리전 간 피어링을 통해 데이터를 탐색할 수 있는 다양한 방법을 고려할 수 있습니다 AWS Transit Gateway. 예를 들어 AWS Transit Gateway다음 작업을 수행할 수 있습니다.

-

VPCs와 온프레미스 환경 간의 동서 및 남북 연결이 개인 정보 보호 요구 사항에 맞는지 확인합니다.

-

개인 정보 보호 요구 사항에 따라 VPC 설정을 구성합니다.

-

AWS Organizations 및 IAM 정책의 서비스 제어 정책을 사용하여 AWS Transit Gateway 및 Amazon Virtual Private Cloud(VPC) 구성의 수정을 방지할 수 있습니다. 샘플 서비스 제어 정책은이 가이드VPC 구성 변경 제한의 섹션을 참조하세요.

AWS WAF

개인 데이터의 의도하지 않은 공개를 방지하기 위해 웹 애플리케이션에 defense-in-depth 접근 방식을 배포할 수 있습니다. 애플리케이션에 입력 검증 및 속도 제한을 구축할 수 있지만 다른 방어선 역할을 할 AWS WAF 수 있습니다. AWS WAF는 보호된 웹 애플리케이션 리소스로 전달되는 HTTP 및 HTTPS 요청을 모니터링하는 데 도움이 되는 웹 애플리케이션 방화벽입니다. 이 서비스가 보안 컨텍스트에서 사용되는 방법에 대한 자세한 내용은 AWS 보안 참조 아키텍처를 참조하세요.

를 사용하면 특정 기준을 검사하는 규칙을 정의하고 배포할 AWS WAF수 있습니다. 다음 활동은 의도하지 않은 개인 데이터 공개와 관련이 있을 수 있습니다.

-

알 수 없거나 악의적인 IP 주소 또는 지리적 위치의 트래픽

-

Open Worldwide Application Security Project(OWASP) SQL 주입과 같은 유출 관련 공격을 포함한 상위 10

개 공격 -

높은 요청 속도

-

일반 봇 트래픽

-

콘텐츠 스크레이퍼

에서 관리하는 AWS WAF 규칙 그룹을 배포할 수 있습니다 AWS. 에 대한 일부 관리형 규칙 그룹을 사용하여 프라이버시 및 개인 데이터에 대한 위협을 탐지할 AWS WAF 수 있습니다. 예를 들면 다음과 같습니다.

-

SQL 데이터베이스 -이 규칙 그룹에는 SQL 삽입 공격과 같은 SQL 데이터베이스 악용과 관련된 요청 패턴을 차단하도록 설계된 규칙이 포함되어 있습니다. 애플리케이션이 SQL 데이터베이스와 인터페이스하는 경우이 규칙 그룹을 고려하세요.

-

알려진 잘못된 입력 -이 규칙 그룹에는 유효하지 않은 것으로 알려져 있고 취약성 악용 또는 발견과 관련된 요청 패턴을 차단하도록 설계된 규칙이 포함되어 있습니다.

-

봇 제어 -이 규칙 그룹에는 과도한 리소스를 소비하고, 비즈니스 지표를 왜곡하고, 가동 중지 시간을 유발하고, 악의적인 활동을 수행할 수 있는 봇의 요청을 관리하도록 설계된 규칙이 포함되어 있습니다.

-

계정 탈취 방지(ATP) -이 규칙 그룹에는 악의적인 계정 탈취 시도를 방지하도록 설계된 규칙이 포함되어 있습니다. 이 규칙 그룹은 애플리케이션의 로그인 엔드포인트로 전송된 로그인 시도를 검사합니다.