As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Princípios de design para desenvolver uma central de atendimento segura no Amazon Connect

A segurança inclui a capacidade de proteger informações, sistemas e ativos, agregando valor comercial por meio de avaliações de risco e estratégias de mitigação. Esta seção fornece uma visão geral dos princípios de design, das melhores práticas e das questões relacionadas à segurança dos workloads do Amazon Connect.

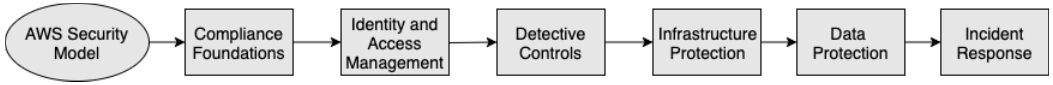

Jornada de segurança do Amazon Connect

Depois de tomar a decisão de transferir o workload para o Amazon Connect, além de analisar Segurança no Amazon Connect e Práticas recomendadas de segurança para o Amazon Connect, siga estas diretrizes e etapas para entender e implementar os requisitos de segurança em relação às seguintes áreas principais de segurança:

Entendendo o modelo AWS de segurança

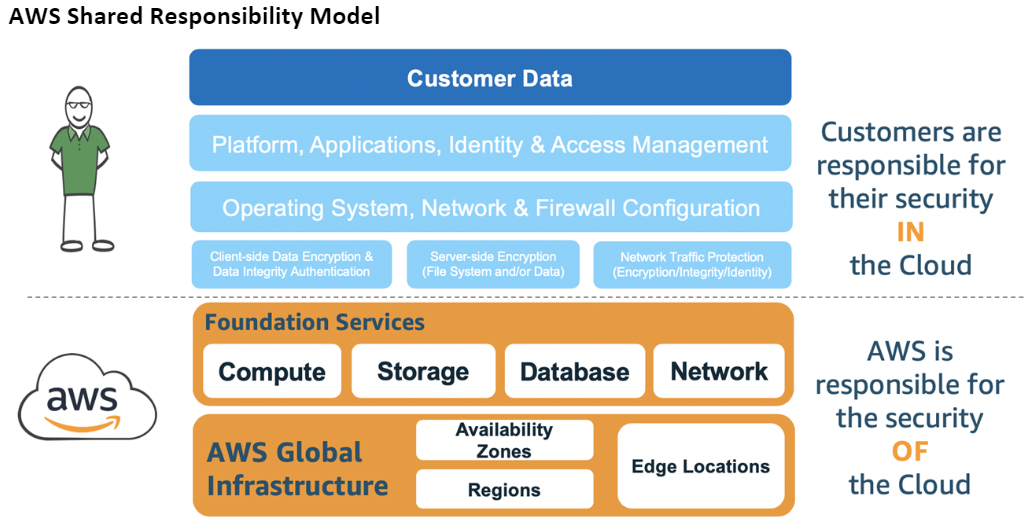

Quando você move sistemas e dados de computador para a nuvem, as responsabilidades de segurança são compartilhadas entre você AWS e. AWS é responsável por proteger a infraestrutura subjacente que dá suporte à nuvem, e você é responsável por tudo o que coloca na nuvem ou se conecta à nuvem.

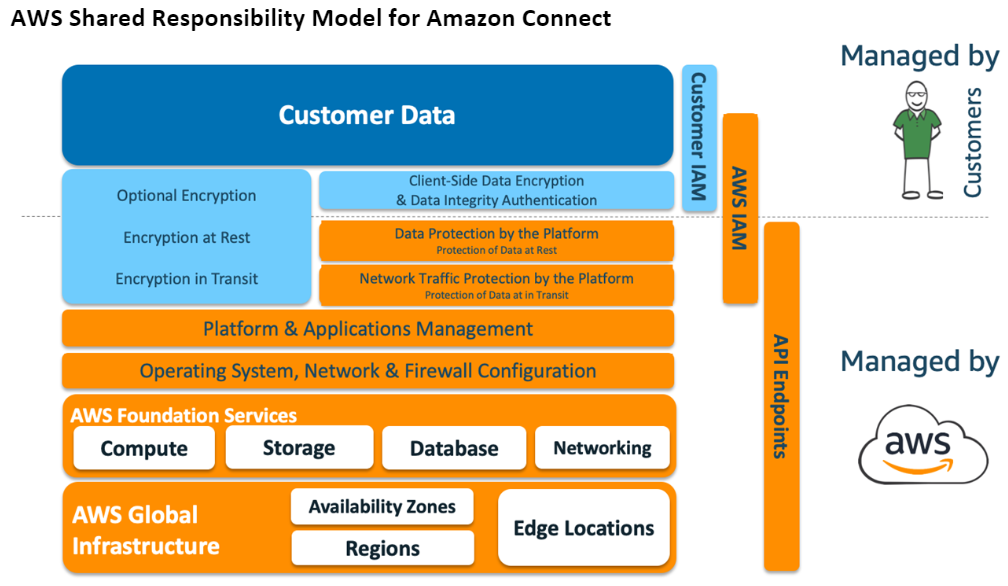

AWS Os serviços que você usa determinarão quanto trabalho de configuração você precisa realizar como parte de suas responsabilidades de segurança. Quando você usa o Amazon Connect, o modelo compartilhado reflete AWS as responsabilidades do cliente em um alto nível, conforme mostrado no diagrama a seguir.

Fundamentos da conformidade

Auditores terceirizados avaliam a segurança e a conformidade do Amazon Connect como parte de vários programas de AWS conformidade. Entre eles estão SOC

Para obter uma lista de AWS serviços no escopo de programas de conformidade específicos, consulte AWS Serviços no escopo por programa de conformidade

Seleção da região

A seleção da região para hospedar a instância do Amazon Connect depende das restrições de soberania de dados e da localização dos contatos e atendentes. Depois que essa decisão for tomada, analise os requisitos de rede do Amazon Connect, além das portas e dos protocolos que você precisa permitir. Além disso, para reduzir o raio de explosão, use a lista de permissões de domínio ou intervalos de endereços IP permitidos para a instância do Amazon Connect.

Para obter mais informações, consulte Configurar a rede para usar o Painel de controle do contato (CCP) do Amazon Connect.

AWS integração de serviços

Recomendamos analisar cada AWS serviço em sua solução em relação aos requisitos de segurança de sua organização. Consulte os recursos a seguir:

Segurança de dados no Amazon Connect

Durante a jornada de segurança, as equipes de segurança podem precisar de uma compreensão mais profunda de como os dados são tratados no Amazon Connect. Consulte os recursos a seguir:

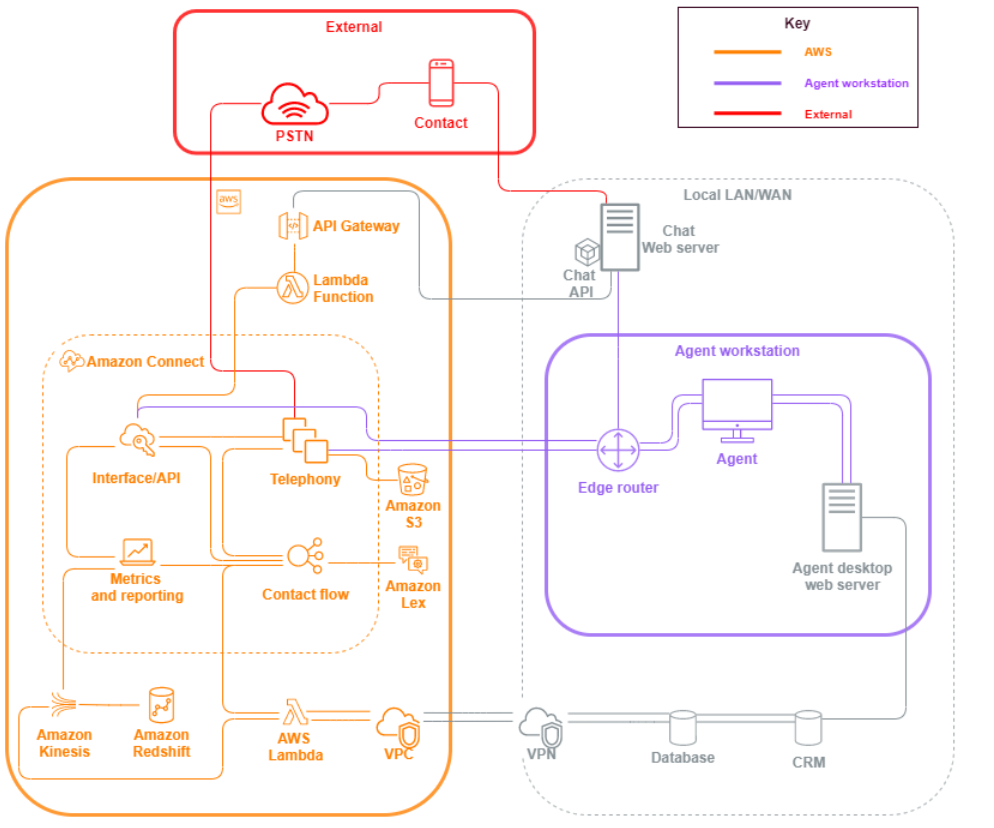

Diagrama de workload

Analise o diagrama de workload e crie uma solução ideal na AWS. Isso inclui analisar e decidir quais AWS serviços adicionais devem ser incluídos em sua solução e quaisquer aplicativos de terceiros e locais que precisem ser integrados.

AWS Identity and Access Management (IAM)

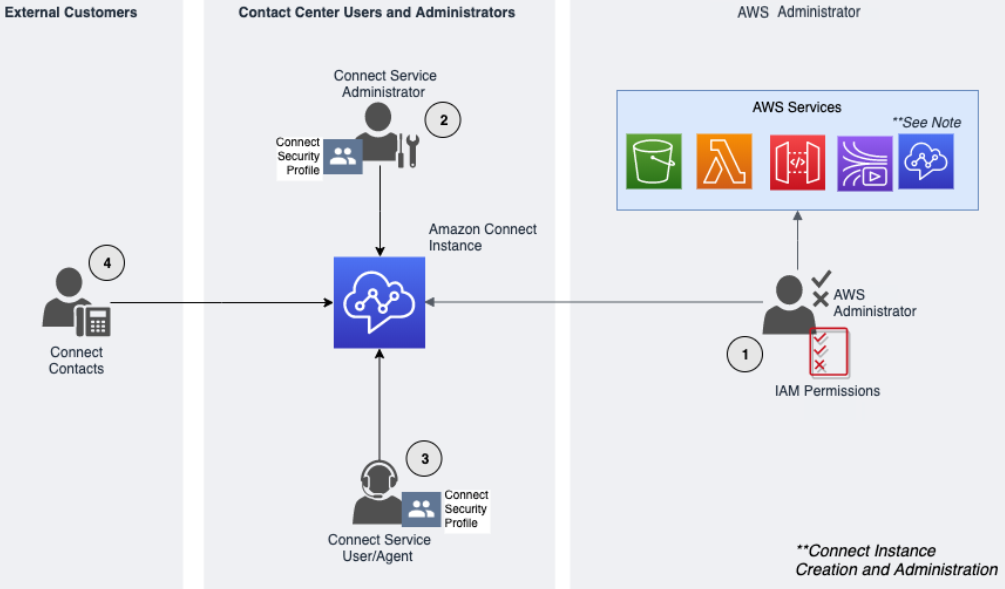

Tipos de personas do Amazon Connect

Há quatro tipos de personas do Amazon Connect, com base nas atividades que estão sendo realizadas.

-

AWS administrador — AWS os administradores criam ou modificam os recursos do Amazon Connect e também podem delegar acesso administrativo a outros diretores usando o serviço AWS Identity and Access Management (IAM). O escopo dessa persona está focado em criar e administrar a instância do Amazon Connect.

-

Administrador do Amazon Connect — Os administradores de serviços determinam quais recursos e recursos do Amazon Connect os funcionários devem acessar no site Amazon Connect administrativo. O administrador do serviço atribui perfis de segurança para determinar quem pode acessar o site do Amazon Connect administrador e quais tarefas eles podem realizar. O escopo dessa persona está focado em criar e administrar a central de atendimento do Amazon Connect.

-

Atendente do Amazon Connect — Os atendentes interagem com o Amazon Connect para realizar as tarefas. Os usuários do serviço podem ser atendentes ou supervisores da central de atendimento.

-

Contato do Amazon Connect Service — O cliente que interage com a central de atendimento do Amazon Connect.

Melhores práticas do administrador do IAM

O acesso administrativo do IAM deve ser limitado ao pessoal aprovado na organização. Os administradores do IAM também devem entender quais recursos do IAM estão disponíveis para uso com o Amazon Connect. Para obter melhores práticas do IAM, consulte Security best practices in IAM no IAM User Guide. Também consulte Exemplos de políticas baseadas em identidade para o Amazon Connect.

Melhores práticas do administrador do Amazon Connect Service

Os administradores de serviços são responsáveis por gerenciar os usuários do Amazon Connect, inclusive adicionar usuários ao Amazon Connect, fornecer as credenciais e atribuir as permissões apropriadas para que eles possam acessar os recursos necessários para realizar o trabalho. Os administradores devem começar com um conjunto mínimo de permissões e conceder permissões adicionais conforme necessário.

O Perfis de segurança para acesso ao Amazon Connect e ao Painel de controle do contato (CCP) ajuda a gerenciar quem pode acessar o painel do Amazon Connect e o Painel de Controle de Contatos (CCP) e quem pode executar tarefas específicas. Analise as permissões granulares concedidas nos perfis de segurança padrão disponíveis nativamente. Os perfis de segurança personalizados podem ser configurados para atender a requisitos específicos. Por exemplo, um atendente poderoso capaz de atender a chamadas, mas que também tem acesso aos relatórios. Depois que isso for finalizado, os usuários deverão ser atribuídos aos perfis de segurança corretos.

Multi-Factor Authentication

Para segurança extra, recomendamos que você exija autenticação multifator (MFA) de todos os usuários do IAM na conta. A MFA pode ser configurada por meio AWS do IAM, do seu provedor de identidade SAML 2.0 ou do servidor Radius, se isso for mais aplicável ao seu caso de uso. Depois que a MFA é configurada, uma terceira caixa de texto fica visível na página de login do Amazon Connect para fornecer o segundo fator.

Federação de identidades

Além de armazenar usuários no Amazon Connect, você pode habilitar a autenticação única (SSO) no Amazon Connect usando a federação de identidades. A federação é uma prática recomendada para permitir que os eventos do ciclo de vida dos funcionários se reflitam no Amazon Connect quando são feitos no provedor da identidade de origem.

Acesso a aplicações integradas

As etapas nos fluxos podem precisar de credenciais para acessar informações em aplicações e sistemas externos. Para fornecer credenciais para acessar outros AWS serviços de forma segura, use as funções do IAM. Um perfil do IAM é uma entidade que tem o próprio conjunto de permissões, mas que não é um usuário ou grupo. Os perfis também não têm o próprio conjunto de credenciais permanentes e são alternados automaticamente.

As credenciais, como chaves de API, devem ser armazenadas fora do código da aplicação de fluxo, onde podem ser recuperadas programaticamente. Para fazer isso, você pode usar AWS Secrets Manager uma solução existente de terceiros. O Secrets Manager permite a substituição de credenciais codificadas no seu código, incluindo senhas, por uma chamada de API para o Secrets Manager para recuperar o segredo de forma programática.

Controles de detecção

O registro em log e o monitoramento são importantes para a confiabilidade, a disponibilidade e o desempenho da central de atendimento. Você deve registrar informações relevantes do Amazon Connect Flows na Amazon CloudWatch e criar alertas e notificações com base nas mesmas.

Você deve definir os requisitos de retenção de logs e as políticas de ciclo de vida desde o início e prepare-se para mover os arquivos de log para locais de armazenamento econômicos assim que possível. APIs Login público do Amazon Connect em AWS CloudTrail. Você deve revisar e automatizar as ações configuradas com base nos CloudTrail registros.

O Amazon S3 é a melhor escolha para retenção e arquivamento de dados de log de longo prazo, especialmente para organizações com programas de conformidade que exigem que os dados de log sejam auditáveis em seu formato nativo. Depois que os dados de log estiverem em um bucket do S3, defina regras de ciclo de vida para aplicar automaticamente as políticas de retenção e mover esses objetos para outras classes de armazenamento econômicas, como Amazon S3 Standard-Infrequent Access (S3 Standard-IA) ou Amazon S3 Glacier.

A AWS nuvem fornece infraestrutura e ferramentas flexíveis para oferecer suporte tanto a soluções sofisticadas em cooperação com ofertas quanto a soluções autogerenciadas de registro centralizado. Isso inclui soluções como Amazon OpenSearch Service e Amazon CloudWatch Logs.

A detecção e a prevenção de fraudes para contatos recebidos podem ser implementadas personalizando os fluxos do Amazon Connect de acordo com suas necessidades. Por exemplo, os clientes podem comparar os contatos recebidos com relação às atividades de contatos anteriores no DynamoDB e, em seguida, tomar medidas, como desconectar um contato porque ele é um contato bloqueado.

Proteção da infraestrutura

Embora não haja infraestrutura para gerenciar no Amazon Connect, é possível que haja cenários nos quais a instância do Amazon Connect precise interagir com outros componentes ou aplicações implantadas na infraestrutura on-premises. Consequentemente, é importante garantir que os limites da rede sejam considerados sob essa suposição. Analise e implemente considerações específicas de segurança da infraestrutura do Amazon Connect. Além disso, analise as áreas de trabalho de atendentes e supervisores da central de atendimento ou as soluções de VDI para considerações sobre segurança.

É possível configurar uma função do Lambda para se conectar a sub-redes privadas em uma nuvem privada virtual (VPC) na sua conta da . Use o Amazon Virtual Private Cloud para criar uma rede privada para recursos, como bancos de dados, instâncias de cache ou serviços internos. O Amazon Connect usa a a função de conexão à VPC para acessar recursos privados durante a execução.

Proteção de dados

Os clientes devem analisar os dados que atravessam e interagem com a solução da central de atendimento.

-

Dados externos e de terceiros

-

Dados on-premises em arquiteturas do Amazon Connect híbridas

Depois da análise do escopo dos dados, as classificações dos dados devem ser realizadas prestando atenção à identificação de dados confidenciais. O Amazon Connect está em conformidade com o modelo de responsabilidade AWS compartilhada. Proteção de dados no Amazon Connectinclui melhores práticas, como o uso de MFA e TLS e o uso de outros AWS serviços, incluindo o Amazon Macie.

O Amazon Connect lida com uma variedade de dados relacionados às centrais de atendimento. Isso inclui mídia de chamadas telefônicas, gravações de chamadas, transcrições de chat, metadados de contato, bem como fluxos, perfis de roteamento e filas. O Amazon Connect lida com dados em repouso segregando dados por ID da conta e ID da instância. Todos os dados trocados com o Amazon Connect são protegidos em trânsito entre o navegador da web do usuário e o Amazon Connect usando a criptografia TLS padrão do setor.

Você pode especificar AWS KMS as chaves a serem usadas para criptografia, incluindo traga sua própria chave (BYOK). Além disso, você pode usar as opções de gerenciamento de chaves no Amazon S3.

Proteger dados usando criptografia do lado do cliente

O caso de uso pode exigir criptografia de dados confidenciais coletados por fluxos. Por exemplo, para coletar informações pessoais apropriadas para personalizar a experiência do cliente quando ele interage com seu IVR. Para isso, você pode usar criptografia de chave pública com o SDK de criptografia da AWS . O AWS Encryption SDK é uma biblioteca de criptografia do lado do cliente projetada para tornar eficiente para todos criptografar e descriptografar dados usando padrões abertos e melhores práticas.

Validação de entrada

Execute a validação de entrada para garantir que somente dados formados adequadamente entrem no fluxo. Isso deve acontecer o mais cedo possível no fluxo. Por exemplo, ao solicitar que um cliente diga ou insira um número de telefone, ele pode ou não incluir o código do país.

Vetores de segurança do Amazon Connect

A segurança do Amazon Connect pode ser dividida em três camadas lógicas, conforme ilustrado no seguinte diagrama:

-

Estação de trabalho do atendente. A camada da estação de trabalho do agente não é gerenciada AWS e consiste em nenhum equipamento físico e tecnologias, serviços e endpoints de terceiros que facilitam a voz, os dados e o acesso do seu agente à camada de interface do Amazon Connect.

Siga as melhores práticas de segurança para essa camada com atenção especial ao seguinte:

-

Planeje o gerenciamento de identidade tendo em mente as melhores práticas mencionadas em Práticas recomendadas de segurança para o Amazon Connect.

-

Reduza as ameaças internas e os riscos de conformidade associados aos workloads que lidam com informações confidenciais, criando uma solução de IVR segura que permite ignorar o acesso do atendente às informações confidenciais. Ao criptografar a entrada de contatos nos fluxos, você pode capturar informações com segurança sem expô-las a atendentes, estações de trabalho ou ambientes operacionais. Para obter mais informações, consulte Criptografar informações confidenciais de clientes no Amazon Connect.

-

Você é responsável por manter a lista de permissões de endereços AWS IP, portas e protocolos necessários para usar o Amazon Connect.

-

-

AWS: A AWS camada inclui o Amazon Connect e AWS integrações AWS Lambda, incluindo Amazon DynamoDB, Amazon API Gateway, Amazon S3 e outros serviços. Siga as diretrizes do pilar de segurança para AWS serviços, com atenção especial ao seguinte:

-

Planeje o gerenciamento de identidade tendo em mente as melhores práticas mencionadas em Práticas recomendadas de segurança para o Amazon Connect.

-

Integrações com outros AWS serviços: identifique cada AWS serviço no caso de uso, bem como quaisquer pontos de integração de terceiros aplicáveis a esse caso de uso.

-

O Amazon Connect pode se integrar a AWS Lambda funções que são executadas dentro da VPC de um cliente por meio dos VPC endpoints para Lambda.

-

-

Externo: a camada externa inclui pontos de contato, incluindo chat, click-to-call endpoints e PSTN para chamadas de voz, integrações que você pode ter com soluções antigas de contact center em uma arquitetura híbrida de contact center e integrações que você pode ter com outras soluções de terceiros. Qualquer ponto de entrada ou ponto de saída de um terceiro no workload é considerado a camada externa.

Essa camada também abrange as integrações que os clientes podem ter com outras soluções e aplicações de terceiros, como sistemas de CRM, gerenciamento da força de trabalho (WFM) e ferramentas e aplicações de geração de relatórios e visualização, como Tableau e Kibana. Você deve considerar as seguintes áreas ao proteger a camada externa:

-

Você pode criar filtros de contato para contatos repetidos e fraudulentos

usando AWS Lambda a gravação de detalhes de contato no DynamoDB a partir do seu fluxo, incluindo ANI, endereço click-to-dial IP e endpoints de bate-papo e qualquer outra informação de identificação para rastrear quantas solicitações de contato ocorrem durante um determinado período de tempo. Essa abordagem permite a você consultar e adicionar contatos a listas de negação, desconectando-os automaticamente se excederem os níveis razoáveis. -

As soluções de detecção de fraudes da ANI usando metadados de telefonia do Amazon Connect e soluções de parceiros

podem ser usadas para proteger contra falsificação de ID de chamador. -

Amazon Connect Voice ID e outras soluções de parceiros biométricos de voz podem ser usados para aprimorar e simplificar o processo de autenticação. A autenticação biométrica de voz ativa permite que os contatos tenham a opção de falar frases específicas e usá-las para autenticação por assinatura de voz. A biometria de voz passiva permite que os contatos registrem a marca vocal exclusiva e usem a marca vocal para se autenticar com qualquer entrada de voz que atenda aos requisitos de comprimento suficiente para autenticação.

-

Mantenha a seção integração da aplicação no console do Amazon Connect para adicionar qualquer aplicação ou ponto de integração de terceiros à lista de permissões e remover endpoints não utilizados.

-

Envie somente os dados necessários para atender aos requisitos mínimos para sistemas externos que lidem com dados confidenciais. Por exemplo, se tiver apenas uma unidade de negócios usando a solução de análise de gravação de chamadas, você poderá definir um gatilho do AWS Lambda no bucket do S3 para processar registros de contato, verificar as filas específicas da unidade de negócios nos dados do registro de contato e, se for uma fila pertencente à unidade, enviar somente essa gravação de chamadas para a solução externa. Com essa abordagem, você envia apenas os dados necessários e evita o custo e a sobrecarga associados ao processamento de gravações desnecessárias.

Para uma integração que permite que o Amazon Connect se comunique com o Amazon Kinesis e o Amazon Redshift para permitir o streaming de registros de contatos, consulte Integração com o Amazon Connect: streaming de dados

.

-

Recursos

Documentação

Artigos

Vídeos