As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Automatize a aplicação da criptografia no AWS Glue usando um modelo da AWS CloudFormation

Diogo Guedes, Amazon Web Services

Resumo

Esse padrão mostra como configurar e automatizar a aplicação da criptografia no AWS Glue usando um CloudFormation modelo da AWS. O modelo cria todas as configurações e recursos necessários para aplicar a criptografia. Esses recursos incluem uma configuração inicial, um controle preventivo criado por uma EventBridge regra da Amazon e uma função do AWS Lambda.

Pré-requisitos e limitações

Pré-requisitos

Uma conta AWS ativa

Permissões para implantar o CloudFormation modelo e seus recursos

Limitações

Esse controle de segurança é regional. Você deve implementar o controle de segurança em cada região da AWS em que deseja configurar a aplicação da criptografia no AWS Glue.

Arquitetura

Pilha de tecnologias de destino

Amazon CloudWatch Logs (do AWS Lambda)

EventBridge Regra da Amazon

Pilha da AWS CloudFormation

AWS CloudTrail

Perfil e política gerenciada do AWS do perfil do Identity and Access Management (IAM)

AWS Key Management Service (AWS KMS)

AWS KMS: alias

Função do AWS Lambda

AWS Systems Manager Parameter Store

Arquitetura de destino

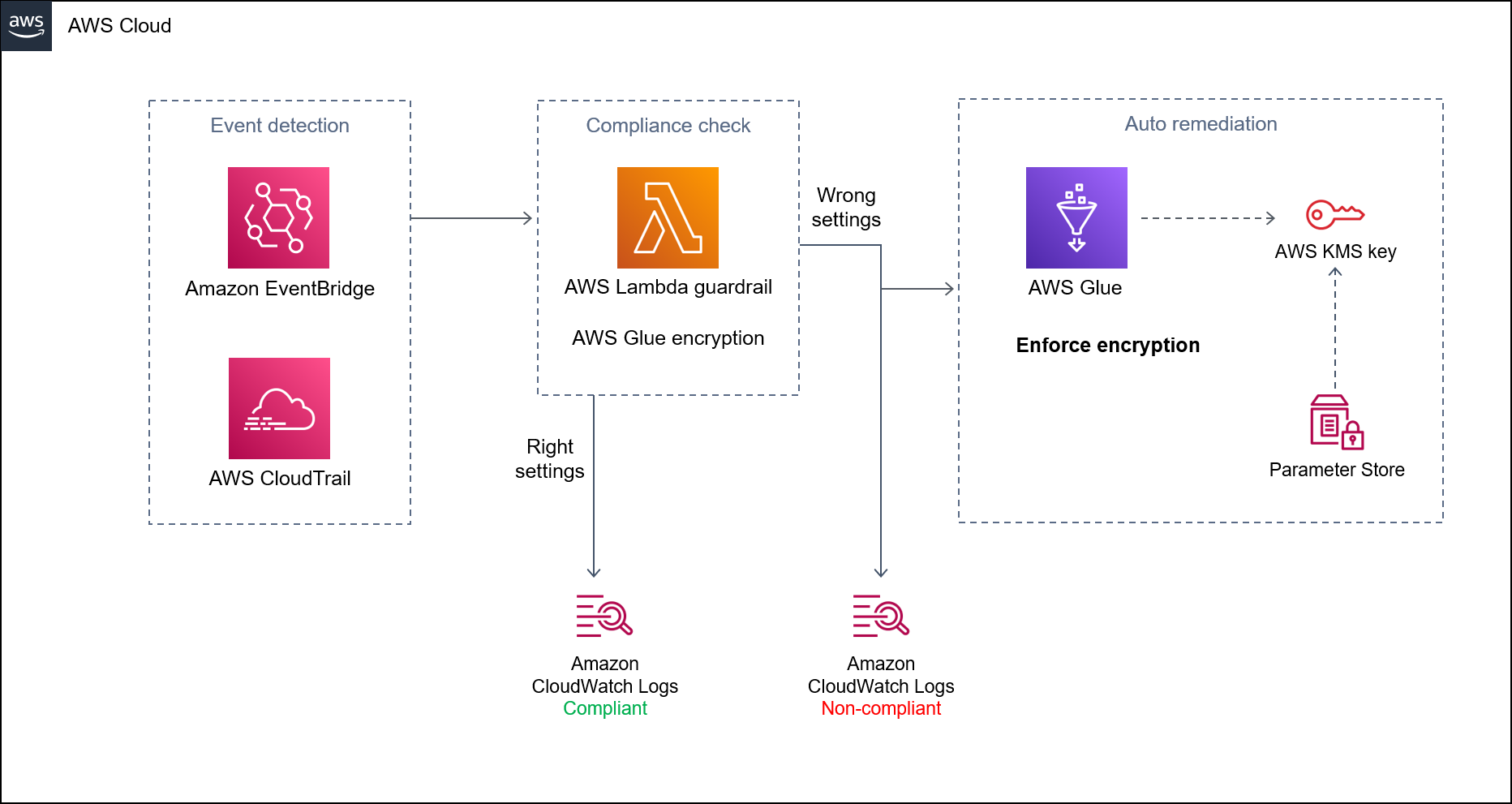

O diagrama a seguir mostra como automatizar a aplicação da criptografia no AWS Glue.

O diagrama mostra o seguinte fluxo de trabalho:

Um CloudFormation modelo

cria todos os recursos, incluindo a configuração inicial e o controle de detetive para a aplicação da criptografia no AWS Glue. Uma EventBridge regra detecta uma alteração de estado na configuração de criptografia.

Uma função Lambda é invocada para avaliação e registro por meio de registros. CloudWatch Para uma detecção não compatível, o Parameter Store é recuperado com um nome de recurso da nome do recurso da Amazon (ARN) (ARN) para uma chave do AWS KMS. O serviço é corrigido para o status compatível com a criptografia ativada.

Automação e escala

Se você estiver usando o AWS Organizations

Ferramentas

CloudWatchA Amazon ajuda você a monitorar as métricas dos seus recursos da AWS e dos aplicativos que você executa na AWS em tempo real.

EventBridgeA Amazon é um serviço de ônibus de eventos sem servidor que ajuda você a conectar seus aplicativos com dados em tempo real de várias fontes. Por exemplo, funções do Lambda, endpoints de invocação HTTP usando destinos de API ou barramentos de eventos em outras contas da AWS.

CloudFormationA AWS ajuda você a configurar recursos da AWS, provisioná-los de forma rápida e consistente e gerenciá-los durante todo o ciclo de vida em todas as contas e regiões da AWS.

CloudTrailA AWS ajuda você a viabilizar a auditoria operacional e de risco, a governança e a conformidade da sua conta da AWS.

O AWS Glue é um serviço de extração, transformação e carregamento (ETL) totalmente gerenciado. Ele ajuda você a categorizar de forma confiável, limpar, enriquecer e mover dados de forma confiável entre armazenamento de dados e fluxos de dados.

O AWS Key Management Service (AWS KMS) ajuda você a criar e controlar chaves criptográficas para proteger seus dados.

O AWS Lambda é um serviço de computação que ajuda você a executar código sem exigir provisionamento ou gerenciamento de servidores. Ele executa o código somente quando necessário e dimensiona automaticamente, assim, você paga apenas pelo tempo de computação usado.

O AWS Systems Manager ajuda você a gerenciar seus aplicativos e infraestrutura em execução na nuvem AWS. Isso simplifica o gerenciamento de aplicações e recursos, diminui o tempo para detectar e resolver problemas operacionais e ajuda você a gerenciar seus recursos da AWS de modo seguro e em grande escala.

Código

O código desse padrão está disponível no repositório GitHub aws-custom-guardrail-eventcontrolado

Práticas recomendadas

O AWS Glue oferece suporte à criptografia de dados em repouso para trabalhos de criação no AWS Glue e desenvolvimento de scripts usando endpoints de desenvolvimento.

Considere as seguintes práticas recomendadas:

Você pode configurar trabalhos de ETL e endpoints de desenvolvimento para usar chaves do AWS KMS para gravar dados criptografados em repouso.

Criptografe os metadados armazenados no Catálogo de Dados do AWS Glue usando chaves que você gerencia por meio do AWS KMS.

Além disso, você pode usar a chave do AWS KMS para criptografar marcadores de trabalho e os logs gerados pelos crawlers e trabalhos de ETL.

Épicos

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Implante o CloudFormation modelo. | Baixe o notaO modelo não requer parâmetros de entrada. | Arquiteto de nuvem |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Verifique as configurações das chaves do AWS KMS. |

| Arquiteto de nuvem |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Identifique a configuração de criptografia em CloudFormation. |

| Arquiteto de nuvem |

Mude a infraestrutura provisionada para um estado incompatível. |

A barreira de proteção detecta o estado de inconformidade no AWS Glue depois que você desmarca as caixas de seleção e, em seguida, impõe a conformidade ao corrigir automaticamente a configuração incorreta da criptografia. Como resultado, as caixas de seleção de criptografia devem ser marcadas novamente após a atualização da página. | Arquiteto de nuvem |

Recursos relacionados

Criação de uma pilha no CloudFormation console da AWS ( CloudFormation documentação da AWS)

Criação de uma regra de CloudWatch eventos que é acionada em uma chamada de API da AWS usando a AWS (documentação da CloudTrail Amazon CloudWatch )

Configuração da criptografia no AWS Glue (documentação do AWS Glue)