As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Copiar dados de um bucket do S3 para outra conta e região usando a AWS CLI

Criado por Appasaheb Bagali (AWS) e Purushotham G K (AWS)

Resumo

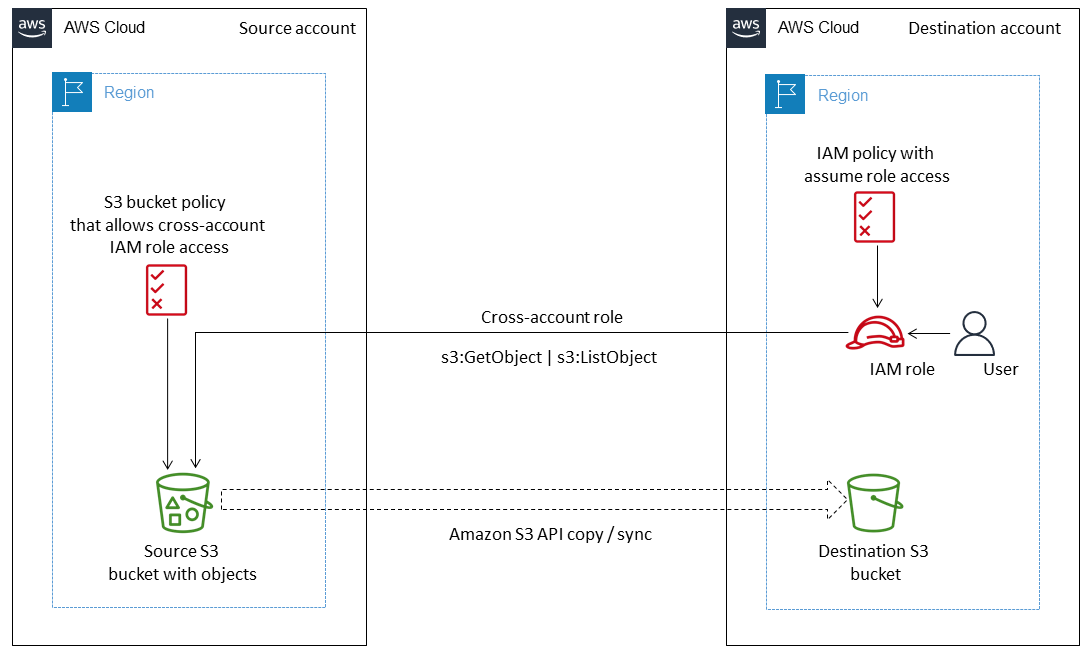

Este padrão descreve como migrar dados de um bucket do Amazon Simple Storage Service (Amazon S3) em uma conta de origem da AWS para um bucket do S3 de destino em outra conta da AWS, na mesma região da AWS ou em uma região diferente.

O bucket do S3 de origem permite acesso ao AWS Identity and Access Management (IAM) usando uma política de recursos anexada. Um usuário na conta de destino precisa assumir uma função que tenha permissões PutObject e GetObject para o bucket de origem. Por fim, você executa os comandos copy e sync para transferir dados do bucket do S3 de origem para o bucket do S3 de destino.

As contas são proprietárias dos objetos que carregam nos buckets do S3. Se você copiar objetos entre contas e regiões, concederá à conta de destino a propriedade dos objetos copiados. Você pode alterar a propriedade de um objeto alterando sua lista de controle de acesso (ACL) para bucket-owner-full-control. No entanto, recomendamos que você conceda permissões programáticas entre contas à conta de destino, pois ACLs pode ser difícil gerenciar vários objetos.

AtençãoEsse cenário exige que os usuários do IAM tenham acesso programático e credenciais de longo prazo, o que representa um risco de segurança. Para ajudar a reduzir esse risco, recomendamos que você forneça a esses usuários somente as permissões necessárias para realizar a tarefa e que você os remova quando não forem mais necessários. As chaves de acesso podem ser atualizadas, se necessário. Para obter mais informações, consulte Atualização de chaves de acesso no Guia de usuário do IAM. |

Esse padrão abrange a migração única. Para cenários que exigem migração contínua e automática de novos objetos de um bucket de origem para um bucket de destino, você pode usar o S3 Batch Replication em vez disso, conforme descrito no padrão Copiar dados de um bucket do S3 para outra conta e região usando o S3 Batch Replication.

Pré-requisitos e limitações

Duas contas da AWS ativas na mesma ou em diferentes regiões da AWS.

Um bucket do S3 existente na conta de origem.

Se o bucket do Amazon S3 de origem ou destino tiver a criptografia padrão habilitada, você deverá modificar as permissões da chave do AWS Key Management Service (AWS KMS). Para obter mais informações, consulte o artigo AWS ref: Publicação

sobre este tópico. Familiaridade com permissões entre contas.

Arquitetura

Ferramentas

O Amazon Simple Storage Service (Amazon S3) é um serviço de armazenamento de objetos baseado na nuvem que ajuda você a armazenar, proteger e recuperar qualquer quantidade de dados.

A AWS Command Line Interface (AWS CLI) é uma ferramenta de código aberto que ajuda você a interagir com serviços da AWS através de comandos na sua shell da linha de comando.

O AWS Identity and Access Management (IAM) ajuda você a gerenciar com segurança o acesso aos seus recursos da AWS, controlando quem está autenticado e autorizado a usá-los.

Práticas recomendadas

Épicos

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Criar um usuário do IAM e obter a chave de acesso. |

| AWS DevOps |

Criar uma política do IAM baseada em identidade. | Crie uma política baseada em identidade do IAM nomeada

notaModifique os nomes dos buckets de origem e destino de acordo com seu caso de uso. Essa política baseada em identidade permite que o usuário que está assumindo essa função acesse o bucket de origem e o bucket de destino. | AWS DevOps |

Criar um perfil do IAM. | Crie um perfil do IAM denominado

notaModifique o Amazon Resource Name (ARN) da função do IAM de destino ou nome de usuário na política de confiança de acordo com seu caso de uso. Essa política de confiança permite que o usuário do IAM recém-criado assuma | AWS DevOps |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Criar e anexar uma política de bucket do S3. | Faça login no Console de Gerenciamento da AWS da sua origem e abra o console do Amazon S3. Escolha sua origem do bucket do S3 e selecione Permissões. Em Política de bucket, selecione Editar e cole a seguinte política de bucket. Escolha Salvar.

notaCertifique-se de incluir o ID da conta da AWS para a conta de destino e configurar o modelo de política de bucket de acordo com seus requisitos. Essa política baseada em recursos permite que a função | Administrador de nuvem |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Criar um bucket do S3 de destino. | Faça login no Console de Gerenciamento da AWS da sua origem, abra o console do Amazon S3 e selecione Criar bucket. Criar um bucket do S3 de acordo com suas necessidades. Para obter mais informações, consulte Criar um bucket na documentação do Amazon S3. | Administrador de nuvem |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Configurar a AWS CLI com as credenciais de usuário recém-criadas. |

| AWS DevOps |

Assumir a função de migração do S3. |

Para obter mais informações, consulte o Centro de Conhecimentos da AWS | Administrador da AWS |

Copiar e sincronizar dados do bucket do S3 de origem para o bucket do S3 de destino. | Depois de assumir a função Copiar (consulte a Referência de comandos da CLI

Sincronizar (consulte a Referência de comandos da CLI

| Administrador de nuvem |

Solução de problemas

| Problema | Solução |

|---|---|

Ocorreu um erro ( |

|

Recursos relacionados

Criar um bucket do S3 (documentação do Amazon S3)

Políticas e políticas de usuário do bucket do S3 (documentação do Amazon S3)

Identidades do IAM (usuários, grupos e perfis) (documentação do IAM)

comando cp

(documentação da AWS CLI) comando sync

(documentação da AWS CLI)