As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Infraestrutura de UO: conta de Rede

Gostaríamos muito de ouvir de você. Forneça feedback sobre o AWS PRA respondendo a uma breve pesquisa |

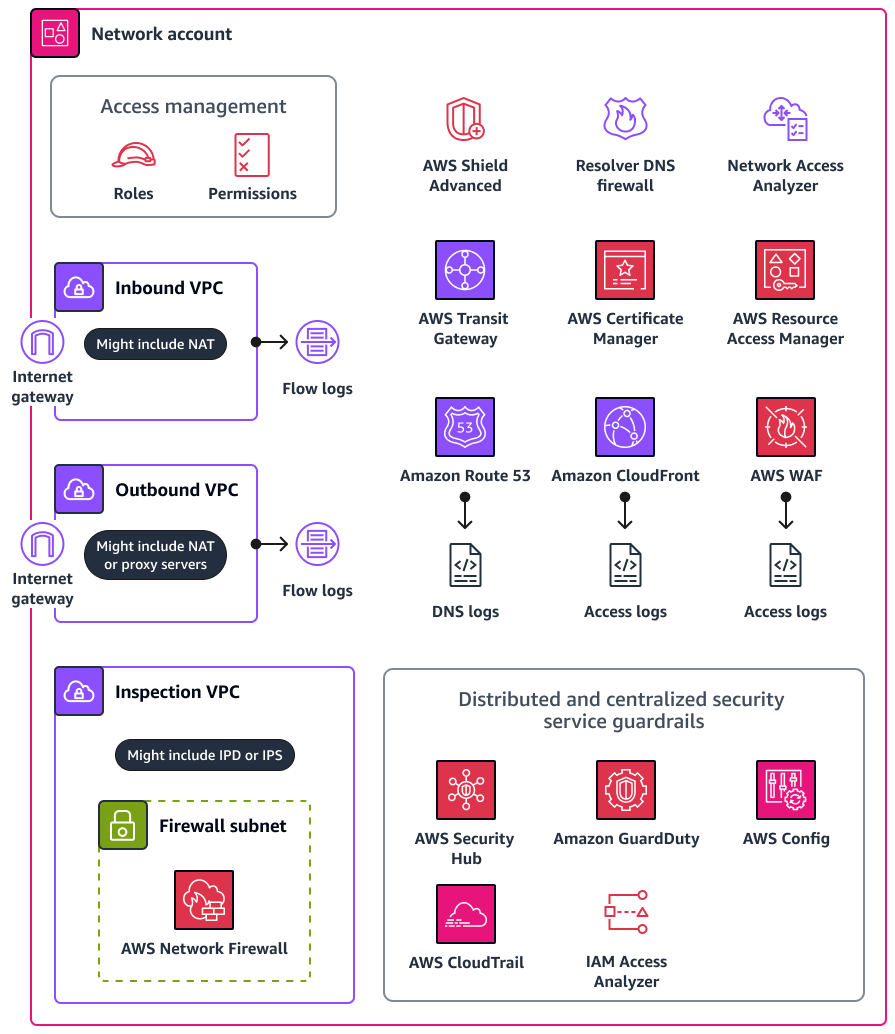

Na conta Rede, você gerencia a rede entre suas nuvens privadas virtuais (VPCs) e a Internet em geral. Nessa conta, você pode implementar amplos mecanismos de controle de divulgação usando AWS WAF, use AWS Resource Access Manager (AWS RAM) para compartilhar sub-redes e AWS Transit Gateway anexos de VPC e usar a CloudFront Amazon para oferecer suporte ao uso direcionado de serviços. Para obter mais informações sobre essa conta, consulte a Arquitetura AWS de Referência de Segurança (AWS SRA). O diagrama a seguir ilustra os serviços de AWS segurança e privacidade configurados na conta de rede.

Esta seção fornece informações mais detalhadas sobre os itens a seguir Serviços da AWS que são usados nessa conta:

Amazon CloudFront

A Amazon CloudFront oferece suporte a restrições geográficas para aplicativos de front-end e hospedagem de arquivos. CloudFrontpode fornecer conteúdo por meio de uma rede mundial de data centers chamados de pontos de presença. Quando um usuário solicita o conteúdo com o qual você está servindo CloudFront, a solicitação é encaminhada para o ponto de presença que fornece a menor latência. Para obter mais informações sobre como esse serviço é usado em um contexto de segurança, consulte a Arquitetura AWS de referência de segurança.

Você pode usar restrições CloudFront geográficas para impedir que usuários em localizações geográficas específicas acessem o conteúdo que você está distribuindo por meio de uma CloudFront distribuição. Para obter mais informações e opções de configuração para restrições geográficas, consulte Restringir a distribuição geográfica do seu conteúdo na CloudFront documentação.

Você também pode configurar CloudFront para gerar registros de acesso que contêm informações detalhadas sobre cada solicitação de usuário CloudFront recebida. Para obter mais informações, consulte Configuração e uso de registros padrão (registros de acesso) na CloudFront documentação. Por fim, se CloudFront estiver configurado para armazenar em cache o conteúdo em uma série de pontos de presença, você pode considerar onde ocorre o armazenamento em cache. Para algumas organizações, o armazenamento em cache entre regiões pode estar sujeito aos requisitos de transferência de dados entre fronteiras.

AWS Resource Access Manager

AWS Resource Access Manager (AWS RAM) ajuda você a compartilhar seus recursos com segurança Contas da AWS para reduzir a sobrecarga operacional e fornecer visibilidade e auditabilidade. Com AWS RAM, as organizações podem restringir quais AWS recursos podem ser compartilhados com outras Contas da AWS pessoas da organização ou com contas de terceiros. Para obter mais informações, consulte AWS Recursos compartilháveis. Na conta de rede, você pode usar AWS RAM para compartilhar sub-redes VPC e conexões de gateway de trânsito. Se você costuma AWS RAM compartilhar uma conexão de plano de dados com outra pessoa Conta da AWS, considere estabelecer processos para verificar se as conexões foram feitas de acordo com a versão pré-aprovada Regiões da AWS.

Além das conexões de gateway de compartilhamento VPCs e trânsito, AWS RAM pode ser usado para compartilhar recursos que não oferecem suporte às políticas baseadas em recursos do IAM. Para uma carga de trabalho hospedada na UO de Dados Pessoais, você pode usá-la AWS RAM para acessar dados pessoais localizados em uma área separada Conta da AWS. Para obter mais informações, consulte a AWS Resource Access Manager seção Conta do aplicativo UO-PD de dados pessoais.

AWS Transit Gateway

Se você quiser implantar AWS recursos que coletem, armazenem ou processem Regiões da AWS dados pessoais de acordo com seus requisitos de residência de dados organizacionais e tiver as proteções técnicas apropriadas, considere a implementação de grades de proteção para evitar fluxos de dados transfronteiriços não aprovados nos planos de controle e de dados. No plano de controle, você pode limitar o uso da região e, como resultado, os fluxos de dados entre regiões usando políticas de controle de serviços e IAM.

Há várias opções para controlar fluxos de dados entre regiões no plano de dados. Por exemplo, você pode usar tabelas de rotas, emparelhamento de VPC e anexos. AWS Transit Gateway AWS Transit Gatewayé um hub central que conecta nuvens privadas virtuais (VPCs) e redes locais. Como parte de sua maior landing zone na AWS, você pode considerar as várias maneiras pelas quais os dados podem ser percorridos Regiões da AWS, inclusive por meio de gateways de Internet, por meio de peering direto e por meio de VPC-to-VPC peering entre regiões com. AWS Transit Gateway Por exemplo, você pode fazer o seguinte em AWS Transit Gateway:

-

Confirme se as conexões leste-oeste e norte-sul entre seus ambientes VPCs e locais estão alinhadas com seus requisitos de privacidade.

-

Defina as configurações de VPC de acordo com seus requisitos de privacidade.

-

Use uma política de controle de serviços AWS Organizations e políticas do IAM para ajudar a evitar modificações nas suas configurações AWS Transit Gateway e nas da Amazon Virtual Private Cloud (Amazon VPC). Para ver um exemplo de política de controle de serviços, consulte Restrinja as alterações nas configurações de VPC este guia.

AWS WAF

Para ajudar a evitar a divulgação não intencional de dados pessoais, você pode implantar uma defense-in-depth abordagem para seus aplicativos da web. Você pode criar validação de entrada e limitação de taxa em seu aplicativo, mas AWS WAF pode servir como outra linha de defesa. AWS WAFé um firewall de aplicativo web que ajuda você a monitorar solicitações HTTP e HTTPS que são encaminhadas para seus recursos protegidos de aplicativos web. Para obter mais informações sobre como esse serviço é usado em um contexto de segurança, consulte a Arquitetura AWS de referência de segurança.

Com AWS WAF, você pode definir e implantar regras que inspecionam critérios específicos. As seguintes atividades podem estar associadas à divulgação não intencional de dados pessoais:

-

Tráfego de endereços IP ou localizações geográficas desconhecidas ou maliciosas

-

Os 10 principais ataques do Open Worldwide Application Security Project (OWASP), incluindo ataques

relacionados à exfiltração, como injeção de SQL -

Altas taxas de solicitações

-

Tráfego geral de bots

-

Raspadores de conteúdo

Você pode implantar grupos de AWS WAF regras gerenciados pelo AWS. Alguns grupos de regras gerenciados do AWS WAF podem ser usados para detectar ameaças à privacidade e aos dados pessoais, por exemplo:

-

Banco de dados SQL — Esse grupo de regras contém regras criadas para bloquear padrões de solicitação associados à exploração de bancos de dados SQL, como ataques de injeção de SQL. Considere esse grupo de regras se seu aplicativo interage com um banco de dados SQL.

-

Entradas incorretas conhecidas — Esse grupo de regras contém regras criadas para bloquear padrões de solicitação que são reconhecidamente inválidos e estão associados à exploração ou descoberta de vulnerabilidades.

-

Controle de bots — Esse grupo de regras contém regras criadas para gerenciar solicitações de bots, que podem consumir recursos em excesso, distorcer as métricas de negócios, causar tempo de inatividade e realizar atividades maliciosas.

-

Prevenção de invasão de contas (ATP) — Esse grupo de regras contém regras criadas para evitar tentativas maliciosas de invasão de contas. Esse grupo de regras inspeciona as tentativas de login enviadas ao endpoint de login do seu aplicativo.