As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Security OU — Conta de ferramentas de segurança

Gostaríamos muito de ouvir de você. Forneça feedback sobre o AWS PRA respondendo a uma breve pesquisa |

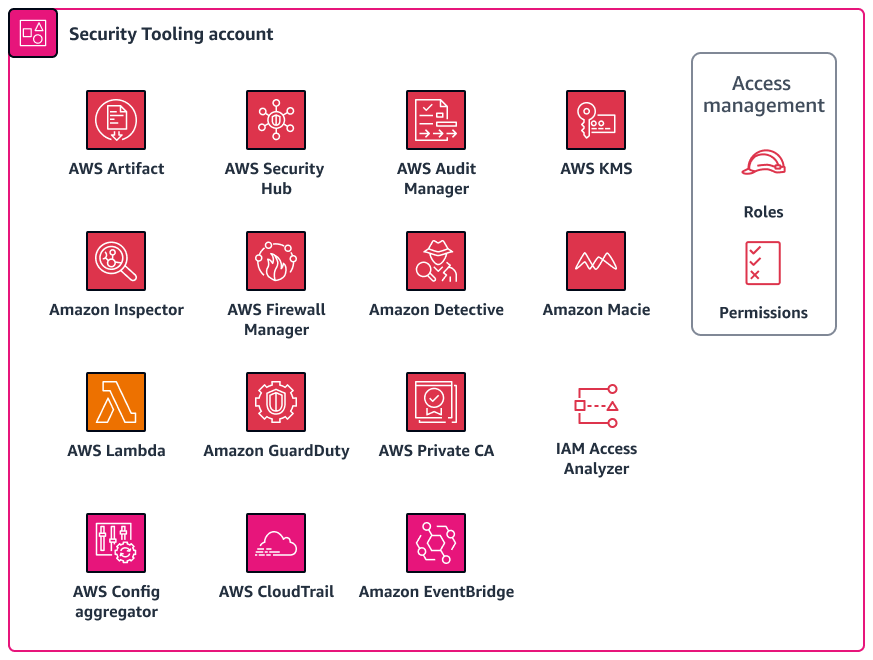

A conta do Security Tooling é dedicada a operar serviços básicos de segurança e privacidade Contas da AWS, monitorar e automatizar alertas e respostas de segurança e privacidade. Para obter mais informações sobre essa conta, consulte a Arquitetura AWS de Referência de Segurança (AWS SRA). O diagrama a seguir ilustra os serviços AWS de segurança e privacidade configurados na conta do Security Tooling.

Esta seção fornece informações mais detalhadas sobre o seguinte nesta conta:

AWS CloudTrail

AWS CloudTrailajuda você a auditar a atividade geral da API em seu Conta da AWS. Habilitar CloudTrail tudo Contas da AWS o Regiões da AWS que armazena, processa ou transmite dados pessoais pode ajudá-lo a rastrear o uso e a divulgação desses dados. A Arquitetura de Referência de AWS Segurança recomenda habilitar uma trilha organizacional, que é uma trilha única que registra todos os eventos de todas as contas na organização. No entanto, habilitar essa trilha organizacional agrega os dados de log multirregionais em um único bucket do Amazon Simple Storage Service (Amazon S3) na conta do Log Archive. Para contas que lidam com dados pessoais, isso pode trazer algumas considerações adicionais de design. Os registros de log podem conter algumas referências a dados pessoais. Para atender aos requisitos de residência e transferência de dados, talvez seja necessário reconsiderar a agregação de dados de log entre regiões em uma única região onde o bucket do S3 está localizado. Sua organização pode considerar quais cargas de trabalho regionais devem ser incluídas ou excluídas da trilha organizacional. Para cargas de trabalho que você decide excluir da trilha da organização, considere configurar uma trilha específica da região que mascare dados pessoais. Para obter mais informações sobre como mascarar dados pessoais, consulte a Amazon Data Firehose seção deste guia. Em última análise, sua organização pode ter uma combinação de trilhas organizacionais e trilhas regionais que se agregam à conta centralizada do Log Archive.

Para obter mais informações sobre como configurar uma trilha de região única, consulte as instruções para usar o AWS Command Line Interface (AWS CLI) ou o console. Ao criar a trilha da organização, você pode usar uma configuração de AWS Control Toweraceitação ou criar a trilha diretamente no CloudTrail console.

Para obter mais informações sobre a abordagem geral e como gerenciar a centralização de registros e os requisitos de transferência de dados, consulte a Armazenamento centralizado de registros seção deste guia. Seja qual for a configuração escolhida, talvez você queira separar o gerenciamento de trilhas na conta do Security Tooling do armazenamento de registros na conta do Log Archive, de acordo com a AWS SRA. Esse design ajuda você a criar políticas de acesso com privilégios mínimos para aqueles que precisam gerenciar registros e para aqueles que precisam usar os dados de registro.

AWS Config

AWS Configfornece uma visão detalhada dos recursos em seu computador Conta da AWS e de como eles estão configurados. Ele ajuda você a identificar como os recursos se relacionam entre si e como suas configurações mudaram ao longo do tempo. Para obter mais informações sobre como esse serviço é usado em um contexto de segurança, consulte a Arquitetura AWS de referência de segurança.

Em AWS Config, você pode implantar pacotes de conformidade, que são conjuntos de AWS Config regras e ações de remediação. Os pacotes de conformidade fornecem uma estrutura de uso geral projetada para permitir verificações de governança de privacidade, segurança, operação e otimização de custos usando regras gerenciadas ou personalizadas. AWS Config Você pode usar essa ferramenta como parte de um conjunto maior de ferramentas de automação para controlar se suas configurações de AWS recursos estão em conformidade com seus próprios requisitos de estrutura de controle.

O pacote de conformidade v1.0 das melhores práticas operacionais para o NIST Privacy Framework está alinhado a vários controles relacionados à privacidade no NIST Privacy Framework. Cada AWS Config regra se aplica a um tipo de AWS recurso específico e está relacionada a um ou mais controles do NIST Privacy Framework. Você pode usar esse pacote de conformidade para monitorar a conformidade contínua relacionada à privacidade em todos os recursos de suas contas. A seguir estão algumas das regras incluídas neste pacote de conformidade:

-

no-unrestricted-route-to-igw— Essa regra ajuda a evitar a exfiltração de dados no plano de dados monitorando continuamente as tabelas de rotas da VPC em busca de rotas padrão0.0.0.0/0ou de::/0saída para um gateway da Internet. Isso ajuda você a restringir para onde o tráfego vinculado à Internet pode ser enviado, especialmente se houver intervalos de CIDR conhecidos por serem maliciosos. -

encrypted-volumes— Essa regra verifica se os volumes do Amazon Elastic Block Store (Amazon EBS) anexados às instâncias do Amazon Elastic Compute Cloud ( EC2Amazon) estão criptografados. Se sua organização tiver requisitos de controle específicos relacionados ao uso de chaves AWS Key Management Service (AWS KMS) para proteção de dados pessoais, você poderá especificar uma chave específica IDs como parte da regra para verificar se os volumes estão criptografados com uma AWS KMS chave específica. -

restricted-common-ports— Essa regra verifica se os grupos EC2 de segurança da Amazon permitem tráfego TCP irrestrito para portas especificadas. Os grupos de segurança podem ajudar você a gerenciar o acesso à rede fornecendo uma filtragem monitorada do tráfego de entrada e saída da rede para os recursos. AWS0.0.0.0/0Bloquear o tráfego de entrada de portas comuns, como TCP 3389 e TCP 21, em seus recursos ajuda a restringir o acesso remoto.

AWS Config pode ser usado para verificações de conformidade proativas e reativas de seus AWS

recursos. Além de considerar as regras encontradas nos pacotes de conformidade, você pode incorporar essas regras nos modos de avaliação detetive e proativa. Isso ajuda a implementar verificações de privacidade mais cedo em seu ciclo de vida de desenvolvimento de software, pois os desenvolvedores de aplicativos podem começar a incorporar verificações de pré-implantação. Por exemplo, eles podem incluir ganchos em seus AWS CloudFormation modelos que verificam o recurso declarado no modelo em relação a todas as AWS Config regras relacionadas à privacidade que têm o modo proativo ativado. Para obter mais informações, consulte AWS Config Rules Now Support Proactive Compliance

Amazon GuardDuty

AWS oferece vários serviços que podem ser usados para armazenar ou processar dados pessoais, como Amazon S3, Amazon Relational Database Service (Amazon RDS) ou Amazon with Kubernetes. EC2 A Amazon GuardDuty combina visibilidade inteligente com monitoramento contínuo para detectar indicadores que possam estar relacionados à divulgação não intencional de dados pessoais. Para obter mais informações sobre como esse serviço é usado em um contexto de segurança, consulte a Arquitetura AWS de referência de segurança.

Com GuardDuty, você pode identificar atividades potencialmente maliciosas relacionadas à privacidade em todo o ciclo de vida de um ataque. Por exemplo, GuardDuty pode alertá-lo sobre conexões com sites na lista negra, tráfego de portas de rede ou volumes de tráfego incomuns, exfiltração de DNS, lançamentos inesperados de EC2 instâncias e chamadas incomuns de ISP. Você também pode configurar GuardDuty para interromper alertas de endereços IP confiáveis de suas próprias listas de IP confiáveis e alertar sobre endereços IP maliciosos conhecidos de suas próprias listas de ameaças.

Conforme recomendado no AWS SRA, você pode habilitar GuardDuty para todos Contas da AWS em sua organização e configurar a conta do Security Tooling como administrador GuardDuty delegado. GuardDutyagrega descobertas de toda a organização em uma única conta. Para obter mais informações, consulte Gerenciando GuardDuty contas com AWS Organizations. Você também pode considerar identificar todas as partes interessadas relacionadas à privacidade no processo de resposta a incidentes, da detecção e análise à contenção e erradicação, e envolvê-las em quaisquer incidentes que possam envolver a exfiltração de dados.

IAM Access Analyzer

Muitos clientes querem garantia contínua de que os dados pessoais estão sendo compartilhados adequadamente com processadores terceirizados pré-aprovados e pretendidos, e nenhuma outra entidade. Um perímetro de dados

Com o AWS Identity and Access Management Access Analyzer (IAM Access Analyzer), as organizações podem definir uma Conta da AWS zona de confiança e configurar alertas para violações dessa zona de confiança. O IAM Access Analyzer analisa as políticas do IAM para ajudar a identificar e resolver o acesso público não intencional ou entre contas a recursos potencialmente confidenciais. O IAM Access Analyzer usa lógica matemática e inferência para gerar descobertas abrangentes para recursos que podem ser acessados de fora de um. Conta da AWS Por fim, para responder e corrigir políticas excessivamente permissivas do IAM, você pode usar o IAM Access Analyzer para validar as políticas existentes de acordo com as melhores práticas do IAM e fornecer sugestões. O IAM Access Analyzer pode gerar uma política de IAM com privilégios mínimos baseada na atividade de acesso anterior de um diretor do IAM. Ele analisa os CloudTrail registros e gera uma política que concede somente as permissões necessárias para continuar executando essas tarefas.

Para obter mais informações sobre como o IAM Access Analyzer é usado em um contexto de segurança, consulte a Arquitetura AWS de referência de segurança.

Amazon Macie

O Amazon Macie é um serviço que usa aprendizado de máquina e correspondência de padrões para descobrir dados confidenciais, fornece visibilidade dos riscos de segurança de dados e ajuda a automatizar as proteções contra esses riscos. O Macie gera descobertas quando detecta possíveis violações de políticas ou problemas com a segurança ou a privacidade de seus buckets do Amazon S3. O Macie é outra ferramenta que as organizações podem usar para implementar a automação a fim de apoiar os esforços de conformidade. Para obter mais informações sobre como esse serviço é usado em um contexto de segurança, consulte a Arquitetura AWS de referência de segurança.

O Macie pode detectar uma lista grande e crescente de tipos de dados confidenciais, incluindo informações de identificação pessoal (PII), como nomes, endereços e outros atributos identificáveis. Você pode até mesmo criar identificadores de dados personalizados para definir critérios de detecção que reflitam a definição de dados pessoais da sua organização.

À medida que sua organização define controles preventivos para seus buckets do Amazon S3 que contêm dados pessoais, você pode usar o Macie como um mecanismo de validação para fornecer garantia contínua de onde seus dados pessoais estão e como estão protegidos. Para começar, ative o Macie e configure a descoberta automática de dados confidenciais. O Macie analisa continuamente os objetos em todos os seus buckets do S3, em todas as contas e. Regiões da AWS O Macie gera e mantém um mapa de calor interativo que mostra onde os dados pessoais residem. O recurso automatizado de descoberta de dados confidenciais foi projetado para reduzir custos e minimizar a necessidade de configurar manualmente as tarefas de descoberta. Você pode aproveitar o recurso automatizado de descoberta de dados confidenciais e usar o Macie para detectar automaticamente novos buckets ou novos dados em buckets existentes e, em seguida, validar os dados com base nas tags de classificação de dados atribuídas. Configure essa arquitetura para notificar as equipes apropriadas de desenvolvimento e privacidade sobre buckets classificados incorretamente ou não em tempo hábil.

Você pode habilitar o Macie para cada conta em sua organização usando o. AWS Organizations Para obter mais informações, consulte Integração e configuração de uma organização no Amazon Macie.