As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Design em VPC

Esta seção descreve as melhores práticas para dimensionar sua VPC e sub-redes, fluxo de tráfego e implicações para o design de serviços de diretório.

Aqui estão algumas coisas a serem consideradas ao projetar a VPC, as sub-redes, os grupos de segurança, as políticas de roteamento e as listas de controle de acesso à rede (ACLs) para sua WorkSpaces Amazon, para que você possa criar WorkSpaces seu ambiente para escalabilidade, segurança e facilidade de gerenciamento:

-

VPC — recomendamos usar uma VPC separada especificamente para sua implantação. WorkSpaces Com uma VPC separada, você pode especificar as barreiras de governança e segurança necessárias para você criando uma separação de tráfego WorkSpaces .

-

Serviços de diretório — Cada AWS Directory Service construção requer um par de sub-redes que forneça um serviço de diretório altamente disponível dividido entre AZs.

-

Tamanho da sub-rede — WorkSpaces as implantações estão vinculadas a uma construção de diretório e residem na mesma VPC escolhida AWS Directory Service, mas podem estar em sub-redes VPC diferentes. Algumas considerações:

-

Os tamanhos das sub-redes são permanentes e não podem ser alterados. Você deve deixar amplo espaço para crescimento futuro.

-

Você pode especificar um grupo de segurança padrão para sua escolha AWS Directory Service. O grupo de segurança se aplica a todos os WorkSpaces que estão associados à AWS Directory Service construção específica.

-

Você pode ter várias instâncias de AWS Directory Service uso da mesma sub-rede.

-

Considere os planos futuros ao projetar sua VPC. Por exemplo, talvez você queira adicionar componentes de gerenciamento, como um servidor antivírus, um servidor de gerenciamento de patches ou um servidor AD ou RADIUS MFA. Vale a pena planejar outros endereços IP disponíveis em seu design de VPC para acomodar esses requisitos.

Interfaces de rede

Cada uma WorkSpaces tem duas interfaces de rede elástica (ENIs), uma interface de rede de gerenciamento (eth0) e uma interface de rede primária (eth1). AWS usa a interface da rede de gerenciamento para gerenciar o WorkSpace — é a interface na qual a conexão do seu cliente termina. AWS usa um intervalo de endereços IP privado para essa interface. Para que o roteamento de rede funcione corretamente, você não pode usar esse espaço de endereço privado em nenhuma rede que possa se comunicar com sua WorkSpaces VPC.

Para obter uma lista dos intervalos de IP privados que são usados por região, consulte WorkSpaces Detalhes da Amazon.

nota

A Amazon WorkSpaces e suas interfaces de rede de gerenciamento associadas não residem na sua VPC, e você não pode visualizar a interface da rede de gerenciamento ou o ID da instância do Amazon Elastic Compute Cloud (Amazon EC2) na AWS Management Console sua (consulte, e). Figure 5 Figure 6 Figure 7 No entanto, você pode visualizar e modificar as configurações do grupo de segurança da sua interface de rede primária (eth1) no console. A interface de rede primária de cada um WorkSpace conta para suas cotas de recursos do ENI Amazon EC2. Para grandes implantações da Amazon WorkSpaces, você precisa abrir um ticket de suporte por meio do AWS Management Console para aumentar suas cotas de ENI.

Fluxo de tráfego

Você pode dividir o WorkSpaces tráfego da Amazon em dois componentes principais:

-

O tráfego entre o dispositivo cliente e o WorkSpaces serviço da Amazon.

-

O tráfego entre o WorkSpaces serviço da Amazon e o tráfego da rede do cliente.

A próxima seção discute esses dois componentes.

Dispositivo cliente para WorkSpace

Independentemente de sua localização (local ou remota), o dispositivo que executa o WorkSpaces cliente da Amazon usa as mesmas duas portas para conectividade com o WorkSpaces serviço da Amazon. O cliente usa a porta 443 (porta HTTPS) para todas as informações relacionadas à autenticação e à sessão, e a porta 4172 (porta PCoIP), com Protocolo de Controle de Transmissão (TCP) e Protocolo de Datagrama de Usuário (UDP), para streaming de pixels para um determinado e verificações de integridade da rede. WorkSpace O tráfego nas duas portas é criptografado. O tráfego da porta 443 é usado para informações de autenticação e sessão e usa TLS para criptografar o tráfego. O tráfego de streaming de pixels usa criptografia AES de 256 bits para comunicação entre o cliente e o do WorkSpace, por meio eth0 do gateway de streaming. Mais informações podem ser encontradas na Segurança seção deste documento.

Publicamos intervalos de IP por região de nossos gateways de streaming PCoIP e endpoints de verificação de integridade da rede. Você pode limitar o tráfego de saída na porta 4172 da sua rede corporativa para o gateway de AWS streaming e os endpoints de verificação de integridade da rede, permitindo somente o tráfego de saída na porta 4172 para as regiões específicas AWS nas quais você está usando a Amazon. WorkSpaces Para os intervalos de IP e os endpoints de verificação de integridade da rede, consulte Intervalos de IP do Amazon WorkSpaces PCoIP Gateway

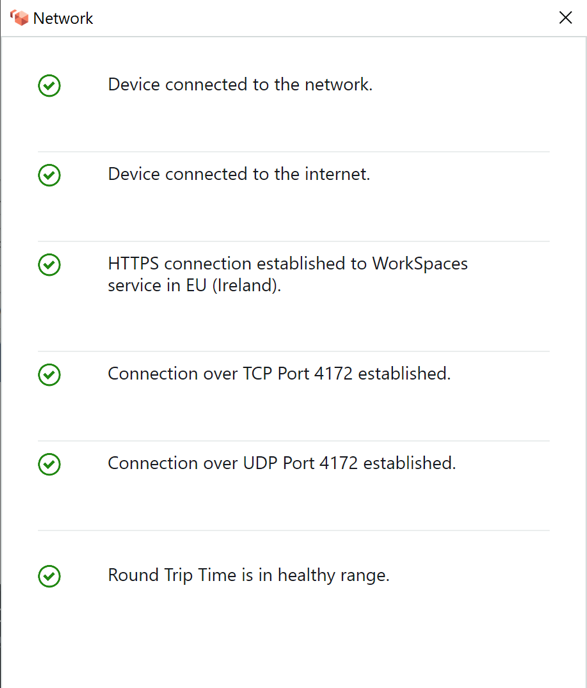

O WorkSpaces cliente Amazon tem uma verificação de status de rede integrada. Esse utilitário mostra aos usuários se sua rede pode suportar uma conexão por meio de um indicador de status no canto inferior direito do aplicativo. A figura a seguir mostra uma visão mais detalhada do status da rede que pode ser acessada escolhendo Rede no lado superior direito do cliente.

Figura 1: WorkSpaces Cliente: verificação de rede

Um usuário inicia uma conexão de seu cliente com o WorkSpaces serviço da Amazon fornecendo suas informações de login para o diretório usado pela construção do Directory Service, normalmente seu diretório corporativo. As informações de login são enviadas via HTTPS para os gateways de autenticação do WorkSpaces serviço Amazon na região em que o WorkSpace está localizado. O gateway de autenticação do WorkSpaces serviço Amazon então encaminha o tráfego para a construção específica do AWS Directory Service associada à sua WorkSpace.

Por exemplo, ao usar o AD Connector, o AD Connector encaminha a solicitação de autenticação diretamente para seu serviço AD, que pode estar no local ou em uma AWS VPC. Para obter mais informações, consulte a seção Cenários de implantação do AD DS deste documento. O AD Connector não armazena nenhuma informação de autenticação e atua como um proxy sem estado. Como resultado, é fundamental que o AD Connector tenha conectividade com um servidor AD. O AD Connector determina a qual servidor AD se conectar usando os servidores DNS que você define ao criar o AD Connector.

Se você estiver usando um AD Connector e tiver o MFA ativado no diretório, o token de MFA será verificado antes da autenticação do serviço de diretório. Se a validação da MFA falhar, as informações de login do usuário não serão encaminhadas para o Directory Service AWS .

Depois que um usuário é autenticado, o tráfego de streaming começa usando a porta 4172 (porta PCoIP) através do AWS gateway de streaming até o. WorkSpace As informações relacionadas à sessão ainda são trocadas via HTTPS durante toda a sessão. O tráfego de streaming usa a primeira ENI no WorkSpace (eth0no WorkSpace) que não está conectada à sua VPC. A conexão de rede do gateway de streaming com o ENI é gerenciada por AWS. No caso de uma falha na conexão dos gateways de streaming com a ENI WorkSpaces de streaming, um CloudWatch evento é gerado. Para obter mais informações, consulte a CloudWatch seção Monitoramento ou registro usando a Amazon deste documento.

A quantidade de dados enviados entre o WorkSpaces serviço da Amazon e o cliente depende do nível de atividade do pixel. Para garantir uma experiência ideal para os usuários, recomendamos que o tempo de ida e volta (RTT) entre o WorkSpaces cliente e a AWS região em que você WorkSpaces está localizado seja inferior a 100 milissegundos (ms). Normalmente, isso significa que seu WorkSpaces cliente está localizado a menos de duas mil milhas da região em que WorkSpace está sendo hospedado. A página do Connection Health Check

Amazon WorkSpaces Service para VPC

Depois que uma conexão for autenticada de um cliente para um WorkSpace e o tráfego de streaming for iniciado, seu WorkSpaces cliente exibirá um desktop Windows ou Linux (sua Amazon WorkSpace) conectado à sua nuvem privada virtual (VPC), e sua rede deverá mostrar que você estabeleceu essa conexão. A interface WorkSpace de rede elástica (ENI) primária da empresa, identificada comoeth1, terá um endereço IP atribuído a ela pelo serviço Dynamic Host Configuration Protocol (DHCP) fornecido pela sua VPC, normalmente das mesmas sub-redes do seu Directory Service. AWS O endereço IP permanece com o WorkSpace durante toda a vida útil do WorkSpace. A ENI na sua VPC tem acesso a qualquer recurso na VPC e a qualquer rede que você tenha conectado à sua VPC (por meio de um emparelhamento de VPC, uma conexão ou uma conexão VPN). AWS Direct Connect

O acesso do ENI aos seus recursos de rede é determinado pela tabela de rotas da sub-rede e pelo grupo de segurança padrão que seu AWS Directory Service configura para cada um WorkSpace, bem como por quaisquer grupos de segurança adicionais que você atribuir ao ENI. Você pode adicionar grupos de segurança à ENI voltada para sua VPC a qualquer momento usando o AWS Management Console ou. AWS CLI (Para obter mais informações sobre grupos de segurança, consulte Grupos de segurança para você WorkSpaces.) Além dos grupos de segurança, você pode usar seu firewall baseado em host preferido em um determinado local WorkSpace para limitar o acesso à rede aos recursos dentro da VPC.

É recomendável criar suas opções de DHCP definidas com os IPs do servidor DNS e nomes de domínio totalmente qualificados que sejam autoritativos para seu Active Directory específicos para seu ambiente e, em seguida, atribuir essas opções personalizadas de DHCP definidas à Amazon VPC usada pela Amazon. WorkSpaces Por padrão, a Amazon Virtual Private Cloud (Amazon VPC) usa o AWS DNS em vez do DNS do seu serviço de diretório. O uso de um conjunto de opções de DHCP garantirá a resolução adequada de nomes DNS e a configuração consistente de seus servidores de nomes DNS internos não apenas para você WorkSpaces, mas para qualquer carga de trabalho ou instância de suporte que você possa ter planejado para sua implantação.

Quando as opções de DHCP são aplicadas, há duas diferenças importantes na forma como elas serão aplicadas WorkSpaces em comparação com a forma como são aplicadas às instâncias EC2 tradicionais:

-

A primeira diferença é como os sufixos DNS da opção DHCP serão aplicados. Cada um WorkSpace tem configurações de DNS definidas para seu adaptador de rede com as opções Anexar sufixos DNS primário e específico da conexão e Acrescentar sufixos principais do sufixo DNS primário ativadas. A configuração será atualizada com o sufixo DNS configurado no AWS Directory Service que você registrou e associado ao WorkSpace por padrão. Além disso, se o sufixo DNS configurado no Conjunto de Opções DHCP usado for diferente, ele será adicionado e aplicado a qualquer associado. WorkSpaces

-

A segunda diferença é que os IPs DNS da opção DHCP configurados não serão aplicados WorkSpace ao devido ao WorkSpaces serviço da Amazon priorizar os endereços IP dos controladores de domínio do diretório configurado.

Como alternativa, você pode configurar uma zona hospedada privada do Route 53 para suportar um ambiente de DNS híbrido ou dividido e obter a resolução de DNS adequada para seu ambiente Amazon WorkSpaces . Para obter mais informações, consulte Opções de DNS de nuvem híbrida para VPC AWS

nota

Cada um WorkSpace deve atualizar a tabela IP ao aplicar uma opção DHCP nova ou diferente definida à VPC. Para atualizar, você pode executar ipconfig /renew ou reinicializar qualquer ( WorkSpaces) na VPC configurada com seu conjunto de opções DHCP atualizado. Se você estiver usando o AD Connector e atualizar os endereços IP dos endereços IP/controladores de domínio conectados, deverá então atualizar a chave de registro do Skylight DomainJoinDNS no seu. WorkSpaces É recomendável fazer isso por meio de um GPO. O caminho para essa chave de registro éHKLM:\SOFTWARE\Amazon\Skylight. O valor disso não REG_SZ será atualizado se as configurações de DNS do AD Connector forem modificadas, e os conjuntos de opções DHCP da VPC também não atualizarão essa chave.

A figura na seção Cenários de implantação do AD DS deste whitepaper mostra o fluxo de tráfego descrito.

Conforme explicado anteriormente, o WorkSpaces serviço da Amazon prioriza os endereços IP do controlador de domínio do diretório configurado para resolução de DNS e ignora os servidores DNS configurados em seu conjunto de opções de DHCP. Se você precisar ter um controle mais granular sobre as configurações do seu servidor DNS na Amazon WorkSpaces, você pode usar as instruções para atualizar servidores DNS para a Amazon WorkSpaces no guia Atualizar servidores DNS para a Amazon do Guia WorkSpaces de Administração da Amazon. WorkSpaces

Se você WorkSpaces precisar resolver outros serviços e estiver usando as opções de DHCP padrão definidas com sua VPC AWS, seu serviço DNS de controlador de domínio nessa VPC deve, portanto, ser configurado para usar o encaminhamento de DNS, apontando para o servidor Amazon DNS com o endereço IP na base do seu CIDR de VPC mais dois; ou seja, se seu CIDR de VPC for 10.0.0.0/24, você configure o encaminhamento de DNS para usar o resolvedor de DNS padrão do Route 53 em 10.0.0.2.

Caso você WorkSpaces precise de resolução de DNS de recursos em sua rede local, você pode usar um endpoint de saída do resolvedor do Route 53, criar uma regra de encaminhamento do Route 53 e associar essa regra às VPCs que exigem essa resolução de DNS. Se você configurou o encaminhamento no serviço DNS do seu controlador de domínio para o resolvedor de DNS padrão do Route 53 da sua VPC, conforme explicado no parágrafo anterior, o processo de resolução de DNS pode ser encontrado em Resolvendo consultas de DNS entre VPCs e no guia de rede do Amazon Route 53 Developer Guide.

Se você estiver usando o conjunto de opções DHCP padrão e precisar que outros hosts em suas VPCs que não façam parte do seu domínio do Active Directory possam resolver nomes de host em seu namespace do Active Directory, você pode usar esse Endpoint de saída do Resolvedor do Route 53 e adicionar outra regra de encaminhamento do Route 53 que encaminha consultas de DNS do seu domínio do Active Directory para seus servidores DNS do Active Directory. Essa regra de encaminhamento do Route 53 deverá estar associada ao Endpoint de saída do Resolvedor do Route 53 que é capaz de acessar seu serviço DNS do Active Directory e a todas as VPCs que você deseja habilitar para resolver registros DNS em seu domínio do Active Directory. WorkSpaces

Da mesma forma, um endpoint de entrada do Route 53 Resolver pode ser usado para permitir a resolução DNS dos registros DNS do seu domínio do WorkSpaces Active Directory a partir da sua rede local.

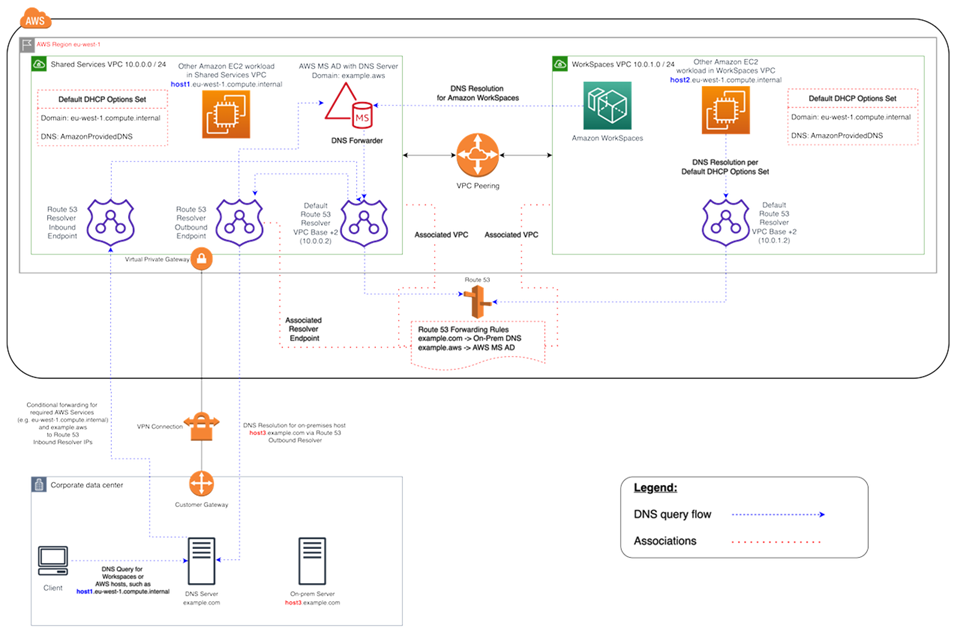

Figura 2: Exemplo de resolução de WorkSpaces DNS com endpoints do Route 53

-

Sua Amazon WorkSpaces usará o serviço AWS Directory Service for Microsoft Active Directory (AWS Managed Microsoft AD) DNS para resolução de DNS. O serviço AWS Managed Microsoft AD DNS resolve o

example.awsdomínio e encaminha todas as outras consultas de DNS para o resolvedor de DNS padrão do Route 53 no endereço IP base CIDR da VPC +2 para habilitar a resolução de DNSA VPC do Shared Services contém um endpoint do Route 53 Outbound Resolver, que está associado a duas regras de encaminhamento do Route 53. Uma dessas regras encaminha as consultas de DNS do

example.comdomínio para os servidores DNS locais. A segunda regra encaminha as consultas de DNS do seu AWS Managed Microsoft AD domínioexample.awspara o serviço DNS do Active Directory na VPC do Shared Services.Com essa arquitetura, sua Amazon WorkSpaces poderá resolver consultas de DNS para o seguinte:

-

Seu AWS Managed Microsoft AD domínio

example.aws. -

Instâncias do EC2 no domínio configuradas com seu conjunto de opções DHCP padrão (por exemplo,

host1.eu-west-1.compute.internal), bem como outros AWS serviços ou endpoints. -

Hosts e serviços em seu domínio local, como

host3.example.com.

-

-

• As outras cargas de trabalho do EC2 na VPC () e na VPC (

host1.eu-west-1.compute.internal) do Shared Services podem executar as mesmas resoluções de DNS que a sua WorkSpaces, desde que as regras de encaminhamento do Route 53 estejam associadas às duas WorkSpaces VPCs.host2.eu-west-1.compute.internalNesse caso, a resolução de DNS para oexample.awsdomínio passará pelo resolvedor de DNS padrão do Route 53 no endereço IP base VPC CIDR +2, que, de acordo com as regras de encaminhamento do Route 53 configuradas e associadas, os encaminhará por meio do Route 53 Resolver Outbound Endpoint para o serviço DNS do Active Directory. WorkSpaces -

• Por fim, um cliente local também pode fazer a mesma resolução de DNS, já que o servidor DNS local é configurado com encaminhadores condicionais para os domínios

example.awse, encaminhando as consultas DNS desseseu-west-1.compute.internaldomínios para os endereços IP do ponto final de entrada do resolvedor do Route 53.

Exemplo de uma configuração típica

Vamos considerar um cenário em que você tem dois tipos de usuários e seu AWS Directory Service usa um AD centralizado para autenticação de usuários:

-

Trabalhadores que precisam de acesso total de qualquer lugar (por exemplo, funcionários em tempo integral) — Esses usuários terão acesso total à Internet e à rede interna e passarão por um firewall da VPC para a rede local.

-

Funcionários que deveriam ter acesso restrito apenas de dentro da rede corporativa (por exemplo, prestadores de serviços e consultores) — Esses usuários restringiram o acesso à Internet por meio de um servidor proxy a sites específicos na VPC e terão acesso limitado à rede na VPC e na rede local.

Você gostaria de dar aos funcionários em tempo integral a capacidade de ter acesso de administrador local WorkSpace para instalar o software e gostaria de aplicar a autenticação de dois fatores com o MFA. Você também deseja permitir que funcionários em tempo integral acessem a Internet sem restrições. WorkSpace

Para prestadores de serviços, você deseja bloquear o acesso do administrador local para que eles possam usar somente aplicativos específicos pré-instalados. Você deseja aplicar controles restritivos de acesso à rede usando grupos de segurança para eles WorkSpaces. Você precisa abrir as portas 80 e 443 somente para sites internos específicos e deseja bloquear totalmente o acesso deles à Internet.

Nesse cenário, há dois tipos completamente diferentes de personas de usuário com requisitos diferentes de acesso à rede e ao desktop. É uma prática recomendada gerenciá-los e configurá-los de WorkSpaces forma diferente. Você precisará criar dois conectores AD, um para cada pessoa do usuário. Cada AD Connector exige duas sub-redes que tenham endereços IP suficientes disponíveis para atender às suas estimativas de crescimento WorkSpaces de uso.

nota

Cada sub-rede AWS VPC consome cinco endereços IP (os quatro primeiros e o último endereço IP) para fins de gerenciamento, e cada AD Connector consome um endereço IP em cada sub-rede em que persiste.

Outras considerações sobre esse cenário são as seguintes:

-

AWS As sub-redes VPC devem ser sub-redes privadas, para que o tráfego, como o acesso à Internet, possa ser controlado por meio de um gateway de tradução de endereços de rede (NAT), de um servidor proxy-NAT na nuvem ou roteado de volta pelo sistema de gerenciamento de tráfego local.

-

Existe um firewall para todo o tráfego de VPC vinculado à rede local.

-

O servidor Microsoft AD e os servidores RADIUS do MFA estão no local (consulte o Cenário 1: Usando o AD Connector para autenticação de proxy no AD DS local neste documento) ou fazem parte da implementação da AWS nuvem (consulte o Cenário 2 e o Cenário 3, Cenários de implantação do AD DS, neste documento).

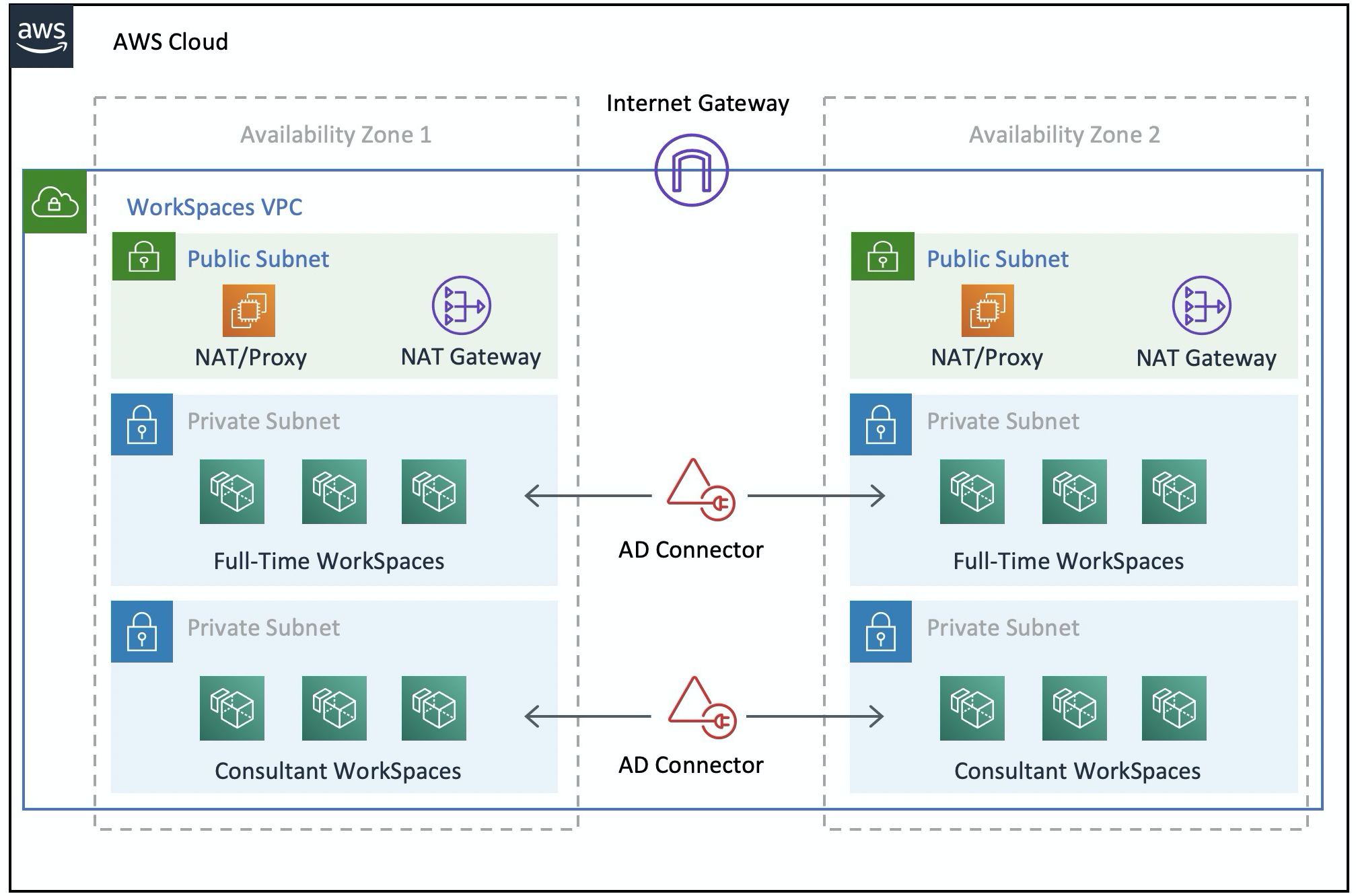

Como todos WorkSpaces recebem alguma forma de acesso à Internet e estão hospedados em uma sub-rede privada, você também deve criar sub-redes públicas que possam acessar a Internet por meio de um gateway de Internet. Você precisa de um gateway NAT para os funcionários em tempo integral, permitindo que eles acessem a Internet, e um servidor proxy-NAT para consultores e contratados, para limitar o acesso a sites internos específicos. Para planejar falhas, projetar para alta disponibilidade e limitar as cobranças de tráfego entre AZ, você deve ter dois gateways NAT e servidores NAT ou proxy em duas sub-redes diferentes em uma implantação Multi-AZ. As duas AZs que você seleciona como sub-redes públicas corresponderão às duas AZs que você usa para suas WorkSpaces sub-redes, em regiões com mais de duas zonas. Você pode rotear todo o tráfego de cada WorkSpaces AZ para a sub-rede pública correspondente para limitar as tarifas de tráfego entre AZ e facilitar o gerenciamento. A figura a seguir mostra a configuração da VPC.

Figura 3: Design de VPC de alto nível

As informações a seguir descrevem como configurar os dois WorkSpaces tipos diferentes:

Para configurar WorkSpaces para funcionários em tempo integral:

-

No Amazon WorkSpaces Management Console, escolha a opção Diretórios na barra de menu.

-

Escolha o diretório que hospeda seus funcionários em tempo integral.

-

Escolha Configuração do administrador local.

Ao ativar essa opção, qualquer recém-criado WorkSpace terá privilégios de administrador local. Para conceder acesso à Internet, configure o NAT para acesso de saída à Internet a partir da sua VPC. Para habilitar o MFA, você precisa especificar um servidor RADIUS, IPs de servidor, portas e uma chave pré-compartilhada.

Para funcionários em tempo integral WorkSpaces, o tráfego de entrada para o WorkSpace pode ser limitado ao Remote Desktop Protocol (RDP) da sub-rede do Helpdesk, aplicando um grupo de segurança padrão por meio das configurações do AD Connector.

Para configurar WorkSpaces para prestadores de serviços e consultores:

-

No Amazon WorkSpaces Management Console, desative o acesso à Internet e a configuração do administrador local.

-

Adicione um grupo de segurança na seção Configurações do Grupo de Segurança para impor um grupo de segurança para todos os novos WorkSpaces criados nesse diretório.

Para consultores WorkSpaces, limite o tráfego de saída e entrada ao aplicando um grupo de segurança padrão WorkSpaces por meio das configurações do AD Connector a todos os WorkSpaces associados ao AD Connector. O grupo de segurança impede o acesso de saída WorkSpaces a qualquer coisa que não seja o tráfego HTTP e HTTPS e o tráfego de entrada ao RDP a partir da sub-rede do Helpdesk na rede local.

nota

O grupo de segurança se aplica somente à ENI que está na VPC eth1 (no), e WorkSpace o acesso ao WorkSpace WorkSpaces do cliente não é restrito como resultado de um grupo de segurança. A figura a seguir mostra o design final da WorkSpaces VPC.

Figura 4: WorkSpaces design com personas de usuário

AWS Directory Service

Conforme mencionado na introdução, o AWS Directory Service é um componente essencial da Amazon WorkSpaces. Com o AWS Directory Service, você pode criar três tipos de diretórios com a Amazon WorkSpaces:

-

AWS O Microsoft AD gerenciado é um Microsoft AD gerenciado, desenvolvido pelo Windows Server 2012 R2. AWS O Microsoft AD gerenciado está disponível nas edições Standard ou Enterprise.

-

O Simple AD é um serviço de diretório gerenciado autônomo, compatível com o Microsoft AD e desenvolvido com o Samba 4.

-

O AD Connector é um proxy de diretório para redirecionar solicitações de autenticação e pesquisas de usuários ou grupos para o Microsoft AD local existente.

A seção a seguir descreve os fluxos de comunicação para autenticação entre o serviço de WorkSpaces corretagem da Amazon e o AWS Directory Service, as melhores práticas para implementação WorkSpaces com o AWS Directory Service e conceitos avançados, como o MFA. Também discute conceitos de arquitetura de infraestrutura para a Amazon WorkSpaces em grande escala, requisitos na Amazon VPC e Directory AWS Service, incluindo a integração com o Microsoft AD Domain Services (AD DS) local.