本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

对评测和证据收集问题进行排查

您可以使用此页面上的信息来解决 Audit Manager 中常见的评测和证据收集问题。

证据收集问题

我创建了评测,但我还看不到任何证据

如果您看不到任何证据,则很可能是距离您创建评测还不满 24 小时,或者存在配置错误。

建议您检查以下项目:

-

确保距离您创建评测已满 24 小时。评测创建后 24 小时可获得自动证据。

-

确保你使用的 Audit Manager 与你期望看到的证据 AWS 区域 相同。 AWS 服务

-

如果您希望看到和的合规性检查证据 AWS Security Hub,请确保 AWS Config 和 Security AWS Config Hub 控制台都显示这些检查的结果。 AWS Config 和 Security Hub 结果的显示方式应与您在中使用 Audit Manager 的结果相同 AWS 区域 。

如果您仍然无法在评测中看到证据,且并非上述某一问题导致,请查看本页上描述的其他潜在原因。

我的评估没有从中收集合规检查证据 AWS Security Hub

如果您没有看到 AWS Security Hub 控制措施的合规性检查证据,则可能是由于以下问题之一。

- AWS Security Hub 中配置缺失

-

如果您在启用 AWS Security Hub时遗漏了某些配置步骤,则可能会导致此问题。

要解决此问题,请确保您已启用 Security Hub,并完成 Audit Manager 所需的设置。有关说明,请参阅启用并设置 AWS Security Hub。

- 您

ControlMappingSource中输入的 Security Hub 控件名称不正确 -

使用 Audit Manager API 创建自定义控件时,可以将 Security Hub 控件指定为证据收集的数据来源映射。为此,请输入控件 ID 作为

keywordValue。如果您没有看到 Security Hub 控件的合规检查证据,则可能您

ControlMappingSource中输入的keywordValue不正确导致。keywordValue区分大小写。如果输入不正确,Audit Manager 可能无法识别该规则。因此,您可能无法按预期收集该控件的合规检查证据。如需解决此问题,请更新自定义控件并修改

keywordValue。Security Hub 关键字的正确格式不固定。为确保准确,请参阅支持的 Security Hub 控件 列表。 AuditManagerSecurityHubFindingsReceiver缺少亚马逊 EventBridge 规则-

启用 Audit Manager 后,将在亚马逊中自动创建并启用名为

AuditManagerSecurityHubFindingsReceiver的规则 EventBridge。此规则允许 Audit Manager 收集 Security Hub 的调查发现作为证据。如果您的 Security Hub 使用 AWS 区域 位置中未列出并启用此规则,则 Audit Manager 将无法收集该区域的 Security Hub 调查结果。

要解决此问题,请转到EventBridge 控制台

并确认 AuditManagerSecurityHubFindingsReceiver规则存在于您的控制台中 AWS 账户。如果该规则不存在,我们建议您禁用 Audit Manager 后重新启用该服务。如果此操作不解决问题,或者无法禁用 Audit Manager,请联系 支持获取帮助。 - 由 Security AWS Config Hub 创建的服务相关规则

-

请记住,Audit Manager 不会从 Sec urity Hub 创建的服务相关 AWS Config 规则中收集证据。这是一种特定类型的托管 AWS Config 规则,由 Security Hub 服务启用和控制。Security Hub 会在您的 AWS 环境中创建这些服务相关规则的实例,即使相同规则的其他实例已经存在。因此,为防止证据重复,Audit Manager 不支持从服务相关规则中收集证据。

我在 Security Hub 中禁用了一个安全控件。Audit Manager 是否会为该安全控件收集合规性检查证据?

Audit Manager 不会为已禁用的安全控件收集证据。

如果您在 Security Hub 中将一个安全控件的状态设置为已禁用,则不会在当前账户和区域中对该控件执行安全检查。因此,Security Hub 中不会有任何安全调查发现,Audit Manager 也不会收集任何相关证据。

鉴于您在 Security Hub 中设置的已禁用状态,Audit Manager 将确保您的评测准确反映处于活动状态的安全控件以及与您环境相关的调查发现,排除您有意禁用的任何控件。

我在 Security Hub 中将调查发现的状态设置为 Suppressed。Audit Manager 是否会收集该调查发现的合规性检查证据?

Audit Manager 会为已抑制调查发现的安全控件收集证据。

如果您在 Security Hub 中将调查发现的工作流状态设置为已抑制,则表示您已查看调查发现,认为不需要采取任何行动。在 Audit Manager 中,这些抑制的调查发现会被收集为证据,并附在您的评测中。证据详细信息显示了直接从 Security Hub 报告的 SUPPRESSED 评估状态。

这种方法可确保您的 Audit Manager 评测准确反映 Security Hub 中的调查发现,同时还能让您了解审计中任何已抑制、可能需要进一步审核或考虑的调查发现。

我的评估没有从中收集合规检查证据 AWS Config

如果您看不到某项 AWS Config 规则的合规性检查证据,则可能是由于以下问题之一。

- 您

ControlMappingSource中输入的规则标识符不正确 -

使用 Audit Manager API 创建自定义控件时,可以将 AWS Config 规则指定为证据收集的数据源映射。您指定的

keywordValue取决于规则的类型。如果您看不到某项 AWS Config 规则的合规性检查证据,则可能是您的规则输入不正确

ControlMappingSource。keywordValuekeywordValue区分大小写。如果输入不正确,Audit Manager 可能无法识别规则。因此,您可能无法按预期收集该规则的合规检查证据。如需解决此问题,请更新自定义控件并修改

keywordValue。-

对于自定义规则,请确保

keywordValue的Custom_前缀后跟自定义规则名称。自定义规则名称的格式不固定。为确保准确,请访问 AWS Config 控制台验证您的自定义规则名称。 -

对于托管规则,请确保

keywordValue是ALL_CAPS_WITH_UNDERSCORES中的规则标识符。例如CLOUDWATCH_LOG_GROUP_ENCRYPTED。为了确保准确,请参阅支持的托管规则关键字列表。注意

对于某些托管规则,规则标识符与规则名称不同。例如,restricted-ssh 的规则标识符是

INCOMING_SSH_DISABLED。确保使用规则标识符,而不是规则名称。如需查找规则标识符,请从托管规则列表中选择一条规则,然后查找其标识符值。

-

- 该规则是服务相关 AWS Config 规则

-

您可以使用托管规则和自定义规则作为证据收集的数据来源映射。但是,大多数服务相关规则都不是 Audit Manager 证据收集的来源。

Audit Manager 仅从两种类型的服务相关规则中收集证据:

-

一致性包中的服务相关规则

-

服务相关规则来自 AWS Organizations

Audit Manager 不会从其他服务相关规则中收集证据,特别是 Amazon 资源名称(ARN)包含前缀

arn:aws:config:*:*:config-rule/aws-service-rule/...的任何规则:Audit Manager 之所以不从大多数服务相关 AWS Config 规则中收集证据的原因是防止评测中出现重复的证据。服务相关规则是一种特定类型的托管规则, AWS 服务 允许其他人在您的账户中创建 AWS Config 规则。例如,某些 Security Hub 控件使用 AWS Config 与服务相关的规则来运行安全检查。对于每个使用服务相关 AWS Config 规则的 Security Hub 控件,Security Hub 会在您的 AWS 环境中创建一个所需 AWS Config 规则的实例。即使您的账户中已存在原始规则,也会发生这种情况。因此,为了避免两次从同一条规则中收集相同的证据,Audit Manager 会忽略服务相关规则,也不会从中收集证据。

-

- AWS Config 未启用

-

AWS Config 必须在您的中启用 AWS 账户。以这种方式进行设置 AWS Config 后,每次对 AWS Config 规则进行评估时,Audit Manager 都会收集证据。请确保已 AWS Config 在中启用 AWS 账户。有关说明,请参阅启用和设置 AWS Config。

- 在您设置评估之前,该 AWS Config 规则会评估资源配置

-

如果您的 AWS Config 规则设置为评估特定资源的配置更改,则可能会发现 Audit Manager 中的 AWS Config 评估结果与 Audit Manager 中的证据不匹配。如果您在 Audit Manager 评测中设置控件之前,已进行规则评测,则会发生这种情况。在这种情况下,在基础资源状态再次发生变更并触发对规则的重新评测之前,Audit Manager 不会生成证据。

解决方法是,您可以在 AWS Config 控制台中导航到该规则,然后手动重新评估该规则。这将调用对该规则相关所有资源进行的新评测。

我的评测没有从 AWS CloudTrail中收集用户活动证据

使用 Audit Manager API 创建自定义控件时,可以将 CloudTrail 事件名称指定为证据收集的数据源映射。为此,请输入事件名称作为 keywordValue。

如果您看不到某个事件的用户活动证据,则可能是因为在您的 CloudTrail 事件中输入的keywordValue内容不正确ControlMappingSource。keywordValue 区分大小写。如果输入不正确,Audit Manager 可能无法识别事件名称。因此,您可能无法按预期收集该事件的用户活动证据。

如需解决此问题,请更新自定义控件并修改 keywordValue。确保事件写入为 serviceprefix_ActionName。例如 cloudtrail_StartLogging。为确保准确,请查看服务授权参考中的 AWS 服务

前缀和操作名称。

我的评估没有收集 AWS API 调用的配置数据证据

使用 Audit Manager API 创建自定义控件时,可以将 AWS API 调用指定为证据收集的数据源映射。为此,您可以将 API 调用输入为 keywordValue。

如果您看不到某 AWS 个 API 调用的配置数据证据,则可能是您的 API 调用的输入不正确ControlMappingSource。keywordValuekeywordValue 区分大小写。如果输入不正确,Audit Manager 可能无法识别 API 调用。因此,您可能无法按预期收集该 API 调用的配置数据证据。

如需解决此问题,请更新自定义控件并修改 keywordValue。确保 API 调用写入为 serviceprefix_ActionName。例如 iam_ListGroups。为确保准确,请参阅AWS 支持的 API 调用 AWS Audit Manager列表。

通用控件不收集任何自动证据

在查看通用控件时,您可能会看到以下消息:此通用控件不收集来自核心控件的自动证据。

这意味着目前没有任何 AWS 管理的证据来源可以支持这种共同的控制措施。因此,证据来源选项卡为空,不显示任何核心控件。

如果通用控件不收集自动证据,它会被称为手动通用控件。手动常用控制通常需要提供物理记录和签名,或者有关在您的 AWS 环境之外发生的事件的详细信息。因此,通常没有 AWS 数据源可以提供支持控制要求的证据。

如果通用控件是手动控件,您仍然可以将其用作自定义控件的证据来源。唯一的区别是,通用控件不会自动收集任何证据。相反,您将需要手动上传自己的证据,以便支持通用控件的要求。

向手动通用控件添加证据

注意

随着将来有更多 AWS 数据源可用, AWS 可能会更新通用控制措施,将核心控制作为证据来源。在这种情况下,如果通用控件是您的一个或多个活动评测控件中的证据来源,那么您将会自动受益于这些更新。您无需进行进一步的设置,便将开始收集支持通用控件的自动证据。

我的证据是在不同的时间间隔生成的,我不确定收集证据的频率

Audit Manager 评测中的控件映射至各类数据来源。数据来源的证据收集频率各异。因此,关于收集证据的频率尚无 one-size-fits-all答案。有些数据来源评测合规性,而其他数据来源仅捕获资源状态并更改数据,而无需确定合规性。

以下是不同数据来源类型及其收集证据频率的摘要。

| 数据来源类型 | 描述 | 证据收集频率 | 当此控件在评测中处于活动状态时 |

|---|---|---|---|

| AWS CloudTrail |

跟踪特定的用户活动。 |

持续 |

Audit Manager 会根据您选择的关键字筛选您的 CloudTrail 日志。处理后的日志将作为用户活动证据导入。 |

| AWS Security Hub |

通过报告来自 Security Hub 的调查发现,捕获您资源安全状况的快照。 |

根据 Security Hub 检查的时间表 (通常每 12 小时左右检查一次) |

Audit Manager 直接从 Security Hub 检索安全调查发现。调查发现作为合规检查证据导入。 |

| AWS Config |

通过报告来自的调查结果,捕获资源安全态势的快照 AWS Config。 |

基于 AWS Config 规则中定义的设置 | Audit Manager 直接从中 AWS Config检索规则评估。评测作为合规检查证据导入。 |

| AWS API 调用 |

通过对指定的 API 调用,直接拍摄资源配置的快照 AWS 服务。 |

每天、每周或每月 | Audit Manager 根据您指定的频率进行 API 调用。响应作为配置数据证据导入。 |

无论证据收集频率如何,只要评测处于活动状态,就会自动收集新的证据。有关更多信息,请参阅 证据收集频率。

要了解更多信息,请参阅 支持的用于自动证据的数据来源类型 和 更改控件收集证据的频率。

我禁用了 Audit Manager 然后又重新启用了 Audit Manager,现在,我以前的评测不再收集证据

当您禁用 Audit Manager 并选择不删除数据时,您的现有评测将进入休眠状态并停止收集证据。这意味着,当您重新启用 Audit Manager 时,您之前创建的评测仍然可用。但是,他们不会自动恢复证据收集工作。

如需重新开始为先前存在的评测收集证据,请编辑评测并选择保存,而不做任何更改。

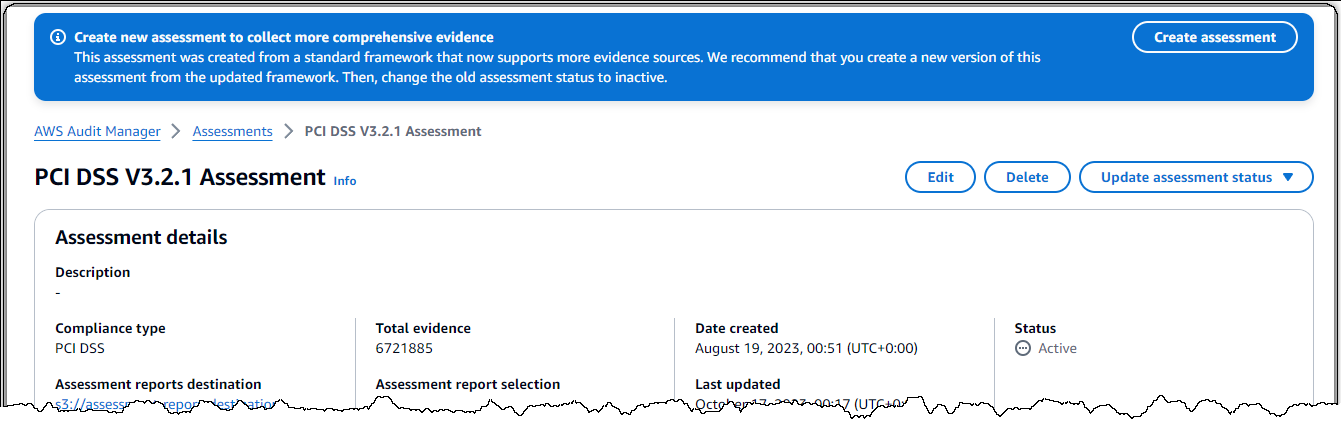

在我的评测详细信息页面上,系统提示我重新创建评测

如果您看到一条消息,显示请创建新评测来收集更全面的证据,则表示 Audit Manager 现在对创建评测所依据的标准框架提供了新的定义。

在新的框架定义中,框架的所有标准控件现在都可以从 AWS 托管式来源收集证据。这就表示,每当通用控件或核心控件的底层数据来源有更新时,Audit Manager 都会自动将这些更新应用于所有相关的标准控件。

要从这些 AWS 托管资源中受益,我们建议您使用更新的框架创建新的评估。之后,您可以将旧评测的状态更改为非活动。此操作有助于确保您的新评估收集可从 AWS 托管来源获得的最准确、最全面的证据。如果您不做任何操作,您的评测将继续使用旧框架和控件定义来收集证据,就像以前一样。

数据来源和证据来源之间有什么区别?

证据来源决定从何处收集证据。其可以是单个数据来源,也可以是与通用控件或核心控件对应的一组预定义的数据来源。

数据来源是粒度最精细的证据来源。数据来源包括以下详细信息,告知 Audit Manager 从何处收集证据数据:

我的评测创建失败

如果您的评估创建失败,则可能是由于以下问题之一。

- 您在评估范围中选择 AWS 账户 的太多了

-

如果您使用的是 AWS Organizations,Audit Manager 可以在一次评估的范围内支持多达 200 个成员帐户。如果超过此数字,则评估创建将失败。

作为一种变通办法,您可以在每个评估的范围内使用不同的账户运行多个评估,所有评估中最多 250 个唯一的成员账户。

- 您范围内的某个账户已在接受另一项有效评估的评估

-

如果您尝试创建的评估中包含的账户已在其他有效评估的范围内,则评估创建失败。当多个团队或组织试图同时评估同一个账户时,可能会发生这种情况。

您可能会看到类似于以下内容的错误消息:

Scope: AWS Account [account-id] has assessments in progress。要解决此问题,您可以采取以下操作之一:

-

与其他团队协调-联系组织中的其他团队,以确定哪些评估目前正在使用相关账户。然后,您可以进行协调以避免评估范围重叠。

-

修改您的评估范围-将冲突账户从您的评估范围中移除,然后使用其余账户创建评估。其他评估完成后,您可以单独评估有冲突的账户。

-

等待其他评估完成-如果其他评估是临时评估或接近完成,则可以等待其完成,然后再创建具有所需范围的评估。

注意

这种限制有助于确保证据收集不会在多项评估之间发生冲突,并且审计结果保持准确和一致。

-

我从我的组织中移除一个范围内账户后会发生什么?

从您的组织中删除范围内的账户后,Audit Manager 将不再为该账户收集证据,并且会从该账户所在的所有评估中将其删除。从所有评估中移除成员账户还可以减少范围内唯一账户的总数,从而允许您从组织中添加新账户。

我看不到评测的范围内服务

如果您没有看到 AWS 服务选项卡,则表示范围内的服务由 Audit Manager 为您管理。在您创建新的评测时,Audit Manager 便开始为您管理范围内的服务。

如果您之前有过评测,则可能您之前在评测中看到过此选项卡。但是,当发生以下任一事件时,Audit Manager 就会自动从您的评测中移除此选项卡,并接管范围内服务的管理工作:

-

编辑评测

-

编辑评测中使用的其中一个自定义控件

Audit Manager 通过检查评测控件及其数据来源,然后将这些信息映射到相应的 AWS 服务,来推断范围内的服务。如果评测的底层数据来源发生变化,我们会根据需要自动更新范围,以反映正确的服务。这可确保您的评估能够收集有关您 AWS 环境中所有相关服务的准确、全面的证据。

我无法编辑评测的范围内服务

在中编辑评估 AWS Audit Manager工作流不再有编辑服务步骤。这是因为 Audit Manager 现在可以管理 AWS 服务 哪些属于您的评估范围。

如果您之前有过评测,则可能您在创建该评测时手动定义了范围内的服务。但是,您以后无法编辑这些服务。当发生以下任一事件时,Audit Manager 就会自动接管您评测的范围内服务的管理工作:

-

编辑评测

-

编辑评测中使用的其中一个自定义控件

Audit Manager 通过检查评测控件及其数据来源,然后将这些信息映射到相应的 AWS 服务,来推断范围内的服务。如果评测的底层数据来源发生变化,我们会根据需要自动更新范围,以反映正确的服务。这可确保您的评估能够收集有关您 AWS 环境中所有相关服务的准确、全面的证据。

范围内的服务和数据来源类型有什么区别?

service in scope是指包含在您评测范围内的一项 AWS 服务 。当某项服务在范围内时,Audit Manager 会收集有关您使用该服务及其资源的证据。

注意

Audit Manager 管理 AWS 服务 哪些属于您的评估范围。如果您之前有过评测,则您过去可能手动指定了范围内的服务。接下来,您将无法指定或编辑范围内的服务。

数据来源类型表示证据的确切收集来源。如果您上传自己的证据,则数据来源类型为手动。Audit Manager 从以下 4 种数据来源之一收集证据。

-

AWS Security Hub — 通过报告来自 Security Hub 的调查结果,捕获资源安全态势的快照。

-

AWS Config — 通过报告来自的调查结果,捕获资源安全态势的快照 AWS Config。

-

AWS CloudTrail — 跟踪资源的特定用户活动。

-

AWS API 调用 — 通过对特定资源的 API 调用直接拍摄资源配置的快照 AWS 服务。

以下是两个示例,用于说明范围内服务和数据来源类型之间的区别。

示例 1

假设您要为名为 4.1.2 - 不允许对 S3 桶的公开写入访问权限的控件收集证据。此控件会检查您的 S3 桶策略的访问级别。对于此控件,Audit Manager 使用特定 AWS Config 规则 (s3-bucket-public-write-prohibited) 来查找对您的 S3 存储桶的评估。在本示例中,以下为 true:

-

service in scope是 Amazon S3

-

正在评测的资源是您的 S3 桶

-

数据源类型是 AWS Config

-

数据源映射是一 AWS Config 条特定的规则 (

s3-bucket-public-write-prohibited)

示例 2

假设您想为名为 164.308(a)(5)(ii)(C) 的 HIPAA 控件收集证据。此控件需要通过监控程序检测不当登录。对于此控件,Audit Manager 使用 CloudTrail 日志来查找所有AWS 管理控制台登录事件。在本示例中,以下为 true:

-

service in scope是 IAM

-

正在评测的资源是您的用户

-

数据源类型是 CloudTrail

-

数据源映射是一个特定 CloudTrail 事件 (

ConsoleLogin)