本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

在多账户环境中关闭所有 Security Hub 成员账户的安全标准控件

创建者:Michael Fuellbier (AWS) 和 Ahmed Bakry (AWS)

摘要

重要

AWS Security Hub 现在支持跨账户对安全标准和控制进行集中配置。这项新功能解决了本 AWS 规范性指导模式中解决方案所涵盖的许多场景。在以这种模式部署解决方案之前,请参阅 Sec urity Hub 中的中央配置。

在 Amazon Web Services (AWS) 云中,只能在单个 AWS 账户控件中手动关闭(禁用) AWS Security Hub 标准控件,例如 CIS AWS 基金会基准测试或AWS 基础安全最佳实践。在多账户环境中,您无法通过“一键式”(即一次 API 调用)关闭多个 Security Hub 成员账户的控件。此模式演示如何一键关闭 Security Hub 管理员账户管理的所有 Security Hub 成员账户的 Security Hub 标准控件。

先决条件和限制

先决条件

限制

此模式仅适用于多账户环境(即单个 Security Hub 管理员账户管理多个成员账户)。

如果您在很短的时间内更改了许多控件,则事件启动会导致多次 parallel 调用。这可能会导致 API 节流并引起调用失败。例如,如果您使用 Security Hub Controls CLI

以编程方式修改多个控件,就可能会发生这种情况。

架构

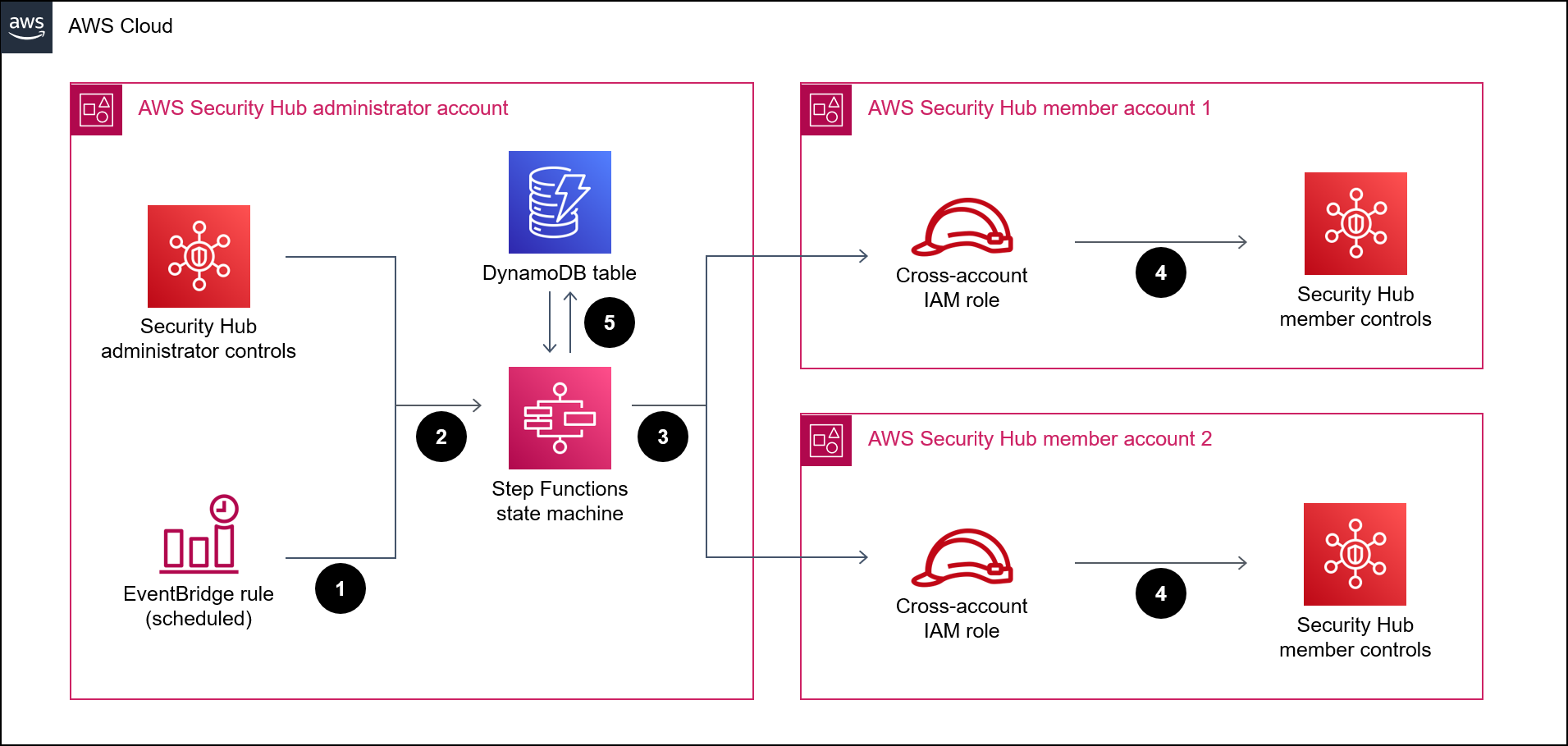

下图显示了关闭多个 Security Hub 成员账户的 Security Hub 标准控制 AWS Step Functions 的工作流程示例(从 Security Hub 管理员帐户中查看)。

图表包括以下工作流程:

Amazon EventBridge 规则按日程启动并调用状态机。您可以通过更新 AWS CloudFormation 模板中的

Schedule参数来修改规则的时间。每当在 Security Hub 管理员帐户中打开或关闭控件时,就会启动 EventBridge 规则。

Step Functions 状态机将安全标准控件(即开启或关闭的控件)的状态从 Security Hub 管理员账户发布到成员账户。

跨账户 AWS Identity and Access Management (IAM) 角色部署在每个成员账户中,并由状态机担任。状态机在每个成员账户中打开或关闭控件。

Amazon DynamoDB 表包含例外情况以及有关在特定账户中开启或关闭哪些控件的信息。此信息将覆盖从 Security Hub 管理员账户中获取的指定成员账户的配置。

注意

计划 EventBridge 规则的目的是确保新添加的 Security Hub 成员账户与现有账户具有相同的控制状态。

工具

AWS 服务

Amazon DynamoDB 是一项完全托管的 NoSQL 数据库服务,可提供快速、可预测和可扩展的性能。

Amazon EventBridge 是一项无服务器事件总线服务,可帮助您将应用程序与来自各种来源的实时数据连接起来。例如, AWS Lambda 函数、使用 API 目的地的 HTTP 调用端点或其他 AWS 账户目的地的事件总线。

AWS Command Line Interface (AWS CLI) 是一个开源工具,可帮助您 AWS 服务 通过命令行外壳中的命令进行交互。

AWS Lambda 是一项计算服务,可帮助您运行代码,无需预置或管理服务器。它仅在需要时运行您的代码,并且能自动扩缩,因此您只需为使用的计算时间付费。

AWS Serverless Application Model (AWS SAM) 是一个开源框架,可帮助您在中构建无服务器应用程序。 AWS Cloud

AWS Security Hub提供了您的安全状态的全面视图 AWS。它还可以帮助您根据安全行业标准和最佳实践检查您的 AWS 环境。

AWS Step Functions是一项无服务器编排服务,可帮助您组合 AWS Lambda 功能和其他功能 AWS 服务 来构建关键业务应用程序。

代码存储库

此模式的代码可在 GitHub AWS Security Hub 跨账户控制禁用器

UpdateMembers/template.yaml — 此文件包含部署在 Security Hub 管理员帐户中的组件,包括 Step Functions 状态机和规则。 EventBridge

member-iam-role/template.yaml — 此文件包含在成员账户中部署跨账户 IAM 角色的代码。

StateMachine.json — 此文件定义了状态机的工作流程。

GetMembers/index.py — 此文件包含GetMembers状态机的代码。脚本检索所有现有 Security Hub 成员账户中安全标准控件的状态。

UpdateMember/index.py — 此文件包含更新每个成员账户控制状态的脚本。

CheckResult/index.py-此文件包含用于检查工作流程调用状态(已接受或失败)的脚本。

操作说明

| Task | 描述 | 所需技能 |

|---|---|---|

确定 Security Hub 管理员账户的 ID。 | 设置 Security Hub 管理员账户,然后记下该管理员账户的 ID。 | 云架构师 |

部署在成员账户中包含跨账户 IAM 角色的 CloudFormation 模板。 | 要在 Security Hub 管理员账户管理的所有成员账户中部署 member-iam-role/template.yaml 模板,请运行以下命令:

该 | AWS DevOps |

| Task | 描述 | 所需技能 |

|---|---|---|

Package 将包含状态机的 CloudFormation 模板打包 AWS SAM。 | 要在 Security Hub 管理员帐户中打包 UpdateMembers/template.yaml 模板,请运行以下命令:

注意您的亚马逊简单存储服务 (Amazon S3) Simple Service 存储桶必须与部署 CloudFormation 模板的位置 AWS 区域 相同。 | AWS DevOps |

在 Security Hub 管理员帐户中部署打包的 CloudFormation 模板。 | 要在 Security Hub 管理员帐户中部署 CloudFormation 模板,请运行以下命令:

在 member-iam-role/template.yaml 模板中,参数必须与 注意由于 Security Hub 是一项区域服务,因此您必须在每个服务中单独部署模板 AWS 区域。请务必先将解决方案打包到每个区域的 Amazon S3 存储桶中。 | AWS DevOps |

相关资源

指定 Security Hub 管理员帐户(Security Hub 文档)

处理错误、重试以及向 AWS Step Functions 状态机执行添加警报

(AWS 博客文章)