本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

基础设施 OU – 网络账户

我们很乐意听取你的意见。请通过简短的调查 |

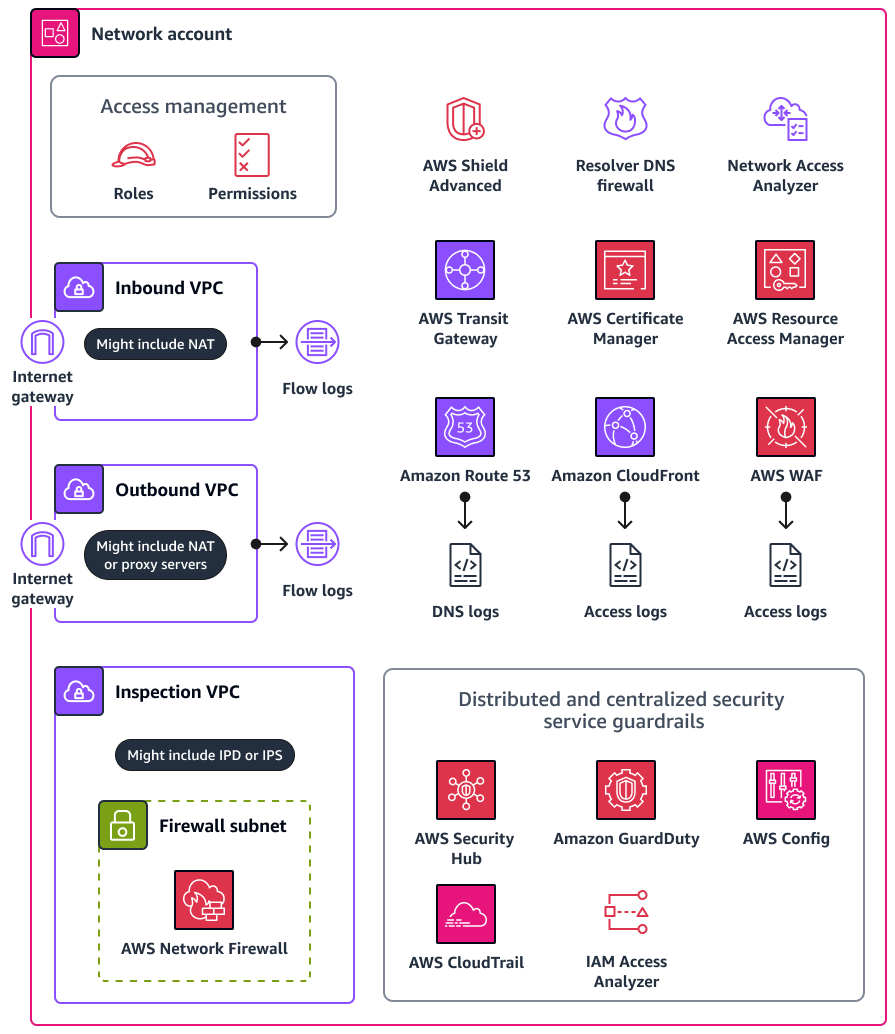

在网络帐户中,您可以管理您的虚拟私有云 (VPCs) 和更广泛的互联网之间的网络。在此账户中,您可以通过使用来实施广泛的披露控制机制 AWS WAF,使用 AWS Resource Access Manager (AWS RAM) 共享 VPC 子网和 AWS Transit Gateway 附件,并使用 Amazon CloudFront 来支持有针对性的服务使用。有关此账户的更多信息,请参阅AWS 安全参考架构 (AWS SRA)。下图说明了在网络帐户中配置 AWS 的安全和隐私服务。

本节提供有关此账户中 AWS 服务 使用的以下内容的更多详细信息:

Amazon CloudFront

Amazon CloudFront 支持前端应用程序和文件托管的地理限制。 CloudFront可以通过全球数据中心网络(称为边缘站点)交付内容。当用户请求与你一起提供的内容时 CloudFront,该请求会被路由到延迟最低的边缘站点。有关如何在安全环境中使用此服务的更多信息,请参阅AWS 安全参考架构。

您可以使用 CloudFront 地理限制来阻止特定地理位置的用户访问您通过 CloudFront发行版分发的内容。有关地理限制的更多信息和配置选项,请参阅 CloudFront文档中的限制内容的地理分布。

您还可以配置 CloudFront 为生成访问日志,其中包含有关 CloudFront 收到的每个用户请求的详细信息。有关更多信息,请参阅 CloudFront 文档中的配置和使用标准日志(访问日志)。最后,如果配置 CloudFront 为在一系列边缘位置缓存内容,则可以考虑缓存发生在哪里。对于某些组织而言,跨区域缓存可能会受到跨境数据传输要求的约束。

AWS Resource Access Manager

AWS Resource Access Manager (AWS RAM) 可帮助您安全地共享资源, AWS 账户 从而减少运营开销并提供可见性和可审计性。使用 AWS RAM,组织可以限制哪些 AWS 资源可以与其组织 AWS 账户 中的其他人或第三方账户共享。有关更多信息,请参阅可共享 AWS 资源。在网络账户中,您可以使用 AWS RAM 共享 VPC 子网和传输网关连接。如果您使用与其他 AWS RAM 人共享数据平面连接 AWS 账户,请考虑建立流程以检查连接是否已获得预先批准 AWS 区域。

除了共享 VPCs 和传输网关连接外,还 AWS RAM 可用于共享不支持 IAM 基于资源的策略的资源。对于托管在个人数据 OU 中的工作负载,您可以使用 AWS RAM 访问位于单独的 OU 中的个人数据 AWS 账户。有关更多信息,请参阅AWS Resource Access Manager个人数据 OU — PD 申请账户部分。

AWS Transit Gateway

如果您想部署符合组织数据驻留要求的收集、存储或处理个人数据的 AWS 资源 AWS 区域 ,并且您有适当的技术保障措施,请考虑实施防护措施,以防止控制平面和数据平面上未经批准的跨境数据流动。在控制层面,您可以使用 IAM 和服务控制策略限制区域的使用,从而限制跨区域数据流。

有多种选项可用于控制数据平面上的跨区域数据流。例如,您可以使用路由表、VPC 对等互连和 AWS Transit Gateway 附件。 AWS Transit Gateway是连接虚拟私有云 (VPCs) 和本地网络的中央集线器。作为更大的 AWS land VPC-to-VPC ing zone 的一部分,您可以考虑数据的各种传输方式 AWS 区域,包括通过互联网网关、通过直接对等以及通过区域间对等进行传输。 AWS Transit Gateway例如,您可以在中执行以下操作 AWS Transit Gateway:

-

确认您 VPCs和本地环境之间的东西向和南北连接是否符合您的隐私要求。

-

根据您的隐私要求配置 VPC 设置。

-

使用中的服务控制策略 AWS Organizations 和 IAM 策略来帮助防止修改您的配置 AWS Transit Gateway 和亚马逊虚拟私有云 (Amazon VPC) 配置。有关服务控制策略的示例,请参阅本指南限制对 VPC 配置的更改中的。

AWS WAF

为帮助防止个人数据意外泄露,您可以为 Web 应用程序部署一种 defense-in-depth方法。您可以在应用程序中内置输入验证和速率限制,但 AWS WAF 可以作为另一道防线。 AWS WAF是一种 Web 应用程序防火墙,可帮助您监控转发到受保护的 Web 应用程序资源的 HTTP 和 HTTPS 请求。有关如何在安全环境中使用此服务的更多信息,请参阅AWS 安全参考架构。

使用 AWS WAF,您可以定义和部署检查特定标准的规则。以下活动可能与意外披露个人数据有关:

-

来自未知或恶意 IP 地址或地理位置的流量

-

开放全球应用程序安全项目 (OWASP) 十大攻击,包括与泄露相关的攻击

,例如 SQL 注入 -

请求率高

-

一般机器人流量

-

内容抓取器

您可以部署由管理的 AWS WAF 规则组 AWS。某些托管规则组 AWS WAF 可用于检测对隐私和个人数据的威胁,例如:

-

SQL 数据库-此规则组包含旨在阻止与 SQL 数据库利用相关的请求模式(例如 SQL 注入攻击)的规则。如果您的应用程序与 SQL 数据库接口,请考虑使用此规则组。

-

已知的错误输入-此规则组包含旨在阻止已知无效且与漏洞利用或发现相关的请求模式的规则。

-

Bot Control — 此规则组包含旨在管理来自机器人的请求的规则,这些请求可能会消耗多余资源、歪曲业务指标、导致停机时间和执行恶意活动。

-

防止账户盗用 (ATP)-此规则组包含旨在防止恶意账户盗用企图的规则。此规则组检查发送到应用程序登录端点的登录尝试。