Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWS Kontextschlüssel für globale Bedingungen

Wenn ein Principal eine Anfrage an stellt AWS, werden AWS die Anforderungsinformationen in einem Anfragekontext zusammengefasst. Sie können das Condition-Element einer JSON-Richtlinie verwenden, um Schlüssel im Anforderungskontext mit Schlüsselwerten zu vergleichen, die Sie in Ihrer Richtlinie angeben. Informationen werden von verschiedenen Quellen bereitgestellt, darunter der Prinzipal, der die Anfrage stellt, die Ressource, an die sich die Anfrage richtet, und die Metadaten zur Anfrage selbst.

Globale Bedingungsschlüssel können für alle AWS

-Services verwendet werden. Obwohl diese Bedingungsschlüssel in allen Richtlinien verwendet werden können, ist der Schlüssel nicht in jedem Anforderungskontext verfügbar. Beispielsweise ist der Bedingungsschlüssel aws:SourceAccount nur verfügbar, wenn der Aufruf Ihrer Ressource direkt von einem AWS -Service-Prinzipal erfolgt. Weitere Informationen zu den Umständen, unter denen ein globaler Schlüssel in den Anfragekontext aufgenommen wird, finden Sie in den Informationen zur Verfügbarkeit für jeden Schlüssel.

Einige einzelne Services erstellen ihre eigenen Bedingungsschlüssel, die im Anfragekontext für andere Services verfügbar sind. Serviceübergreifende Bedingungsschlüssel sind eine Art globaler Bedingungsschlüssel, die ein Präfix enthalten, das mit dem Namen des Services übereinstimmt, z. B. ec2: oder lambda:, aber auch für andere Services verfügbar sind.

Dienstspezifische Bedingungsschlüssel werden für die Verwendung mit einem einzelnen AWS Dienst definiert. Beispielsweise können Sie mit Amazon S3 eine Richtlinie mit dem Bedingungsschlüssel s3:VersionId schreiben, um den Zugriff auf eine bestimmte Version eines Amazon-S3-Objekts zu beschränken. Dieser Bedingungsschlüssel ist für den Service eindeutig, d. h. er funktioniert nur bei Anfragen an den Amazon-S3-Service. Informationen zu dienstspezifischen Bedingungsschlüsseln finden Sie unter Aktionen, Ressourcen und Bedingungsschlüssel für AWS Dienste. Wählen Sie dort den Dienst aus, dessen Schlüssel Sie anzeigen möchten.

Anmerkung

Wenn Sie Bedingungsschlüssel verwenden, die nur unter bestimmten Umständen verfügbar sind, können Sie die IfExistsVersionen der Bedingungsoperatoren verwenden. Wenn die entsprechenden Bedingungsschlüssel im Kontext einer Anforderung fehlen, kann die Richtlinienauswertung fehlschlagen. Verwenden Sie beispielsweise den folgenden Bedingungsblock mit ...IfExists-Operatoren, um abzugleichen, ob eine Anforderung aus einem bestimmten IP-Bereich oder von einer bestimmten VPC stammt. Wenn einer oder beide Schlüssel nicht im Anforderungskontext enthalten sind, gibt die Bedingung weiterhin true zurück. Die Werte werden nur überprüft, wenn der angegebene Schlüssel im Anforderungskontext enthalten ist. Weitere Informationen zur Auswertung einer Richtlinie, wenn ein Schlüssel für andere Operatoren nicht vorhanden ist, finden Sie unter Bedingungsoperatoren.

"Condition": {

"IpAddressIfExists": {"aws:SourceIp" : ["xxx"] },

"StringEqualsIfExists" : {"aws:SourceVpc" : ["yyy"]}

}Wichtig

Um Ihre Bedingung mit einem Anforderungskontext mit mehreren Schlüsselwerten zu vergleichen, müssen Sie die Set-Operatoren ForAllValues oder ForAnyValue verwenden. Verwenden Sie Satz-Operatoren nur mit mehrwertigen Bedingungsschlüssel. Verwenden Sie keine Satz-Operatoren mit einzelwertigen Bedingungsschlüssel. Weitere Informationen finden Sie unter Legen Sie Operatoren für mehrwertige Kontextschlüssel fest.

| Eigenschaften des Prinzipals | Eigenschaften einer Rollensitzung | Eigenschaften des Netzwerks | Eigenschaften der Ressource | Eigenschaften der Anfrage |

|---|---|---|---|---|

Vertrauliche Bedingungsschlüssel

Die folgenden Bedingungsschlüssel gelten als sensibel. Für die Verwendung von Platzhaltern in diesen Bedingungsschlüsseln gibt es keine gültigen Anwendungsfälle, selbst wenn eine Teilzeichenfolge des Schlüsselwerts einen Platzhalter enthält. Dies liegt daran, dass der Platzhalter den Bedingungsschlüssel mit jedem beliebigen Wert abgleichen kann, was ein Sicherheitsrisiko darstellen könnte.

Eigenschaften des Prinzipals

Verwenden Sie die folgenden Bedingungsschlüssel, um Details über den Prinzipal, der die Anfrage stellt, mit den Prinzipaleigenschaften zu vergleichen, die Sie in der Richtlinie angeben. Eine Liste der Prinzipale, die Anfragen stellen können, finden Sie unter So legen Sie einen Prinzipal fest.

aws:PrincipalArn

Verwenden Sie diesen Schlüssel, um den Amazon-Ressourcennamen (ARN) des Auftraggebers, von dem die Anforderung stammt, mit dem ARN zu vergleichen, den Sie in der Richtlinie angeben. Bei IAM-Rollen gibt der Anforderungskontext den ARN der Rolle zurück, nicht den ARN des Benutzers, der die Rolle übernommen hat.

-

Verfügbarkeit – Dieser Schlüssel ist im Anforderungskontext aller signierten Anforderungen enthalten. Anonyme Anforderungen enthalten diesen Schlüssel nicht. In diesem Bedingungsschlüssel können Sie die folgenden Arten von Prinzipals angeben:

-

IAM-Rolle

-

IAM-Benutzer

-

AWS STS verbundener Benutzerprinzipal

-

AWS-Konto Root-Benutzer

-

-

Datentyp – ARN

AWS empfiehlt, beim Vergleich ARN-Operatoren anstelle von Zeichenkettenoperatoren zu verwenden ARNs.

-

Werttyp - Einzelwertig

-

Beispielwerte Die folgende Liste zeigt den Anforderungskontextwert, der für verschiedene Arten von Prinzipalen zurückgegeben wird, die Sie im

aws:PrincipalArn-Bedingungsschlüssel angeben können:-

IAM-Rolle – Der Anforderungskontext enthält den folgenden Wert für den Bedingungsschlüssel

aws:PrincipalArn. Geben Sie den ARN der angenommenen Rollensitzung nicht als Wert für diesen Bedingungsschlüssel an. Weitere Informationen über die angenommene Rollen des Sitzungs-Prinzipals finden Sie unter Rollensitzungsgsprinzipale.arn:aws:iam::123456789012:role/role-name -

IAM-Benutzer – Der Anforderungskontext enthält den folgenden Wert für den Bedingungsschlüssel

aws:PrincipalArn.arn:aws:iam::123456789012:user/user-name -

AWS STS Verbundbenutzerprinzipale — Der Anforderungskontext enthält den folgenden Wert für den Bedingungsschlüssel.

aws:PrincipalArnarn:aws:sts::123456789012:federated-user/user-name -

AWS-Konto Root-Benutzer — Der Anforderungskontext enthält den folgenden Wert für den Bedingungsschlüssel.

aws:PrincipalArnWenn Sie den Root-Benutzer-ARN als Wert für den Bedingungsschlüsselaws:PrincipalArnangeben, werden die Berechtigungen nur für den Root-Benutzer des AWS-Konto eingeschränkt. Dies unterscheidet sich von der Angabe des Root-Benutzer-ARN im Prinzipal-Element einer ressourcenbasierten Richtlinie, die die Autorität an die AWS-Konto delegiert. Weitere Informationen zur Angabe des Root-Benutzer-ARN im Prinzipal-Element einer ressourcenbasierten Richtlinie finden Sie unter AWS-Konto Schulleiter.arn:aws:iam::123456789012:root

-

Sie können den Root-Benutzer-ARN als Wert für den Bedingungsschlüssel aws:PrincipalArn in den AWS Organizations Dienststeuerungsrichtlinien (SCPs) angeben. SCPssind eine Art von Organisationsrichtlinie, die zur Verwaltung von Berechtigungen in Ihrer Organisation verwendet wird und sich nur auf Mitgliedskonten in der Organisation auswirkt. Ein SCP beschränkt die Berechtigungen für IAM-Benutzer und -Rollen in Mitgliedskonten, einschließlich des Stammverzeichnisses des Mitgliedskonten. Weitere Informationen zu den Auswirkungen von SCPs auf Berechtigungen finden Sie unter Auswirkungen von SCP auf Berechtigungen im AWS Organizations Benutzerhandbuch.

aws:PrincipalAccount

Verwenden Sie diesen Schlüssel, um das Konto, zu dem der anfordernde Auftraggeber gehört, mit der Konto-ID zu vergleichen, die Sie in der Richtlinie angeben. Bei anonymen Anforderungen gibt der Anforderungskontext anonymous zurück.

-

Verfügbarkeit – Dieser Schlüssel wird in den Anforderungskontext für alle Anforderungen, einschließlich anonymer Anforderungen, aufgenommen.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

Im folgenden Beispiel wird der Zugriff verweigert, mit Ausnahme von Auftraggebern mit der Kontonummer 123456789012.

aws:PrincipalOrgPaths

Verwenden Sie diesen Schlüssel, um den AWS Organizations Pfad für den Prinzipal, der die Anfrage stellt, mit dem Pfad in der Richtlinie zu vergleichen. Dieser Prinzipal kann ein IAM-Benutzer, eine IAM-Rolle, ein AWS STS Verbundbenutzerprinzipal oder sein. Root-Benutzer des AWS-Kontos In einer Richtlinie stellt dieser Bedingungsschlüssel sicher, dass der Anforderer ein Kontomitglied innerhalb des angegebenen Organisationsstamms oder der angegebenen Organisationseinheiten () ist. OUs AWS Organizations Ein AWS Organizations Pfad ist eine Textdarstellung der Struktur einer AWS Organizations Entität. Weitere Hinweise zum Verwenden und Verstehen von Pfaden finden Sie unter Der AWS Organizations -Entitätspfad.

-

Verfügbarkeit – Dieser Schlüssel ist nur dann im Anforderungskontext enthalten, wenn der Auftraggeber Mitglied einer Organisation ist. Anonyme Anforderungen enthalten diesen Schlüssel nicht.

-

Datentyp – Zeichenfolge (Liste)

-

Werttyp - Mehrwertig

Anmerkung

Organisationen IDs sind weltweit einzigartig, aber OU IDs und Root IDs sind nur innerhalb einer Organisation einzigartig. Dies bedeutet, dass keine zwei Organisationen dieselbe Organisations-ID verwenden. Eine andere Organisation verfügt jedoch möglicherweise über eine Organisationseinheit oder ein Stammverzeichnis mit derselben ID wie Ihre. Es wird empfohlen, immer die Organisations-ID anzugeben, wenn Sie eine Organisationseinheit oder ein Stammverzeichnis angeben.

Die folgende Bedingung gilt beispielsweise true für Principals in Konten, die direkt mit der ou-ab12-22222222 Organisationseinheit verknüpft sind, aber nicht für deren untergeordnete OUs Organisation.

"Condition" : { "ForAnyValue:StringEquals" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/"] }}

Die folgende Bedingung gilt true für Hauptbenutzer in einem Konto, das direkt mit der Organisationseinheit oder einem ihrer untergeordneten Unternehmen verknüpft ist. OUs Wenn Sie einen Platzhalter hinzufügen, müssen Sie den StringLike-Bedingungsoperator verwenden.

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/*"] }}

Die folgende Bedingung gilt true für Hauptkunden in einem Konto, das direkt mit einer der untergeordneten Organisationseinheiten verknüpft ist OUs, jedoch nicht direkt mit der übergeordneten Organisationseinheit. Die vorherige Bedingung gilt für die Organisationseinheit oder für untergeordnete Elemente. Die folgende Bedingung gilt nur für untergeordnete Elemente (und für untergeordnete Elemente dieser Kinder).

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/ou-*"] }}

Die folgende Bedingung ermöglicht den Zugriff für jeden Auftraggeber in der o-a1b2c3d4e5-Organisation, unabhängig von der übergeordneten Organisationseinheit.

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/*"] }}

aws:PrincipalOrgPaths ist ein mehrwertiger Bedingungsschlüssel. Mehrwertige Bedingungsschlüssel können im Anforderungskontext mehrere Werte haben. Wenn Sie mehrere Werte mit dem ForAnyValue-Bedingungsoperator verwenden, muss der Pfad des Auftraggebers mit einem der in der Richtlinie aufgeführten Pfade übereinstimmen. Weitere Hinweise zu mehrwertigen Bedingungsschlüsseln finden Sie unter Legen Sie Operatoren für mehrwertige Kontextschlüssel fest.

"Condition": { "ForAnyValue:StringLike": { "aws:PrincipalOrgPaths": [ "o-a1b2c3d4e5/r-ab12/ou-ab12-33333333/*", "o-a1b2c3d4e5/r-ab12/ou-ab12-22222222/*" ] } }

aws:PrincipalOrgID

Verwenden Sie diesen Schlüssel, um die ID der Organisation, AWS Organizations zu der der anfordernde Principal gehört, mit der in der Richtlinie angegebenen ID zu vergleichen.

-

Verfügbarkeit – Dieser Schlüssel ist nur dann im Anforderungskontext enthalten, wenn der Auftraggeber Mitglied einer Organisation ist. Anonyme Anforderungen enthalten diesen Schlüssel nicht.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

Dieser globale Schlüssel bietet eine Alternative zur Auflistung aller Konten IDs für alle AWS Konten in einer Organisation. Sie können diesen Bedingungsschlüssel verwenden, um das Angeben des Elements Principal in einer resource-based-Richtlinie zu vereinfachen. Sie können die Organisations-ID im Bedingungselement angeben. Wenn Sie Konten hinzufügen und entfernen, schließen Richtlinien, die den aws:PrincipalOrgID-Schlüssel enthalten, automatisch die richtigen Konten ein und müssen nicht manuell aktualisiert werden.

Mit der folgenden Amazon S3-Bucket-Richtlinie können beispielsweise Mitglieder aller Konten in der Organisation o-xxxxxxxxxxx ein Objekt in den Bucket amzn-s3-demo-bucket einfügen.

Anmerkung

Diese globale Bedingung gilt auch für das Masterkonto einer AWS -Organisation. Diese Richtlinie verhindert, dass alle Hauptbenutzer außerhalb der angegebenen Organisation auf den Amazon-S3-Bucket zugreifen können. Dazu gehören alle AWS Dienste, die mit Ihren internen Ressourcen interagieren, z. B. das AWS CloudTrail Senden von Protokolldaten an Ihre Amazon S3 S3-Buckets. Informationen dazu, wie Sie auf sichere Weise Zugriff auf AWS Dienste gewähren können, finden Sie unteraws:PrincipalIsAWSService.

Weitere Informationen zu AWS Organizations finden Sie unter Was ist AWS Organizations? im AWS Organizations Benutzerhandbuch.

aws:PrincipalTag/tag-key

Verwenden Sie diesen Schlüssel, um das Tag, das dem Auftraggeber angefügt ist, der die Anforderung stellt, mit dem Tag zu vergleichen, das Sie in der Richtlinie angeben. Wenn dem Auftraggeber mehr als ein Tag angefügt ist, enthält der Anforderungskontext einen aws:PrincipalTag-Schlüssel für jeden angefügten Tag-Schlüssel.

-

Availability (Verfügbarkeit) – Dieser Schlüssel ist nur dann im Anforderungskontext enthalten, wenn der Auftraggeber ein IAM-Benutzer mit angefügten Tags ist. Er ist für einen Auftraggeber enthalten, der eine IAM-Rolle mit angefügten Tags oder Sitzungs-Tags verwendet. Anonyme Anforderungen enthalten diesen Schlüssel nicht.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

Sie können einem Benutzer oder einer Rolle benutzerdefinierte Attribute in Form eines Schlüssel-Wert-Paares hinzufügen. Weitere Informationen zur Verwendung von Tags in IAM finden Sie unter Tags für AWS Identity and Access Management Ressourcen. Sie können aws:PrincipalTag für die Zugriffskontrolle für AWS

-Auftraggeber einsetzen.

Dieses Beispiel zeigt, wie Sie eine identitätsbasierte Richtlinie erstellen können, die es Benutzern mit dem Tag department=hr erlaubt, IAM-Benutzer, -Gruppen oder -Rollen zu verwalten. Um diese Richtlinie zu verwenden, ersetzen Sie die Richtlinie italicized placeholder text im Beispiel durch Ihre eigenen Informationen. Befolgen Sie dann die Anweisungen unter Erstellen einer Richtlinie oder Bearbeiten einer Richtlinie.

aws:PrincipalIsAWSService

Verwenden Sie diese Taste, um zu überprüfen, ob der Anruf an Ihre Ressource direkt von einem AWS Service Principal getätigt wird. Zum Beispiel verwendet AWS CloudTrail den Service-Prinzipal cloudtrail.amazonaws.com, um Protokolle in Ihr Amazon S3-Bucket zu schreiben. Der Anforderungskontextschlüssel wird auf true festgelegt, wenn ein Dienst einen Dienstauftraggeber verwendet, um eine direkte Aktion für Ihre Ressourcen auszuführen. Der Kontextschlüssel wird auf false gesetzt, wenn der Dienst die Anmeldeinformationen eines IAM-Auftraggeber verwendet, um eine Anforderung im Namen des Auftraggeber zu stellen. Sie wird auch verweigert, wenn der Service eine Servicerolle oder eine serviceverknüpfte Rolle verwendet, um einen Aufruf im Auftrag des Prinzipals durchzuführen.

-

Verfügbarkeit – Dieser Schlüssel ist im Anforderungskontext aller signierten API-Anforderungen vorhanden, die AWS -Anmeldeinformationen. Anonyme Anforderungen enthalten diesen Schlüssel nicht.

-

Datentyp – boolesch

-

Werttyp - Einzelwertig

Mit diesem Bedingungsschlüssel können Sie den Zugriff auf Ihre vertrauenswürdigen Identitäten und erwarteten Netzwerkadressen einschränken und gleichzeitig sicheren Zugriff auf AWS Dienste gewähren.

Im folgenden Beispiel für eine Amazon S3 S3-Bucket-Richtlinie ist der Zugriff auf den Bucket eingeschränkt, es sei denn, die Anfrage stammt von einem Service Principal vpc-111bbb22 oder stammt von einem Service Principal, wie CloudTrail z.

Im folgenden Video erfahren Sie mehr darüber, wie Sie den Bedingungsschlüssel aws:PrincipalIsAWSService in einer Richtlinie verwenden können.

aws:PrincipalServiceName

Verwenden Sie diesen Schlüssel, um den Dienstauftraggeber-Namen in der Richtlinie mit dem Dienstauftraggeber zu vergleichen, der Anforderungen an Ihre Ressourcen stellt. Sie können diesen Schlüssel verwenden, um zu überprüfen, ob dieser Aufruf von einem bestimmten Dienstauftraggeber erfolgt. Wenn ein Dienstauftraggeber eine direkte Anforderung an Ihre Ressource stellt, enthält der aws:PrincipalServiceName-Schlüssel den Namen des Dienstauftraggebers. Der AWS CloudTrail Dienstprinzipalname lautet beispielsweisecloudtrail.amazonaws.com.

-

Verfügbarkeit — Dieser Schlüssel ist in der Anfrage enthalten, wenn der Anruf von einem AWS Dienstprinzipal getätigt wird. Dieser Schlüssel ist in keiner anderen Situation vorhanden, einschließlich der folgenden:

-

Sie wird auch verweigert, wenn der Service eine Servicerolle oder eine serviceverknüpfte Rolle verwendet, um einen Aufruf im Auftrag des Prinzipals durchzuführen.

-

Wenn der Dienst die Anmeldeinformationen eines IAM-Auftraggebers verwendet, um eine Anforderung im Namen des Auftraggebers zu stellen.

-

Wenn der Anruf direkt von einem IAM-Auftraggeber getätigt wird.

-

Wenn der Anruf von einem anonymen Antragsteller getätigt wird.

-

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

Sie können diesen Bedingungsschlüssel verwenden, um den Zugriff auf Ihre vertrauenswürdigen Identitäten und erwarteten Netzwerkstandorte zu beschränken und gleichzeitig den Zugriff auf einen AWS Dienst sicher zu gewähren.

Im folgenden Beispiel für eine Amazon S3 S3-Bucket-Richtlinie ist der Zugriff auf den Bucket eingeschränkt, es sei denn, die Anfrage stammt von einem Service Principal vpc-111bbb22 oder stammt von einem Service Principal, wie CloudTrail z.

aws:PrincipalServiceNamesList

Dieser Schlüssel enthält eine Liste aller-DienstauftraggeberNamen, die zum Dienst gehören. Dies ist ein erweiterter Bedingungsschlüssel. Sie können damit den Service daran hindern, nur von einer bestimmten Region aus auf Ihre Ressource zuzugreifen. Einige Dienste können regionale Dienstauftraggeber erstellen, um eine bestimmte Instance des Dienstes innerhalb einer bestimmten Region anzugeben. Sie können den Zugriff auf eine Ressource auf eine bestimmte Instance des Dienstes beschränken. Wenn ein Dienstauftraggeber eine direkte Anforderung an Ihre Ressource stellt, enthält der aws:PrincipalServiceNamesList eine ungeordnete Liste aller Dienst-Auftraggebernamen, die mit der regionalen Instance des Dienstes verbunden sind.

-

Verfügbarkeit — Dieser Schlüssel ist in der Anfrage enthalten, wenn der Anruf von einem AWS Service Principal getätigt wird. Dieser Schlüssel ist in keiner anderen Situation vorhanden, einschließlich der folgenden:

-

Sie wird auch verweigert, wenn der Service eine Servicerolle oder eine serviceverknüpfte Rolle verwendet, um einen Aufruf im Auftrag des Prinzipals durchzuführen.

-

Wenn der Dienst die Anmeldeinformationen eines IAM-Auftraggebers verwendet, um eine Anforderung im Namen des Auftraggebers zu stellen.

-

Wenn der Anruf direkt von einem IAM-Auftraggeber getätigt wird.

-

Wenn der Anruf von einem anonymen Antragsteller getätigt wird.

-

-

Datentyp – Zeichenfolge (Liste)

-

Werttyp - Mehrwertig

aws:PrincipalServiceNamesList ist ein mehrwertiger Bedingungsschlüssel. Mehrwertige Bedingungsschlüssel können im Anforderungskontext mehrere Werte haben. Sie müssen die Set-Operatoren ForAnyValue oder ForAllValues zusammen mit String-Bedingungsoperatoren für diesen Schlüssel verwenden. Weitere Hinweise zu mehrwertigen Bedingungsschlüsseln finden Sie unter Legen Sie Operatoren für mehrwertige Kontextschlüssel fest.

aws:PrincipalType

Verwenden Sie diesen Schlüssel, um den Typ des Auftraggebers, der die Anforderung stellt, mit dem Auftraggebertyp zu vergleichen, den Sie in der Richtlinie angeben. Weitere Informationen finden Sie unter So legen Sie einen Prinzipal fest. Für konkrete Beispiele von principal-Schlüsselwerten, siehe Auftraggeber-Schlüsselwerte.

-

Verfügbarkeit – Dieser Schlüssel ist im Anforderungskontext für alle Anforderungen, einschließlich anonymer Anforderungen, enthalten.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

aws:userid

Verwenden Sie diesen Schlüssel, um die Auftraggeber-ID des Anforderers mit der ID zu vergleichen, die Sie in der Richtlinie angeben. Bei IAM-Benutzern ist der Anforderungskontextwert die Benutzer-ID. Bei IAM-Rollen kann dieses Werteformat variieren. Weitere Informationen dazu, wie die Informationen für verschiedene Auftraggeber angezeigt werden, finden Sie unter So legen Sie einen Prinzipal fest. Für konkrete Beispiele von principal-Schlüsselwerten, siehe Auftraggeber-Schlüsselwerte.

-

Verfügbarkeit – Dieser Schlüssel ist im Anforderungskontext für alle Anforderungen, einschließlich anonymer Anforderungen, enthalten.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

aws:username

Verwenden Sie diesen Schlüssel, um den Benutzernamen des Anforderers mit dem Benutzernamen zu vergleichen, den Sie in der Richtlinie angeben. Weitere Informationen dazu, wie die Informationen für verschiedene Auftraggeber angezeigt werden, finden Sie unter So legen Sie einen Prinzipal fest. Für konkrete Beispiele von principal-Schlüsselwerten, siehe Auftraggeber-Schlüsselwerte.

-

Verfügbarkeit – Dieser Schlüssel ist immer im Anforderungskontext für IAM-Benutzer enthalten. Anonyme Anfragen und Anfragen, die mithilfe der Rollen Root-Benutzer des AWS-Kontos oder IAM gestellt werden, enthalten diesen Schlüssel nicht. Anforderungen, die mit IAM Identity Center-Anmeldeinformationen gestellt werden, enthalten diesen Schlüssel nicht im Kontext.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

Eigenschaften einer Rollensitzung

Verwenden Sie die folgenden Bedingungsschlüssel, um Eigenschaften der Rollensitzung zum Zeitpunkt der Sitzungsgenerierung zu vergleichen. Diese Bedingungsschlüssel sind nur verfügbar, wenn eine Anfrage von einem Principal mit Anmeldeinformationen für die Rollensitzung oder für den Verbundbenutzerprinzipal gestellt wird. Die Werte für diese Bedingungsschlüssel sind im Sitzungstoken der Rolle eingebettet.

Eine Rolle ist eine Art Prinzipal. Sie können die Bedingungsschlüssel aus dem Abschnitt Eigenschaften des Prinzipals auch verwenden, um die Eigenschaften einer Rolle auszuwerten, wenn eine Rolle eine Anfrage stellt.

aws:AssumedRoot

Verwenden Sie diesen Schlüssel, um zu überprüfen, ob die Anfrage mit AssumeRootgestellt wurde. AssumeRootgibt kurzfristige Anmeldeinformationen für eine privilegierte Root-Benutzersitzung zurück, mit der Sie privilegierte Aktionen für Mitgliedskonten in Ihrer Organisation ausführen können. Weitere Informationen finden Sie unter Root-Zugriff für Mitgliedskonten zentral verwalten.

-

Verfügbarkeit — Dieser Schlüssel ist nur dann im Anforderungskontext enthalten, wenn der Principal die Anmeldeinformationen von verwendet AssumeRoot, um die Anfrage zu stellen.

-

Datentyp – boolesch

-

Werttyp - Einzelwertig

Im folgenden Beispiel wird bei Verwendung als Dienststeuerungsrichtlinie die Verwendung der langfristigen Anmeldeinformationen eines Root-Benutzers in einem AWS Organizations Mitgliedskonto verweigert. Die Richtlinie verhindert nicht, dass AssumeRoot Sitzungen die in einer AssumeRoot Sitzung zulässigen Aktionen ausführen.

aws:FederatedProvider

Verwenden Sie diesen Schlüssel, um die Auftraggeber-ID des Anforderers (IdP) mit der ID zu vergleichen, die Sie in der Richtlinie angeben. Das bedeutet, dass mithilfe des AssumeRoleWithWebIdentity AWS STS Vorgangs eine IAM-Rolle übernommen wurde. Wenn die temporären Anmeldeinformationen der resultierenden Rollensitzung verwendet werden, um eine Anforderung zu stellen, identifiziert der Anforderungskontext den IdP, der die ursprüngliche Verbundidentität authentifiziert hat.

-

Verfügbarkeit — Dieser Schlüssel ist in der Rollensitzung einer Rolle vorhanden, die mithilfe des OpenID Connect (OIDC) -Anbieters übernommen wurde, und in der Rollenvertrauensrichtlinie, wenn ein OIDC-Anbieter zum Aufrufen verwendet wird.

AssumeRoleWithWebIdentity -

Datentyp — Zeichenfolge *

-

Werttyp - Einzelwertig

* Der Datentyp hängt von Ihrem IdP ab:

-

Wenn Sie einen integrierten AWS IdP wie Amazon Cognito verwenden, ist der Schlüsselwert eine Zeichenfolge. Der Schlüsselwert könnte wie folgt aussehen:.

cognito-identity.amazonaws.com -

Wenn Sie einen IdP verwenden, der nicht in Amazon EKS integriert ist, ist der Schlüsselwert ARN. AWSGitHub

Der Schlüsselwert könnte wie folgt aussehen: arn:aws:iam::.111122223333:oidc-provider/oidc.eks.region.amazonaws.com/id/OIDC_Provider_ID

Weitere Informationen zu externen IdPs und AssumeRoleWithWebIDentity finden Sie unterGängige Szenarien. Weitere Informationen finden Sie unter Rollensitzungsgsprinzipale.

aws:TokenIssueTime

Verwenden Sie diesen Schlüssel, um das Datum und die Uhrzeit der Ausstellung der Sicherheitsanmeldeinformationen mit dem Datum und der Uhrzeit zu vergleichen, das bzw. die Sie in der Richtlinie angeben.

-

Availability – Dieser Schlüssel ist nur dann im Anforderungskontext enthalten, wenn der Auftraggeber temporäre Anmeldeinformationen für die Anforderung verwendet. Der Schlüssel ist weder in AWS CLI AWS API- noch in AWS SDK-Anfragen enthalten, die mithilfe von Zugriffsschlüsseln gestellt werden.

-

Datentyp – Datum

-

Werttyp - Einzelwertig

Informationen darüber, welche Services die Verwendung von temporären Anmeldeinformationen unterstützen, finden Sie unter AWS Dienste, die mit IAM funktionieren.

aws:MultiFactorAuthAge

Verwenden Sie diesen Schlüssel, um die Anzahl der Sekunden, die seit dem Zeitpunkt, zu dem der anfordernde Auftraggeber per MFA autorisiert wurde, verstrichen sind mit der Anzahl, die Sie in der Richtlinie angeben, zu vergleichen. Weitere Informationen zu MFA finden Sie unter AWS Multi-Faktor-Authentifizierung in IAM.

Wichtig

Dieser Bedingungsschlüssel ist nicht für föderierte Identitäten oder Anfragen vorhanden, die mithilfe von Zugriffsschlüsseln zum Signieren von AWS CLI-, AWS API- oder AWS SDK-Anfragen gestellt wurden. Weitere Informationen zum Hinzufügen von MFA-Schutz zu API-Operationen mit temporären Sicherheitsanmeldeinformationen finden Sie unter Sicherer API-Zugriff mit MFA.

Um zu überprüfen, ob MFA zur Validierung von IAM-Verbundidentitäten verwendet wird, können Sie die Authentifizierungsmethode von Ihrem Identitätsanbieter AWS als Sitzungs-Tag an übergeben. Details hierzu finden Sie unter Sitzungs-Tags übergeben AWS STS. Um MFA für Identitäten von IAM Identity Center durchzusetzen, können Sie Attribute für die Zugriffskontrolle aktivieren, um einen SAML-Assertionsantrag mit der Authentifizierungsmethode von Ihrem Identitätsanbieter an IAM Identity Center zu übergeben.

-

Verfügbarkeit – Dieser Schlüssel wird nur dann in den Anforderungskontext aufgenommen, wenn der Prinzipal für die Anfrage temporäre Sicherheitsanmeldeinformationen verwendet. Richtlinien mit MFA-Bedingungen können an Folgendes angefügt werden:

-

Einem IAM-Benutzer oder einer IAM-Gruppe

-

Einer Ressource, wie zum Beispiel ein Amazon S3-Bucket, eine Amazon SQS-Warteschlange oder ein Amazon SNS-Thema

-

Die Vertrauensrichtlinie einer IAM-Rolle, die von einem Benutzer übernommen werden kann

-

-

Datentyp – Numerisch

-

Werttyp - Einzelwertig

aws:MultiFactorAuthPresent

Verwenden Sie diesen Schlüssel, um zu überprüfen, ob die Multi-Faktor-Authentifizierung (MFA) zur Validierung der temporären Sicherheits-Anmeldeinformationen verwendet wurde, über die die Anforderung gestellt wurde.

Wichtig

Dieser Bedingungsschlüssel ist nicht für föderierte Identitäten oder Anfragen vorhanden, die mithilfe von Zugriffsschlüsseln zum Signieren von AWS CLI-, AWS API- oder AWS SDK-Anfragen gestellt wurden. Weitere Informationen zum Hinzufügen von MFA-Schutz zu API-Operationen mit temporären Sicherheitsanmeldeinformationen finden Sie unter Sicherer API-Zugriff mit MFA.

Um zu überprüfen, ob MFA zur Validierung von IAM-Verbundidentitäten verwendet wird, können Sie die Authentifizierungsmethode von Ihrem Identitätsanbieter AWS als Sitzungs-Tag an übergeben. Details hierzu finden Sie unter Sitzungs-Tags übergeben AWS STS. Um MFA für Identitäten von IAM Identity Center durchzusetzen, können Sie Attribute für die Zugriffskontrolle aktivieren, um einen SAML-Assertionsantrag mit der Authentifizierungsmethode von Ihrem Identitätsanbieter an IAM Identity Center zu übergeben.

-

Availability – Dieser Schlüssel ist nur dann im Anforderungskontext enthalten, wenn der Auftraggeber temporäre Anmeldeinformationen für die Anforderung verwendet. Richtlinien mit MFA-Bedingungen können an Folgendes angefügt werden:

-

Einem IAM-Benutzer oder einer IAM-Gruppe

-

Einer Ressource, wie zum Beispiel ein Amazon S3-Bucket, eine Amazon SQS-Warteschlange oder ein Amazon SNS-Thema

-

Die Vertrauensrichtlinie einer IAM-Rolle, die von einem Benutzer übernommen werden kann

-

-

Datentyp – boolesch

-

Werttyp - Einzelwertig

Temporäre Anmeldeinformationen werden verwendet, um IAM-Rollen und IAM-Benutzer mit temporären Tokens von oder und Benutzern von AssumeRolezu authentifizieren. GetSessionToken AWS Management Console

Bei IAM-Benutzerzugriffsschlüsseln handelt es sich um langfristige Anmeldeinformationen. In einigen Fällen werden jedoch temporäre Anmeldeinformationen im Namen von IAM-Benutzern zur Ausführung von Vorgängen AWS erstellt. In diesen Fällen ist der Schlüssel aws:MultiFactorAuthPresent in der Anforderung vorhanden und auf einen Wert von false gesetzt werden. Es gibt zwei häufige Fälle, in denen dies passieren kann:

-

IAM-Benutzer in der Region verwenden AWS Management Console unwissentlich temporäre Anmeldeinformationen. Benutzer melden sich mit ihrem Benutzernamen und Passwort bei der Konsole an. Dabei handelt es sich um langfristige Anmeldeinformationen. Im Hintergrund erstellt die Konsole jedoch temporäre Anmeldeinformationen für den Benutzer.

-

Wenn ein IAM-Benutzer einen Dienst aufruft, verwendet der AWS Dienst die Anmeldeinformationen des Benutzers erneut, um eine weitere Anfrage an einen anderen Dienst zu stellen. Zum Beispiel, wenn Sie Athena aufrufen, um auf einen Amazon S3 S3-Bucket zuzugreifen, oder wenn Sie es verwenden, AWS CloudFormation um eine EC2 Amazon-Instance zu erstellen. AWS Verwendet für die nachfolgende Anfrage temporäre Anmeldeinformationen.

Informationen darüber, welche Services die Verwendung von temporären Anmeldeinformationen unterstützen, finden Sie unter AWS Dienste, die mit IAM funktionieren.

Der aws:MultiFactorAuthPresent-Schlüssel ist nie vorhanden, wenn ein API- oder CLI-Befehl mit langfristigen Anmeldeinformationen wie Zugriffsschlüsselpaare eines Benutzers aufgerufen wird. Wir empfehlen daher, beim Prüfen dieses Schlüssels die Versionen ...IfExists der Bedingungsoperatoren zu verwenden.

Beachten Sie, dass das folgende Condition-Element keine zuverlässige Methode ist, um zu überprüfen, ob eine Anforderung über MFA authentifiziert wird.

##### WARNING: NOT RECOMMENDED #####

"Effect" : "Deny",

"Condition" : { "Bool" : { "aws:MultiFactorAuthPresent" : "false" } }Diese Kombination aus Deny Effekt Bool-Element und false-Wert verweigert Anforderungen, die mit MFA authentifiziert werden können, es aber nicht waren. Dies gilt nur für temporäre Anmeldeinformationen, die die Verwendung von MFA unterstützen. Diese Anweisung verweigert nicht den Zugriff auf Anforderungen, die mit langfristigen Anmeldeinformationen gestellt wurden, oder auf Anforderungen, die per MFA authentifiziert wurden. Verwenden Sie dieses Beispiel mit Vorsicht, da seine Logik kompliziert ist und nicht prüft, ob die MFA-Authentifizierung tatsächlich verwendet wurde.

Verwenden Sie auch nicht die Kombination aus Deny Effekt Null-Element und true, da sie sich genauso verhält und die Logik noch komplizierter ist.

Empfohlene Kombination

Wir empfehlen Ihnen, den Operator BoolIfExists zu verwenden, um zu überprüfen, ob eine Anforderung über MFA authentifiziert wird.

"Effect" : "Deny", "Condition" : { "BoolIfExists" : { "aws:MultiFactorAuthPresent" : "false" } }

Diese Kombination aus Deny, BoolIfExists und false verweigert Anforderungen, die nicht mit MFA authentifiziert wurden. Insbesondere lehnt sie Anforderungen von temporären Anmeldeinformationen ab, die keine MFA umfassen. Es lehnt auch Anfragen ab, die mit langfristigen Anmeldeinformationen gestellt werden, wie AWS CLI z. B. AWS API-Operationen, die mit Zugriffsschlüsseln durchgeführt werden. Der Operator *IfExists prüft das Vorhandensein des aws:MultiFactorAuthPresent-Schlüssels und ob er vorhanden sein könnte oder nicht, wie durch seine Existenz angezeigt wird. Verwenden Sie diesen Operator, wenn Sie eine Anforderung ablehnen möchten, die nicht über die MFA authentifiziert wird. Dies ist sicherer, kann jedoch jeden Code oder jedes Skript beschädigen, das Zugriffsschlüssel für den Zugriff auf die AWS

API AWS CLI oder verwendet.

Alternative Kombinationen

Sie können den BoolIfExistsOperator auch verwenden, um MFA-authentifizierte Anfragen AWS CLI und/oder AWS API-Anfragen zuzulassen, die mit langfristigen Anmeldeinformationen gestellt werden.

"Effect" : "Allow", "Condition" : { "BoolIfExists" : { "aws:MultiFactorAuthPresent" : "true" } }

Diese Bedingung ist erfüllt, wenn der Schlüssel existiert und vorhanden ist oder wenn der Schlüssel nicht vorhanden ist. Diese Kombination aus Allow, BoolIfExists, und true lässt Anforderungen zu, die mit MFA authentifiziert werden, oder Anforderungen, die nicht mit MFA authentifiziert werden können. Das bedeutet AWS CLI, dass AWS API- und AWS SDK-Operationen zulässig sind, wenn der Anforderer seine langfristigen Zugriffsschlüssel verwendet. Diese Kombination erlaubt keine Anforderungen von temporären Anmeldeinformationen, die MFA umfassen könnten, aber keine MFA enthalten.

Wenn Sie eine Richtlinie mit dem visuellen Editor der IAM-Konsole erstellen und MFA required (MFA erforderlich), auswählen, wird diese Kombination angewendet. Diese Einstellung erfordert zwar MFA für den Konsolenzugriff, ermöglicht jedoch den programmgesteuerten Zugriff ohne MFA.

Alternativ können Sie den Bool-Operator verwenden, damit programmgesteuerte Anforderungen und Konsolenanforderungen nur dann zugelassen werden, wenn sie mit MFA authentifiziert werden.

"Effect" : "Allow",

"Condition" : { "Bool" : { "aws:MultiFactorAuthPresent" : "true" } }Diese Kombination aus Allow, Bool und true lässt nur mit MFA authentifizierte Anforderungen zu. Dies gilt nur für temporäre Anmeldeinformationen, die die Verwendung von MFA unterstützen. Diese Anweisung erlaubt keinen Zugriff auf Anforderungen, die mit langfristigen Zugriffsschlüsseln gestellt wurden, oder auf Anforderungen, die mit temporären Anmeldeinformationen ohne MFA durchgeführt wurden.

Verwenden Sie keine Richtlinie wie die folgende Beispielrichtlinie, um auf das Vorhandensein des MFA-Schlüssels hin zu prüfen:

##### WARNING: USE WITH CAUTION #####

"Effect" : "Allow",

"Condition" : { "Null" : { "aws:MultiFactorAuthPresent" : "false" } }Diese Kombination aus Allow Effekt, Null-Element und false-Wert erlaubt nur Anforderungen, die mit MFA authentifiziert werden können, unabhängig davon, ob die Anforderung tatsächlich authentifiziert ist. Dies ermöglicht alle Anforderungen, die mit temporären Anmeldeinformationen gestellt werden, und verweigert den Zugriff mit langfristigen Anmeldeinformationen. Verwenden Sie dieses Beispiel mit Vorsicht, da es nicht prüft, ob die MFA-Authentifizierung tatsächlich verwendet wurde.

aws:ChatbotSourceArn

Verwenden Sie diesen Schlüssel, um die vom Prinzipal festgelegte Quell-Chat-Konfigurations-ARN mit der Chat-Konfigurations-ARN zu vergleichen, die Sie in der Richtlinie der IAM-Rolle angeben, die Ihrer Kanalkonfiguration zugeordnet ist. Sie können Anfragen auf der Grundlage der von Amazon Q Developer initiierten Sitzung „Rolle übernehmen“ in Chat-Anwendungen autorisieren.

-

Verfügbarkeit — Dieser Schlüssel wird vom Amazon Q Developer in Chat-Anwendungen in den Anforderungskontext aufgenommen, wenn eine Rollensitzung angenommen wird. Der Schlüsselwert ist die Chat-Konfigurations-ARN, z. B. bei der Ausführung eines AWS CLI -Befehls aus einem Chat-Kanal.

-

Datentyp – ARN

-

Werttyp - Einzelwertig

-

Beispielwert: –

arn:aws::chatbot::123456789021:chat-configuration/slack-channel/private_channel

Die folgende Richtlinie verweigert Amazon-S3-Put-Anfragen für den angegebenen Bucket für alle Anfragen, die von einem Slack-Kanal stammen.

aws:Ec2InstanceSourceVpc

Dieser Schlüssel identifiziert die VPC, an die Amazon EC2 IAM-Rollenanmeldedaten übermittelt wurden. Sie können diesen Schlüssel in einer Richtlinie mit dem aws:SourceVPCglobalen Schlüssel verwenden, um zu überprüfen, ob ein Anruf von einer VPC (aws:SourceVPC) aus getätigt wird, die der VPC entspricht, an die die Anmeldeinformation übermittelt wurden (aws:Ec2InstanceSourceVpc).

-

Verfügbarkeit — Dieser Schlüssel ist immer dann im Anforderungskontext enthalten, wenn der Anforderer Anfragen mit einer EC2 Amazon-Rollenberechtigung signiert. Er kann in IAM-Richtlinien, Service-Control-Richtlinien, VPC-Endpunkt-Richtlinien und Ressourcenrichtlinien verwendet werden.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

Dieser Schlüssel kann mit VPC-Identifikationswerten verwendet werden, ist jedoch am nützlichsten, wenn er als Variable in Kombination mit dem aws:SourceVpc-Kontextschlüssel verwendet wird. Dieser aws:SourceVpc-Kontextschlüssel ist nur dann im Anforderungskontext enthalten, wenn der Anforderer einen VPC-Endpunkt für die Anforderung verwendet. Die Verwendung von aws:Ec2InstanceSourceVpc mit aws:SourceVpc ermöglicht eine aws:Ec2InstanceSourceVpc breitere Verwendung, da Werte verglichen werden, die sich normalerweise zusammen ändern.

Im obigen Beispiel wird der Zugriff verweigert, wenn der aws:SourceVpc-Wert nicht dem aws:Ec2InstanceSourceVpc-Wert entspricht. Die Richtlinienerklärung ist nur auf Rollen beschränkt, die als EC2 Amazon-Instance-Rollen verwendet werden, indem das Vorhandensein des ec2:SourceInstanceARN Bedingungsschlüssels getestet wird.

Die Richtlinie ermöglicht aws:ViaAWSService die Autorisierung von Anfragen AWS , wenn Anfragen im Namen Ihrer EC2 Amazon-Instance-Rollen gestellt werden. Wenn Sie beispielsweise eine Anfrage von einer EC2 Amazon-Instance an einen verschlüsselten Amazon S3-Bucket stellen, ruft Amazon S3 in Ihrem Namen AWS KMS an. Einige der Schlüssel sind nicht vorhanden, wenn die Anfrage an gestellt wird AWS KMS.

aws:Ec2InstanceSourcePrivateIPv4

Dieser Schlüssel identifiziert die private IPv4 Adresse der primären elastic network interface, an die die Amazon EC2 IAM-Rollenanmeldedaten übermittelt wurden. Sie müssen diesen Bedingungsschlüssel zusammen mit dem zugehörigen Schlüssel aws:Ec2InstanceSourceVpc verwenden, um sicherzustellen, dass Sie über eine global eindeutige Kombination aus VPC-ID und privater Quell-IP verfügen. Verwenden Sie diesen Schlüssel mit aws:Ec2InstanceSourceVpc, um sicherzustellen, dass eine Anfrage von derselben privaten IP-Adresse aus gestellt wurde, an die die Anmeldeinformation übermittelt wurde.

-

Verfügbarkeit — Dieser Schlüssel ist immer dann im Anforderungskontext enthalten, wenn der Anforderer Anfragen mit einer EC2 Amazon-Rollenberechtigung signiert. Er kann in IAM-Richtlinien, Service-Control-Richtlinien, VPC-Endpunkt-Richtlinien und Ressourcenrichtlinien verwendet werden.

-

Datentyp – IP-Adresse

-

Werttyp - Einzelwertig

Wichtig

Dieser Schlüssel sollte nicht alleine in einer Allow-Anweisung verwendet werden. Private IP-Adressen sind per Definition nicht global eindeutig. Sie sollten den aws:Ec2InstanceSourceVpc Schlüssel jedes Mal verwenden, wenn Sie den aws:Ec2InstanceSourcePrivateIPv4 Schlüssel verwenden, um die VPC anzugeben, von der aus Ihre EC2 Amazon-Instance-Anmeldeinformationen verwendet werden können.

Das folgende Beispiel ist eine Service Control Policy (SCP), die den Zugriff auf alle Ressourcen verweigert, sofern die Anfrage nicht über einen VPC-Endpunkt in derselben VPC wie die Rollenanmeldedaten eingeht. In diesem Beispiel wird die Quelle der Anmeldeinformationen auf Grundlage der Quell-IP auf eine bestimmte Instanz aws:Ec2InstanceSourcePrivateIPv4 beschränkt.

aws:SourceIdentity

Verwenden Sie diesen Schlüssel, um die Queltidentität, die vom Auftraggeber festgelegt wurde, mit der Quellidentität zu vergleichen, die Sie in der Richtlinie angeben.

-

Verfügbarkeit — Dieser Schlüssel wird in den Anforderungskontext aufgenommen, nachdem eine Quellidentität festgelegt wurde, wenn eine Rolle mithilfe eines AWS STS Assume-Role-CLI-Befehls oder einer AWS STS

AssumeRoleAPI-Operation übernommen wird. -

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

Sie können diesen Schlüssel in einer Richtlinie verwenden, um Aktionen AWS von Prinzipalen zuzulassen, die bei der Übernahme einer Rolle eine Quellidentität festgelegt haben. Die Aktivität für die angegebene Quellidentität der Rolle erscheint in AWS CloudTrail. Auf diese Weise können Administratoren leichter feststellen, wer oder was Aktionen mit einer Rolle in AWS ausgeführt hat.

Im Gegensatz zu sts:RoleSessionName, nachdem die Quellidentität festgelegt wurde, kann der Wert nicht geändert werden. Es ist im Kontext der Anforderung aller Aktionen vorhanden, die von der Rolle ausgeführt werden. Wenn Sie die Sitzungsanmeldeinformationen verwenden, bleibt der Wert in nachfolgenden Rollensitzungen bestehen, um eine andere Rolle anzunehmen. Die Annahme einer Rolle von einer anderen wird als Rollenverkettung bezeichnet.

Der sts:SourceIdentitySchlüssel ist in der Anfrage enthalten, wenn der Principal zunächst eine Quellidentität festlegt und gleichzeitig eine Rolle mithilfe eines AWS STS Assume-Role-CLI-Befehls oder einer AWS STS

AssumeRole API-Operation annimmt. Der Schlüssel aws:SourceIdentity ist in der Anforderung für alle Aktionen vorhanden, die mit einer Rollensitzung durchgeführt werden, für die eine Quellidentität festgelegt wurde.

Die folgende Rollen-Vertrauensrichtlinie für CriticalRole im Konto 111122223333 enthält eine Bedingung für aws:SourceIdentity, die verhindert, dass ein Auftraggeber ohne eine Quellidentität, die auf Saanvi oder Diego eingestellt ist, die Rolle übernehmen kann.

Weitere Informationen zur Verwendung von Quellidentitätsinformationen finden Sie unter Überwachen und Steuern von Aktionen mit übernommenen Rollen.

ec2:RoleDelivery

Verwenden Sie diesen Schlüssel, um die Version des Instance-Metadaten-Service in der signierten Anfrage mit den IAM-Rollenanmeldedaten für Amazon EC2 zu vergleichen. Der Instance-Metadaten-Service unterscheidet zwischen IMDSv1 und IMDSv2 Anfragen danach, ob für eine bestimmte Anfrage entweder die GET Header PUT oder, die eindeutig sind IMDSv2, in dieser Anfrage vorhanden sind.

-

Verfügbarkeit — Dieser Schlüssel ist immer dann im Anforderungskontext enthalten, wenn die Rollensitzung von einer EC2 Amazon-Instance erstellt wird.

-

Datentyp – Numerisch

-

Werttyp - Einzelwertig

-

Beispielwerte – 1,0, 2,0

Sie können den Instance Metadata Service (IMDS) für jede Instance so konfigurieren, dass der lokale Code oder die Benutzer ihn verwenden IMDSv2 müssen. Wenn Sie angeben, dass dieser verwendet werden IMDSv2 muss, funktioniert das nicht IMDSv1 mehr.

-

Instance Metadata Service Version 1 (IMDSv1) — Eine Anforderungs-/Antwortmethode

-

Instanz-Metadatendienst Version 2 (IMDSv2) — eine sitzungsorientierte Methode

Informationen zur Konfiguration der zu verwendenden Instanz finden Sie unter Konfiguration der IMDSv2 Optionen für Instanz-Metadaten.

Im folgenden Beispiel wird der Zugriff verweigert, wenn der RoleDelivery Wert ec2: im Anforderungskontext 1.0 (IMDSv1) ist. Diese Richtlinienerklärung kann allgemein angewendet werden, da die Anfrage keine Wirkung hat, wenn sie nicht mit EC2 Amazon-Rollenanmeldedaten signiert ist.

Weitere Informationen finden Sie unter Beispielrichtlinien für die Arbeit mit Instance-Metadaten.

ec2:SourceInstanceArn

Verwenden Sie diesen Schlüssel, um den ARN der Instance zu vergleichen, aus der die Sitzung der Rolle generiert wurde.

-

Verfügbarkeit — Dieser Schlüssel ist immer dann im Anforderungskontext enthalten, wenn die Rollensitzung von einer EC2 Amazon-Instance erstellt wird.

-

Datentyp – ARN

-

Werttyp - Einzelwertig

-

Beispielwert – arn:aws::ec2:us-west-2:111111111111:instance/instance-id

Richtlinienbeispiele finden Sie unter Erlauben einer bestimmten Instance, Ressourcen in anderen AWS -Services anzuzeigen.

glue:RoleAssumedBy

Der AWS Glue Service legt diesen Bedingungsschlüssel für jede AWS API-Anfrage fest, bei der eine Anfrage mithilfe einer Servicerolle im Namen des Kunden gestellt wird (nicht durch einen Job- oder Entwickler-Endpunkt, sondern direkt durch den AWS Glue Service). AWS Glue Verwenden Sie diesen Schlüssel, um zu überprüfen, ob ein Anruf an eine AWS Ressource vom AWS Glue Dienst kam.

-

Verfügbarkeit — Dieser Schlüssel ist im Anforderungskontext enthalten, AWS Glue wenn eine Anfrage mithilfe einer Servicerolle im Namen des Kunden gestellt wird.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

-

Beispielwert – Dieser Schlüssel ist immer auf

glue.amazonaws.comfestgelegt.

Das folgende Beispiel fügt eine Bedingung hinzu, die es dem AWS Glue Service ermöglicht, ein Objekt aus einem Amazon S3 S3-Bucket abzurufen.

{ "Effect": "Allow", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": { "StringEquals": { "glue:RoleAssumedBy": "glue.amazonaws.com" } } }

glue:CredentialIssuingService

Der AWS Glue Service legt diesen Schlüssel für jede AWS API-Anfrage fest und verwendet dabei eine Servicerolle, die von einem Job- oder Entwickler-Endpunkt stammt. Verwenden Sie diesen Schlüssel, um zu überprüfen, ob ein Aufruf einer AWS Ressource von einem AWS Glue Job- oder Entwickler-Endpunkt aus erfolgte.

-

Verfügbarkeit — Dieser Schlüssel ist im Anforderungskontext enthalten, wenn eine AWS Glue Anfrage gestellt wird, die von einem Job- oder Entwickler-Endpunkt kommt.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

-

Beispielwert – Dieser Schlüssel ist immer auf

glue.amazonaws.comfestgelegt.

Im folgenden Beispiel wird eine Bedingung hinzugefügt, die an eine IAM-Rolle angehängt ist, die von einem AWS Glue Job verwendet wird. Dadurch wird sichergestellt, dass bestimmte Aktionen darauf allowed/denied basieren, ob die Rollensitzung für eine AWS Glue Job-Laufzeitumgebung verwendet wird.

{ "Effect": "Allow", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": { "StringEquals": { "glue:CredentialIssuingService": "glue.amazonaws.com" } } }

lambda:SourceFunctionArn

Verwenden Sie diesen Schlüssel, um die ARN der Lambda-Funktion zu identifizieren, an die die IAM-Rollen-Anmeldeinformationen übermittelt wurden. Der Lambda-Dienst legt diesen Schlüssel für jede AWS API-Anfrage fest, die aus der Ausführungsumgebung Ihrer Funktion stammt. Verwenden Sie diesen Schlüssel, um zu überprüfen, ob ein Aufruf einer AWS Ressource aus dem Code einer bestimmten Lambda-Funktion stammt. Lambda legt diesen Schlüssel auch für einige Anfragen fest, die von außerhalb der Ausführungsumgebung kommen, z. B. das Schreiben von Protokollen in X-Ray CloudWatch und das Senden von Traces an X-Ray.

-

Verfügbarkeit – Dieser Schlüssel ist in den Anfrageskontext enthalten, wenn der Lambda-Funktionscode aufgerufen wird.

-

Datentyp – ARN

-

Werttyp - Einzelwertig

-

Beispielwert — arn:aws:lambda:us-east- 1:123456789012:function: TestFunction

Das folgende Beispiel ermöglicht einer bestimmten Lambda-Funktion den s3:PutObject-Zugriff auf den angegebenen Bucket.

Weitere Informationen finden Sie unter Arbeiten mit Anmeldeinformationen für die Lambda-Ausführungsumgebung im Entwicklerhandbuch zu AWS Lambda .

ssm:SourceInstanceArn

Verwenden Sie diesen Schlüssel, um den ARN der AWS Systems Manager verwalteten Instanz zu identifizieren, an den die Anmeldeinformationen für die IAM-Rolle übermittelt wurden. Dieser Bedingungsschlüssel ist nicht vorhanden, wenn die Anfrage von einer verwalteten Instance mit einer IAM-Rolle stammt, die einem EC2 Amazon-Instance-Profil zugeordnet ist.

-

Verfügbarkeit – Dieser Schlüssel ist in der Anfrage enthalten, wenn Anmeldeinformationen für eine Rolle an eine von AWS Systems Manager verwaltete Instance übermittelt werden.

-

Datentyp – ARN

-

Werttyp - Einzelwertig

-

Beispielwert – arn:aws::ec2:us-west-2:111111111111:instance/instance-id

identitystore:UserId

Verwenden Sie diesen Schlüssel, um die Mitarbeiteridentität des IAM Identity Center in der signierten Anfrage mit der in der Richtlinie angegebenen Identität zu vergleichen.

-

Verfügbarkeit – Dieser Schlüssel ist enthalten, wenn der Anfragesteller ein Benutzer des IAM Identity Center ist.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

-

Beispielwert – 94482488-3041-7026-18f3-be45837cd0e4

Sie können den Namen UserId eines Benutzers im IAM Identity Center ermitteln, indem Sie mit der GetUserIdAPI oder AWS dem SDK eine Anfrage an die AWS CLI AWS API stellen.

Eigenschaften des Netzwerks

Verwenden Sie die folgenden Bedingungsschlüssel, um Details über das Netzwerk, von dem die Anfrage stammt oder über das sie weitergeleitet wurde, mit den Netzwerkeigenschaften zu vergleichen, die Sie in der Richtlinie angeben.

aws:SourceIp

Verwenden Sie diesen Schlüssel, um die IP-Adresse des Anforderers mit der IP-Adresse zu vergleichen, die Sie in der Richtlinie angeben. Der aws:SourceIp-Bedingungsschlüssel kann nur für öffentliche IP-Adressbereiche verwendet werden.

-

Verfügbarkeit – Dieser Schlüssel ist im Anforderungskontext enthalten, es sei denn, der Anforderer verwendet einen VPC-Endpunkt für die Anforderung.

-

Datentyp – IP-Adresse

-

Werttyp - Einzelwertig

Der aws:SourceIp-Bedingungsschlüssel kann in einer Richtlinie verwendet werden, um Auftraggeber zu erlauben, Anforderungen nur innerhalb eines angegebenen IP-Bereichs zu stellen.

Anmerkung

aws:SourceIpunterstützt IPv4 sowohl die IPv6 Adresse als auch den Bereich von IP-Adressen. Eine Liste AWS-Services dieser Unterstützung IPv6 finden Sie AWS-Services IPv6 im Amazon VPC-Benutzerhandbuch.

Sie können beispielsweise die folgende identitätsbasierte Richtlinie an eine IAM-Rolle anfügen. Diese Richtlinie ermöglicht es dem Benutzer, Objekte in den amzn-s3-demo-bucket3 Amazon S3 S3-Bucket zu legen, wenn er den Anruf aus dem angegebenen IPv4 Adressbereich tätigt. Diese Richtlinie ermöglicht auch einem AWS Dienst, Forward Access Sessions (FAS) der diesen Vorgang in Ihrem Namen durchführt.

Wenn Sie den Zugriff von Netzwerken aus einschränken müssen, die IPv4 sowohl als auch IPv6 Adressierung unterstützen, können Sie die IPv4 IPv6 Adresse oder Bereiche von IP-Adressen in die IAM-Richtlinienbedingung aufnehmen. Die folgende identitätsbasierte Richtlinie ermöglicht es dem Benutzer, Objekte in den amzn-s3-demo-bucket3 Amazon S3 S3-Bucket zu legen, wenn der Benutzer den Anruf entweder aus bestimmten Bereichen IPv4 oder aus IPv6 Adressbereichen tätigt. Bevor Sie IPv6 Adressbereiche in Ihre IAM-Richtlinie aufnehmen, stellen Sie sicher, dass der Support, mit dem AWS-Service Sie zusammenarbeiten, unterstützt wird. IPv6 Eine Liste AWS-Services dieser Unterstützung IPv6 finden Sie AWS-Services IPv6 im Amazon VPC-Benutzerhandbuch.

Wenn die Anforderung von einem Host stammt, der einen Amazon VPC-Endpunkt verwendet, ist der Schlüssel aws:SourceIp nicht verfügbar. Sie sollten stattdessen einen VPC-spezifischen Schlüssel wie aws: verwenden. VpcSourceIp Weitere Informationen zur Verwendung von VPC-Endpunkten finden Sie unter Identitäts- und Zugriffsmanagement für VPC-Endpunkte und VPC-Endpunkt-Services im AWS PrivateLink -Leitfaden.

Anmerkung

Wenn AWS-Services Sie in Ihrem Namen Anrufe AWS-Services an andere Personen tätigen (service-to-service Anrufe), wird ein bestimmter netzwerkspezifischer Autorisierungskontext unkenntlich gemacht. Wenn Ihre Richtlinie diesen Bedingungsschlüssel zusammen mit Deny Kontoauszügen verwendet, werden AWS-Service Principals möglicherweise unbeabsichtigt blockiert. Damit AWS-Services sie unter Einhaltung Ihrer Sicherheitsanforderungen ordnungsgemäß funktionieren, schließen Sie Service Principals von Ihren Deny Kontoauszügen aus, indem Sie den aws:PrincipalIsAWSService Bedingungsschlüssel mit dem Wert von hinzufügen. false

aws:SourceVpc

Verwenden Sie diesen Schlüssel, um zu überprüfen, ob die Anfrage durch die VPC läuft, an die der VPC-Endpunkt angefügt ist. In einer Richtlinie können Sie diesen Schlüssel verwenden, um den Zugriff auf nur eine bestimmte VPC zu erlauben. Weitere Informationen finden Sie unter Beschränkung des Zugriffs auf eine bestimmte VPC im Benutzerhandbuch für Amazon Simple Storage Service.

-

Verfügbarkeit – Dieser Schlüssel ist nur dann im Anforderungskontext enthalten, wenn der Anforderer einen VPC-Endpunkt für die Anforderung verwendet.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

In einer Richtlinie können Sie diesen Schlüssel verwenden, um den Zugriff auf eine bestimmte VPC zuzulassen oder zu beschränken.

Sie können beispielsweise die folgende identitätsbasierte Richtlinie an eine IAM-Rolle anhängen, um sie dem amzn-s3-demo-bucket3 Amazon S3 S3-Bucket PutObject zu verweigern, es sei denn, die Anfrage wird von der angegebenen VPC-ID gestellt oder sie verwendet Forward Access Sessions (FAS) AWS-Services, um Anfragen im Namen der Rolle zu stellen. Im Gegensatz zu aws:SourceIp müssen Sie aws:ViaAWSService oder aws:CalledVia verwenden, um FAS-Anfragen zuzulassen, da die Quell-VPC der ursprünglichen Anfrage nicht beibehalten wird.

Anmerkung

Diese Richtlinie lässt keine Aktionen zu. Verwenden Sie diese Richtlinie in Kombination mit anderen Richtlinien, die bestimmte Aktionen zulassen.

Ein Beispiel für die Anwendung dieses Schlüssels in einer ressourcenbasierten Richtlinie finden Sie unter Einschränken des Zugriffs auf eine bestimmte VPC im Benutzerhandbuch zu Amazon Simple Storage Service.

aws:SourceVpce

Verwenden Sie diesen Schlüssel, um die VPC-Endpunkt-ID der Anforderung mit der Endpunkt-ID zu vergleichen, die Sie in der Richtlinie angeben.

-

Verfügbarkeit – Dieser Schlüssel ist nur dann im Anforderungskontext enthalten, wenn der Anforderer einen VPC-Endpunkt für die Anforderung verwendet.

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

In einer Richtlinie können Sie diesen Schlüssel verwenden, um den Zugriff auf einen bestimmten VPC-Endpunkt zu beschränken. Weitere Informationen finden Sie unter Beschränkung des Zugriffs auf eine bestimmte VPC im Benutzerhandbuch für Amazon Simple Storage Service. Ähnlich wie bei der Verwendung müssen Sie Anfragen verwenden aws:ViaAWSService oder zulassenaws:SourceVpc, aws:CalledVia die AWS-Services mithilfe von Forward Access Sessions (FAS) gestellt wurden. Dies liegt daran, dass der Quell-VPC-Endpunkt der ursprünglichen Anfrage nicht beibehalten wird.

aws:VpceAccount

Verwenden Sie diesen Schlüssel, um die AWS Konto-ID, der der VPC-Endpunkt gehört, über den die Anfrage gestellt wurde, mit der Konto-ID zu vergleichen, die Sie in der Richtlinie angeben. Dieser Bedingungsschlüssel hilft Ihnen bei der Einrichtung von Netzwerkperimeterkontrollen, indem er sicherstellt, dass Anfragen über VPC-Endpunkte kommen, die bestimmten Konten gehören.

-

Verfügbarkeit — Dieser Schlüssel ist im Anforderungskontext enthalten, wenn eine Anfrage über einen VPC-Endpunkt gestellt wird. Der Schlüssel ist nicht für Anfragen enthalten, die über Endpunkte des öffentlichen Dienstes gestellt werden.

Die folgenden Dienste unterstützen diesen Schlüssel:

-

AWS App Runner (Präfix:

apprunner) -

AWS Application Discovery Service (Präfix:

discovery) -

Amazon Athena (Präfix:

athena) -

AWS Cloud Map (Präfix:

servicediscovery) -

Amazon CloudWatch Application Insights (Präfix:

applicationinsights) -

AWS CloudFormation (Präfix:

cloudformation) -

Amazon Comprehend Medical (Präfix:)

comprehendmedical -

AWS Compute Optimizer (Präfix:

compute-optimizer) -

AWS DataSync (Präfix:

datasync) -

Amazon Elastic Block Store (Präfix:

ebs) -

Amazon EventBridge Scheduler (Präfix:

scheduler) -

Amazon Data Firehose (Präfix:

firehose) -

AWS HealthImaging (Präfix:

medical-imaging) -

AWS HealthLake (Präfix:

healthlake) -

AWS HealthOmics (Präfix:

omics) -

AWS Identity and Access Management (außer für die

iam:PassRoleAktion) (Präfix:iam) -

AWS IoT FleetWise (Präfix:

iotfleetwise) -

AWS IoT Wireless (Präfix:

iotwireless) -

AWS Key Management Service (Präfix:

kms) -

AWS Lambda (Präfix:

lambda) -

AWS Payment Cryptography (Präfix:

payment-cryptography) -

Amazon Polly (Präfix:

polly) -

AWS Private Certificate Authority (Präfix:

acm-pca) -

AWS Papierkorb (Präfix:

rbin) -

Amazon Rekognition (Präfix:)

rekognition -

Service Quotas (Präfix:

servicequotas) -

Amazon Simple Storage Service (Präfix:

s3) -

AWS Storage Gateway (Präfix:

storagegateway) -

AWS Systems Manager Incident Manager Kontakte (Präfix:

ssm-contacts) -

Amazon Textract (Präfix:

textract) -

Amazon Transcribe (Präfix:)

transcribe -

AWS Transfer Family (Präfix:)

transfer

-

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

-

Beispielwert: –

123456789012

Sie können diesen Bedingungsschlüssel verwenden, um den Zugriff auf Ressourcen einzuschränken, sodass Anfragen über VPC-Endpunkte eingehen müssen, die Ihrem Konto gehören. Das folgende Beispiel für eine Amazon S3 S3-Bucket-Richtlinie ermöglicht den Zugriff, wenn die Anfrage über einen VPC-Endpunkt kommt, der dem angegebenen Konto gehört:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AccessToSpecificVpceAccountOnly", "Principal": { "AWS": "arn:aws:iam::111122223333:role/RoleName" }, "Action": "s3:GetObject", "Effect": "Allow", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket1/*", "Condition": { "StringEquals": { "aws:VpceAccount": "111122223333" } } } ] }

Anmerkung

Dieser Bedingungsschlüssel wird derzeit für eine Reihe von ausgewählten AWS Diensten unterstützt. Die Verwendung dieses Schlüssels mit nicht unterstützten Diensten kann zu unbeabsichtigten Autorisierungsergebnissen führen. Geben Sie den Bedingungsschlüssel in Ihren Richtlinien immer auf unterstützte Dienste an.

Einige AWS Dienste greifen von ihren Netzwerken aus auf Ihre Ressourcen zu, wenn sie in Ihrem Namen handeln. Wenn Sie solche Dienste verwenden, müssen Sie das obige Richtlinienbeispiel bearbeiten, damit AWS Dienste von außerhalb Ihres Netzwerks auf Ihre Ressourcen zugreifen können. Weitere Informationen zu Zugriffsmustern, die bei der Durchsetzung von Zugriffskontrollen auf der Grundlage der Herkunft der Anfrage berücksichtigt werden müssen, finden Sie unterEinrichten des Berechtigungs-Integritätsschutzes mithilfe von Datenperimetern.

aws:VpceOrgID

Verwenden Sie diesen Schlüssel, um die ID der Organisation zu vergleichen AWS Organizations , der der VPC-Endpunkt gehört, von dem aus die Anfrage gestellt wurde, mit der ID, die Sie in der Richtlinie angeben. Dieser Bedingungsschlüssel bietet den skalierbarsten Ansatz für Netzwerkperimeterkontrollen, der automatisch alle VPC-Endpunkte einbezieht, die Konten in Ihrem Unternehmen gehören.

-

Verfügbarkeit — Dieser Schlüssel ist im Anforderungskontext enthalten, wenn eine Anfrage über einen VPC-Endpunkt gestellt wird und das VPC-Endpunkt-Besitzerkonto Mitglied einer AWS Organisation ist. Der Schlüssel ist nicht enthalten für Anfragen, die über andere Netzwerkpfade gestellt werden oder wenn das VPC-Endpunkt-Besitzerkonto nicht Teil einer Organisation ist.

Die folgenden Dienste unterstützen diesen Schlüssel:

-

AWS App Runner (Präfix:

apprunner) -

AWS Application Discovery Service (Präfix:

discovery) -

Amazon Athena (Präfix:

athena) -

AWS Cloud Map (Präfix:

servicediscovery) -

Amazon CloudWatch Application Insights (Präfix:

applicationinsights) -

AWS CloudFormation (Präfix:

cloudformation) -

Amazon Comprehend Medical (Präfix:)

comprehendmedical -

AWS Compute Optimizer (Präfix:

compute-optimizer) -

AWS DataSync (Präfix:

datasync) -

Amazon Elastic Block Store (Präfix:

ebs) -

Amazon EventBridge Scheduler (Präfix:

scheduler) -

Amazon Data Firehose (Präfix:

firehose) -

AWS HealthImaging (Präfix:

medical-imaging) -

AWS HealthLake (Präfix:

healthlake) -

AWS HealthOmics (Präfix:

omics) -

AWS Identity and Access Management (außer für die

iam:PassRoleAktion) (Präfix:iam) -

AWS IoT FleetWise (Präfix:

iotfleetwise) -

AWS IoT Wireless (Präfix:

iotwireless) -

AWS Key Management Service (Präfix:

kms) -

AWS Lambda (Präfix:

lambda) -

AWS Payment Cryptography (Präfix:

payment-cryptography) -

Amazon Polly (Präfix:

polly) -

AWS Private Certificate Authority (Präfix:

acm-pca) -

AWS Papierkorb (Präfix:

rbin) -

Amazon Rekognition (Präfix:)

rekognition -

Service Quotas (Präfix:

servicequotas) -

Amazon Simple Storage Service (Präfix:

s3) -

AWS Storage Gateway (Präfix:

storagegateway) -

AWS Systems Manager Incident Manager Kontakte (Präfix:

ssm-contacts) -

Amazon Textract (Präfix:

textract) -

Amazon Transcribe (Präfix:)

transcribe -

AWS Transfer Family (Präfix:)

transfer

-

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

-

Beispielwerte —

o-a1b2c3d4e5

Das folgende Beispiel für eine Ressourcenkontrollrichtlinie verweigert den Zugriff auf Ihr Amazon S3 und Ihre AWS Key Management Service Ressourcen, es sei denn, die Anfrage kommt über VPC-Endpunkte, die der angegebenen Organisation gehören, oder über Netzwerke von AWS Diensten, die in Ihrem Namen handeln. Einige Organisationen müssen diese Richtlinie möglicherweise weiter bearbeiten, um den Anforderungen ihrer Organisation gerecht zu werden, z. B. um Partnern den Zugriff durch Dritte zu ermöglichen. Weitere Informationen zu Zugriffsmustern, die bei der Durchsetzung von Zugriffskontrollen auf der Grundlage der Herkunft der Anfrage berücksichtigt werden müssen, finden Sie unterEinrichten des Berechtigungs-Integritätsschutzes mithilfe von Datenperimetern.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "EnforceNetworkPerimeterVpceOrgID", "Effect": "Deny", "Principal": "*", "Action": [ "s3:*", "kms:*" ], "Resource": "*", "Condition": { "BoolIfExists": { "aws:PrincipalIsAWSService": "false", "aws:ViaAWSService": "false" }, "StringNotEqualsIfExists": { "aws:VpceOrgID": "o-abcdef0123", "aws:PrincipalTag/network-perimeter-exception": "true" } } } ] }

Anmerkung

Dieser Bedingungsschlüssel wird derzeit für eine bestimmte Gruppe von AWS Diensten unterstützt. Die Verwendung dieses Schlüssels mit nicht unterstützten Diensten kann zu unbeabsichtigten Autorisierungsergebnissen führen. Geben Sie den Bedingungsschlüssel in Ihren Richtlinien immer auf unterstützte Dienste an.

aws:VpceOrgPaths

Verwenden Sie diesen Schlüssel, um den AWS Organizations Pfad für den VPC-Endpunkt, von dem aus die Anfrage gestellt wurde, mit dem Pfad zu vergleichen, den Sie in der Richtlinie angeben. Dieser Bedingungsschlüssel ermöglicht es Ihnen, Netzwerkperimeterkontrollen auf der Ebene der Organisationseinheit (OU) zu implementieren und automatisch mit Ihrer VPC-Endpunktnutzung zu skalieren, wenn Sie innerhalb der angegebenen Anzahl neue Endpunkte hinzufügen. OUs

-

Verfügbarkeit — Dieser Schlüssel ist im Anforderungskontext enthalten, wenn eine Anfrage über einen VPC-Endpunkt gestellt wird und das VPC-Endpunkt-Besitzerkonto Mitglied einer Organisation ist. Der Schlüssel ist nicht enthalten für Anfragen, die über andere Netzwerkpfade gestellt werden oder wenn das VPC-Endpunkt-Besitzerkonto nicht Teil einer Organisation ist.

Die folgenden Dienste unterstützen diesen Schlüssel:

-

AWS App Runner (Präfix:

apprunner) -

AWS Application Discovery Service (Präfix:

discovery) -

Amazon Athena (Präfix:

athena) -

AWS Cloud Map (Präfix:

servicediscovery) -

Amazon CloudWatch Application Insights (Präfix:

applicationinsights) -

AWS CloudFormation (Präfix:

cloudformation) -

Amazon Comprehend Medical (Präfix:)

comprehendmedical -

AWS Compute Optimizer (Präfix:

compute-optimizer) -

AWS DataSync (Präfix:

datasync) -

Amazon Elastic Block Store (Präfix:

ebs) -

Amazon EventBridge Scheduler (Präfix:

scheduler) -

Amazon Data Firehose (Präfix:

firehose) -

AWS HealthImaging (Präfix:

medical-imaging) -

AWS HealthLake (Präfix:

healthlake) -

AWS HealthOmics (Präfix:

omics) -

AWS Identity and Access Management (außer für die

iam:PassRoleAktion) (Präfix:iam) -

AWS IoT FleetWise (Präfix:

iotfleetwise) -

AWS IoT Wireless (Präfix:

iotwireless) -

AWS Key Management Service (Präfix:

kms) -

AWS Lambda (Präfix:

lambda) -

AWS Payment Cryptography (Präfix:

payment-cryptography) -

Amazon Polly (Präfix:

polly) -

AWS Private Certificate Authority (Präfix:

acm-pca) -

AWS Papierkorb (Präfix:

rbin) -

Amazon Rekognition (Präfix:)

rekognition -

Service Quotas (Präfix:

servicequotas) -

Amazon Simple Storage Service (Präfix:

s3) -

AWS Storage Gateway (Präfix:

storagegateway) -

AWS Systems Manager Incident Manager Kontakte (Präfix:

ssm-contacts) -

Amazon Textract (Präfix:

textract) -

Amazon Transcribe (Präfix:)

transcribe -

AWS Transfer Family (Präfix:)

transfer

-

-

Datentyp – Zeichenfolge (Liste)

-

Werttyp - Mehrwertig

-

Beispielwerte —

o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/

Da aws:VpceOrgPaths es sich um einen mehrwertigen Bedingungsschlüssel handelt, müssen Sie für diesen Schlüssel die Operatoren ForAnyValue oder ForAllValues Set mit String-Bedingungsoperatoren verwenden. Das folgende Beispiel für eine Amazon S3 S3-Bucket-Richtlinie ermöglicht den Zugriff nur, wenn Anfragen über VPC-Endpunkte eingehen, die Konten in bestimmten Organisationseinheiten gehören:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowAccessFromSpecificOrgPaths", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:role/RoleName" }, "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket1/*", "Condition": { "ForAnyValue:StringLike": { "aws:VpceOrgPaths": [ "o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/*", "o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-33333333/*" ] } } } ] }

Anmerkung

Dieser Bedingungsschlüssel wird derzeit für eine Reihe ausgewählter Dienste unterstützt. AWS Die Verwendung dieses Schlüssels mit nicht unterstützten Diensten kann zu unbeabsichtigten Autorisierungsergebnissen führen. Geben Sie den Bedingungsschlüssel in Ihren Richtlinien immer auf unterstützte Dienste an.

Einige AWS Dienste greifen von ihren Netzwerken aus auf Ihre Ressourcen zu, wenn sie in Ihrem Namen handeln. Wenn Sie solche Dienste verwenden, müssen Sie das obige Richtlinienbeispiel bearbeiten, damit AWS Dienste von außerhalb Ihres Netzwerks auf Ihre Ressourcen zugreifen können. Weitere Informationen zu Zugriffsmustern, die bei der Durchsetzung von Zugriffskontrollen auf der Grundlage der Herkunft der Anfrage berücksichtigt werden müssen, finden Sie unterEinrichten des Berechtigungs-Integritätsschutzes mithilfe von Datenperimetern.

aws:VpcSourceIp

Verwenden Sie diesen Schlüssel, um die IP-Adresse, von der eine Anforderung stammt, mit der IP-Adresse zu vergleichen, die Sie in der Richtlinie angeben. In einer Richtlinie stimmt der Schlüssel nur dann überein, wenn die Anforderung von der angegebenen IP-Adresse stammt und über einen VPC-Endpunkt geleitet wird.

-

Verfügbarkeit – Dieser Schlüssel ist nur dann im Anforderungskontext enthalten, wenn die Anforderung über einen VPC-Endpunkt erfolgt.

-

Datentyp – IP-Adresse

-

Werttyp - Einzelwertig

Weitere Informationen finden Sie unter Steuern des Zugriffs auf VPC-Endpunkte mithilfe von Endpunktrichtlinien im Amazon-VPC-Benutzerhandbuch. Ähnlich wie bei der Verwendung müssen Sie Anfragen verwenden aws:ViaAWSService oder zulassenaws:SourceVpc, aws:CalledVia die AWS-Services mithilfe von Forward Access Sessions (FAS) gestellt werden. Dies liegt daran, dass die Quell-IP der ursprünglichen Anfrage über einen VPC-Endpunkt in FAS-Anfragen nicht beibehalten wird.

Anmerkung

aws:VpcSourceIpunterstützt IPv4 sowohl die IPv6 Adresse als auch den Bereich von IP-Adressen. Eine Liste AWS-Services dieser Unterstützung IPv6 finden Sie AWS-Services IPv6 im Amazon VPC-Benutzerhandbuch.

Der Bedingungsschlüssel aws:VpcSourceIp sollte immer zusammen mit dem Bedingungsschlüssel aws:SourceVpc oder aws:SourceVpce verwendet werden. Andernfalls ist es möglich, dass API-Aufrufe von einer unerwarteten VPC, die dieselbe oder eine überlappende IP-CIDR verwendet, durch eine Richtlinie zugelassen werden. Dies kann passieren, weil die IP-Adressen CIDRs der beiden, die nichts miteinander zu tun haben, identisch sein oder sich überschneiden VPCs können. Stattdessen IDs sollten VPC IDs - oder VPC-Endpunkte in der Richtlinie verwendet werden, da sie über global eindeutige Kennungen verfügen. Diese eindeutigen Kennungen stellen sicher, dass keine unerwarteten Ergebnisse auftreten.

Anmerkung

Wenn AWS-Services Sie in Ihrem Namen Anrufe AWS-Services an andere Personen tätigen (service-to-service Anrufe), wird ein bestimmter netzwerkspezifischer Autorisierungskontext unkenntlich gemacht. Wenn Ihre Richtlinie diesen Bedingungsschlüssel zusammen mit Deny Kontoauszügen verwendet, werden AWS-Service Principals möglicherweise unbeabsichtigt blockiert. Damit AWS-Services sie unter Einhaltung Ihrer Sicherheitsanforderungen ordnungsgemäß funktionieren, schließen Sie Service Principals von Ihren Deny Kontoauszügen aus, indem Sie den aws:PrincipalIsAWSService Bedingungsschlüssel mit dem Wert von hinzufügen. false

Eigenschaften der Ressource

Verwenden Sie die folgenden Bedingungsschlüssel, um Details über die Ressource, die das Ziel der Anfrage ist, mit den Ressourceneigenschaften zu vergleichen, die Sie in der Richtlinie angeben.

aws:ResourceAccount

Verwenden Sie diesen Schlüssel, um die AWS-Konto -ID des angeforderten Ressourcenbesitzers mit dem Ressourcenkonto in der Richtlinie zu vergleichen. Sie können dann den Zugriff auf diese Ressource basierend auf dem Konto, dem die Ressource gehört, erlauben oder verweigern.

-

Verfügbarkeit – Dieser Schlüssel ist immer im Anforderungskontext für die meisten Service-Aktionen enthalten. Die folgenden Aktionen unterstützen diesen Schlüssel nicht:

-

AWS Audit Manager

-

auditmanager:UpdateAssessmentFrameworkShare

-

-

Amazon Detective

-

detective:AcceptInvitation

-

-

AWS Directory Service

-

ds:AcceptSharedDirectory

-

-

Amazon Elastic Block Store – Alle Aktionen

-

Amazon EC2

-

ec2:AcceptTransitGatewayPeeringAttachment -

ec2:AcceptVpcEndpointConnections -

ec2:AcceptVpcPeeringConnection -

ec2:CopySnapshot -

ec2:CreateTransitGatewayPeeringAttachment -

ec2:CreateVpcEndpoint -

ec2:CreateVpcPeeringConnection -

ec2:DeleteTransitGatewayPeeringAttachment -

ec2:DeleteVpcPeeringConnection -

ec2:RejectTransitGatewayPeeringAttachment -

ec2:RejectVpcEndpointConnections -

ec2:RejectVpcPeeringConnection

-

-

Amazon EventBridge

-

events:PutEvents— EventBridgePutEventsruft einen Event-Bus in einem anderen Konto auf, wenn dieser Event-Bus vor dem 2. März 2023 als kontenübergreifendes EventBridge Ziel konfiguriert wurde. Weitere Informationen finden Sie im EventBridge Amazon-Benutzerhandbuch unter Erteilen von Berechtigungen zum Zulassen von Ereignissen aus anderen AWS Konten.

-

-

Amazon GuardDuty

-

guardduty:AcceptAdministratorInvitation

-

-

Amazon Macie

-

macie2:AcceptInvitation

-

-

OpenSearch Amazon-Dienst

-

es:AcceptInboundConnection

-

-

Amazon Route 53

-

route53:AssociateVpcWithHostedZone -

route53:CreateVPCAssociationAuthorization -

route53:DeleteVPCAssociationAuthorization -

route53:DisassociateVPCFromHostedZone -

route53:ListHostedZonesByVPC

-

-

AWS Security Hub

-

securityhub:AcceptAdministratorInvitation

-

-

-

Datentyp – Zeichenfolge

-

Werttyp - Einzelwertig

Anmerkung

Weitere Überlegungen zu den oben genannten nicht unterstützten Aktionen finden Sie im Repository Data Perimeter Policy Examples

Dieser Schlüssel entspricht der AWS-Konto ID für das Konto mit den in der Anfrage bewerteten Ressourcen.

Für die meisten Ressourcen in Ihrem Konto, enthält der ARN die Besitzer-Konto-ID für diese Ressource. Für bestimmte Ressourcen, wie Amazon S3-Buckets, enthält der Ressourcen-ARN nicht die Konto-ID. Die folgenden zwei Beispiele zeigen den Unterschied zwischen einer Ressource mit einer Konto-ID im ARN und einem Amazon-S3-ARN ohne Konto-ID:

-

arn:aws:iam::123456789012:role/AWSExampleRole– Erstellung und Eigentümerschaft der IAM-Rolle innerhalb des Kontos 123456789012. -

arn:aws:s3:::amzn-s3-demo-bucket2– Erstellung und Eigentümerchaft des Amazon-S3-Buckets innerhalb des Kontos111122223333, wird nicht im ARN angezeigt.

Verwenden Sie die AWS Konsole, API oder CLI, um all Ihre Ressourcen und die entsprechenden Ressourcen zu finden ARNs.

Sie schreiben eine Richtlinie, die Berechtigungen für Ressourcen basierend auf der Konto-ID des Ressourcenbesitzers verweigert. Zum Beispiel verweigert die folgende identitätsbasierte Richtlinie den Zugriff auf die angegebene Ressource, wenn die Ressource nicht dem angegebenen Konto angehört.

Um diese Richtlinie zu verwenden, ersetzen Sie den kursiv gedruckten Platzhaltertext durch Ihre eigenen Kontoinformationen.

Wichtig

Diese Richtlinie lässt keine Aktionen zu. Stattdessen wird der Deny-Effekt verwendet, der explizit den Zugriff auf alle in der Anweisung aufgeführten Ressourcen verweigert, die nicht zu dem aufgelisteten Konto gehören. Verwenden Sie diese Richtlinie in Kombination mit anderen Richtlinien, die den Zugriff auf bestimmte Ressourcen gewähren.

Diese Richtlinie verweigert den Zugriff auf alle Ressourcen für einen bestimmten AWS Dienst, es sei denn, der angegebene Benutzer AWS-Konto besitzt die Ressource.

Anmerkung

Einige AWS-Services erfordern den Zugriff auf AWS eigene Ressourcen, die in einem anderen AWS-Konto gehostet werden. Wenn Sie aws:ResourceAccount in Ihren identitätsbasierten Richtlinien verwenden, kann sich dies auf die Fähigkeit Ihrer Identität auswirken, auf diese Ressourcen zuzugreifen.

Bestimmte AWS Dienste, wie z. B. AWS Data Exchange, sind AWS-Konten für den normalen Betrieb auf den Zugriff auf Ressourcen außerhalb Ihres Computers angewiesen. Wenn Sie das Element aws:ResourceAccount in Ihren Richtlinien verwenden, fügen Sie zusätzliche Erklärungen hinzu, um Ausnahmen für diese Services zu erstellen. Die Beispielrichtlinie AWS: Verweigern Sie den Zugriff auf Amazon S3 S3-Ressourcen außerhalb Ihres Kontos, außer AWS Data Exchange zeigt, wie der Zugriff basierend auf dem Ressourcenkonto verweigert wird, während Ausnahmen für serviceeigene Ressourcen definiert werden.

Verwenden Sie diese Richtlinienbeispiele als Vorlagen für die Erstellung Ihrer eigenen benutzerdefinierten Richtlinien. Weitere Informationen finden Sie in Ihrer Service-Dokumentation.

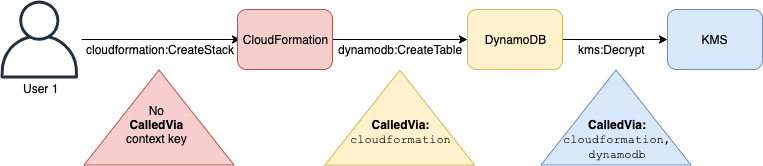

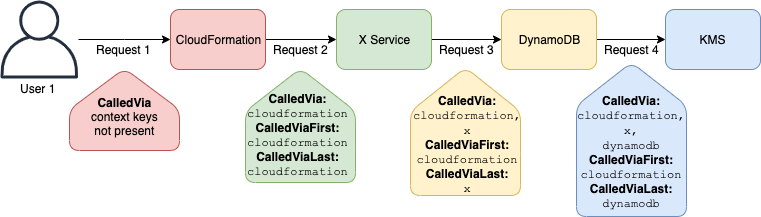

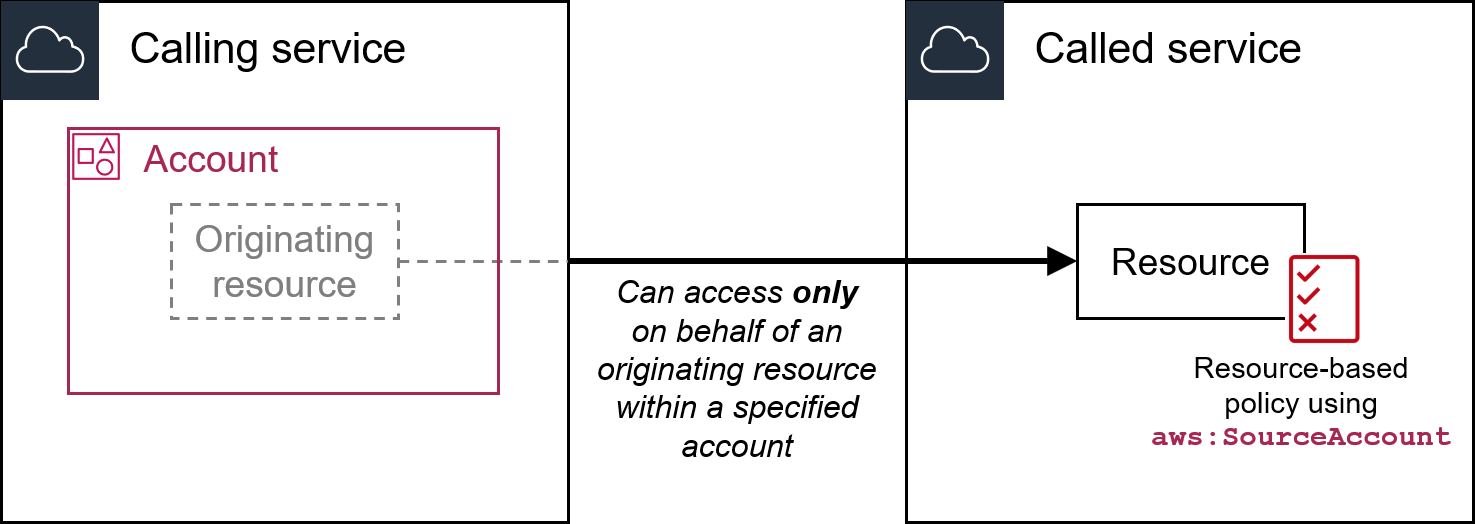

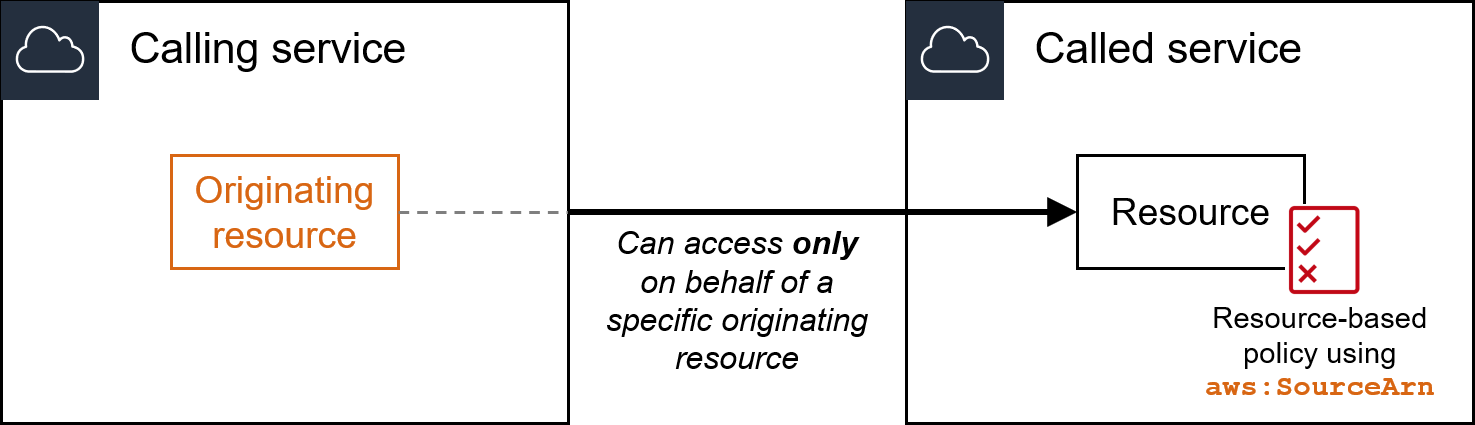

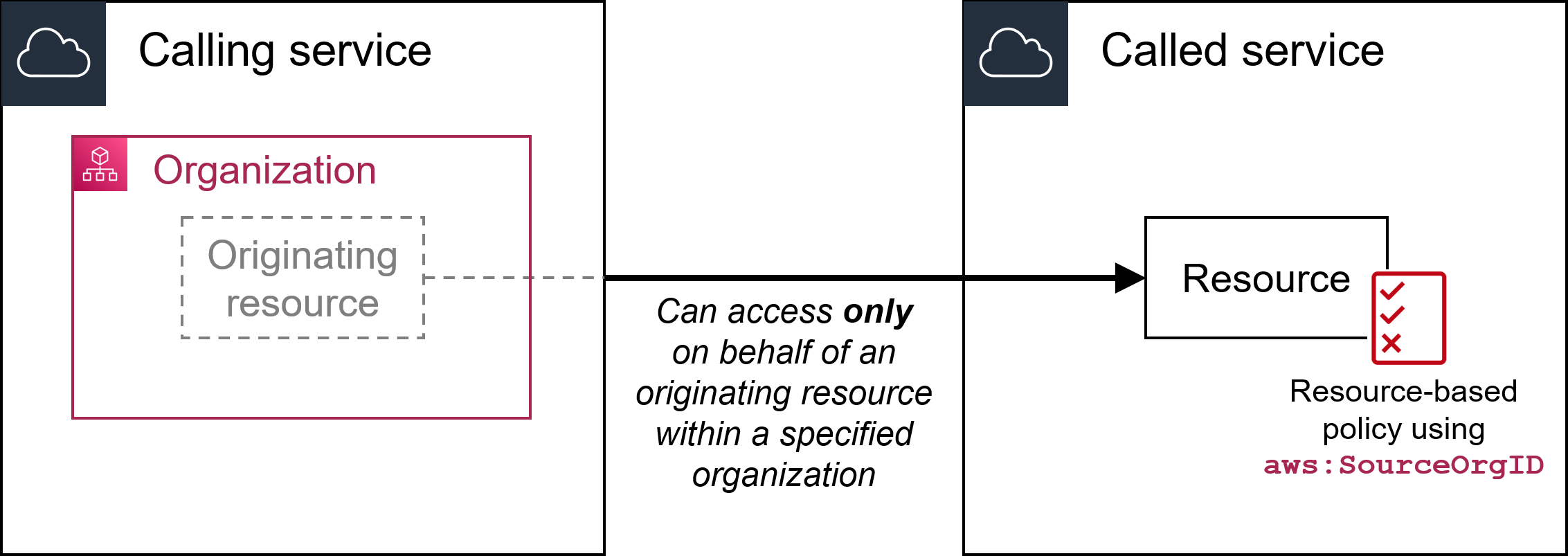

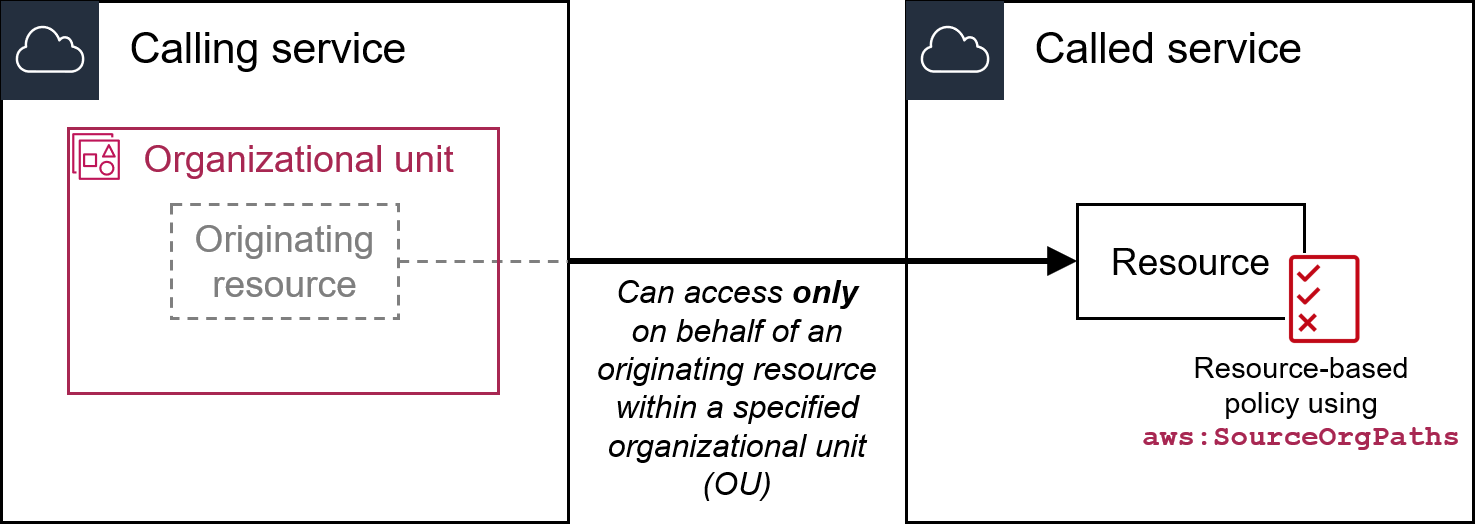

aws:ResourceOrgPaths