Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Optimieren Sie PostgreSQL-Bereitstellungen auf Amazon EKS mithilfe von PGO

Erstellt von Shalaka Dengale (AWS)

Übersicht

Dieses Muster integriert den Postgres-Operator von Crunchy Data (PGO) mit Amazon Elastic Kubernetes Service (Amazon EKS), um PostgreSQL-Bereitstellungen in cloudnativen Umgebungen zu optimieren. PGO bietet Automatisierung und Skalierbarkeit für die Verwaltung von PostgreSQL-Datenbanken in Kubernetes. Wenn Sie PGO mit Amazon EKS kombinieren, bildet es eine robuste Plattform für die effiziente Bereitstellung, Verwaltung und Skalierung von PostgreSQL-Datenbanken.

Diese Integration bietet die folgenden Hauptvorteile:

Automatisierte Bereitstellung: Vereinfacht die Bereitstellung und Verwaltung von PostgreSQL-Clustern.

Benutzerdefinierte Ressourcendefinitionen (CRDs): Verwendet Kubernetes-Primitive für das PostgreSQL-Management.

Hohe Verfügbarkeit: Unterstützt automatisches Failover und synchrone Replikation.

Automatisierte Backups und Wiederherstellungen: Optimiert Sicherungs- und Wiederherstellungsprozesse.

Horizontale Skalierung: Ermöglicht die dynamische Skalierung von PostgreSQL-Clustern.

Versionsupgrades: Ermöglicht fortlaufende Upgrades mit minimalen Ausfallzeiten.

Sicherheit: Erzwingt Verschlüsselungs-, Zugriffskontrollen und Authentifizierungsmechanismen.

Voraussetzungen und Einschränkungen

Voraussetzungen

Ein aktiver AWS-Konto.

AWS-Befehlszeilenschnittstelle (AWS CLI) Version 2, installiert und konfiguriert unter Linux, macOS oder Windows.

AWS CLI Config, um AWS Ressourcen über die Befehlszeile zu verbinden.

eksctl

, installiert und konfiguriert unter Linux, MacOS oder Windows. kubectl, installiert und konfiguriert für den Zugriff auf Ressourcen in Ihrem Amazon EKS-Cluster. Weitere Informationen finden Sie unter Kubectl und eksctl einrichten in der Amazon EKS-Dokumentation.Ihr Computerterminal ist für den Zugriff auf den Amazon EKS-Cluster konfiguriert. Weitere Informationen finden Sie in der Amazon EKS-Dokumentation unter Konfiguration Ihres Computers für die Kommunikation mit Ihrem Cluster.

Produktversionen

Kubernetes-Versionen 1.21—1.24 oder höher (siehe PGO-Dokumentation).

PostgreSQL Version 10 oder höher. Dieses Muster verwendet PostgreSQL Version 16.

Einschränkungen

Einige AWS-Services sind nicht in allen verfügbar. AWS-Regionen Informationen zur Verfügbarkeit in den einzelnen Regionen finden Sie AWS-Services unter Nach Regionen

. Informationen zu bestimmten Endpunkten finden Sie auf der Seite Dienstendpunkte und Kontingente. Wählen Sie dort den Link für den Dienst aus.

Architektur

Zieltechnologie-Stack

Amazon EKS

Amazon Virtual Private Cloud (Amazon VPC)

Amazon Elastic Compute Cloud (Amazon EC2)

Zielarchitektur

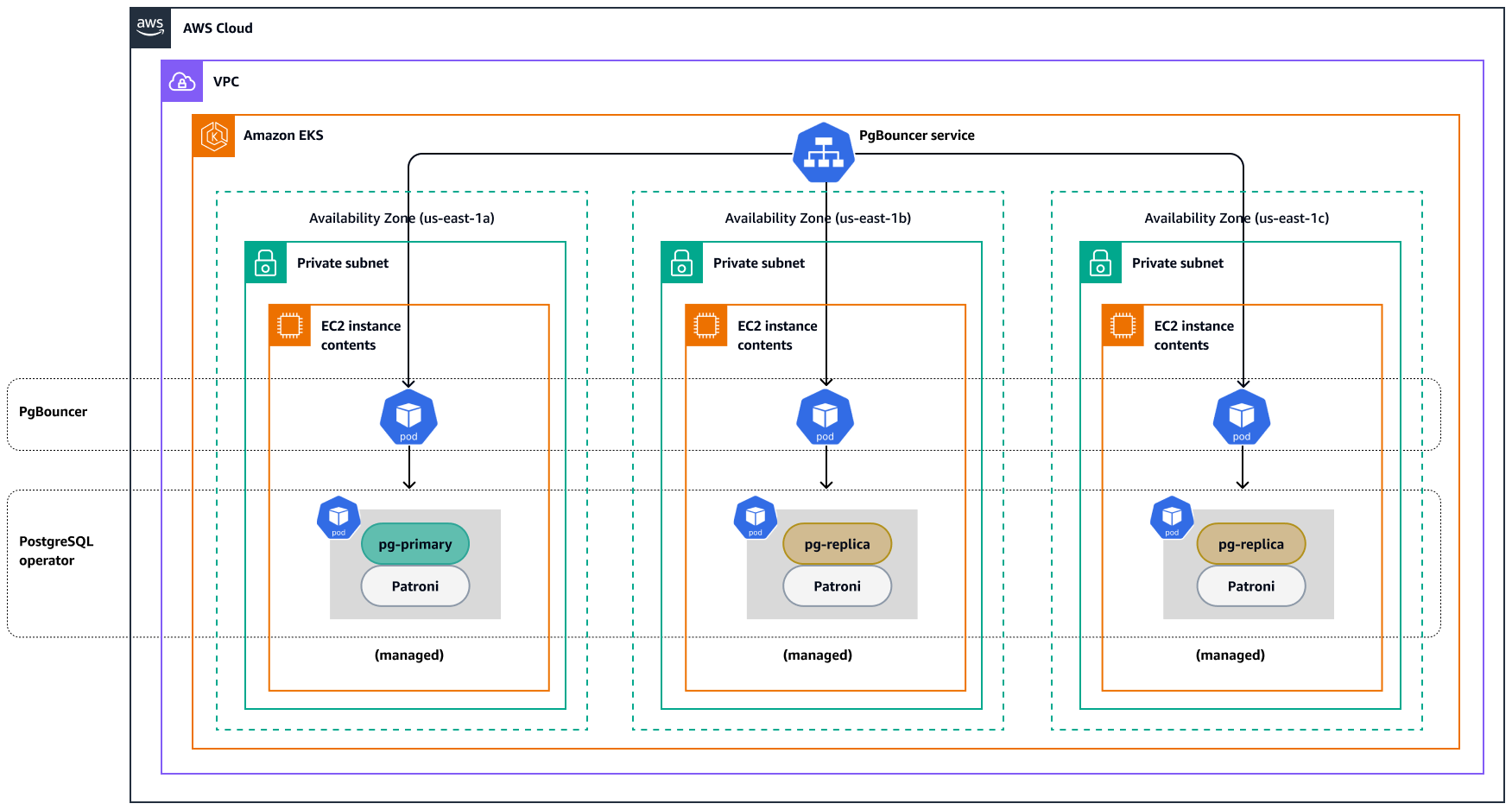

Dieses Muster erstellt eine Architektur, die einen Amazon EKS-Cluster mit drei Knoten enthält. Jeder Knoten läuft auf einer Reihe von EC2 Instances im Backend. Dieses PostgreSQL-Setup folgt einer primären Replikatarchitektur, die besonders für leseintensive Anwendungsfälle effektiv ist. Die Architektur umfasst die folgenden Komponenten:

Der primäre Datenbankcontainer (pg-primary) hostet die PostgreSQL-Hauptinstanz, an die alle Schreibvorgänge gerichtet sind.

Sekundäre Replikatcontainer (pg-replica) hosten die PostgreSQL-Instanzen, die die Daten aus der Primärdatenbank replizieren und Lesevorgänge abwickeln.

PgBouncerist ein leichter Verbindungspooler für PostgreSQL-Datenbanken, der in PGO enthalten ist. Es befindet sich zwischen dem Client und dem PostgreSQL-Server und fungiert als Vermittler für Datenbankverbindungen.

PGO automatisiert die Bereitstellung und Verwaltung von PostgreSQL-Clustern in dieser Kubernetes-Umgebung.

Patroni ist ein Open-Source-Tool, das Hochverfügbarkeitskonfigurationen für PostgreSQL verwaltet und automatisiert. Es ist in PGO enthalten. Wenn Sie Patroni mit PGO in Kubernetes verwenden, spielt dies eine entscheidende Rolle bei der Sicherstellung der Widerstandsfähigkeit und Fehlertoleranz eines PostgreSQL-Clusters. Weitere Informationen finden Sie in der Patroni-Dokumentation.

Der Workflow umfasst die folgenden Schritte:

Stellen Sie den PGO-Operator bereit. Sie stellen den PGO-Operator auf Ihrem Kubernetes-Cluster bereit, der auf Amazon EKS läuft. Dies kann mithilfe von Kubernetes-Manifesten oder Helm-Diagrammen erfolgen. Dieses Muster verwendet Kubernetes-Manifeste.

Definieren Sie PostgreSQL-Instanzen. Wenn der Operator ausgeführt wird, erstellen Sie benutzerdefinierte Ressourcen (CRs), um den gewünschten Status von PostgreSQL-Instanzen anzugeben. Dazu gehören Konfigurationen wie Speicher-, Replikations- und Hochverfügbarkeitseinstellungen.

Betreiberverwaltung. Sie interagieren mit dem Operator über Kubernetes-API-Objekte, z. B. CRs um PostgreSQL-Instanzen zu erstellen, zu aktualisieren oder zu löschen.

Überwachung und Wartung. Sie können den Zustand und die Leistung der PostgreSQL-Instances überwachen, die auf Amazon EKS ausgeführt werden. Betreiber stellen häufig Metriken und Protokollierung zu Überwachungszwecken bereit. Sie können bei Bedarf routinemäßige Wartungsaufgaben wie Upgrades und Patches durchführen. Weitere Informationen finden Sie unter Überwachen der Cluster-Leistung und Anzeigen von Protokollen in der Amazon EKS-Dokumentation.

Skalierung und Backup: Sie können die vom Betreiber bereitgestellten Funktionen verwenden, um PostgreSQL-Instanzen zu skalieren und Backups zu verwalten.

Dieses Muster deckt keine Überwachungs-, Wartungs- und Sicherungsvorgänge ab.

Automatisierung und Skalierung

Sie können es verwenden AWS CloudFormation , um die Erstellung der Infrastruktur zu automatisieren. Weitere Informationen finden Sie unter Amazon EKS-Ressourcen erstellen mit AWS CloudFormation in der Amazon EKS-Dokumentation.

Sie können Build Numbers GitVersion oder Jenkins verwenden, um die Bereitstellung von Datenbank-Instances zu automatisieren.

Tools

AWS-Services

Mit Amazon Elastic Kubernetes Service (Amazon EKS) können Sie Kubernetes ausführen, AWS ohne dass Sie Ihre eigene Kubernetes-Steuerebene oder Knoten installieren oder verwalten müssen.

AWS Command Line Interface (AWS CLI) ist ein Open-Source-Tool, mit dem Sie über Befehle in Ihrer Befehlszeilen-Shell interagieren AWS-Services können.

Andere Tools

Bewährte Methoden

Folgen Sie diesen Best Practices, um eine reibungslose und effiziente Bereitstellung zu gewährleisten:

Schützen Sie Ihren EKS-Cluster. Implementieren Sie bewährte Sicherheitsmethoden für Ihren EKS-Cluster, z. B. die Verwendung von AWS Identity and Access Management (IAM-) Rollen für Dienstkonten (IRSA), Netzwerkrichtlinien und VPC-Sicherheitsgruppen. Beschränken Sie den Zugriff auf den EKS-Cluster-API-Server und verschlüsseln Sie die Kommunikation zwischen den Knoten und dem API-Server mithilfe von TLS.

Stellen Sie die Versionskompatibilität zwischen PGO und Kubernetes sicher, die auf Amazon EKS ausgeführt werden. Einige PGO-Funktionen erfordern möglicherweise bestimmte Kubernetes-Versionen oder führen zu Kompatibilitätseinschränkungen. Weitere Informationen finden Sie in der PGO-Dokumentation unter Komponenten und Kompatibilität

. Planen Sie die Ressourcenzuweisung für Ihre PGO-Bereitstellung, einschließlich CPU, Arbeitsspeicher und Speicher. Berücksichtigen Sie die Ressourcenanforderungen sowohl von PGO als auch der von ihr verwalteten PostgreSQL-Instanzen. Überwachen Sie die Ressourcennutzung und skalieren Sie die Ressourcen nach Bedarf.

Design für hohe Verfügbarkeit. Gestalten Sie Ihre PGO-Bereitstellung für hohe Verfügbarkeit, um Ausfallzeiten zu minimieren und die Zuverlässigkeit zu gewährleisten. Stellen Sie aus Gründen der Fehlertoleranz mehrere PGO-Repliken in mehreren Availability Zones bereit.

Implementieren Sie Sicherungs- und Wiederherstellungsverfahren für Ihre von PGO verwalteten PostgreSQL-Datenbanken. Verwenden Sie Funktionen von PGO oder Backup-Lösungen von Drittanbietern, die mit Kubernetes und Amazon EKS kompatibel sind.

Richten Sie die Überwachung und Protokollierung für Ihre PGO-Bereitstellung ein, um Leistung, Zustand und Ereignisse zu verfolgen. Verwenden Sie Tools wie Prometheus für die Überwachung von Metriken und Grafana für die Visualisierung. Konfigurieren Sie die Protokollierung so, dass PGO-Protokolle zur Fehlerbehebung und Prüfung erfasst werden.

Konfigurieren Sie das Netzwerk ordnungsgemäß, um die Kommunikation zwischen PGO, PostgreSQL-Instanzen und anderen Diensten in Ihrem Kubernetes-Cluster zu ermöglichen. Verwenden Sie Amazon VPC-Netzwerkfunktionen und Kubernetes-Netzwerk-Plugins wie Calico oder Amazon VPC CNI

für die Durchsetzung von Netzwerkrichtlinien und die Isolierung des Datenverkehrs. Wählen Sie geeignete Speicheroptionen für Ihre PostgreSQL-Datenbanken aus und berücksichtigen Sie dabei Faktoren wie Leistung, Haltbarkeit und Skalierbarkeit. Verwenden Sie Amazon Elastic Block Store (Amazon EBS) -Volumes oder AWS verwaltete Speicherdienste für persistenten Speicher. Weitere Informationen finden Sie unter Speichern von Kubernetes-Volumes mit Amazon EBS in der Amazon EKS-Dokumentation.

Verwenden Sie Infrastructure-as-Code-Tools (IaC) AWS CloudFormation , um beispielsweise die Bereitstellung und Konfiguration von PGO auf Amazon EKS zu automatisieren. Definieren Sie Infrastrukturkomponenten — einschließlich des EKS-Clusters, der Netzwerk- und PGO-Ressourcen — als Code, um Konsistenz, Wiederholbarkeit und Versionskontrolle zu gewährleisten.

Epen

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Erstellen Sie eine IAM-Rolle. |

| AWS-Administrator |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Erstellen Sie einen Amazon-EKS-Cluster. | Wenn Sie bereits einen Cluster bereitgestellt haben, überspringen Sie diesen Schritt. Andernfalls stellen Sie einen Amazon EKS-Cluster in Ihrem aktuellen mithilfe AWS-Konto AnmerkungDieses Muster verwendet Amazon EC2 als Knotengruppe für Amazon EKS. Wenn Sie es verwenden möchten AWS Fargate, sehen Sie sich die

| AWS-Administrator, Terraform- oder eksctl-Administrator, Kubernetes-Administrator |

Überprüfen Sie den Status des Clusters. | Führen Sie den folgenden Befehl aus, um den aktuellen Status der Knoten im Cluster zu überprüfen:

Wenn Sie auf Fehler stoßen, lesen Sie den Abschnitt zur Fehlerbehebung in der Amazon EKS-Dokumentation. | AWS-Administrator, Terraform- oder eksctl-Administrator, Kubernetes-Administrator |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Aktivieren Sie den IAM OIDC-Anbieter. | Als Voraussetzung für den Amazon EBS Container Storage Interface (CSI) -Treiber benötigen Sie einen vorhandenen IAM OpenID Connect (OIDC) -Anbieter für Ihren Cluster. Aktivieren Sie den IAM OIDC-Anbieter mit dem folgenden Befehl:

Weitere Informationen zu diesem Schritt finden Sie in der Amazon EKS-Dokumentation. | AWS-Administrator |

Erstellen Sie eine IAM-Rolle für den Amazon EBS CSI-Treiber. | Verwenden Sie den folgenden

Wenn Sie verschlüsselte Amazon EBS-Laufwerke verwenden, müssen Sie die Richtlinie weiter konfigurieren. Anweisungen finden Sie in der Amazon EBS SCI-Treiberdokumentation | AWS-Administrator |

Fügen Sie den Amazon EBS CSI-Treiber hinzu. | Verwenden Sie den folgenden

| AWS-Administrator |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Klonen Sie das PGO-Repository. | Klonen Sie das GitHub Repository für PGO:

| AWS DevOps |

Geben Sie die Rollendetails für die Erstellung des Dienstkontos an. | Um dem Amazon EKS-Cluster Zugriff auf die erforderlichen AWS Ressourcen zu gewähren, geben Sie den Amazon-Ressourcennamen (ARN) der OIDC-Rolle an, die Sie zuvor in der

| AWS-Administrator, Kubernetes-Administrator |

Erstellen Sie den Namespace und die PGO-Voraussetzungen. |

| Kunernetes-Administrator |

Überprüfen Sie die Erstellung von Pods. | Stellen Sie sicher, dass der Namespace und die Standardkonfiguration erstellt wurden:

| AWS-Administrator, Kubernetes-Administrator |

Überprüfen. PVCs | Verwenden Sie den folgenden Befehl, um Ansprüche auf persistente Volumes (PVCs) zu überprüfen:

| AWS-Administrator, Kubernetes-Administrator |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Erstellen Sie einen Operator. | Überarbeiten Sie den Inhalt der Datei unter

Diese Updates bewirken Folgendes:

| AWS-Administrator, DBA, Kubernetes-Administrator |

Stellen Sie den Operator bereit. | Stellen Sie den PGO-Operator bereit, um die Verwaltung und den Betrieb von PostgreSQL-Datenbanken in Kubernetes-Umgebungen zu optimieren:

| AWS-Administrator, DBA, Kubernetes-Administrator |

Überprüfen Sie die Bereitstellung. |

Notieren Sie sich in der Befehlsausgabe das primäre Replikat ( | AWS-Administrator, DBA, Kubernetes-Administrator |

| Aufgabe | Beschreibung | Erforderliche Fähigkeiten |

|---|---|---|

Schreiben Sie Daten in das primäre Replikat. | Verwenden Sie die folgenden Befehle, um eine Verbindung zum primären PostgreSQL-Replikat herzustellen und Daten in die Datenbank zu schreiben:

| AWS-Administrator, Kubernetes-Administrator |

Vergewissern Sie sich, dass die Read Replica dieselben Daten enthält. | Connect zur PostgreSQL-Read Replica her und überprüfen Sie, ob die Streaming-Replikation ordnungsgemäß funktioniert:

Die Read Replica sollte die Tabelle enthalten, die Sie im vorherigen Schritt im primären Replikat erstellt haben. | AWS-Administrator, Kubernetes-Administrator |

Fehlerbehebung

| Problem | Lösung |

|---|---|

Der Pod startet nicht. |

|

Replikate liegen deutlich hinter der Primärdatenbank zurück. |

|

Sie haben keinen Einblick in die Leistung und den Zustand des PostgreSQL-Clusters. |

|

Die Replikation funktioniert nicht. |

|

Zugehörige Ressourcen

Amazon Elastic Kubernetes Service (Überblick über Bereitstellungsoptionen auf AWS-Whitepaper)

AWS CloudFormation(Whitepaper über die Bereitstellungsoptionen auf AWS)

Erste Schritte mit Amazon EKS — eksctl (Amazon EKS-Benutzerhandbuch)

Eine Rolle für den OpenID Connect-Verbund erstellen (IAM-Benutzerhandbuch)

Konfiguration der Einstellungen für das AWS CLI (AWS CLI Benutzerhandbuch)